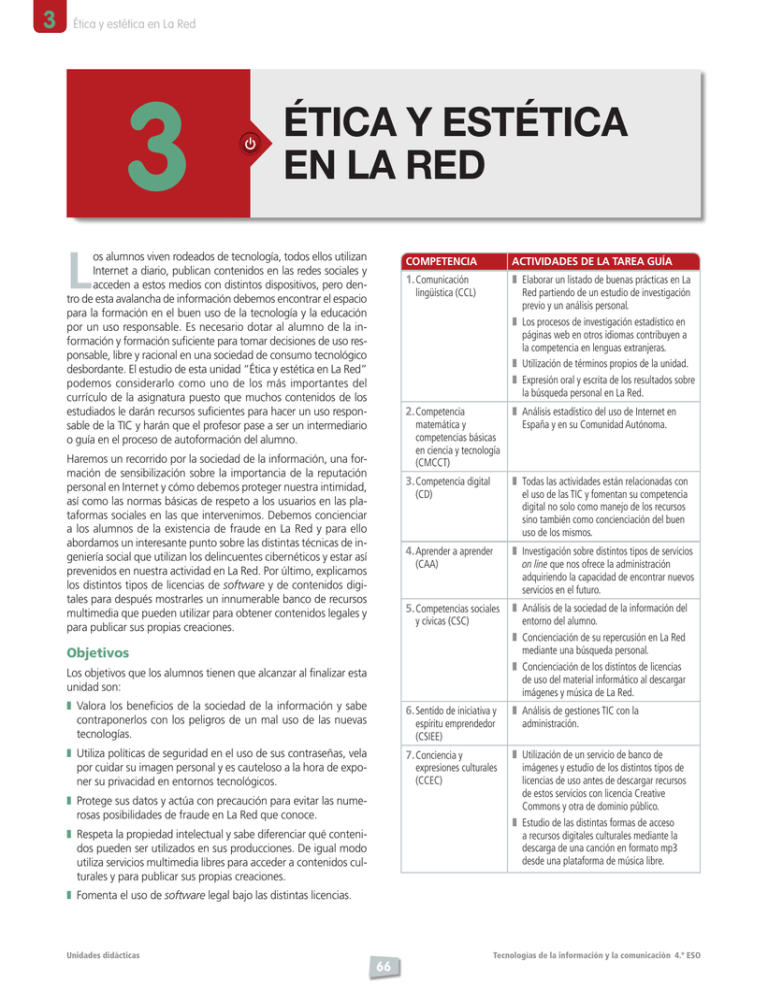

ÉTICA Y ESTÉTICA EN LA RED

Anuncio