triton detiene más amenazas. podemos demostrarlo.

Anuncio

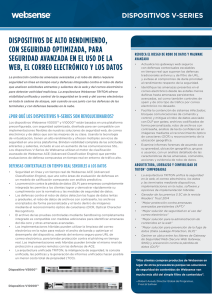

Tiro 1 TRITON DETIENE MÁS AMENAZAS. PODEMOS DEMOSTRARLO. Pagina 8 LEY 1581 Y LA PROTECCION DE DATOS PERSONALES EN COLOMBIA Pagina 1 retiro 1 LEY 1581 Y LA PROTECCIÓN DE DATOS PERSONALES EN COLOMBIA LEY 1581 Y LA PROTECCIÓN DE DATOS PERSONALES EN COLOMBIA Resumen—La privacidad de los datos se ha convertido en un reto empresarial, técnico y jurídico, es por esto que el estado Colombiano ha creado la ley estatutaria 1581 del 17 de octubre de 2012 para la protección de los datos personales. Este artículo propone una estrategia para que las organizaciones puedan cumplir CONCLUSIONES » obligatorio cumplimiento para todas las empresas de Colombia la protección de los datos sensibles sin importar su tamaño. Para ello introduce antecedentes globales que muestran fuentes independientes que detallan la mayor causa de pérdida, muestra la pérdida por países y los incidentes por mercados. Finalmente demuestra que se deben seguir metodologías globales y clasificar la información para poderla La Ley Estatutaria 1581 del 17 de octubre de 2012 para la “Protección de datos personales”, es de » » A la ley 1581 se le puede llamar ley de “Habeas Data” versión II El sector financiero promulgó la ley de “Habeas Data” versión I, entonces la ley 1581 o Habeas Data versión II es la extensión de Habeas Data I que aplica para el resto de los sectores de la volver insumo de herramientas tecnológicas que permitan gestionar y controlar la información sensible. economía más allá del sector financiero » INTRODUCIÓN El desconocimiento de la ley por parte de los ingenieros responsables de la información no los exonera de su cumplimiento y mucho menos del respeto a los derechos fundamentales de las personas Hace algunos años la preocupación de la seguridad informática se centraba en el perímetro, pero hoy el comercio electrónico está cambiando nuestra forma de pensar. Esto se debe a que el perímetro ahora está » distribuido geográficamente; ahora es global y se habla de la nube como tendencia informática de muchos gobiernos y empresas particulares. En general las organizaciones empiezan a tener información sensible en su portal web y el servicio de correo electrónico en la nube, es decir fuera de su perímetro. Se debe clasificar la información para saber qué datos son personales y dentro de estos cuáles son sensibles » Hay que concentrarse en los datos sensibles como resultado de la clasificación de la información » Hay que cifrar para proteger la confidencialidad de las huellas dactilares que hoy almacenamos cuando se accede a edificios o instalaciones físicas pues la huella se asocia al nombre de la persona generando un perfil de dato privado y confidencial Se entiende como ‘datos sensibles’ aquellos que revelen el origen racial o étnico, la orientación política, las convicciones religiosas o filosóficas, la pertenencia a sindicatos, organizaciones sociales, de derechos » humanos o que promueva intereses de cualquier partido político o que garanticen los derechos y garantías de partidos políticos de oposición así como los datos relativos a la salud, a la vida sexual y los datos biométricos. Específicamente, en esos sistemas de información, los datos personales son datos sensibles o confidenciales » » de 2012 (Habeas Data II) la última ley que en Colombia obliga a todas las organizaciones a proteger los datos sensibles de las personas so pena de ser multados por el estado si esta no se cumpliese. El 23 de diciembre Se debe crear un procedimiento de reclamos para las personas que tengan quejas y/o reclamos sobre el tratamiento que se hace de sus datos personales y es obligación del estado protegerlos por la constitución. Desde 1991 la Constitución de Colombia prohíbe la tenencia de datos personales sin la autorización expresa de su titular y es precisamente la ley 1581 de octubre Hay que cifrar para proteger la confidencialidad de los datos relativos a la salud de la personas, su inclinación política, su raza, así como a cualquier dato sensible estipulado por la ley Se debe crear un procedimiento de suministro de información de las bases de datos a la SIC para informarles las novedades relativas a los datos sensibles sobre los que se hace tratamiento » La ley de protección de datos personales es una tendencia mundial de la nueva ley. Esta autoridad se llamó “Delegatura para la Protección de Datos Personales (DPDP) de la » El derecho sigue a los hechos Superintendencia de Industria y Comercio (SIC)”. » de 2011 se creó la autoridad de control de protección de datos personales en Colombia como preámbulo Hay herramientas como la solución Websense Triton Enterprise que le permite a las organizaciones cumplir la ley 1581 de octubre de 2012 Dentro de la DPDP existe la Dirección de Investigación de Protección de Datos Personales la cual tiene a su cargo las siguientes funciones: vigilancia de los operadores, fuentes y usuarios de información relacionada REFERENCIAS con el cumplimiento e incumplimiento de obligaciones dinerarias; supervisión del cumplimiento de las [1] http: //datalossdb.org/statistics, revisado el 10 de abril de 2013 instrucciones que emita la SIC; investigaciones y sanciones, si es procedente; auditorías para verificar el cumplimiento de las normas sobre protección de datos personales y administración del Registro Nacional [2] http: // www. alcaldiabogota. gov. co/ sisjur/ normas/ Norma1.jsp? i=49981, revisado el 22 de abril de 2013 [3] http://www.rae.es/rae.html, revisado el 22 de abril de 2013 Público de Bases de Datos. [4] Presentación “Nueva ley de protección de datos: De las reflexiones jurídicas a la implementación práctica”, Antes de aprobarse la ley 1581 o Habeas Data II, es interesante saber que hasta Octubre de 2012, según la ley de Habeas Data I, la SIC (Superintendencia de Industria y Comercio) recibió 5963 quejas de los usuarios VIII Jornadas GECTI de actualización, JEIMY J. CANO M., Ph.D, CFE, [email protected], Bogotá, noviembre 17 de 2011 [5] Whitepaper “Protección de datos en Colombia – Ley 1581 de 2012”, Rafael Gamboa, abril de 2013, del sector Financiero/Bancario, abrió 1140 investigaciones e impuso 338 multas por un valor total de $4.308.666.050 pesos a las organizaciones del sector financiero. Entonces, basados en estos hechos, se espera que en los años 2013 y 2014 se tenga por lo menos el doble de sanciones y es por ello que hay que Websense, Bogotá, Colombia protegerse de inmediato. La buena noticia es que ya existen metodologías, procedimientos y herramientas que AUTORES se expondrán en este artículo para hacer más fácil esta tarea de gestión y control. Armando Enrique Carvajal Rodriguez, Gerente Arquitecto de Soluciones & Rafael H. Gamboa Bernate, Abogado. Obtenga más información en www.websense.com/latam TRITON DETIENE MÁS AMENAZAS. PODEMOS DEMOSTRARLO. Página 2 Pagina 2 © 2013 Websense, Inc. Todos los derechos reservados. Websense y TRITON logos son marcas registradas de Websense, Inc. en los Estados Unidos y en varios países. Todo otros registros son propiedad de sus respectivos dueños. June-6-2013 ESLA. Página 7 Pagina 7 tiro 2 LEY 1581 Y LA PROTECCIÓN DE DATOS PERSONALES EN COLOMBIA LEY 1581 Y LA PROTECCIÓN DE DATOS PERSONALES EN COLOMBIA LEY 1581 Y LA PROTECCIÓN DE DATOS PERSONALES EN COLOMBIA WEBSENSE TRITON ENTERPRISE Y LA PROTECCIÓN DE DATOS SENSIBLES PARA CUALQUIER EMPRESA ANTECEDENTES WEBSENSE TRITON ENTERPRISE Y LA PROTECCIÓN DE DATOS SENSIBLES Existe evidencia escrita y pública en portales web de cómo están ocurriendo los incidentes de robo de datos PARA CUALQUIER EMPRESA Websense Triton Enterprise es una solución de seguridad de la información que permite proteger los datos sensibles del negocio. Es una solución modular de tipo DLP (Data loss/leak prevention) que cubre los distintos canales de comunicación en las organizaciones: sensibles, por ejemplo, si miramos la figura 1, se puede concluir que en el el sector negocios y gobierno está la Websense Triton Enterprise es una solución de seguridad de la información que permite proteger los datos mayor de perdida de datos sensibles, acumulando un 70% de la muestra (negocios 52% y gobierno 18%), el sector sensibles del negocio. Es una solución modular de tipo DLP (Data loss/leak prevention) que cubre los distintos educativo es la representación más pequeña con un 14% del total de incidentes [1]. canales de comunicación en las organizaciones: DQWLPDOZDUH GH85/ &ODVLILFDFLyQ GHGDWRVHQ WLHPSRUHDO Figura 1: Incidentes globales por tipo de negocios 0RWRUHV &ODVLILFDFLyQ 0RWRUHV DQWLPDOZDUH 18% Government 52% Business $QiOLVLVGH UHSXWDFLyQ &ODVLILFDFLyQ GHGDWRVHQ WLHPSRUHDO &ODVLILFDFLyQ GH85/ $QiOLVLVGH UHSXWDFLyQ &ODVLILFDFLyQ GHOFRQWHQLGR HQWLHPSRUHDO 16% Medical $QWLVSDP 3KLVKLQJ GLULJLGR &ODVLILFDFLyQ GHOFRQWHQLGR HQWLHPSRUHDO $QWLVSDP 3KLVKLQJ GLULJLGR 0% &ODVLILFDFLyQ Unknown GHODVHJXULGDG HQWLHPSRUHDO 14% Education &ODVLILFDFLyQ GHODVHJXULGDG HQWLHPSRUHDO INCIDENTS BY BUSINESS TYPE - ALL TIME Ahora en la figura 2 se revisan las cifras del comportamiento de incidentes por año desde 2004 hasta la fecha: Web Security Gateway de Websense utiliza los análisis de ACE para detectar las amenazas en tiempo real Web Security Gateway de Websense utiliza los análisis DATALOSSDB.ORG INCIDENTS OVER TIME de ACE para detectar las amenazas en tiempo real 1586 Data Security: Asegura los canales de comunicación (Web, Correo, Impresión, etc.), para los Datos en Movimiento, Datos en Uso y Datos en Reposo. Esta solución ayuda a proteger los datos para las organ- Data Security: Asegura 1500 los canales de comunicación (Web, Correo, Impresión, etc.), para los Datos en Movimiento, Datos en Uso y Datos en Reposo. Esta solución ayuda a proteger los datos para las organ- izaciones sin fronteras que hacen uso de herramientas modernas como Teléfonos Inteligentes, Tabletas y izaciones sin fronteras que hacen uso de herramientas modernas como Teléfonos Inteligentes, Tabletas y Almacenamiento en la Nube. Almacenamiento en la Nube. 1000 774 Email Security: Protege el canal más utilizado dentro de las organizaciones: el correo electrónico corporativo. 1090 1048 644 727 828 Se integra de manera transparente con Data Security para las funcionalidades de la información en la Email Security: Protege el canal más utilizado dentro de las organizaciones: el correo electrónico corporativo. 500 transparente con Data Security para las funcionalidades de la información en la Se integra de manera transmisión de datos por este medio, cumpliendo funciones de protección de la información e incorporando transmisión de datos por este medio, cumpliendo funciones de protección de la información e incorporando a las reglas basadas en funciones, origen, destino, etc., aplicando cifrado, cuarentenas y notificaciones, de a las reglas basadas en funciones, origen, destino, etc., aplicando cifrado, cuarentenas y notificaciones, de 43 0 acuerdo a las necesidades de la organización. acuerdo a las necesidades de la organización. 370 157 Figura 2: Incidentes globales por año Web Security: Hoy en día, el uso de Internet como herramienta de trabajo en las organizaciones y los grandes los Teléfonos Inteligentes, las Tabletas y el Almacenamiento de Datos en la Nube, son un riesgo en el uso de los Web Security: Hoy en día, el uso de Internet como herramienta de trabajo en las organizaciones y los grandes Se nota claramente que a nivel mundial el año 2012 fue el de mayor siniestralidad respecto de la perdida de datos riesgos que esta apertura representa, hacen imperativo el contar con herramientas de tipo “Enterprise” que sensibles con un número singular de 1586 incidentes reportados.En la figura 3 se analizan los incidentes por permitan el uso adecuado de los medios disponibles para habilitar el negocio. Las Redes Sociales o Web 2.0, vector de ataque: los Teléfonos Inteligentes, las Tabletas y el Almacenamiento de Datos en la Nube, son un riesgo en el uso de los datos, así como en el acceso a Internet. Websense Web Security permite controlar dicho acceso sin perder el datos, así como en el acceso a Internet. Websense Web Security permite controlar dicho acceso sin perder el riesgos que esta apertura representa, hacen imperativo el contar con herramientas de tipo “Enterprise” que permitan el uso adecuado de los medios disponibles para habilitar el negocio. Las Redes Sociales o Web 2.0, INCIDENTS BY VECTOR - ALL TIME 20% las nuevas herramientas10% control, minimizando el riesgo y habilitando del negocio. control, minimizando el riesgo y habilitando las nuevas herramientas del negocio. Inside-Malicious 7% Unknown Websense Triton Enterprise cubre de manera integral el Ciclo de Vida de la Información. Los riesgos actuales 5%para las empresas que no a la seguridad de TI son de alto impacto, dinámicos y costosos, especialmente Inside Inside-Accidental Websense Triton Enterprise cubre de manera integral el Ciclo de Vida de la Información. Los riesgos actuales a la seguridad de TI son de alto impacto, dinámicos y costosos, especialmente para las empresas que no tienen implementada la seguridad correcta. Los antivirus y antispam son productos de punto final, no son tienen implementada la seguridad correcta. Los antivirus y antispam son productos de punto final, no son soluciones completas para la seguridad de TI. Su empresa necesita la mejor seguridad para contener las soluciones completas para la seguridad de TI. Su empresa necesita la mejor seguridad para contener las amenazas modernas al menor costo total de propiedad, y eso es exactamente lo que brinda Websense. amenazas modernas al menor costo total de propiedad, y eso es exactamente lo que brinda Websense. Websense® proporciona las mejores soluciones de seguridad unificada de contenido web, datos y email líderes Websense® proporciona las mejores57% soluciones de seguridad unificada de contenido web, datos y email líderes de la industria que aprovechen de manera segura las ventajas de las nuevas herramientas de comunicación, de la industria que aprovechen de manera segura las ventajas de las nuevas herramientas de comunicación, colaboración y creación de negocios en la Web 2.0 sin perder la confidencialidad de sus datos. colaboración y creación de negocios en la Web 2.0 sin perder la confidencialidad de sus datos. Página 6 Pagina 6 Outside Figura 3: Incidentes globales por vector Página 36 Página Pagina 3 retiro 2 LEY 1581 Y LA PROTECCIÓN DE DATOS PERSONALES EN COLOMBIA LEY 1581 Y LA PROTECCIÓN DE DATOS PERSONALES EN COLOMBIA La figura 3 muestra que el dato más relevante es la siniestralidad debido al robo externo de datos sensibles con un 57% de la muestra, esto es grave pues el dolo es el origen del robo externo. Le siguen los incidentes o siniestros accidentales (robo no voluntario) con un 20% de la muestra, lo interesante de esta cifra es que no está acompañada del dolo, pero es preocupante el acumulado de crecimiento del robo interno o mal intencionado mostrando un acumulado del 15% creciente (Inside Malicious 10% + inside 5%). Se recomienda en especial al sector gobierno y defensa clasificar la información según lo demanda la directiva de gobierno en línea para saber qué es secreto, público, uso interno y en especial qué es un dato personal. Si esta información es conocida por la organización entonces tratarla, gestionarla y controlarla será muy fácil: LEY 1581 DE OCTUBRE DE 2012 Y SUS MULTAS La ley exige conservar la información bajo las condiciones de seguridad que sean necesarias para impedir su adulteración, pérdida, consulta, uso o acceso no autorizado o fraudulento. Exige además informar a la autoridad de protección de datos cuando se presenten violaciones a los códigos de seguridad y existan riesgos en la administración de la información de los titulares. Esta ley consagra sanciones que puede imponer la SIC a los Responsables del Tratamiento y Encargados del Tratamiento como [2]: » Multas de carácter personal e institucional, hasta por el equivalente de 2000 salarios mínimos mensuales legales vigentes al momento de la imposición de la sanción. Las multas Figura 5: Clasificación de la información: la base fundamental para un proyecto de prevención de pérdida de datos podrán ser sucesivas mientras subsista el incumplimiento que las originó. » » Suspensión de las actividades relacionadas con el tratamiento hasta por un término de 6 meses. Cierre temporal de las operaciones relacionadas con el tratamiento, una vez transcurrido el En concreto se deberá llevar a cabo un ciclo de vida de la información como el propuesto por el Dr. Rafael término de suspensión sin que se hubieren adoptado los correctivos ordenados por la SIC. » Gamboa en su artículo “Protección de datos en Colombia – ley 1581 de 2012” de acuerdo a las siguientes fases [5]: Cierre inmediato y definitivo de la operación que involucre el tratamiento de datos sensibles. COMPONENTES CLAVES EN UN PROGRAMA INTERNACIONAL DE PRIVACIDAD DE DATOS El desarrollo de la Sociedad de la Información y la expansión de la Informática y de las Telecomunicaciones » Identificar los activos de información que conforman la cadena de valor de su negocio » Clasificar perfiles de cada uno de los miembros internos y externos de la organización » plantean nuevas amenazas para la privacidad que han de ser afrontadas desde diversos puntos de vista: social, cultural, legal y tecnológico. La siguiente metodología es recomendada para iniciar un programa de protección » Redactar políticas de seguridad de la información con respecto a las diversas fases de tratamiento de datos personales de datos según Jeimy Cano, CISO de Ecopetrol, en su presentación “Nueva ley de protección de datos: De las reflexiones jurídicas a la implementación práctica”, [4]. Determinar cómo interactúa con la información a la que tiene acceso (incluya la categoría de datos personales) » Identificar los sistemas de información de su organización que incluyan datos personales en su contenido » Categorizar los datos y en función de ello: redefinir perfiles del recurso humano y los correspondientes permisos del tratamiento » Realizar la implementación de un sistema de información que le permita detectar cuándo el recurso humano esté realizando un tratamiento de datos personales no permitido: esto es desde una modificación, eliminación, transferencia o incluso, la extracción de los datos de los sistemas de información y sus correspondientes repositorios » Documentar perfiles, permisos, incidencias y solución de incidencias » Websense Triton Enterprise y la protección de datos sensibles para cualquier empresa Figura 4: Componentes claves para un programa de privacidad de los datos Página 4 Pagina 4 Página 5 Pagina 5