un análisis legal

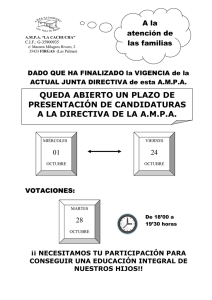

Anuncio

Memorándum respecto del Amparo en Revisión 964/2015 A continuación se ofrecen razonamientos y fundamentos de derecho constitucional, de derecho internacional de los derechos humanos y de derecho comparado que soportan la inconstitucionalidad de los artículos 189 y 190, fracciones I, II y III de la Ley Federal de Telecomunicaciones y Radiodifusión (LFTR) Respecto de la obligación de conservación de metadatos de comunicaciones establecida en el artículo 190, fracción II de la LFTR 1. Los metadatos de comunicaciones se encuentran protegidos por el derecho a la inviolabilidad de las comunicaciones privadas" Ha sido ampliamente reconocido que el derecho a la inviolabilidad de las comunicaciones no solamente protege el contenido de las comunicaciones sino también los datos conocidos como “metadatos de comunicaciones” o datos de tráfico de comunicaciones." En apoyo de lo anterior:" • SCJN. 1a Sala. Amparo Directo en Revisión 1621/2010 y Contradicción de Tesis 194/2012; “DERECHO A LA INVIOLABILIDAD DE LAS COMUNICACIONES PRIVADAS. SU OBJETO DE PROTECCIÓN INCLUYE LOS DATOS QUE IDENTIFICAN LA COMUNICACIÓN”. Novena Época, Instancia: Primera Sala, Tesis Aislada, Fuente: Semanario Judicial de la Federación y su Gaceta, Tomo XXXIV, Agosto de 2011, Materia(s): Constitucional, Tesis: 1a. CLV/2011, Página: 221." • Corte Interamericana de Derechos Humanos. Caso Escher y otros Vs. Brasil. Excepciones Preliminares, Fondo, Reparaciones y Costas. Sentencia de 6 de julio de 2009. Serie C No. 200, Párrafo 114." • ONU. Informe del Relator Especial sobre la promoción y protección del derecho a la libertad de expresión Frank La Rue. 17 de abril de 2013. A/HRC/23/401, Párrafo 15: " 1 “El carácter dinámico de la tecnología no solo ha cambiado la forma en que puede llevarse a cabo la vigilancia, sino también "qué" puede vigilarse. Al facilitar la creación de oportunidades de comunicación e intercambio de información, Internet también ha posibilitado la elaboración de un gran volumen de datos de transacciones de personas y acerca de estas. Esta información, conocida como datos de las comunicaciones o metadatos, incluye información personal sobre particulares, su ubicación y actividades en línea, así como registros e información conexa sobre! Disponible en: https://documents-dds-ny.un.org/doc/UNDOC/GEN/G13/133/06/PDF/G1313306.pdf?OpenElement " mensajes que envían o reciben. Los datos de las comunicaciones pueden almacenarse, son accesibles y permiten la realización de búsquedas, y su revelación a las autoridades públicas y su utilización por estas están en gran medida no reguladas. El análisis de estos datos puede ser sumamente revelador e invasivo, en particular cuando los datos se combinan y acumulan. En tal sentido, los Estados se basan cada vez más en datos de las comunicaciones para prestar apoyo a las investigaciones de las fuerzas del orden o de seguridad nacional. Los Estados también están disponiendo la obligatoriedad de conservar y retener los datos de las comunicaciones para poder llevar a cabo una vigilancia histórica.”! • Tribunal de Justicia de la Unión Europea. Digital Rights Ireland vs. Minister of Communications, Marine and Natural Resources y otros. Casos Conjuntos, C- 293/12 y C-594/12, 8 de abril de 20142, párr. 26:! “Estos datos, considerados en su conjunto, pueden permitir extraer conclusiones muy precisas sobre la vida privada de las personas cuyos datos se han conservado, como los hábitos de la vida cotidiana, los lugares de residencia permanentes o temporales, los desplazamientos diarios u otros, las actividades realizadas, sus relaciones sociales y los medios sociales que frecuentan.”! " Cabe señalar además que existe legislación que ya entiende que el concepto de “intervención de comunicaciones privadas” incluye tanto el acceso al contenido, como el acceso a los datos que identifican una comunicación, como es el caso del Código Nacional de Procedimientos Penales que en su artículo 291 señala:" " Artículo 291. Intervención de las comunicaciones privadas (...)" " " " La intervención de comunicaciones privadas, abarca todo un sistema de comunicación, o programas que sean fruto de la evolución tecnológica, que permitan el intercambio de datos, informaciones, audio, video, mensajes, así como archivos electrónicos, que graben, conserven el contenido de las conversaciones o registren datos que identifiquen la comunicación, las cuales se pueden presentar en tiempo real o con posterioridad al momento en que se produce el proceso comunicativo." 2. El que los metadatos sean recabados con el consentimiento del usuario para la prestación del servicio no elimina la expectativa razonable de privacidad. La conservación de metadatos para fines distintos y por un tiempo mayor al necesario para la prestación del servicio constituye una interferencia en el derecho a la inviolabilidad de las comunicaciones privadas y a la protección de datos personales." a) Los metadatos de comunicaciones se encuentran protegidos tanto por el derecho a la inviolabilidad de las comunicaciones privadas (como ya se demostró) como por el derecho a la protección de datos personales, en tanto son datos que identifican o pueden identificar a una persona. No son categorías de protección excluyentes entre sí." " 2 Disponible en: http://curia.europa.eu/juris/celex.jsf?celex=62012CJ0293&lang1=es&type=TXT&ancre= b) En México, rige el principio de autodeterminación informativa y diversos principios de protección de datos personales, como el principio de finalidad, por el cual se dispone que los datos únicamente pueden ser tratados para las finalidades expresas y consentidas. En este caso, los usuarios de telecomunicaciones otorgan su consentimiento para que los concesionarios y autorizados efectúen el tratamiento de sus datos personales para la prestación del servicio y por el tiempo necesario para ello." " c) La obligación legal de conservación de los datos por un tiempo adicional al necesario para la prestación del servicio y para fines distintos de aquéllos respecto de los cuáles el usuario otorgó su consentimiento constituye una interferencia con el derecho a la protección de datos personales, en tanto constituye una restricción al ejercicio de la autodeterminación informativa, por lo cual debe analizarse si cumple con los requisitos de finalidad legítima, idoneidad, necesidad y proporcionalidad." " En apoyo de lo anterior:" " • Ley Federal de Protección de Datos Personales en Posesión de los Particulares." " - Artículo 1. La presente Ley es de orden público y de observancia general en toda la República y tiene por objeto la protección de los datos personales en posesión de los particulares, con la finalidad de regular su tratamiento legítimo, controlado e informado, a efecto de garantizar la privacidad y el derecho a la autodeterminación informativa de las personas." " - Artículo 6.- Los responsables en el tratamiento de datos personales, deberán observar los principios de licitud, consentimiento, información, calidad, finalidad, lealtad, proporcionalidad y responsabilidad, previstos en la Ley." " - Artículo 11.- (...) Cuando los datos de carácter personal hayan dejado de ser necesarios para el cumplimiento de las finalidades previstas por el aviso de privacidad y las disposiciones legales aplicables, deberán ser cancelados." " - " Artículo 12.- El tratamiento de datos personales deberá limitarse al cumplimiento de las finalidades previstas en el aviso de privacidad. Si el responsable pretende tratar los datos para un fin distinto que no resulte compatible o análogo a los fines establecidos en aviso de privacidad, se requerirá obtener nuevamente el consentimiento del titular." • Tribunal de Justicia de la Unión Europea. Digital Rights Ireland vs. Minister of Communications, Marine and Natural Resources y otros. Casos Conjuntos, C-293/12 y C-594/12, 8 de abril de 20143, párr. 32-34, 37:" " “Al imponer la conservación de los datos que se indican en el artículo 5, apartado 1, de la Directiva 2006/24 y al permitir el acceso de las autoridades nacionales competentes a éstos, la Directiva establece, como señaló el Abogado General en los puntos 39 y 40 de sus conclusiones, una excepción al régimen de protección del derecho al respeto de la vida privada, establecido por las Directivas 95/46 y 2002/58, con respecto al tratamiento de los datos de carácter personal en el sector de las comunicaciones electrónicas, ya que esas Directivas establecieron la confidencialidad de las comunicaciones y de los datos de tráfico, así como la! 3 Disponible en: http://curia.europa.eu/juris/celex.jsf?celex=62012CJ0293&lang1=es&type=TXT&ancre= obligación de borrar o hacer anónimos estos datos cuando ya no son necesarios para la transmisión de una comunicación, salvo si son necesarios para la facturación y únicamente mientras exista esa necesidad.! Para demostrar la existencia de una injerencia en el derecho fundamental al respeto de la vida privada, carece de relevancia que la información relativa a la vida privada de que se trate tenga o no carácter sensible o que los interesados hayan sufrido o no inconvenientes en razón de tal injerencia (véase, en este sentido, la sentencia Österreichischer Rundfunk y otros, C-465/00, C-138/01 y C-139/01, EU:C:2003:294, apartado 75).! De ello se deduce que la obligación impuesta por los artículos 3 y 6 de la Directiva 2006/24 a los proveedores de servicios de comunicaciones electrónicas de acceso público o de una red pública de comunicaciones de conservar durante un determinado período datos relativos a la vida privada de una persona y a sus comunicaciones, como los que se indican en el artículo 5 de dicha Directiva, constituye en sí misma una injerencia en los derechos garantizados por el artículo 7 de la Carta.! (...) Ha de señalarse que, como indicó el Abogado General concretamente en los puntos 77 y 80 de sus conclusiones, la injerencia que supone la Directiva 2006/24 en los derechos fundamentales reconocidos en los artículos 7 y 8 de la Carta resulta de gran magnitud y debe considerarse especialmente grave. Además, la circunstancia de que la conservación de los datos y su posterior utilización se efectúen sin que el abonado o el usuario registrado hayan sido informados de ello puede generar en las personas afectadas el sentimiento de que su vida privada es objeto de una vigilancia constante, como afirmó el Abogado General en los puntos 52 y 72 de sus conclusiones.”! " " " " • Tribunal Europeo de Derechos Humanos. Caso de S. y Marper vs. Reino Unido. Aplicación No. 30562/04 y 30566/04. Sentencia de 4 de Diciembre de 2008." 3. Las obligaciones de conservación de datos masiva e indiscriminada, como la establecida en el la fracción II, del artículo 190 de la LFTR, han sido consideradas como una interferencia contraria al derecho a la privacidad reiteradamente." Existen reiterados precedentes jurisprudenciales y doctrinales que señalan que las obligaciones de conservación de metadatos de comunicaciones, de manera masiva e indiscriminada, son contrarios al derecho a la privacidad por no ser necesarias ni proporcionales." " En apoyo de lo anterior:" " " • Tribunal de Justicia de la Unión Europea. Digital Rights Ireland vs. Minister of Communications, Marine and Natural Resources y otros. Casos Conjuntos, C-293/12 y C-594/12, 8 de abril de 20144, párr. 51, 54-60, 63, 65:" “En cuanto al carácter necesario de la conservación de datos que impone la Directiva 2006/24, ha de señalarse que es cierto que la lucha contra la delincuencia grave, especialmente contra la delincuencia organizada y el terrorismo, reviste una importancia primordial para garantizar la seguridad pública y su eficacia puede depender en gran medida de la utilización de técnicas modernas de investigación. Sin embargo, este objetivo de interés general, por fundamental que sea, no puede por sí solo justificar que una medida de conservación como la establecida por la Directiva 2006/24 se considere necesaria a los efectos de dicha lucha.! 4 Disponible en: http://curia.europa.eu/juris/celex.jsf?celex=62012CJ0293&lang1=es&type=TXT&ancre= (…) Por ello, la normativa de la Unión de que se trate debe establecer reglas claras y precisas que regulen el alcance y la aplicación de la medida en cuestión y establezcan unas exigencias mínimas de modo que las personas cuyos datos se hayan conservado dispongan de garantías suficientes que permitan proteger de manera eficaz sus datos de carácter personal contra los riesgos de abuso y contra cualquier acceso o utilización ilícitos respecto de tales datos (véanse, por analogía, en lo que respecta al artículo 8 del CEDH, las sentencias TEDH, Liberty y otros c. Reino Unido de 1 de julio de 2008, nº 58243/00, §§ 62 y 63; Rotaru c. Rumanía, antes citada, §§ 57 a 59, y S y Marper c. Reino Unido, antes citada, §§ 99). ! " La necesidad de disponer de tales garantías es especialmente importante cuando, como establece la Directiva 2006/24, los datos personales se someten a un tratamiento automático y existe un riesgo elevado de acceso ilícito a dichos datos (véanse, por analogía, en lo que respecta al artículo 8 del CEDH, las sentencias TEDH, S y Marper c. Reino Unido, antes citada, § 103, y M. K. c. Francia de 18 de abril de 2013, nº 19522/09, § 35).! " Por lo que se refiere a la cuestión de si la injerencia que supone la Directiva 2006/24 se limita a lo estrictamente necesario, procede señalar que esta Directiva exige, conforme a su artículo 3 en relación con su artículo 5, apartado 1, la conservación de todos los datos de tráfico relativos a la telefonía fija, la telefonía móvil, el acceso a Internet, el correo electrónico por Internet y la telefonía por Internet. Por lo tanto, es aplicable a todos los medios de comunicación electrónica, cuyo uso está muy extendido y que tienen una importancia creciente en la vida cotidiana de las personas. Además, a tenor de su artículo 3, la Directiva comprende a todos los abonados y usuarios registrados. En consecuencia, constituye una injerencia en los derechos fundamentales de prácticamente toda la población europea.! " A este respecto, ha de señalarse, en primer lugar, que la Directiva 2006/24 abarca de manera generalizada a todas las personas, medios de comunicación electrónica y datos relativos al tráfico sin que se establezca ninguna diferenciación, limitación o excepción en función del objetivo de lucha contra los delitos graves.! " En efecto, por una parte, la Directiva 2006/24 afecta con carácter global a todas las personas que utilizan servicios de comunicaciones electrónicas, sin que las personas cuyos datos se conservan se encuentren, ni siquiera indirectamente, en una situación que pueda dar lugar a acciones penales. Por lo tanto, se aplica incluso a personas respecto de las que no existen indicios que sugieran que su comportamiento puede guardar relación, incluso indirecta o remota, con delitos graves. Además, no establece ninguna excepción, por lo que se aplica también a personas cuyas comunicaciones están sujetas al secreto profesional con arreglo a las normas de la legislación nacional.! " Por otra parte, aun cuando la Directiva pretende contribuir a la lucha contra la delincuencia grave, no exige ninguna relación entre los datos cuya conservación se establece y una amenaza para la seguridad pública y, en particular, la conservación no se limita a datos referentes a un período temporal o zona geográfica determinados o a un círculo de personas concretas que puedan estar implicadas de una manera u otra en un delito grave, ni a personas que por otros motivos podrían contribuir, mediante la conservación de sus datos, a la prevención, detección o enjuiciamiento de delitos graves.! " En segundo lugar, a esta falta general de límites se añade que la Directiva 2006/24 no fija ningún criterio objetivo que permita delimitar el acceso de las autoridades nacionales competentes a los datos y su utilización posterior con fines de prevención, detección o enjuiciamiento de delitos que, debido a la magnitud y la gravedad de la injerencia en los derechos fundamentales reconocidos en los artículos 7 y 8 de la Carta, puedan considerarse suficientemente graves para justificar tal injerencia. Por el contrario, la Directiva 2006/24 se limita a remitir de manera general, en su artículo 1, apartado 1, a los delitos graves tal como se definen en la legislación nacional de cada Estado miembro.! " (...) En tercer lugar, en lo que atañe al período de conservación de los datos, la Directiva 2006/24 prescribe, en su artículo 6, la conservación de éstos durante un período mínimo de seis meses sin que se establezca ninguna distinción entre las categorías de datos previstas en el artículo 5 de la Directiva en función de su posible utilidad para el objetivo perseguido o de las personas afectadas.! " (...) De lo anterior resulta que la Directiva 2006/24 no establece reglas claras y precisas que regulen el alcance de la injerencia en los derechos fundamentales reconocidos en los artículos 7 y 8 de la Carta. Por lo tanto, debe considerarse que esta Directiva constituye una injerencia en los derechos fundamentales de gran magnitud y especial gravedad en el ordenamiento jurídico de la Unión, sin que esta injerencia esté regulada de manera precisa por disposiciones que permitan garantizar que se limita efectivamente a lo estrictamente necesario.”! " " • ONU. Informe del Relator Especial sobre la promoción y protección del derecho a la libertad de expresión Frank La Rue. 17 de abril de 2013. A/HRC/23/405, Párrafo 67: " “Las leyes nacionales de conservación de datos son invasivas y costosas, y atentan contra los derechos a la intimidad y la libre expresión. Al obligar a los proveedores de servicios de comunicaciones a generar grandes bases de datos acerca de quién se comunica con quién telefónicamente o por Internet, la duración del intercambio y la ubicación de los usuarios, y a guardar esta información (a veces durante varios años), las leyes de conservación obligatoria de datos aumentan considerablemente el alcance de la vigilancia del Estado, y de este modo el alcance de las violaciones de los derechos humanos. Las bases de datos de comunicaciones se vuelven vulnerables al robo, el fraude y la revelación accidental.”! " " 4. La ausencia de una obligación de conservación prolongada, masiva e indiscriminada de metadatos de comunicaciones no priva a las autoridades de herramientas para perseguir finalidades legítimas como la investigación del delito." Se ha aducido que la conservación prolongada, masiva e indiscriminada de metadatos de comunicaciones, como la que mandata el artículo 190, fracción II es indispensable para la consecución de finalidades legítimas como la investigación de delitos o la atención de amenazas a la seguridad nacional." " Sin embargo, no ha sido demostrado por las autoridades responsables que la conservación de datos ha incrementado la eficacia de, por ejemplo, investigaciones criminales. Por el contrario, existe evidencia de que existen otras técnicas de investigación, como órdenes de conservación de datos específicas respecto de líneas telefónicas relacionadas con investigaciones particulares que resultan tan efectivas como la conservación de datos." " De hecho, este sistema es el que ha operado en países europeos como Suecia, Austria, Alemania entre otros, en los que no existe una obligación de conservación de datos. Inclusive, un estudio de los Servicios Científicos del Parlamento Alemán6 concluyó que la conservación de datos no ha tenido un efecto significativo en la reducción de tasas criminales y otro estudio independiente comisionado por el Parlamento Alemán7 también encontró que la obligación de conservación de datos hizo la diferencia, únicamente, en el" 5 Disponible en: https://documents-dds-ny.un.org/doc/UNDOC/GEN/G13/133/06/PDF/G1313306.pdf?OpenElement" 6 Disponible únicamente en Alemán: http://www.vorratsdatenspeicherung.de/images/Sachstand_036-11.docx" 7 Disponible únicamente en Alemán: http://www.vorratsdatenspeicherung.de/images/schriftsatz_2008-03-17.pdf 0.002% de las investigaciones criminales, es decir, la autoridades investigadoras habrían podido acceder a la misma información sin necesidad de la conservación obligatoria, prolongada y masiva de datos de comunicaciones en prácticamente todas las investigaciones." " Otro estudio independiente comisionado por el gobierno Alemán8 concluyó que en la ausencia de una obligación legal de conservación prolongada y masiva de conservación de datos, únicamente el 4% de las solicitudes de acceso a datos conservados no fueron exitosas por la ausencia de los datos solicitados." " En vista de lo anterior, es claro que no existe evidencia de que la ausencia de una obligación de conservación de datos frustre la consecución de objetivos constitucionalmente válidos como la investigación de delitos o la protección de la seguridad nacional. Por ello, dado que existen medidas menos gravosas para la consecución del fin legítimo, se reitera que la conservación obligatoria, masiva e indiscriminada de metadatos de comunicaciones que dispone el artículo 190, fracción I es inconstitucional." " " " " Respecto de la obligación de colaboración para la geolocalización en tiempo real establecida en el artículo 190, fracción I" 1. Los datos de localización de un dispositivo, tanto históricos como en tiempo real, son metadatos de comunicaciones protegidos por el derecho a la inviolabilidad de las comunicaciones privadas." Como ya fue demostrado, los metadatos de comunicaciones que señala la fracción II del artículo 190 de la LFTR se encuentran protegidos por el derecho a la inviolabilidad de las comunicaciones privadas. Lo anterior incluye los datos de localización geográfica, los cuáles se conservan de conformidad con el inciso g) de la fracción II del artículo 190." " En este sentido, resultaría contradictorio que los datos de localización históricos tuvieran una mayor protección constitucional que los datos de localización en tiempo real, siendo que se trata del mismo dato de localización." " " 2. La geolocalización en tiempo real constituye un monitoreo prolongado de la localización de un usuario de telecomunicaciones y no es únicamente una localización efímera de un dispositivo." Al resolverse la Acción de Inconstitucionalidad 32/2012, algunos Ministros decidieron bajo el supuesto de que dichas normas de geolocalización (distintas de las impugnadas)" " 8 Max Planck Institute for Foreign and International Criminal Law, The Right of Discovery Concerning Telecommunication Traffic Data According to §§ 100g, 100h of the German Code of Criminal Procedure, March 2008, http://dip21.bundestag.de/dip21/btd/16/084/1608434.pdf, p. 150. únicamente facultaban una geolocalización “efímera”, es decir, que sucedía en un sólo momento. " " Lo anterior claramente no es aplicable a la situación actual, en donde es claro que de lo que se trata es de un monitoreo continuado de la localización de un usuario a través de un dispositivo de comunicación." " Como soporte a lo anterior, debe mencionarse por ejemplo, los Lineamientos de Colaboración en Materia de Seguridad y Justicia emitidos por el Instituto Federal de Telecomunicaciones, publicados el 2 de Diciembre de 2015, los cuales dejan claro que se trata de un monitoreo continuado:" " CAPÍTULO III! DE LA LOCALIZACIÓN GEOGRÁFICA EN TIEMPO REAL DE LOS DISPOSITIVOS O EQUIPOS! TERMINALES MÓVILES! " NOVENO.- Además de lo previsto en el lineamiento SÉPTIMO, el vínculo electrónico que se envíe a la Autoridad Designada con la información de localización geográfica en tiempo real, así como el IMEI y el IMSI, se mantendrá durante el alcance temporal que se especifique en el requerimiento, pudiendo ser reconfigurada por la Autoridad Designada la frecuencia con la que se actualice la información de localización geográfica (por horas, minutos, tiempo real, entre otros) durante el tiempo de vigencia de dicho alcance temporal, sin que tal modificación implique la presentación de un nuevo requerimiento. El cambio en la frecuencia de actualización será notificada por el mismo medio a través del cual se presentó el requerimiento.! " De esta manera es claro que la geolocalización en tiempo real constituye un monitoreo continuo de la localización de un usuario identificado o identificable." " Adicionalmente el Manual de Procedimientos de la Procuraduría General de la República relativo al “Protocolo de Gestión de Geolocalización de Concesionarias Telefónicas” incluye dentro de las tareas de las autoridades facultadas a realizar dicha medida el “administrar los datos” y “[c]oncentrar y revisar la información proporcionada por las concesionarias telefónicas, derivada del monitoreo de los objetivos en investigación […] y determinar los patrones de conducta del objetivo”." " De esta manera es igualmente claro que la facultad de geolocalización es utilizada para monitorear a una persona, referida por la PGR como “el objetivo”, y analizar patrones de conducta que revelan, de igual manera que otros metadatos, cuestiones altamente sensibles respecto de la vida de una persona." " " 3. La geolocalización en tiempo real es tan invasiva como el conocimiento de los datos de localización contenidos en el registro de comunicaciones señalado en la fracción II, por lo constituye una contradicción otorgar protecciones constitucionales distintas." Como se ha mencionado anteriormente, el monitoreo de la localización geográfica de un usuario de telecomunicaciones a través de su dispositivo de comunicación revela patrones de conducta de los cuáles se depende información sumamente sensible. Por ello resultaría contradictorio otorgar una protección constitucional reforzada, al exigir una autorización judicial federal para el acceso a datos de localización histórica y no hacerlo respecto de los datos que suceden en tiempo real, los cuáles pueden resultar, incluso, más sensibles." " Debe señalarse que el monitoreo de los datos de localización, sin lugar a dudas, permite identificar a una persona y muchos otros datos altamente sensibles sobre ella. Se ofrece la siguiente evidencia científica de ello, en concreto, la publicación en la prestigiosa revista científica Nature, en donde investigadores demostraron que con una cantidad limitada de datos de localización es posible desprender la identidad única de una persona y otros datos relevantes." " Véase: Yves-Alexandre de Montjoye. César Hidalgo. Michel Verleysen y Vincent D. Blondel. Unique in the Crowd: The privacy bounds of human mobility. Scientific Reports. 25 de Marzo de 2013. Disponible en: http://www.nature.com/articles/srep01376#affil-auth" " Igualmente el Grupo de Trabajo sobre Protección de Datos Establecido por el artículo 29 de la Directiva 95/46/CE del Parlamento Europeo claramente reconoce que los datos de localización revelan una gran cantidad de información sensible:" " " • Dictamen 13/2011 sobre los servicios de geolocalización en los dispositivos móviles inteligentes del Grupo de Trabajo sobre Protección de Datos Establecido por el artículo 29 de la Directiva 95/46/CE del Parlamento Europeo:" “Los dispositivos móviles inteligentes están muy estrechamente vinculados a las personas porque la mayoría de ellas tienden a mantener su dispositivo móvil muy cerca de ellas, en el bolsillo, en el bolso o sobre la mesilla de noche. ! ! Raramente ocurre que una persona preste su dispositivo a otra. La mayoría de las personas son conscientes de que su dispositivo móvil contiene una gran cantidad de información, desde mensajes electrónicos hasta fotografías privadas, o desde un historial de navegación por Internet hasta, por ejemplo, una lista de contactos. ! ! Esto permite a los proveedores de servicios de geolocalización disponer de una panorámica detallada de los hábitos y pautas del propietario de estos dispositivos y establecer unos perfiles exhaustivos. A partir de un período de inactividad nocturna puede deducirse el lugar donde duerme la persona, y a partir de una pauta de desplazamientos regulares por la mañana, la localización de su empresa. El perfil puede incluir asimismo datos derivados de las pautas de movimientos de sus amigos, sobre la base de lo que se conoce como «gráfica social»! " Un modelo de comportamiento también podría incluir categorías especiales de datos, por ejemplo visitas a hospitales y lugares de culto, presencia en actos políticos o en otros lugares específicos que, verbigracia, revelen datos sobre la vida sexual. Estos perfiles pueden ser utilizados para tomar decisiones que afecten significativamente a su propietario.”! 9 «Gráfica social» es un término que indica la visibilidad de amigos en los sitios de redes sociales y la capacidad para deducir rasgos de comportamiento a partir de los datos de estos amigos. " 4. El requisito de autorización judicial previa o inmediata no compromete la celeridad y eficacia de las investigaciones. Es posible reconciliar el control judicial y la celeridad." Algunas autoridades han esbozado su oposición al requisito de autorización judicial para llevar a cabo la geolocalización en tiempo real aduciendo que de exigirse tal requisito se entorpecerán investigaciones que dependen de su rapidez para ser efectivas." " Lo anterior es falso. Es absolutamente posible permitir el acceso a los datos de geolocalización en tiempo real de manera inmediata sin prescindir del control judicial, indispensable para prevenir o evitar el abuso de este tipo de medidas." " Lo anterior es posible estableciendo un mecanismo de emergencia, en el que en ciertos casos se autoriza a la autoridad acceder a la geolocalización en tiempo real de manera inmediata del concesionario , siempre y cuando de manera simultánea se haga la solicitud al juez de control. " " En casos de emergencia, la autoridad accedería a la geolocalización sin necesidad de esperar la autorización del juez de control. En este sentido, si el juez autoriza la medida, se retrotraerían los efectos y se entendería que la medida estuvo autorizada desde un primer momento." " En caso contrario, existiría un mecanismo de detección de un uso abusivo de la medida y se dispondría lo conducente, como puede ser la destrucción de los datos y la vista a las autoridades competentes para el establecimiento de las posibles responsabilidades que amerite el caso." " Este mecanismo de emergencia existe en la legislación comparada, por ejemplo, la Electronic Communications Privacy Act de los Estados Unidos, e incluso, ya existe una Minuta que reforma al artículo 303 del Código Nacional de Procedimientos Penales, aprobada por el Senado y pendiente en la Cámara de Diputados, que reconoce dicho mecanismo de emergencia." " Puede consultarse la Minuta en la Gaceta de la Cámara de Diputados del día 10 de Diciembre de 2014 disponible en el siguiente enlace: http://gaceta.diputados.gob.mx/PDF/ 62/2014/dic/20141210-XII.pdf" " " 5. La Sentencia en la Acción de Inconstitucionalidad 32/2012 no se puede extrapolar al presente caso." Se ha señalado que dado que ya existe una sentencia sobre el tema de geolocalización en la Acción de Inconstitucionalidad 32/2012 se debe validar la constitucionalidad de las normas impugnadas de igual manera. Sin embargo, es sumamente importante que se tome en cuenta las amplias diferencias entre lo discutido en dicha Acción de Inconstitucionalidad y lo que debe resolverse respecto del artículo 190, fracción I de la LFTR. A continuación las diferencias principales:" " a) La Acción de Inconstitucionalidad 32/2012 trató sobre la geolocalización realizada por autoridades de procuración de justicia únicamente. El artículo 190, fracción I de la LFTR se refiere a un número más amplio de autoridades." " b) En las normas discutidas en la Acción de Inconstitucionalidad 32/2012 se establecía una lista detallada de delitos cuya investigación facultaba la geolocalización. El artículo 190, fracción I de la LFTR no señala dichas circunstancias." " " c) En la discusión de la Acción de Inconstitucionalidad 32/2012 se entendió que la medida únicamente estaba autorizada para medidas de emergencia para obtener una geolocalización efímera. Como ya ha sido demostrado en el presente caso se trata de una medida mucho más comprensiva." En vista de lo anterior, es necesario reconocer que la decisión en la Acción de Inconstitucionalidad 32/2012 no es extrapolable al presente caso." " " Respecto de la falta de claridad, precisión y salvaguardas contra el abuso de las medidas de colaboración establecidas en los artículos 189 y 190" " " 1. La ausencia de claridad y precisión respecto de las autoridades competentes, las circunstancias en las que pueden utilizarse las medidas de vigilancia y la ausencia de salvaguardas contra el abuso convierten a las normas en inconstitucionales." En virtud de que las medidas que contemplan los artículos 189 y 190 de la LFTR constituyen interferencias con el derecho a la privacidad que se llevan a cabo en secreto, es decir, sin que la persona afectada tenga conocimiento de ello y pueda resistirlas. Es indispensable que las personas puedan conocer, con claridad y precisión, las circunstancias detalladas en las que dichas interferencias pueden llevarse a cabo." " Lo anterior ha sido ampliamente establecido en la jurisprudencia y doctrina de derechos humanos como a continuación se demuestra:" " • Corte Interamericana de Derechos Humanos. Caso Escher y otros Vs. Brasil. Excepciones Preliminares, Fondo, Reparaciones y Costas. Sentencia de 6 de julio de 2009. Serie C No. 200, Párrafo 131." " • ONU. Informe del Relator Especial sobre la promoción y protección del derecho a la libertad de expresión Frank La Rue. 17 de abril de 2013. A/HRC/23/4010, Párrafos 80-87." " 10 Disponible en: https://documents-dds-ny.un.org/doc/UNDOC/GEN/G13/133/06/PDF/G1313306.pdf?OpenElement • Comisión Interamericana de Derechos Humanos. Relatoría Especial para la Libertad de Expresión. Libertad de Expresión e Internet. 31 de diciembre de 2013. OEA/Ser.L/V/II, Párrafos 156-170." " • Tribunal Europeo de Derechos Humanos. Caso de Weber y Sarabia vs. Alemania. Aplicación No. 54934/00. Decisión de 29 de Junio de 2006. párr. 93." " " • Tribunal Europeo de Derechos Humanos. Caso de Valenzuela Contreras vs. España. Aplicación No. 58/1997/842/1048. Sentencia de 30 de Julio de 1998, párr. 46." Es claro que las disposiciones de la LFTR impugnadas no señalan con precisión qué autoridades pueden hacer requerimientos a las concesionarias y autorizadas, ni señalan con precisión las circunstancias en las que puede autorizarse el uso de dichas medidas. Tampoco se establecen salvaguardas contra el abuso de las medidas como el control judicial, la supervisión independiente o la notificación al afectado con posterioridad. Por lo tanto las mismas son incompatibles con las obligaciones constitucionales y convencionales en materia de derechos humanos." " " 2. Garantías que deben establecerse en caso de que la SCJN opte por realizar una interpretación conforme." En caso de que la SCJN considere más adecuado realizar una interpretación conforme respecto de las medidas de vigilancia encubierta señaladas en los artículos 189 y 190 de la LFTR, es indispensable que se fijen criterios que otorguen certeza jurídica y garanticen la existencia de salvaguardas en contra del abuso de las medidas. En concreto se sugiere precisar lo siguiente:" " " a) Categorías de autoridades competentes. " Es necesario que la Sentencia establezca con claridad las categorías de autoridades que pueden solicitar la colaboración de concesionarias y autorizadas. En concreto es necesario acudir al artículo 16 constitucional para señalar que, en general, únicamente existen dos tipos de autoridades facultadas:" " " 1. El Ministerio Público Federal y los Ministerios Públicos de las entidades Federativas." 2. Autoridades Federales que las faculte una ley." " Cualquier autoridad que no se encuentre comprendida dentro de esos grupos, se encuentra, en definitiva, vedada de hacer requerimientos de conformidad con lo que señalan los artículos 189 y 190 de la LFTR." " Cabe señalar que ya existen autoridades que se han conferido, inconstitucionalmente, facultades para hacer requerimientos a las concesionarias y autorizadas de telecomunicaciones. Por ejemplo, el Gobierno del Estado de Baja California, que mediante el acuerdo No 003/2015 del Titular de la Secretaría de Seguridad Pública del Estado de Baja California, delega facultades que constitucionalmente no puede poseer. " " Dicho acuerdo fue publicado en el Diario Oficial de la Federación el día 10 de Septiembre de 2015 y puede ser consultado en el siguiente enlace: http://dof.gob.mx/nota_detalle.php? codigo=5411175&fecha=09/10/2015" " De esta manera se hace patente la necesidad de que se establezca con claridad que las únicas categorías de autoridades que, de conformidad con lo que señala el párrafo décimo tercero del artículo 16 constitucional, pueden llevar a cabo requerimientos de colaboración para los efectos de lo dispuesto en los artículos 189 y 190 son las autoridades de procuración de justicia y las federales con autorización en una ley federal." " " b) Materias impedidas" Adicionalmente, es necesario precisar que, de nuevo, de conformidad con lo que señala el párrafo decimotercero del artículo 16 constitucional, no puede otorgarse autorización para llevar a cabo medidas que interfieran con el derecho a la inviolabilidad de las comunicaciones privadas para ciertas materias. En particular, las materias de carácter electoral, fiscal, mercantil, civil, laboral o administrativo, ni las que interfieran con el derecho del detenido a comunicarse con su defensor se encuentran vedadas. " " Lo anterior, como se ha demostrado anteriormente, incluye tanto el contenido de las comunicaciones, como los metadatos de comunicaciones, tanto históricos como en tiempo real (ver CNPP. Art. 291)." " " c) Autorización explícita en la ley" Asimismo, resulta indispensable que se precise que las autoridades deben tener una facultad explícita en la ley. Lo anterior puede no ser un problema para las instancias de procuración de justicia, sin embargo, para el caso de las otras autoridades federales, es necesario que la ley los faculte expresamente para realizar este tipo de requerimientos y no basarse en normas vagas y genéricas que faculten a una autoridad para llevar a cabo este tipo de solicitudes." " Lo anterior es necesario dado que en la práctica, autoridades han interpretado las leyes de una manera abusiva para pretender considerarse como autoridades facultadas." " Por ejemplo, la Unidad de Inteligencia Financiera del Servicio de Administración Tributaria (además de ser una autoridad en materia fiscal, lo cual le impide considerarse autoridad facultada) ha considerado que cuenta con facultades11 para realizar solicitudes a " 11 Acuerdo/016/2014 por el que el Titular de la Unidad de Inteligencia Financiera designa a los servidores públicos que se mencionan en el presente, para efectos de lo dispuesto en el artículo 189 de la Ley Federal de Te l e c o m u n i c a c i o n e s y R a d i o d i f u s i ó n . D i s p o n i b l e e n : h t t p : / / d o f . g o b . m x / n o t a _ d e t a l l e . p h p ? codigo=5356568&fecha=15/08/2014 concesionarios y autorizados con base en los artículos 189 y 190 de la LFTR, interpretando de manera amplia, inter alia, el artículo 6, fracción II de la Ley Federal para la Prevención e Identificación de Operaciones con Recursos de Procedencia Ilícita el cual únicamente señala:" " " Artículo 6. La Secretaría tendrá las facultades siguientes:! " (...)! II. Requerir la información, documentación, datos e imágenes necesarios para el ejercicio de sus facultades y proporcionar a la Unidad la información que le requiera en términos de la presente Ley;! Este tipo de interpretaciones amplias y vagas, generan incertidumbre jurídica tanto para las personas potencialmente afectadas, como para las concesionarias y autorizadas, e incluso para las autoridades, pues se puede comprometer la eficacia de investigaciones legítimas por vicios de constitucionalidad o legalidad de sus actuaciones. Por ello es indispensable que las autoridades federales posean, luego de un debate democrático y abierto en el Congreso de la Unión, facultades explícitas en una ley formal y material y así se eviten los riesgos de abuso." " " d) Circunstancias en las que pueden usarse las medidas deben estar establecidas de manera explícita" Igualmente es necesario que la ley formal y material que contemple las facultades de vigilancia encubierta establezca, de manera clara y precisa, las circunstancias en las que dichas facultades pueden llevarse a cabo. " " Lo anterior implica que, para el caso de las instancias de procuración de justicia, se establezcan las categorías delictivas en las que podría hacerse uso de dichas facultades." " Para el caso de otras autoridades federales que una ley faculte expresamente, es necesario que se establezcan las circunstancias para utilizar las herramientas de vigilancia con precisión y haciendo una interpretación restrictiva de los términos. " " No sería compatible, por ejemplo, que la autoridad encargada de la protección de la seguridad nacional, el CISEN, pudiera utilizar estas medidas en cualquier caso con la sola invocación de la finalidad legítima, sino que la ley debe establecer un criterio claro y preciso de las circunstancias en las que una amenaza a la seguridad nacional, concreta, real y probable o inminente puede materializarse y justificar ante un juez los indicios que relacionan al objetivo de vigilancia con dicha amenaza. De lo contrario se abre un campo fértil para la arbitrariedad y el abuso." " Cabe señalar que de alguna manera esto ya se encuentra señalado en el caso del CISEN, pues la Ley de Seguridad Nacional señala en sus artículos 33 y 38 lo siguiente: Artículo 33.- En los casos de amenaza inminente a los que se refiere el artículo 5 de esta Ley, el Gobierno Mexicano podrá hacer uso de los recursos que legalmente se encuentren a su alcance, incluyendo la información anónima. (...)" " " Artículo 35.- La solicitud a que se refiere el artículo anterior sólo procederá cuando se esté en uno de los supuestos que se contemplan en el artículo 5 de la presente Ley. En ningún otro caso podrá autorizarse al Centro la intervención de comunicaciones privadas. (...)" De esta manera, se califica el tipo de amenaza que hace procedente la medida de vigilancia encubierta y se señalan parámetros más precisos para que el juez de control lleve a cabo el análisis de necesidad y proporcionalidad correspondiente." " " e) Debe garantizarse el derecho de notificación diferida al afectado" Además del control judicial previo o inmediato que debe exigirse para todas las formas de vigilancia de comunicaciones, es necesario, como indican varios precedentes transcritos, que existan otras salvaguardas contra el abuso. " " Una salvaguarda que resulta particularmente importante, es el derecho de notificación al afectado. Es decir, la obligación de parte de la autoridad de notificar a una persona que su privacidad fue interferida mediante una medida de vigilancia encubierta. Si bien, dicha notificación, evidentemente no puede llevarse a cabo de inmediato en tanto se podría frustrar el éxito de una investigación, dicha notificación debe llevarse a cabo cuando no esté en riesgo una investigación, no exista riesgo de fuga, de destrucción de evidencia o el conocimiento pueda generar un riesgo inminente de peligro a la vida o integridad personal de alguna persona." " En apoyo a lo anterior:" " • ONU. Informe del Relator Especial sobre la promoción y protección del derecho a la libertad de expresión Frank La Rue. 17 de abril de 2013. A/HRC/23/40, párrafo 82:" " " “Los individuos deben contar con el derecho a ser notificados que han sido sujetos de medidas de vigilancia de sus comunicaciones o que sus comunicaciones han sido accesadas por el Estado. Reconociendo que la notificación previa o concurrente puede poner en riesgo la efectividad de la vigilancia, los individuos deben ser notificados, en cualquier caso, una vez que la vigilancia ha sido completada y se cuenta con la posibilidad de buscar la reparación que proceda respecto del uso de medidas de vigilancia de las comunicaciones”.! • Tribunal Europeo de Derechos Humanos. Caso de la Asociación para la Integración Europea y los Derechos Humanos y Ekimdzhiev vs. Bulgaria. Aplicación No. 62540/00. Sentencia de 28 de Junio de 2007." R3D MX Red en Defensa de los Derechos Digitales @r3dmx