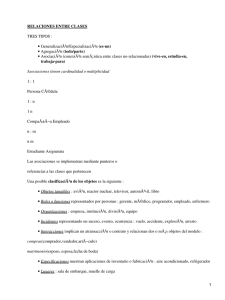

TECNOLOGà A DE COMUNICACIà NES Y REDES TELEMÔTICA .........................................

Anuncio