políticas de clasificación de la información en el estado

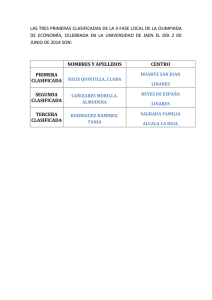

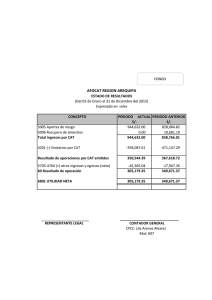

Anuncio