Cuatro principios de una protección efectiva contra

Anuncio

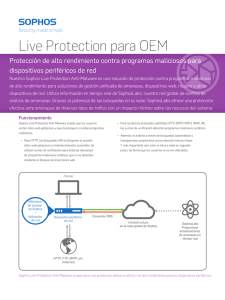

Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. Su empresa utiliza la red de múltiples formas para hacer negocios. Por ello, hay que estar preparados para abordar los ataques de programas maliciosos, multiplicando los vectores de amenaza e incrementando las responsabilidades normativas. La protección contra amenazas exige una nueva orientación, ahora que el modelo clásico de antivirus más cortafuegos ha dejado de ser suficiente. Las buenas prácticas de hoy en día recomiendan niveles superpuestos de protección que protejan los procesos comerciales y los activos digitales de la empresa que más nos preocupen. En este documento presentamos los principios en los que nos podemos basar para conseguir el equilibro más adecuado entre el desarrollo de la actividad de nuestro negocio y la aplicación de una seguridad efectiva. por Shai Gelbaum, Product Manager, Sophos Monográficos de Sophos Mayo de 2010 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. Un desafío empresarial ¿Qué cuesta un fallo de seguridad? Los negocios digitales han ido adquiriendo una importancia vital a medida que la tecnología y los servicios basados en Internet se han hecho más accesibles y fáciles de utilizar. Hoy en día, su empresa puede llevar a cabo procesos comerciales con herramientas como tiendas online, redes sociales y software como servicio (SaaS, por sus siglas en inglés), con independencia de que su empresa sea una PYME o una gran compañía. Los costes que sufrimos cuando un atacante infecta la seguridad de nuestros sistemas informáticos o accede a nuestros datos suelen ser considerables. Debemos tener en cuenta que ni siquiera hace falta que nos roben los datos para activar los requisitos de notificación y provocar otras caras consecuencias. Si no se consigue detener una intrusión en nuestros sistemas informáticos y tenemos los datos sin cifrar, las normativas podrían obligarnos a informar del incidente a todos aquellos cuyos datos personales hayan podido estar expuestos a la intrusión. La parte negativa es que los delincuentes han tomado como objetivo las tecnologías vinculadas a la web que también utilizan las empresas legítimas. Los delincuentes cibernéticos emplean malware (o programas maliciosos) que abarca desde virus hasta gusanos, pasando por troyanos y spyware, para explotar cualquier vulnerabilidad que encuentran. Con estos programas maliciosos atraviesan las protecciones más débiles para robar datos valiosos y apropiarse de procesos informáticos que luego venden en un mercado negro mundial. Los ataques de malware presentan un peligro que no se puede ignorar. (Véase El panorama de amenazas, en la barra lateral.) Hay mucho en juego: los costes de los fallos de seguridad, la continuidad de su negocio y el cumplimiento de las normativas en su empresa. La responsabilidad y las consecuencias son las mismas, con independencia de las dimensiones de su empresa. Los estudios anuales miden los daños desde un punto de vista financiero: »» La Encuesta sobre Delitos Informáticos y Seguridad del CSI de 20091 concluye que las pérdidas medias debidas a incidentes de todo tipo ascendieron a 234.244 dólares por encuestado. Este dato constituye un descenso desde los 289.000 dólares por encuestado en 2008, pero es superior al de 2005 y 2006. Los costes del fraude financiero en 2009 ascendieron a unos 450.000 dólares por incidente, según el estudio del Computer Security Institute. »» De acuerdo con el quinto estudio del Ponemon Institute sobre los costes de la filtración en EE.UU., publicado en enero de 2010, el coste medio de estos fallos de seguridad en 2009 fue de 204 dólares por registro infectado2. El coste medio total de las empresas encuestadas sobrepasaba los 6,75 millones de dólares por filtración. El coste oscilaba entre los 750.000 dólares y los 31 millones de dólares. 1 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. La amenaza para las empresas continúa Panorama de amenazas Los fallos de seguridad afectan a las empresas de diversas formas que interfieren en el uso de los sistemas, los datos o ambos (lo que provoca mayores pérdidas de dinero y tiempo). Por ejemplo, los equipos infectados con malware han de ponerse en cuarentena para su limpieza. Los usuarios de estos ordenadores no podrán trabajar normalmente mientras esto ocurra. Además hay que contar con el gasto de contratar un técnico para que solucione el problema. Los delincuentes cibernéticos organizan sus ataques (por lo general furtivos), mediante malware, con el que infectan ordenadores a través de los fallos de seguridad del software y otros puntos débiles que descubren. El Informe de amenazas de seguridad de 20104 de Sophos concluye que los delincuentes aprovechan vulnerabilidades nuevas y antiguas: Uso de redes sociales por parte de empresas, clientes y empleados: las empresas interesadas en estar conectadas con sus clientes y con las comunidades en las que trabajan acuden a los sitios de redes sociales, como Facebook y Twitter. Sophos ha observado un incremento del 70% en la proporción de empresas que informaron de ataques de spam y malware a través de redes sociales en 2009. Más de la mitad de todas Una infección de malware también puede provocar las empresas encuestadas afirma que recibió spam a través de sitios de que la empresa pierda el acceso a los registros de redes sociales, y más de un tercio se vio afectada por el malware. los clientes guardados en un disco duro. ¿Podremos recuperar los datos? ¿Cuánto tiempo tardaremos en recuperarlos? Mientras, su empresa no podrá procesar pedidos ni responder a las solicitudes de servicio de los clientes. ¿Alguna vez ha entrado en una red social? 33.4% Spammed? 57% 21% Phished? 30% Riesgo legislativo y normativo Además de los costes relacionados con los fallos de seguridad, las empresas son responsables de cumplir un número cada vez mayor de normativas públicas y del sector relativas a la privacidad y seguridad de los datos. Debemos respetar las normas del juego, con independencia de las dimensiones de nuestra empresa. Si no cumplimos las siguientes normativas estaremos expuestos a sanciones que empañarán el buen nombre de la empresa y podremos sufrir el cese de nuestras actividades: 21.2% Send Mallware? 36% Apr 2009 Dec 2009 Páginas infectadas: la red sigue siendo el principal vehículo del malware utilizado para infectar ordenadores y robar datos. No son sólo las páginas maliciosas quienes suponen un riesgo para los usuarios, sino también sitios legítimos que los delincuentes secuestran para albergar sus copias pirata. El peligro de estas páginas es muy elevado, ya que quienes las visitan confían en las ventanas emergentes y en la publicidad integrada que encuentran en las páginas legítimas. Spam en correo electrónico y mensajería instantánea: el spam sigue Normativas nacionales y estatales en materia representando un importante vector para la difusión de malware, ya que de datos de los ciudadanos: atacan a los receptores, bien mediante un archivo adjunto al mensaje de La legislación vigente incluye una normativa con spam, bien a través de un enlace dirigido a una página infectada. Hoy, efectos desde el 1 de marzo de 2010 en el estado los delincuentes utilizan tanto el correo electrónico tradicional como los mensajes instantáneos para sus campañas de spam. de Massachusetts. La denominada 201 CMR 17.00, que tiene implicaciones más allá de las Las cifras muestran que el spam constituye una enorme amenaza. fronteras del estado, exige a todas las empresas que tengan relaciones comerciales con residentes El estudio de Sophos revela que el 89,7% de todo el correo electrónico comercial es spam. SophosLabs también ha identificado de Massachusetts que apliquen un plan de seguridad de datos para la información personal en aproximadamente 6.500 páginas nuevas web relacionadas con spam todos los días, o lo que es lo mismo, un nuevo sitio web cada 13 formato electrónico y en papel3. segundos, las 24 horas del día. Este dato es prácticamente el doble que en el mismo periodo de 2008 (uno cada 20 segundos). 2 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. 4PCI DSS: La Norma de Seguridad de Datos del Sector de Tarjetas de Pago (PCI DSS) se aplica a cualquier empresa o minorista que acepte pagos mediante tarjeta o que recoja, almacene o procese información sobre operaciones con tarjetas de crédito. Las sanciones por incumplimiento oscilan desde las multas hasta la inhabilitación de programas de tarjetas de crédito5. HIPAA: La aplicación de la ley estadounidense de Portabilidad y Responsabilidad del Seguro Médico (HIPAA, por sus siglas en inglés) se ha visto ampliada por la ley HITECH, que incrementa las obligaciones normativas a las empresas asociadas a las entidades contempladas en la HIPAA. El endurecimiento de las sanciones permite imponer multas de hasta 1.500.000 dólares por año civil a las empresas por cada violación de las pautas de información médica personal6. Una protección efectiva contra amenazas exige algo más que un antivirus y un cortafuegos. Las empresas cada vez añaden más niveles de garantía, como el filtrado de páginas web y la protección contra spam, sobre todo en los equipos desde los que los usuarios acceden a Internet. El objetivo de la protección contra amenazas es asegurar nuestras actividades comerciales e impedir que se vean afectadas por los fallos de seguridad y el malware. Con una seguridad acertada hacemos posible nuestro modelo empresarial y permitimos que los usuarios trabajen mejor, sin necesidad de interferir. La base la nueva estrategia de protección contra amenazas se asienta en cuatro principios: prevención, proactividad, rendimiento y sencillez. Podemos emplear estos principios para guiarnos en la aplicación de los niveles de seguridad que acompañen a los procesos empresariales en la web. Prevención Un nuevo modelo para la protección contra amenazas Hoy en día necesitamos una buena estrategia de protección que acompañe a nuestra forma de hacer negocios, y debemos preparar nuestras empresas para responder a un número creciente de ataques organizados, vectores de amenazas y responsabilidades normativas. Hace tiempo, los usuarios sólo accedían a los datos y a las aplicaciones desde equipos de sobremesa y en un ámbito interno de la propia empresa. La línea que separaba el interior y el exterior de la organización estaba bien definida. Por aquel entonces, el modelo aceptado de protección contra amenazas era la instalación de un software antivirus en los equipos y un cortafuegos en torno a la red interna. Con los usuarios portátiles y el incremento de los servicios basados en la nube (como la tienda online de Amazon.com y el CRM de Salesforce.com) han desfigurado esta línea. Dado el aluvión constante de amenazas nuevas, la seguridad de nuestro entorno informático implica, antes de nada, prevención. Cada cuatro segundos, SophosLabs detecta una página más infectada en la red. En 2009, SophosLabs recibió 50.000 muestras de malware nuevo al día7. El éxito de la prevención depende de los niveles superpuestos de protección. Para definir unas políticas de seguridad adecuadas y elegir las medidas correctas para ponerlas en práctica, hay que pensar en cómo hacemos negocios y qué activos queremos proteger. Quizás necesitemos proteger un sistema de pedidos interno que está visible para el proveedor de comercio electrónico donde nuestros clientes realizan sus compras. O tal vez debamos controlar el acceso a los datos que constituyen un activo fundamental, o poner en práctica el uso y la gestión libres de datos, en la medida permitida por la legislación. 3 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. Algunos elementos son necesarios en todas las empresas: filtrado de páginas web, filtrado de correo electrónico, cortafuegos y antivirus en los equipos. Las conexiones de terceros a nuestros sistemas corporativos importantes y a datos confidenciales requieren una autenticación y un cifrado de datos resistentes. La forma de poner en marcha estas y otras medidas preventivas, como el control de acceso a la red, el control de aplicaciones y el control de dispositivos, debe guiarse por las necesidades de la empresa. (Más información en Niveles superpuestos de protección contra amenazas.) Proactividad También debemos ser capaces de responder a cualquier ataque que consiga atravesar nuestras defensas externas. Los ciberdelincuentes utilizan amenazas de día cero para aprovecharse de las vulnerabilidades aún desconocidas y no solucionadas por los proveedores de software. Como las amenazas de día cero todavía no se han detectado nunca, no existe una firma característica que pueda detectar el software de seguridad. Un tipo de amenaza que intenta pasar desapercibido ante los análisis de malware es la amenaza polimórfica, en la que el código malicioso cambia cada vez que se carga una página. Los sistemas de prevención de intrusiones en el host (HIPS) y los sistemas de protección contra desbordamientos del búfer protegen de las amenazas desconocidas que incluyen peligros de día cero. Las defensas contra programas maliciosos emplean estos métodos de detección por comportamiento para identificar e impedir que los códigos ejecutables realicen acciones sospechosas, como escribir en la carpeta del driver de nuestro sistema operativo. Otra técnica de defensa proactiva son los sistemas de detección de reputación en la nube, como los antivirus en la web, que verifican los datos sospechosos online y en tiempo real para detectar amenazas. Cuando encuentran amenazas, estos sistemas se actualizan para facilitar, en el momento, firmas contra programas maliciosos para proporcionar la protección más actualizada posible. Con una protección en la nube se supone que nuestros ordenadores están conectados a Internet para que puedan hacer la comprobación. Rendimiento La experiencia del usuario debería servir para medir el rendimiento, dado que los usuarios descubren formas de saltarse las medidas de seguridad cuando la protección interfiere en su trabajo. Una directriz práctica es equilibrar la seguridad que exige la empresa con el funcionamiento que esperan los usuarios. No queremos que los usuarios noten un funcionamiento lento que les lleve a desactivar el software de seguridad de sus equipos, y a abrir con ello la puerta a infecciones y ataques de programas maliciosos. Debemos, asimismo garantizar que la política de seguridad se adapta a la forma de trabajar de los usuarios y que, por otra parte, hace factible el modelo de negocio de la empresa. Los usuarios de la centralita podrían sentir una frustración innecesaria si estuvieran obligados a introducir una contraseña de 14 dígitos cada 20 minutos. Por el contrario, esta medida de seguridad quizás sí sea conveniente para los usuarios con acceso a información confidencial, como personal de banca que maneje cuentas financieras, o médicos que accedan a las historias clínicas de los pacientes. 4 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. Sencillez Para que resulte efectiva, la protección contra amenazas debe ser fácil de gestionar. Si mantenemos la sencillez de las cosas también ayudaremos nuestros equipos, nuestros datos y a nuestros usuarios sin tener que invertir más tiempo y dinero del necesario. Alcanzaremos el éxito con nuestra política de seguridad y nuestra gestión de la tecnología, si: »» Comprendemos las ventajas con respecto a la seguridad que ya tenemos funcionando. Cuando nos planteamos adquirir una tecnología nueva, debemos analizar si las adquisiciones propuestas mejorarán la protección que ya tengamos instalada, harán posibles nuestros procesos comerciales y reforzarán el cumplimiento de las normativas de seguridad de datos. »» Evaluamos el efecto de las medidas propuestas en la empresa en materia de protección contra amenazas. Desde el punto de vista empresarial, hay que tener en cuenta si la seguridad va a ser demasiado restrictiva para el modelo de negocio y los usuarios finales. Desde el punto de vista tecnológico, se debe determinar si contamos con las competencias técnicas dentro de la propia empresa, y si se requiere adaptarlas al hardware y software existentes. »» Hacemos el máximo con el menor número de productos posible. Un número reducido de productos recorta los costes asociados a las licencias, instalaciones y mantenimiento del software, así como a los gastos indirectos de los sistemas de los usuarios. »» Evitamos productos que requieran los conocimientos de un experto para gestionarlos. La empresa no puede permitirse pagar a ingenieros de seguridad altamente cualificados que gasten sus preciadas horas en tareas que pueden ser automatizadas o gestionadas por miembros menos especializados del personal. Buscamos un proveedor que no sólo suministre las herramientas sino también la ayuda especializada necesaria para realizar el mantenimiento y configurar la protección, para no tener que invertir en mano de obra especializada en amenazas, cara y difícil de encontrar. »» Tenemos en cuenta los costes que conlleva el mantenimiento de los productos de seguridad. Analizamos qué recursos humanos se necesitan para administrar y actualizar los productos de seguridad, y comprobamos si nuestro personal necesita formación adicional. Los productos de seguridad unificados resultan ventajosos, ya que son más fáciles de gestionar. Niveles superpuestos de protección contra amenazas A partir de los cuatro principios de la protección contra amenazas, podremos alcanzar el equilibrio entre una correcta seguridad y los procesos en la web de nuestra empresa. A continuación, tendremos que buscar tecnologías específicas para proteger nuestros sistemas y datos informáticos de los ataques. Hay que dejar que los procesos comerciales y los activos digitales de nuestra empresa nos guíen en la decisión de qué niveles de protección debemos utilizar, y cómo utilizarlos mejor. No olvidemos que no existe ninguna tecnología milagrosa; para conseguir resultados necesitamos una combinación de técnicas que "se superpongan y bloqueen" las amenazas. Como ya hemos dicho, el uso de pocos productos o de una solución unificada que nos proporcione las garantías necesarias reduce las cargas indirectas relacionadas con costes, rendimiento y gestión. Filtrado de web Todas las empresas deberían cribar las páginas mediante el filtrado web, pues se trata de uno de los principales vectores de la difusión de malware. Podemos emplear estos filtros para bloquear programas maliciosos, programas espía y suplantación de identidad; configurar proxies anónimos y activar políticas de uso para una navegación segura por Internet. El filtrado de páginas es esencial, ya que los usuarios no tienen forma de saber cuándo están entrando en una página infectada. El código malicioso de la página web es invisible, pero se ejecuta cuando la página se carga en el navegador del usuario. Normalmente, el código utiliza una 5 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. secuencia de comandos para introducir una amenaza más peligrosa de otra página distinta, que aprovecha los puntos débiles del navegador o del sistema operativo para colocar un programa malicioso, controlar el ordenador en modo remoto (para utilizarlo como parte de un botnet, o red de equipos infectados) o robar datos. Si sólo filtramos las páginas en el perímetro de nuestra red, tendremos una brecha en la seguridad. Es necesario aplicar el filtrado de sitios web también en los equipos. Los usuarios no siempre acceden a Internet desde la red de la empresa, por ejemplo cuando trabajan desde casa. ¿Cuál es el motivo principal para controlar el acceso a los siguientes sitios?*: Twitter: 6 Igual que el filtrado de páginas web, el de correo es muy recomendable para todo tipo de empresas. Las opciones abarcan desde software anti spam que filtra el correo electrónico en el servidor de puerta de enlace, hasta la utilización de un proveedor de e-mail que se encarga de filtrarnos el correo. We don't control access 10 Productivity % 49 Malware Data leakage 30 Don't know MySpace 7 Filtrado de correo electrónico Los programas maliciosos siguen infiltrándose en las empresas a través de las campañas de spam. El filtrado de correo electrónico ofrece a los usuarios un correo sin spam ni malware gracias a las técnicas de análisis de contenido, conducta y reputación. Los filtros también reducen el tiempo que gastan los usuarios en eliminar el spam de sus bandejas de entrada. 5 5 We don't control access Productivity 14 % 43 Malware Data leakage 32 Don't know FaceBook 7 5 We don't control access Productivity 14 % 43 Malware Data leakage 32 Don't know *fuente: encuesta online de Sophos, diciembre de 2009 Control de acceso a la red (NAC) Podemos utilizar el control de acceso a la red para verificar el cumplimiento de las políticas correspondientes antes de permitir que un equipo acceda a la red propia. Los requisitos normativos incluyen mantener al día las actualizaciones de los antivirus y las últimas versiones del sistema operativo. El control de acceso a la red ofrece tres funciones principales: »» Autenticación de usuarios y dispositivos, o verificación de identidad. »» Análisis de equipos para comprobar si cumplen los criterios de seguridad de la empresa. »» Cumplimiento de las políticas, de modo que cada usuario sólo pueda acceder a la información para la que esté autorizado. 6 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. Si bien la aplicación del NAC requiere un cierto esfuerzo dentro de la estructura de la empresa (habilitar los routers y los switches con los protocolos correspondientes), es un paso que merece la pena cuando hay terceros, usuarios que viajan o trabajan desde casa y trabajadores externos que deban acceder a la red de la empresa. Segmentación de red La segmentación de la red para alejar los equipos no controlados de la red principal de la empresa es una práctica muy sabia para conseguir una buena configuración de seguridad y para las empresas que decidan no utilizar ni mantener el NAC. Se puede utilizar una red externa para mantener en cuarentena los equipos que no están bajo control. Esta red ajena impide que las vulnerabilidades o los programas maliciosos que se encuentren en los equipos invitados afecten al resto de sistemas. La segmentación física o virtual mediante VLAN resulta útil cuando no se puede controlar las aplicaciones porque los usuarios dependen de software que no está emitido por la empresa. Por ejemplo, algunas empresas configuran una red de ingeniería para que el software no afecte a los demás equipos y usuarios. Administración de parches Los ciberdelincuentes están siempre intentando aprovechar las vulnerabilidades de navegadores, sistemas operativos y aplicaciones. Los proveedores de software emiten parches con regularidad para las brechas de seguridad conocidas, en lo que constituye una forma esencial de estar al día. Dejar los sistemas sin parches es como abrir las puertas al malware y a los daños que éste ocasiona. Restricción de aplicaciones La restricción de aplicaciones permite impedir que los usuarios accedan a aplicaciones que con implicaciones se seguridad o productividad, como una categoría de aplicaciones denominadas aplicaciones potencialmente no deseadas (o PUA, por sus siglas en inglés). Ciertas empresas, por ejemplo, restringen el acceso a clientes P2P, a programas de mensajería instantánea o a sitios de redes sociales. La idea de la restricción de aplicaciones es reducir la exposición a amenazas limitando las aplicaciones y delimitando las PUA vulnerables al malware. Cuantas más aplicaciones hayamos instalado, más parches de software tendremos que actualizar, por lo que aumenta el riesgo de que se queden brechas sin tapar. Como ya hemos comentado, no se recomienda aplicar una restricción muy estricta de las aplicaciones cuando los usuarios necesiten un software especializado que sobrepase las capacidades del soporte habitual. Podemos utilizar el NAC, la segmentación de la red o ambas técnicas para aumentar la seguridad cuando la opción de la restricción de aplicaciones no sea factible. Control de dispositivos Al controlar los dispositivos que se pueden conectar a los PCs (como unidades USB y teléfonos inteligentes), reducimos la exposición a los programas maliciosos y a la pérdida de datos. Cuando se conectan estos dispositivos o unidades de almacenamiento extraíble se sobrepasan los niveles de defensa, dejándonos expuestos a archivos ejecutables maliciosos y a la pérdida o robo de datos. 7 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. Determinadas empresas determinan una política contra la conexión de dispositivos para proteger la propiedad intelectual y los datos confidenciales, como la información personal identificable. Otras empresas ponen en práctica el escaneo de software previo a la conexión de los dispositivos. Y otras, por su parte, sólo permiten conectar dispositivos de la propia empresa, como memorias USB. Cortafuegos Hoy en día, los tipos de cortafuegos más habituales son dos: El primero es un cortafuegos de red, o puerta de enlace, que rodea los equipos de escritorio y servidores internos. El segundo es un software de cortafuegos que protege los PC de las estaciones de trabajo en los que está instalado. Cuando un cortafuegos depende de la ubicación, lleva a cabo un control más estricto en función de si el usuario está conectado a una red interna fiable o a una no fiables, como la red wi-fi de una cafetería. Antivirus El software antivirus sigue siendo un mecanismo esencial de prevención de virus conocidos y otros programas malintencionados, como troyanos, gusanos y espías. Naturalmente, debemos mantener nuestra solución antivirus al día para combatir las últimas amenazas. Para detener amenazas desconocidas, el software también debe incluir una detección proactiva basada en la conducta. Lo ideal es que estas medidas proactivas se integren en un agente central, sin componentes individuales. Cifrado El cifrado protege la información confidencial y nos permite cumplir las normativas de seguridad en materia de datos, que pueden exigir específicamente el cifrado se los datos confidenciales. A la información almacenada en un archivo o dispositivo cifrado sólo se puede acceder con una clave o contraseña de cifrado. Conclusión Ninguna empresa está en condiciones de prohibir a sus empleados trabajar en la red y aprovechar las tecnologías basadas en Internet. Pero tampoco se pueden dejar los sistemas y los datos expuestos a los ataques e intrusiones de programas maliciosos. Al tapar las brechas de seguridad con niveles de protección que "se superponen y bloquean", no sólo desde dentro de la red sino también en los equipos de trabajo, se proporciona una protección efectiva que hace factibles los procesos empresariales. Si analizamos cada opción tecnológica en función de los principios de prevención, proactividad, rendimiento y sencillez, conseguiremos evitar las brechas de seguridad al tiempo que garantizamos que la protección sigue siendo manejable y económica. Si desea más información para proteger su empresa de los programas maliciosos, entre en: www.esp.sophos.com. Fuentes http://www.darkreading.com/security/vulnerabilities/ showArticle.jhtml?articleID=221901046 1 http://www.networkworld.com/news/2010/012510data-breach-costs.html 2 3. https://secure.sophos.com/security/whitepapers/ sophos-bus-impact-of-data-security-regulations-wpus 4. http://www.sophos.com/security/topic/securityreport-2010.html 5. http://www.sophos.com/security/topic/pci-compliance. html 6. http://www.sophos.com/security/topic/hipaa.html 7. http://www.sophos.com/security/topic/securityreport-2010.html 8 Notas del producto de Sophos Cuatro principios de una protección efectiva contra amenazas: Definición de las estrategias y herramientas adecuadas para defender su negocio de los programas maliciosos. Boston, EE.UU. | Oxford, Reino Unido © Copyright 2010. Sophos. Marcas registradas y copyright reconocidos por Sophos. Ninguna parte de esta publicación puede ser reproducida, almacenada o transmitida de ninguna forma, ni por ningún medio, sin la previa autorización escrita por parte del propietario.