L-TI-03 lineamientos de Administración de Seguridad

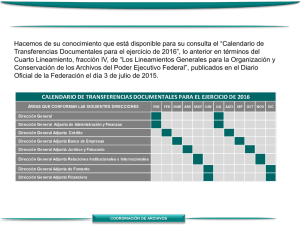

Anuncio

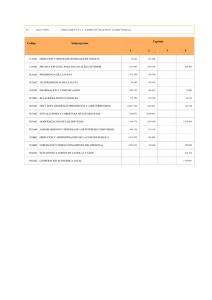

LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD Bogotá D.C. Junio de 2016 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 TABLA DE CONTENIDO 1. OBJETIVO -------------------------------------------------------------------------------------------------------------------- 3 1.1. Objetivos Específicos ------------------------------------------------------------------------------------------------ 3 2. 3. 4. ALCANCE -------------------------------------------------------------------------------------------------------------------- 3 TÉRMINOS Y DEFINICIONES ------------------------------------------------------------------------------------------ 4 DEFINICIÓN ----------------------------------------------------------------------------------------------------------------- 5 4.1. Flujograma ------------------------------------------------------------------------------------------------------------- 6 4.1.1. 4.2. Metodología para análisis de riesgos ---------------------------------------------------------------------------- 6 4.3. Descripción de roles ----------------------------------------------------------------------------------------------- 14 4.3.1. Matriz RACI ---------------------------------------------------------------------------------------------------- 16 4.3.2. Políticas para normar el lineamiento de la Administración de Seguridad ---------------------- 19 4.3.3. Consideraciones clave -------------------------------------------------------------------------------------- 24 4.4. 5. 6. 7. 8. Consideraciones claves en las actividades -------------------------------------------------------------- 6 Reportes -------------------------------------------------------------------------------------------------------------- 25 MARCO LEGAL ----------------------------------------------------------------------------------------------------------- 26 REQUISITOS TÉCNICOS ---------------------------------------------------------------------------------------------- 26 DOCUMENTOS ASOCIADOS ---------------------------------------------------------------------------------------- 26 RESPONSABLE DEL DOCUMENTO ------------------------------------------------------------------------------- 26 2 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 INTRODUCCIÓN Teniendo en cuenta que el área de Tecnología y Sistemas de Información de la Presidencia desarrolla un proyecto orientado a la implementación de las mejores prácticas de ITIL®, se presenta a continuación el documento de lineamientos, mediante el cual se gestionará la Seguridad de la información como un proceso sistemático, documentado y conocido por toda la entidad. La Presidencia de la República y en especial su área de Tecnología y Sistemas de Información comprende que la información es parte fundamental de los servicios que presta, y que para garantizar su confidencialidad, integridad y disponibilidad, es necesario adoptar estrategias que permitan establecer niveles adecuados de protección, asegurando la continuidad en la prestación de servicios a sus diferentes clientes internos. Así mismo, es importante mencionar que el presente lineamiento se basa en los parámetros establecidos por el estándar internacional ISO/IEC 27001, el cual será una herramienta útil para el logro de los objetivos estratégicos planteados por la alta dirección de la Presidencia de la República. 1. OBJETIVO El objetivo General del Lineamiento de la Administración de Seguridad es alinear la seguridad de TI con la Seguridad de la entidad garantizando la confidencialidad, integridad y disponibilidad de la información en las actividades realizadas para gestionar servicios de TI. 1.1. Objetivos Específicos Los objetivos específicos de la Administración de Seguridad son: Producir y mantener un Sistema de Prevención de Intrusos - ISP alineada con a los objetivos estratégicos de la entidad en relación con la protección y el uso efectivo de los recursos de información. Establecer controles de seguridad a través de la implantación de políticas, estándares, guías y procedimientos, que permitan la protección de los recursos de la información de la entidad. Desarrollar un plan de seguridad a través de la administración de riesgos que considere las amenazas y vulnerabilidades a los que se encuentra expuesta la entidad para proteger toda aquella información crítica. Garantizar que el intercambio de información entre varios involucrados sea confiable. 2. ALCANCE El alcance de la Administración de Seguridad cubre los lineamientos del área de Tecnología y Sistemas de Información que soportan el diseño, transición y operación de los servicios establecidos en el Catálogo de Servicios de Tecnología de Información y Comunicaciones D-TI-01, los cuales se listan a continuación: 1. Internet 2. Intranet 3 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones 3. 4. 5. 6. 7. 8. 9. 10. Código: L - TI -03 Versión 02 Correo electrónico Diseño y publicación de páginas web Sistemas de información Video conferencia Sistema de Gestión de Correspondencia HOMINIS DALET ALADINO 3. TÉRMINOS Y DEFINICIONES Activo: Algo que tenga valor para lo organización. Los activos pueden incluir, gente, edificios, sistemas computacionales, redes, registros en papel, faxes, etc. Amenaza: Causa potencial de un incidente no deseado que puede resultar en daño al sistema u organización. [ISO/IEC 13335-1:2004] Confiabilidad: Garantizar que los sistemas informáticos brindan información correcta para ser utilizada en la operatoria de cada uno de los procesos. Confidencialidad: Garantizar que toda la información está protegida del uso no autorizado, revelaciones accidentales, espionaje industrial, violación de la privacidad y otras acciones similares de accesos de terceros no permitidos. Control: Herramienta de la gestión del riesgo, incluidas políticas, pautas, estructuras organizacionales, que pueden ser de naturaleza administrativa, técnica, gerencial o legal. NOTA: Control es también usado como sinónimo de salvaguardia o contramedida. Disponibilidad: Garantizar que la información y la capacidad de su procesamiento manual y automático, sean resguardadas y recuperadas eventualmente cuando sea necesario, de manera tal que no se interrumpa significativamente la marcha de los negocios. Evento de seguridad de información: Es una ocurrencia identificada de un sistema, servicio, o red el cual indica una posible brecha de la política de seguridad de información o fallas de las salvaguardias o una situación desconocida que puede ser relevante para la seguridad. [ISO/IEC 18044-1:2004] Exactitud: Asegurar que toda la información se encuentre libre de errores y/o irregularidades de cualquier tipo. Gestión del riesgo: Actividades coordinadas para dirigir y controlar una organización considerando el riesgo. NOTA: Gestión del riesgo incluye típicamente evaluación del riesgo, tratamiento del riesgo, aceptación del riesgo y comunicación del riesgo Incidente de seguridad de información: Es indicado por una o varias series de eventos inesperados y no deseados que tienen una gran probabilidad de comprometer las operaciones de negocios y de amenazar la seguridad de información. [ISO/IEC TR 18044:2004] 4 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 Integridad: Asegurar que sea procesada toda la información necesaria y suficiente para la marcha de los negocios en cada uno de los sistemas informáticos y procesos transaccionales. Legalidad: Asegurar que toda la información y los medios físicos que la contienen, procesen y/o transporten, cumplan con las regulaciones legales vigentes en cada ámbito. Política: Dirección general y formal expresada por la gerencia. Riesgo: Combinación de la probabilidad de un evento y sus consecuencias. [ISO/IEC Guide 73:2002] Seguridad de la información: Preservación de la confidencialidad, integridad y disponibilidad de la información, así mismo, otras propiedades como la autenticidad, no rechazo, contabilidad y confiabilidad también pueden ser consideradas. Tratamiento del riesgo: Proceso de selección e implementación de medidas para modificar el riesgo. [ISO/IEC Guide 73:2002] Vulnerabilidad: Debilidad de un activo o grupo de activos que pueden ser explotados por una o más amenazas. [ISO/IEC 13335-1:2004] 4. DEFINICIÓN Los lineamientos de Seguridad de la información complementan el procedimiento que gestiona y define los niveles de seguridad, analizando las brechas de seguridad existentes y los incidentes presentados, a partir de los cuales genera planes que permiten reducir los niveles de riesgo a los cuales está expuesta la entidad. Este lineamiento debe ser considerado como un marco de gobierno que cuenta con una política de seguridad adoptada por el más alto nivel de decisión de la entidad que orienta e imparte directrices relacionadas con la seguridad de los servicios y la información. El lineamiento de la Administración de Seguridad debe garantizar que las políticas de seguridad (se mencionan en manual de la política de seguridad para las tecnologías de la información y las comunicaciones – TICS M-TI-01) son revisadas regularmente y que refleja las necesidades de la entidad, al igual que establecer una estructura organizacional en términos de seguridad basada en roles y responsabilidades. Así mismo, establece mecanismos que permiten proteger los activos claves de la entidad, por tanto estos activos deben ser claramente identificados y analizados para comprender el nivel de criticidad de cada uno de ellos frente a los impactos que puedan generar a la entidad por pérdidas en la confidencialidad, integridad y disponibilidad de los mismos. El resultado del análisis de los activos debe generar una clasificación de seguridad adecuada de estos activos. El lineamiento de Administración de Seguridad debe garantizar que se realiza un análisis y valoración de riesgos asociados a cada uno de los activos identificados, lo cual permite establecer cuáles son los controles que deben desplegarse para reducir los niveles de riesgo calculados. Así mismo, las actividades necesarias para desplegar estos controles deben ser plasmadas en un plan de seguridad que contemple un análisis detallado de costo-beneficio de implementación de controles. 5 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 La implementación de los controles debe ser realizada a través de un procedimiento adecuado de cambios y liberaciones, garantizando que las pruebas requeridas son ejecutadas al igual que los procedimientos necesarios para operación son elaborados y formalmente establecidos. Es importante mencionar que existe una relación estrecha tanto con los lineamientos de incidentes y de monitoreo, dada la necesidad de gestionar de forma adecuada de los incidentes de seguridad que puedan presentarse. 4.1. Flujograma El objetivo de este apartado es mostrar el flujo de actividades del lineamiento de Administración de Seguridad, los cuales están alineados a las mejores prácticas de la Administración de Servicios de ITIL® y MOF. Ver Procedimiento de Administración de Seguridad P-TI-13. 4.1.1. Consideraciones claves en las actividades La información deberá clasificarse de acuerdo a lo establecido en la Guía para la calificación de la información GGD-02 4.2. Metodología para análisis de riesgos A continuación se muestran las actividades de cada una de las etapas para identificar con claridad la situación de cada uno de los activos de la Presidencia de la República: su valor, vulnerabilidades, y cómo están protegidos frente a las amenazas a las cuales están expuestos; con lo cual, una vez analizados los riesgos, se elaborará el plan de tratamiento que al ser implementado y monitoreado asegure niveles de riesgo aceptables para la entidad. IDENTIFICAR CONTEXTO •Identificar activos •Valorar activos •Identificar amenazas •Identificar vulnerabilidades •Identificar agentes generadores ANALIZAR RIESGOS •Estimar impacto por materialización de amenazas. •Estimar probabilidad de ocurrencia •Determinar riesgos •Identificar controles existentes •Evaluar controles existentes VALORAR RIESGOS •Estimar estado riesgo •Priorizar riesgos del TRATAR RIESGOS •Toma de desiciones •Plan de tratamiento de riesgos Ilustración 1. Etapas de la Gestión de Riesgos Identificar Contexto 6 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Código: L - TI -03 Proceso asociado: Tecnologías de Información y Comunicaciones Versión 02 Objetivo: Conocer los eventos potenciales, que ponen en riesgos los activos y, establecer los efectos creados por su ocurrencia. a) Identificación de activos Un activo es: “Es cualquier elemento al cual se le asigna un valor y por lo tanto requiere protección. Los activos pueden ser: infraestructura tecnológica, documentos electrónicos y físicos, personas”, lo cual puede entenderse igualmente como aquello que requiere la organización para el cumplimiento de sus objetivos. Tipos de activo Tipo Descripción Infraestructura física Infraestructura información Gente Centro de datos, oficinas. Servidores, dispositivos de comunicaciones, computadoras de escritorio, lap-tops, impresoras, copiadoras, faxes, teléfonos, grabadoras de CD/DVD. Aplicaciones comerciales, aplicaciones desarrolladas en casa y open Tecnología Software source. Información importante para el negocio (bases de datos) e información de Electrónica soporte (procesos, políticas, procedimientos, guías y estándares) en medios electrónicos. Información importante para el negocio (reportes) e información de Papel soporte (procesos, políticas, procedimientos, guías, contratos, información de clientes y estándares) en papel. Dueños de Nivel directivo dueño de la información que asigna permisos para leer información utilizar y modificar la información. Personal que utiliza la información para el desempeño de su trabajo diario Usuarios y que da soporte a los sistemas de información. Servicios Tecnología Hardware Correo electrónico, Acceso a red privada virtual (VPN). Tabla 1. Tipos de activos b) Valoración de activos Una vez identificados los activos se realizará la valoración de cada uno de ellos en términos de valor para la entidad según las siguientes dimensiones: Disponibilidad Confidencialidad Integridad La valoración por dimensiones de cada uno de los activos nos permite establecer que activos son más valiosos para la entidad y por tanto deben ser protegidos. Valoración De Activo MB: muy bajo 7 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Tabla 2. Valoración de activos Código: L - TI -03 Versión 02 B: bajo M: medio A: alto MA: muy alto c) Identificación de amenazas Una vez valorados los activos es necesario identificar las amenazas a las cuales está expuesto cada activo; es importante que esta consideración se realice sin tener en cuenta los controles establecidos. Las amenazas son resultados de actos deliberados o mal intencionados que pueden afectar nuestros activos, sin embargo, existen eventos naturales o accidentales que deben ser considerados por su capacidad de generar incidentes no deseados. Las amenazas a la cuales están expuestos los diferentes activos pueden ser según su origen las siguientes: Origen Condiciones Naturales Condiciones externas Condiciones internas Entorno Social Actos deliberados Amenaza Incendios, inundaciones, sismos, tormentas. Aspectos regulatorios, caída de energía, campos electromagnéticos, contaminación, crisis financieras, daño de agua, excesivo calor, excesivo frio, explosiones, perdida de proveedores, problemas de transporte, sobrecargas. Campos electromagnéticos, contaminación, daños en los equipos, escapes, fallas en la red, fallas en líneas telefónicas, fallas mecánicas, falta de insumos, fugas, humedad, mala publicidad, pérdida de acceso, perdida de proveedores, polvo, problemas de transporte, registros errados, sobrecargas, suciedad, vibraciones. Motines, protestas, sabotaje, vandalismo, bombas, violencia laboral, terrorismo. Abuso privilegios de acceso, análisis de tráfico, ataque físico a los equipos, bombas lógicas, código malicioso, destrucción de información, divulgación de información, errores en código, espías (spyware),extorsión, Espionaje industrial, fallas de hardware, fallas de software, fallas en la red, fallas en líneas telefónicas, gusanos, incendios, ingeniería social, interceptación de información, manipulación de programas, perdida de datos, robo de información, suplantación de identidad, troyanos, usos no autorizados, Virus. Actos accidentales Destrucción de información, Incendios, pérdida de claves, perdida de dispositivos. Humano Epidemias, huelgas, indisponibilidad de personal, perdida de personal clave. Tabla 3. Listado de amenazas según su origen d) Identificación de vulnerabilidades Debe identificarse la forma como cada una de las amenazas podría materializarse, es decir, que vulnerabilidades permiten que las amenazas se conviertan en situaciones de riesgo reales. 8 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 Algunas vulnerabilidades pueden ser: • Ausencia de políticas • Configuraciones no seguras • Empleado actual descontento • Empleado antiguo descontento • Empleado deshonesto (sobornado o víctima de chantaje) • Empleado desinformado • Empleado negligente • Errores de configuración. • Errores de mantenimiento. • Errores del administrador. • Errores en código. • Exposición a materiales peligrosos. • Fallas de usuarios. • Manuales de uso no documentados • Medidas de protección de acceso inadecuadas • Medidas de protección física inadecuadas • Procesos o procedimientos no documentados. • Usuario desinformado. • Tecnología inadecuada. • Debilidad o inexistencia de controles. • Condiciones de locales inadecuadas o no seguras. • Identificación de agentes generadores Los agentes generadores se entienden como todos los sujetos u objetos tienen la capacidad de originar una situación de riesgo; se pueden clasificar en: Personas Materiales Instalaciones Entorno Analizar Riesgos Objetivo: Establecer la probabilidad de ocurrencia de los riesgos y el impacto de sus consecuencias, calificándolos y evaluándolos, a fin de determinar la capacidad de la organización para su aceptación o manejo. La calificación del riesgo se logra a través del producto de la estimación de la frecuencia y de la gravedad de los efectos causados por la materialización del riesgo. La primera representa el número de veces que se ha presentado o puede presentarse el riesgo, y la segunda se refiere a la magnitud de sus efectos. a) Estimar impacto por materialización de amenazas 9 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 El impacto es la medida de daño causado por un incidente en el supuesto de que ocurra, afectando así, el valor de los activos. Esta pérdida de valor la denominamos degradación del activo. La medición del impacto la realizaremos utilizando la siguiente matriz: DEGRADACION DEL ACTIVO VALORACION DEL ACTIVO 5% 25% 50% 75% 100% MA: muy alto A: alto M: medio B: bajo MB: muy bajo M B B MB MB A M M B MB A A M M B MA A A M B MA MA A A M Tabla 4. Matriz de estimación del impacto sobre activos. b) Estimar probabilidad de ocurrencia Una vez valorado el impacto es necesario establecer la probabilidad de ocurrencia (materialización de las amenazas), que puedan causar daño a nuestros activos. La probabilidad de ocurrencia puede determinarse de forma: Cualitativa: a partir del análisis de las amenazas, teniendo en cuenta sus características, origen y agentes generadores; este método lo utilizaremos cuando no existan antecedentes de ocurrencia de incidentes que nos permitan determinar con un nivel adecuado de certeza su posibilidad de ocurrencia. Cuantitativo: a partir de los datos históricos que posea la compañía relacionados con la frecuencia de ocurrencia de las amenazas identificadas. La frecuencia se considera como numero de ocurrencias de la amenaza en un año, Este método nos permite tener un mayor grado de certeza en los resultados obtenidos del análisis de riesgos. c) Determinar riesgos Conociendo el impacto de las amenazas sobre los activos es posible determinar el nivel de riesgo potencial, teniendo en cuenta la frecuencia de ocurrencia de los incidentes generados por las amenazas. Debe tenerse en cuenta que el riesgo crece con el impacto y con la frecuencia. Para determinar el nivel de riesgo utilizaremos los resultados obtenidos sobre impacto y probabilidad, así: IMPACTO MA: muy alto A: alto M: medio Zona de riesgo moderado Zona tolerable del riesgo Zona tolerable del riesgo Zona de riesgo importante Zona de riesgo moderado Zona de riesgo moderado Zona de riesgo inaceptable Zona de riesgo importante Zona de riesgo importante Zona de riesgo inaceptable Zona de riesgo inaceptable Zona de riesgo importante 10 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Código: L - TI -03 Proceso asociado: Tecnologías de Información y Comunicaciones B: bajo MB: muy bajo Zona aceptable de riesgo Zona aceptable de riesgo Poco frecuente Zona tolerable del Zona de riesgo riesgo moderado Zona aceptable de Zona tolerable del riesgo riesgo Normal Frecuente FRECUENCIA Versión 02 Zona de riesgo moderado Zona tolerable del riesgo Muy frecuente Tabla 5. Matriz para determinación de riesgos. d) Identificar controles existentes En los pasos anteriores no se han tomado en consideración los controles existentes. Se miden, por tanto, los impactos y riesgos a que estarían expuestos los activos si no se protegieran en absoluto. Los controles existentes son las medidas o contramedidas que se tienen implementados para reducir los riesgos: procedimientos, mecanismos, controles tecnológicos, etc. Las medidas adoptadas pueden estar orientadas a: Prevenir que el incidente se presente (Reduciendo la frecuencia de la amenaza). Limitar la posible degradación de los activos (Reducir las consecuencias) ó detectar inmediatamente el ataque para evitar que la degradación avance; algunos controles se limitan a permitir la pronta recuperación del sistema cuando la amenaza lo destruye. Para identificar los controles existente puede utilizarse como referencia el anexo A del estándar ISO/IEC 27001. e) Evaluar controles existentes Una vez identificados los controles existentes es necesario evaluar su efectividad frente a los riesgos que se pretenden mitigar. Para medir la efectividad de los controles utilizaremos los siguientes criterios: Criterio Nulo Excelente El control está formalmente establecido. SI NO El control está perfectamente desplegado, configurado y mantenido. Existen procedimientos claros de uso del control y en caso de incidencias. Los usuarios están formados y concienciados sobre la aplicación del control. El control es funcional desde el punto de vista teórico y operacional. SI NO SI NO SI NO SI NO Tabla 6. Criterios para valoración de controles existentes Valoración De Riesgos 11 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 Objetivo: Determinar el nivel o grado de exposición de la organización a los impactos del riesgo, estimando las prioridades para su tratamiento, así mismo, en esta etapa se identifican los mayores riesgos a los cuales está expuesta la entidad para emprender acciones inmediatas de respuesta ante ellos a través de la implementación de objetivos de control, controles, eliminación del riesgo, su transferencia, la aceptación de los efectos causados por su ocurrencia, o buscar la forma de compartir el riesgo con un tercero. a) Estimar estado real del riesgo El estado actual del riesgo se establece considerando los controles existentes, orientados a prevenir que el incidente se presente o limitar la posible degradación de los activos. b) Priorizar riesgos El estado real del riesgo nos muestra el grado de exposición de la entidad frente a las amenazas evaluadas, allí es posible distinguir entre los Riesgos aceptables, tolerables, moderados, importantes o inaceptables, y establecer la prioridad de las acciones requeridas para su tratamiento. Las acciones deberán priorizarse así: Estado real del riesgo (Zona de riesgo) Prioridad Tiempo de ejecución de acciones Inaceptable Importante Moderado Tolerable Aceptable Muy Alta Alta Media Baja Muy baja Inmediata De 0 a 3 meses De 3 a 6 meses De 6 a 12 meses De 6 a 12 meses Tabla 7. Priorización de riesgos y ejecución de actividades Gestión De Riesgos Objetivo: Estructurar los criterios orientadores en la toma de decisiones respecto al tratamiento de los riesgos, en esta etapa se establece las guías de acción necesarias para coordinar y administrar los eventos que pueden comprometer la confidencialidad, integridad y disponibilidad de los activos de la entidad. Así mismo se identifican las opciones para tratar y manejar los riesgos que basadas en la valoración, permiten tomar decisiones adecuadas acerca de si se acepta, se evita, se reduce, se comparte un riesgo o se transfiere legalmente el impacto. a) Toma de decisiones Una vez ejecutadas las etapas de análisis y valoración, y con base en los resultados obtenidos en la determinación real de riesgos, es necesario tomar decisiones aplicando los siguientes criterios: 12 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 Si el riesgo se ubica en la Zona de Riesgo Aceptable, permite a la Organización aceptarlo, es decir, el riesgo se encuentra en un nivel que puede asumirse sin necesidad de tomar otras medidas de control diferentes a las que se poseen. Si el riesgo se ubica en la Zona de Riesgo Inaceptable es aconsejable eliminar la actividad que genera el riesgo en la medida que sea posible, de lo contrario se deben implementar controles orientados a reducir la frecuencia del riesgo y disminuir el impacto por degradación de activos, o compartir el riesgo si es posible a través de pólizas de seguros u otras opciones que estén disponibles. Si el riesgo se sitúa en cualquiera de las otras zonas (riesgo tolerable, moderado o importante) se deben tomar medidas para llevar los Riesgos a la Zona Aceptable, en lo posible. Debe entenderse y aceptarse que en los casos en los cuales se comparte la pérdida ocasionada por un riesgo a través de los contratos de seguros, se asume la parte del riesgo que el seguro no cubre. Siempre que el riesgo sea calificado impacto muy alto el DAPRE diseñará planes de emergencia, contingencia y recuperación, para protegerse en caso de su ocurrencia, los cuales serán orientados y controlados por el Comité de Seguridad establecido. Las medidas tomadas frente a cada uno de los riegos deben ser conocidas y aceptadas formalmente por el Comité de Seguridad. “Cualquier nivel de impacto y/o riesgo es aceptable si lo conoce y acepta formalmente el Comité de Seguridad”. Para seleccionar los controles frente a los riesgos establecidos, deberá realizarse un análisis costo-beneficio para evitar implementación de controles con costos superiores al costo de los riesgos reales. b) Plan de tratamiento de riesgos Una vez seleccionado los controles que serán implementados para mitigación de riesgos es necesario elaborar un plan que garantice un efectivo despliegue de los mismos. La elaboración del plan de tratamiento de riesgos será responsabilidad del Responsable del lineamiento de Seguridad de la Información y la aprobación de los mismos del Comité de Seguridad de la Presidencia de la República. El plan de tratamiento de riesgos debe incluir lo siguiente: Los controles a implantar o mejorar La relación de riesgos a mitigar Las personas responsables de su implementación. Estimación de recursos necesarios: Económicos Humanos Físicos 13 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 Relación de tareas y subtareas a ejecutar con sus respectivos responsables. Plan de capacitación a todos los involucrados en la implementación de controles. Indicadores de eficiencia y eficacia de los controles a implementar o mejorar. 4.3. Descripción de roles A continuación se presenta la descripción de los principales roles de la Administración de Seguridad. Por cada uno de los roles se proporciona la siguiente información: Objetivo: Propósito general del rol descrito Responsabilidades: Descripción de las actividades principales del rol Competencias: Descripción del conocimiento técnico o profesional necesario para desempeñar el rol descrito Habilidades: Descripción de cualidades y destrezas que complementan la competencia del rol descrito Objetivo Responsabilida des Competencias COMITÉ DE SEGURIDAD Definir y validar el cumplimiento de las políticas y directrices de seguridad y aprobar la asignación de recursos materiales, humanos y financieros en materia de seguridad de la información. Aprobar el plan general de seguridad. Aprobar y revisar proyectos sobre seguridad de la información. Aprobar la definición de roles y responsabilidades que se relacionen a la seguridad de la información. Aprobar el uso de metodologías y lineamientos específicos para la seguridad de la información. Asegurar que se promueva la seguridad de la información. Aprobar las políticas, procedimientos y lineamientos de seguridad de la información. Validar el marco normativo de seguridad. Garantizar los recursos para la implementación de controles de seguridad. Validar todas y cada una de las políticas en materia de seguridad de la información. Autorizar la disposición de recursos humanos, económicos y materiales necesarios para la adecuada implantación de las políticas de seguridad. Promover las revisiones internas que aseguren la efectividad de las acciones en materia de seguridad de la información. Aprobar iniciativas que promuevan la mejora continua de la seguridad. Identificar y priorizar los riesgos que puedan afectar la seguridad de la información. Proveer los medios para capacitar al personal en materia de seguridad de la información. Toma de decisiones Liderazgo 14 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Habilidades Objetivo Versión 02 Compromiso institucional Administrativas Conocimiento de la organización del Área de Tecnología y Sistemas de Información ADMINISTRADOR LINEAMIENTO DE SEGURIDAD Asegurar que se cumpla con calidad el flujo de trabajo de políticas y procedimientos de la Administración de Seguridad. Responsabilid ades Código: L - TI -03 Planea la estrategia de implantación y mejora continua de la Administración de Seguridad. Implementa, entrena y mantiene el lineamiento de Administración de Seguridad (incluyendo documentación). Monitorea las métricas del lineamiento de Administración de Seguridad para su mejora continua. Tomar decisiones sobre el lineamiento de Administración de Seguridad cuando interactúa con otros lineamientos. Planear la estrategia de implantación y mejora continua de la Administración de Seguridad. Definir políticas, procedimientos y controles con el Comité de seguridad que permitan minimizar los riesgos. Implementar políticas, procedimientos y controles para garantizar y resguardar la confidencialidad, integridad y disponibilidad de la información y activos. Desarrollar y aplicar una metodología de administración de riesgos de seguridad. Actualizar de forma periódica los análisis de riesgos de seguridad de la información. Vigilar el cumplimiento de políticas, procedimientos y controles existentes en materia de seguridad de la información. Coordinar los esfuerzos para implementar controles tecnológicos en materia de seguridad en la entidad. Atender las recomendaciones derivadas de las auditorías internas y externas en materia de seguridad de la información. Supervisar el cumplimiento de las iniciativas establecidas por el Comité de Seguridad de la Información en tiempo, costo y alcance. Recibir y revisar de manera periódica los reportes de monitoreo de seguridad. Recibir y revisar los reportes de la administración de las cuentas (altas, bajas y cambios) de todos los sistemas. Reportar de forma periódica los indicadores de seguridad de la información. Coordinar el seguimiento y cierre de incidentes de seguridad detectados. 15 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Competencias Habilidades Código: L - TI -03 Versión 02 Ingeniería de Sistemas o carreras afín Experiencia en la operación de TI en la Presidencia de la República Conocimiento y experiencia en tecnologías de información Conocimientos en Administración de Proyectos Conocimiento en administración de riesgos Conocimientos sobre fundamentos de ITIL ®v3. Administrativas Capacidad de trabajo en equipo Conocimiento de la organización del Área de Tecnología y Sistemas de Información Conocimientos y práctica en sistemas de información 4.3.1. Matriz RACI Una tarea muy importante es realizar un mapeo de los roles y las responsabilidades, así como su intervención en cada una de las actividades con motivo de conocer quién toma parte en cada actividad y con qué nivel de participación. Este mapeo se lleva a cabo con una matriz llamada RACI, donde cada letra que forma su nombre es una responsabilidad específica en la actividad. A continuación se muestra la nomenclatura a utilizar dentro de la tabla RACI definida para el lineamiento de Administración de Seguridad. RESPONSABILIDAD R Responsible A Accountable C Consulted I Informed DESCRIPCIÓN Responsable de ejecutar la actividad. Encargado del cumplimiento y la calidad en la ejecución de la actividad. Aporta conocimiento y/o información para que el responsable ejecute la actividad. Rol que debe ser informado una vez que la actividad ha finalizado, A continuación se muestra la tabla RACI definida para el lineamiento de Administración de Seguridad. Dicha tabla está conformada por los siguientes rubros: No: Número correspondiente a la secuencia de actividades de la función del Punto Único de Contacto o el lineamiento de Administración de Incidentes Actividad: Nombre de la actividad Roles: Nombre de los roles participantes en el lineamiento de Administración de Incidentes, y de Administración de Servicios, implementados en el Área de Tecnología y Sistemas de Información. 16 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 1000 1010 6000 ENTRADA DE LINEAMIENTO Requerimientos de seguridad identificados ENTRADA DE LINEAMIENTO Brecha potencial de seguridad ENTRADA DE LINEAMIENTO Administración de Niveles de Servicio Administración de Liberaciones Administración de configuraciones Administración de Cambios Administrador incidentes A/I Administrador control disciplinario interno R Administrador Talento humano A/I Agente de Punto Único de Contacto R Comité de Seguridad Actividad Administrador de Seguridad No. Usuario/Cliente LINEAMIENTO DE ADMINISTRACIÓN DE SEGURIDAD R R I A Incidente de seguridad detectado 4000 Registrar y revisar requerimiento C A/R Ajustar y mantener las políticas de seguridad Identificar CI’s a proteger R A R 4030 Clasificar CI’s R A C 4040 Realizar gestión de riesgos de seguridad R A 4050 Solicitar Ajuste BIA 4060 Generar plan de Tratamiento de riesgos 5000 Evaluar plan de tratamiento de riesgos 4010 4020 A/R C C A/R C A/R C C A/R C C C C C 17 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Código: L - TI -03 Versión 02 C 5030 Firmar cartas de aceptación de riesgos A/R No. Actividad 4070 Implementar y probar plan de tratamiento de riesgos R 4080 3000 4090 4100 4110 4120 4130 4150 4160 Promover capacitación en seguridad de información Realizar acuerdos e inducción sobre seguridad de información. Desarrollar procedimientos requeridos Desarrollar lineamientos de monitoreo de seguridad. Desarrollar procedimientos respuesta a incidentes Revisar y auditar controles y procedimientos implementados ¿Existen problemas de seguridad? Revisar si existió violación a políticas de seguridad ¿Se requiere Informar violación a la política? R A R R A R R A R A/R C R R C A/R I C Administración de configuraciones Administración de Cambios Administración de Niveles de Servicio Administración de Liberaciones A/R Administrador incidentes Riesgos aceptados Administrador control disciplinario interno 5020 Administrador Talento humano C Agente de Punto Único de Contacto A/R Comité de Seguridad Es aprobado Administrador de Seguridad 5010 Usuario/Cliente Proceso asociado: Tecnologías de Información y Comunicaciones C A/R R A/R C C A/R A/R A/R C C C I 18 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones 2000 4170 6010 6020 4180 6030 Tomar acciones disciplinarias ¿Se requiere cambios en políticas ó procedimientos? Registrar incidente Gestionar incidente de seguridad Proveer asistencia cuando se requiera Resolver y cerrar incidente de seguridad I I/C I/C I A/R C C/I I R A C/I I R A/R I C Código: L - TI -03 Versión 02 A/R C A R C A/R C 4.3.2. Políticas para normar el lineamiento de la Administración de Seguridad Las políticas de la Administración de Seguridad se han creado con el objetivo de: Dar gobierno al lineamiento de la Administración de Seguridad Cumplir con los requerimientos de Área de Tecnología y Sistemas de Información Cumplir con las mejores prácticas de ITIL® Política General de Seguridad La Presidencia de la República comprende que su información es un recurso de carácter transcendental para el cumplimiento de su misión, visión y objetivos, por tanto; la seguridad de la información es un factor prioritario para proteger la integridad, disponibilidad y confidencialidad de dicha información de una amplia gama de amenazas, a fin de garantizar la continuidad de las operaciones de la entidad, minimizar los daños que puedan ocasionarse y maximizar las oportunidades de la Presidencia de la República. Políticas específicas del lineamiento de Administración de Seguridad debe: Proteger la información y los activos de tecnología de la información. Garantizar el cumplimiento de los requerimientos de la entidad y los legales respecto a la seguridad de la información. Establecer controles de seguridad a través de la implantación de políticas, estándares, guías y procedimientos, apoyados con mecanismos y servicios automatizados que permitan la protección de los recursos de la información de la entidad. Gestionar los riesgos a los que se encuentra expuesta la entidad para proteger toda su información crítica. Desarrollar un plan de concientización para todo el personal relacionado con la seguridad de la información. Revisar periódicamente el cumplimiento de las políticas de seguridad de la información. 19 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 Informar a la Oficina de Control Disciplinario Interno cuando se considere necesario, el incumplimiento de las políticas de seguridad de la información. Directrices de seguridad El Área de Tecnología y Sistemas de Información debe elaborar un inventario de los activos de información de la entidad que incluya la clasificación, ubicación y propietario de los mismos, garantizando que es mantenido y actualizado, actualizado en Base de Datos de Ítems de Configuración – CMDB. Ver Procedimiento Manejo de Requerimientos P-TI-06 La información deberá clasificarse en términos de su valor y criticidad como: publica, confidencial o reservada y, será responsabilidad de los dueños de los activos. La clave de usuario debe ser única para cada usuario que solicite acceso a los servicios de información. Todos los usuarios deben acceder a los recursos de servicios de información a través de la cuenta de usuario asignada. El área de Talento Humano debe informar al Área de Tecnología y Sistemas de Información las novedades de personal como retiros, traslados o cambio de funciones en las siguientes “24 horas” a su aprobación. El área de Tecnología y Sistemas de Información llevará un registro de todas las personas a las cuales se les ha otorgado algún derecho o facultad de acceso. Los privilegios de acceso deberán ser formalmente aprobados por los dueños de la información documentados y archivados. El Área de Tecnología y Sistemas de Información deberá proporcionar al usuario una copia firmada de sus privilegios de acceso. Los usuarios son responsables de las actividades realizadas a través de su cuenta asignada. No se otorgarán privilegios de acceso a proveedores o contratistas a las plataformas tecnológicas de la entidad hasta que no hayan sido formalmente autorizados. Las contraseñas deben ser otorgadas a los usuarios de manera segura, verificando que sólo el usuario las conoce. Se debe evitar el uso de mensajes de correo electrónico para su envío. Los usuarios del SIGOB deberán cambiar la clave de acceso cada que el sistema así lo solicite. Las contraseñas deberán ser almacenadas en formatos protegidos. 20 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 Las contraseñas referentes a las cuentas “predefinidas” incluidas en los sistemas o aplicaciones adquiridas deben ser desactivadas. De no ser posible su desactivación, las contraseñas deben ser cambiadas después de la instalación del producto. El Área de Tecnología y Sistemas de Información debe revisar los derechos de acceso de forma bimestral. Los usuarios deben garantizar que sus contraseñas no son reveladas ni compartidas. En caso de sospecha de revelación de contraseñas a personas no autorizadas, estas contraseñas deben ser cambiadas inmediatamente. Si el usuario está utilizando información sensible clasificada como “reservada o confidencial”, no podrá abandonar su equipo de cómputo, terminal o estación de trabajo sin antes salir o bloquear el sistema o aplicación pertinente. Las contraseñas deben tener una longitud mínima de 8 caracteres, combinar caracteres alfanuméricos y ser cambiadas máximo cada 30 días. Todas las plataformas tecnológicas de la entidad deben verificar la identidad de los usuarios y autenticarlos antes de iniciar una sesión o transacción. Las claves de usuario serán bloqueadas después de “seis” intentos de accesos fallidos. Las claves de acceso deberán ser deshabilitadas después de un periodo de inactividad de 15 días. Todos los empleados, proveedores y terceras personas que puedan tener acceso a información reservada o confidencial de la Presidencia de la República, deben firmar un acuerdo de confidencialidad. Los coordinadores y directores deberán garantizar que se comunica a todo el personal claramente las responsabilidades relacionadas a la seguridad de la información antes de darles acceso a la información. El Área de Tecnología y Sistemas de Información debe dar a conocer las políticas de seguridad de la Presidencia de la República. Todo el personal al momento de su ingreso debe recibir dentro de su programa de inducción y reinducción una presentación que contenga las políticas y sanciones de seguridad de la información vigentes. Todo el personal será capacitado al menos 1 vez al año en temas y problemas de seguridad de la información tales como: o o o Procedimientos para el uso adecuado de cuentas y contraseñas. Uso adecuado de los activos de información. Información referente al proceso disciplinario y sanciones. 21 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 El área de Talento humano debe garantizar que los empleados retirados de la entidad devuelven la información confidencial y reservada que tiene bajo su resguardo. Los roles y responsabilidades relativas a la seguridad deben estar asignadas formalmente. Está prohibido ingresar a las áreas de trabajo dispositivos de almacenamiento, memorias, discos duros, unidades de respaldo, u otros medios de almacenamiento sin autorización formal de los respectivos coordinadores o directores de la entidad. No está permitido que los empleados ingresen a las áreas de trabajo equipos de cómputo de su propiedad para realizar actividades laborales o personales. La salida de equipos de cómputo fuera de las instalaciones de la presidencia debe ser autorizada formalmente por coordinadores ó directores de la entidad. Los equipos de cómputo deben protegerse de riesgos del medio ambiente, tales como: polvo, incendios, inundaciones, etc. Los usuarios de los equipos de cómputo no deben tener privilegios de administrador para evitar la modificación a la configuración estándar establecida por el Área de Tecnología y Sistemas de Información de la Presidencia de la República. Todo equipo de cómputo de la entidad debe contar con una configuración estándar definida por el Área de Tecnología y Sistemas de Información. Todos los responsables de equipos deben garantizar el resguardo de los mismos y la información contenida en los equipos. Todos los empleados de la presidencia de la República deben conservar las configuraciones establecidas por el Área de Tecnología y Sistemas de Información. Todos los usuarios deberán bloquear su equipo (usando las teclas CTRL+ALT+SUP) cuando por cualquier razón dejen su lugar de trabajo, y apagar su equipo de cómputo al término de la jornada laboral. Antes de asignar el equipo de cómputo a un nuevo usuario, el Área de Tecnología y Sistemas de Información debe asegurarse que no existe información confidencial en dicho equipo, en caso contrario, debe proceder a respaldar completamente la información y posteriormente deberá borrarla del equipo. Está prohibido ingresar a las áreas de trabajo o extraer de las instalaciones de la Presidencia de la República medios removibles (CD, DVD, USB, Discos Duros, ZIP, entre otros), sin la debida autorización. Los puntos de acceso inalámbrico deben estar configurados de manera segura, tomando en cuenta los siguientes aspectos: 22 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones o o o Código: L - TI -03 Versión 02 Uso de encripción de 128 bits mínimo. Administración del filtrado de direcciones MAC de los dispositivos inalámbricos conectados. Establecer el número máximo de dispositivos que pueden conectarse. Se debe tener instalados y configurados los siguientes dispositivos de seguridad para salvaguardar los datos que se transmiten a través de la red: o o Firewalls. Sistema de prevención y detección de intrusos. El Área de Tecnología y Sistemas de Información debe garantizar que los componentes de red, cuentan con las configuraciones seguras contemplando la actualización de parches y versiones indicadas por el proveedor. Se debe llevar a cabo un estricto bloqueo de sitios Web que no son necesarios, ya que consumen recursos de la red a excepción del personal que por sus funciones lo requieran. El Área de Tecnología y Sistemas de Información debe realizar pruebas (mínimo una vez al año) de penetración así como un análisis de vulnerabilidades de la red para la medición de la seguridad perimetral de la red interna ante un ataque desde el exterior. El Área de Tecnología y Sistemas de Información debe establecer las medidas y mecanismos de control, monitoreo y seguridad, para el correo electrónico y los accesos a páginas o sitios de Internet con contenidos u orígenes sospechosos. El personal de la Presidencia de la República debe utilizar el correo electrónico únicamente con fines laborales. Es responsabilidad de los usuarios revisar los archivos adjuntos con el antivirus antes de descargarlos a cualquier equipo de cómputo. El tamaño para enviar archivos adjuntos no debe sobrepasar 15 MB, El tamaño para recibir archivos adjuntos no debe sobrepasar los 15 MB. Queda prohibido hacer uso de la cuenta de correo electrónico para las siguientes actividades: o Generar o enviar correos electrónicos a nombre de otra persona sin autorización o suplantándola. o Crear o reenviar cartas cadena o cualquier otro esquema de pirámide de mensajes. o Enviar correo no deseado (spam). o Adjuntar archivos que contengan virus, archivos dañados, programas que descarguen otros archivos, o cualquier otro programa o software que pueda perjudicar el funcionamiento de los equipos de otros. o Anunciar, enviar, o emitir contenido del cual no se tiene el derecho de transmisión por ley o bajo relación contractual tal como información confidencial entregada como parte de las relaciones de empleo o bajo contratos de confidencialidad. 23 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones o Código: L - TI -03 Versión 02 Descargar e intercambiar música, video e imágenes de Internet en cualquier medio y desde cualquier medio. El uso de internet debe de estar controlado por un dispositivo de seguridad como un proxy, permitiendo solamente a los usuarios autorizados el utilizar el servicio. El uso de internet debe de ser solo para fines laborales y no para realizar actividades personales o con fines de lucro. El usuario es el único responsable de comportamientos inapropiados o no éticos cuando se accede a Internet desde las instalaciones de la entidad. El administrador de la seguridad es el autorizado para habilitar páginas bloqueadas siempre y cuando el acceso a estas se encuentre previamente autorizado por el director respectivo existiendo una justificación para ello. Está estrictamente prohibido el uso inapropiado de Internet para desarrollar actividades ilegales, acceder y/o descargar contenido pornográfico, descargar cualquier tipo de software sin autorización del área de Tecnología y Sistemas de Información, cargar o descargar software comercial violando las leyes de derecho de autor. 4.3.3. Consideraciones clave Las Consideraciones Clave de la Administración de Seguridad son las condiciones, capacidades y actitudes fundamentales para el éxito de la implementación y operación de la disciplina en el ambiente productivo de la organización. A continuación se presentan dichas consideraciones: El establecimiento de una adecuada política de seguridad de la información, clara y consensuada alineada a los requerimientos de la entidad. Garantizar un adecuado apoyo de la Alta Dirección de la entidad en la implementación de la Seguridad de la información y respaldo a las políticas definidas. Definir políticas, procedimientos y controles aplicables a la organización desde el punto de vista funcional y operativo. Comprender que la seguridad no es responsabilidad del Área de Tecnología y Sistemas de Información sino de toda la organización. Establecer y aplicar un plan sostenible de concientización sobre los requisitos de seguridad. Garantizar que no se presente el mal uso y abuso de los sistemas de información que afectan a la intimidad y los valores éticos. Mitigar riesgos asociados a peligros externos de los hackers, que conduce a la negación de servicio y ataques de virus, la extorsión, el espionaje industrial y la fuga de información de la organización o datos privados. 24 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Versión 02 Generar al interior de la entidad un grado adecuado de compromiso con los lineamientos de administración de seguridad. Realizar una evaluación y gestión de riesgos relacionada con Gestión de la disponibilidad. bre del reporte Reporte estadísticos Reporte de Incidentes de seguridad Reportes de creación altas y bajas de cuentas de usuarios clientes Indicador o campos que incluye Indicadores definidos para el proceso de Administración de Seguridad. Categoría de incidentes de seguridad Estatus Causa Detalle de cuentas de usuarios. Frecuencia del reporte Mensual Mensual Mensual Rol a Quien se Dirige Administrador de Seguridad Fuente de Información Datos del proceso Administrador de Seguridad Base de datos de Altiris Administrador de Seguridad 4.4. Reportes Los reportes son herramientas útiles para el administrador y el área táctica de la organización, ya que muestran el comportamiento del lineamiento durante un periodo determinado. La información que proveen facilita la evaluación de la eficiencia y efectividad del lineamiento. A continuación se presenta una tabla que muestra los reportes definidos para el lineamiento de Administración de Seguridad. Dicha tabla está conformada por los siguientes rubros: Nombre: Especifica el nombre del reporte Métrica o campos que incluye: Listado de métricas y campos incluidos en el reporte Frecuencia del reporte: Lapso de tiempo en el que será generado el reporte Rol a quien se dirige: Rol al cual se dirige el reporte generado Fuente de información: Repositorio del cual se obtendrán las métricas o campos que incluye el reporte 25 LINEAMIENTOS DE ADMINISTRACION DE SEGURIDAD - TICS Proceso asociado: Tecnologías de Información y Comunicaciones Código: L - TI -03 Nombre del reporte Rol a Quien se Dirige Administrador de Seguridad Fuente de Información Datos del proceso Administrador de Seguridad Base de datos de Altiris Reporte estadísticos Reporte de Incidentes de seguridad Reportes de creación altas y bajas de cuentas de usuarios clientes Indicador o campos que incluye Indicadores definidos para el proceso de Administración de Seguridad. Categoría de incidentes de seguridad Estatus Causa Detalle de cuentas de usuarios. Frecuencia del reporte Mensual Mensual Mensual Versión 02 Administrador de Seguridad 5. MARCO LEGAL Se puede consultar en el aplicativo SIGEPRE – Mapa de procesos – Tecnología de Información y Comunicaciones – Normograma o en el campo de documentos asociados cuando se consulta el documento. 6. REQUISITOS TÉCNICOS Libros de ITIL® v3, en específico Diseño del Servicio (Service Design) Marco de Trabajo Operativo de Microsoft (MOF) Estándar ISO/IEC 27001 7. DOCUMENTOS ASOCIADOS Se puede consultar en el aplicativo SIGEPRE – Mapa de procesos – Documentos y formatos o en el campo de documentos asociados cuando se consulta el documento. 8. RESPONSABLE DEL DOCUMENTO Jefe Área de Tecnología y Sistemas de Información. 26