Teoría completa en un solo archivo

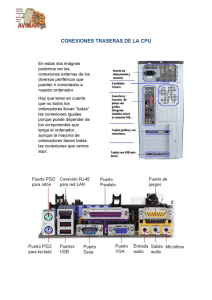

Anuncio