Redes con el mundo

Anuncio

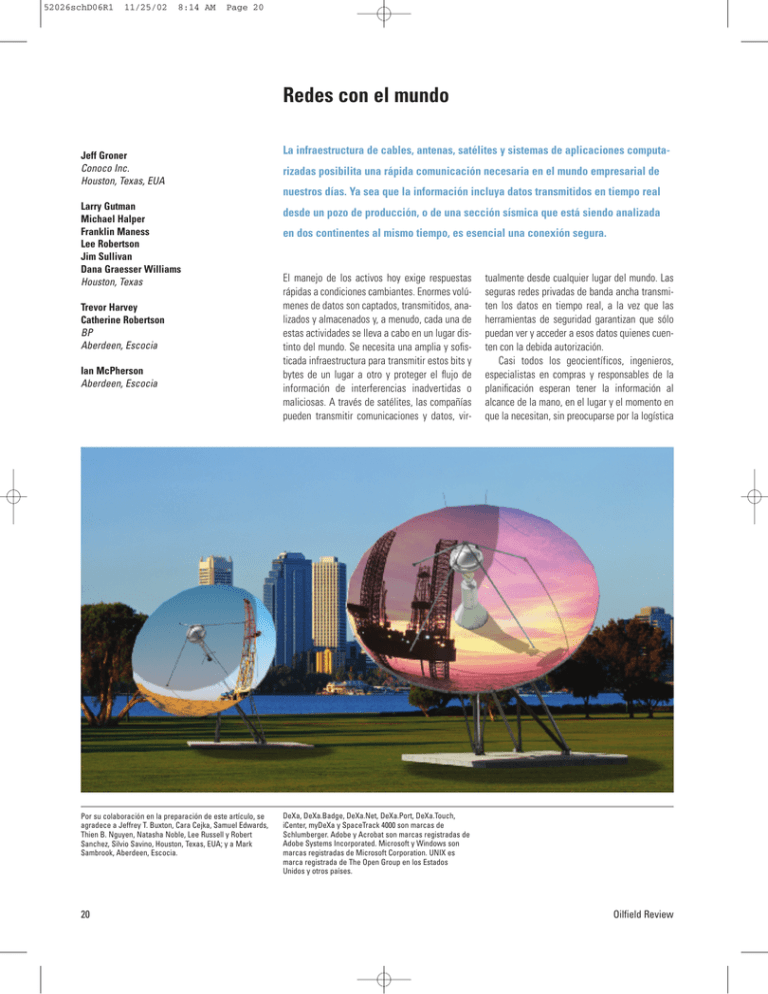

52026schD06R1 11/25/02 8:14 AM Page 20 Redes con el mundo Jeff Groner Conoco Inc. Houston, Texas, EUA La infraestructura de cables, antenas, satélites y sistemas de aplicaciones computarizadas posibilita una rápida comunicación necesaria en el mundo empresarial de nuestros días. Ya sea que la información incluya datos transmitidos en tiempo real Larry Gutman Michael Halper Franklin Maness Lee Robertson Jim Sullivan Dana Graesser Williams Houston, Texas Trevor Harvey Catherine Robertson BP Aberdeen, Escocia Ian McPherson Aberdeen, Escocia Por su colaboración en la preparación de este artículo, se agradece a Jeffrey T. Buxton, Cara Cejka, Samuel Edwards, Thien B. Nguyen, Natasha Noble, Lee Russell y Robert Sanchez, Silvio Savino, Houston, Texas, EUA; y a Mark Sambrook, Aberdeen, Escocia. 20 desde un pozo de producción, o de una sección sísmica que está siendo analizada en dos continentes al mismo tiempo, es esencial una conexión segura. El manejo de los activos hoy exige respuestas rápidas a condiciones cambiantes. Enormes volúmenes de datos son captados, transmitidos, analizados y almacenados y, a menudo, cada una de estas actividades se lleva a cabo en un lugar distinto del mundo. Se necesita una amplia y sofisticada infraestructura para transmitir estos bits y bytes de un lugar a otro y proteger el flujo de información de interferencias inadvertidas o maliciosas. A través de satélites, las compañías pueden transmitir comunicaciones y datos, vir- tualmente desde cualquier lugar del mundo. Las seguras redes privadas de banda ancha transmiten los datos en tiempo real, a la vez que las herramientas de seguridad garantizan que sólo puedan ver y acceder a esos datos quienes cuenten con la debida autorización. Casi todos los geocientíficos, ingenieros, especialistas en compras y responsables de la planificación esperan tener la información al alcance de la mano, en el lugar y el momento en que la necesitan, sin preocuparse por la logística DeXa, DeXa.Badge, DeXa.Net, DeXa.Port, DeXa.Touch, iCenter, myDeXa y SpaceTrack 4000 son marcas de Schlumberger. Adobe y Acrobat son marcas registradas de Adobe Systems Incorporated. Microsoft y Windows son marcas registradas de Microsoft Corporation. UNIX es marca registrada de The Open Group en los Estados Unidos y otros países. Oilfield Review 8:15 AM Page 21 necesaria para su provisión. Debe existir una infraestructura de tecnología de la información (TI) para habilitar y asegurar estas actividades. El Conjunto de Servicios DeXa de Schlumberger ofrece soluciones de TI que ayudan a las compañías de exploración y producción (E&P, por sus siglas en inglés) a concentrarse en su objetivo central: descubrir y extraer hidrocarburos. Este artículo se refiere al estado actual de la tecnología de infraestructura de TI, en el negocio de E&P. Una comunidad especializada de gran interés, la Red de Asociaciones Petroleras (OPNet, por sus siglas en inglés), forma parte de un servicio que provee conexiones en todo el mundo a través de enlaces satelitales y de fibra óptica. En este artículo se analiza la oferta de Schlumberger en materia de seguridad de redes, incluyendo las tarjetas inteligentes. Como ejemplo de estos servicios, se muestra la derivación a terceros de una solución total de TI creada para Conoco. Conexión del campo con el mundo La conectividad de múltiples sitios sobre una base global—dentro de una compañía, con los clientes y con los proveedores—es esencial para vincular la información correcta con las personas que correspondan, en el momento y en el lugar adecuados. Las comunicaciones vía satélite y las redes privadas de banda ancha, inalámbricas y seguras, permiten el acceso a todos los datos e informaciones pertinentes. Tales comunicaciones resultan críticas en la adopción de decisiones en tiempo real. Esta capacidad implica que los especialistas pueden recibir en cualquier punto remoto el mismo impacto que recibirían en sus oficinas, o que pueden hacer su trabajo en sus oficinas con la misma eficacia con que lo harían en un equipo de perforación. Dada la reducción de personal que experimenta la industria en general, resulta cada vez más crucial la conexión con los mejores especialistas. Con una conectividad segura, de extremo a extremo hasta la fuente de información, se pueden apalancar las capacidades de los socios internos y externos en un entorno electrónico de colaboración seguro. El volumen de datos que se manejan en las actividades normales de E&P ha crecido sustancialmente en las dos últimas décadas (derecha). Se necesita una infraestructura importante para poder transmitir, almacenar y administrar esta información y asegurar que realmente contribuya a acrecentar el cuadro de pérdidas y ganancias de las compañías operadoras. El servicio de Soluciones de Conectividad Segura de Redes DeXa.Net ofrece una conectividad global integrada segura entre todos los Otoño de 2002 > Red de computación global. El sistema DeXa.Net vincula las líneas terrestres de alta velocidad y gran ancho de banda (azul) con comunicaciones satelitales globales. Las estaciones terrestres (antenas) proveen comunicaciones en casi todas partes del mundo. Las estaciones de telepuertos más pequeñas de Argelia y Noruega no se muestran en esta gráfica. usuarios y los datos. Para ello utiliza sistemas de telemetría satelital o enlaces de fibra óptica. Las comunicaciones vía satélite extienden las redes globales para llevar las capacidades de comunicación en tiempo real a los equipos de perforación y a otros puntos remotos. Para vincular todos estos elementos entre sí se necesita una red de escala global. Schlumberger ha desplegado y administrado una importante red global privada durante casi dos décadas como soporte para sus propias opera- ciones de campo. Ahora, esa red se encuentra disponible como red privada segura para sus clientes (arriba). Provee cobertura global con el ancho de banda que se solicite, lo cual otorga capacidad de red en el lugar y en el momento en que se necesite. La seguridad y la existencia de canales privados permiten resguardar la confidencialidad de los datos de los clientes. El servicio dispone de diversas opciones para garantizar que se otorgue prioridad a la transmisión de los datos más importantes a través de la red. 400 100 1985 1993 2001 75 300 50 200 25 100 0 Mediciones y registros adquiridos durante la perforación (por pozo) Registros con cable (por triple combo) Vigilancia rutinaria de la región cercana al pozo (por día) Adquisición sísmica marina (por embarcación, por pozo) Gigabytes de datos 11/25/02 Megabytes de datos 52026schD06R1 0 > Rápido crecimiento de la cantidad de datos en la industria del petróleo y del gas. El mejoramiento de las herramientas, el mayor volumen de datos almacenados en esas herramientas, y el aumento de las velocidades de transmisión de los sistemas de telemetría, generaron un incremento sustancial en el volumen de datos captados durante el período 1985-2001. Con las herramientas típicas utilizadas cada año, la cantidad de datos adquiridos mientras se cumplimentaban las mismas tareas—mediciones y registros adquiridos durante la perforación, registros con cable y adquisición sísmica marina—aumentó drásticamente. En 1985, la técnica de vigilancia rutinaria permanente de pozos no estaba disponible, pero el volumen de datos que se manejan actualmente puede llegar a alcanzar 100 megabytes por día en un pozo bien equipado con instrumental. 21 52026schD06R1 11/25/02 8:15 AM Page 22 Este tipo de conectividad de red extendida, combinado con centros de conectividad seguros y redes privadas virtuales, permite la recolección de datos en tiempo real, el análisis en tiempo real y, finalmente, la toma de decisiones en tiempo real. Dos tipos de comunicaciones contribuyen a la red integrada. Los satélites vinculan puntos remotos, tales como equipos de perforación, plataformas o embarcaciones con estaciones terrestres centralizadas, conocidas como telepuertos; y los cables de fibra óptica facilitan las comunicaciones en tierra. El servicio DeXa.Net provee la antena estabilizada SpaceTrack 4000 para aplicaciones marinas (derecha). Esta antena, de abertura muy pequeña, requiere mínimo espacio pero es lo suficientemente robusta para operar en plataformas semisumergibles, sistemas de producción flotantes, barcazas, embarcaciones para sísmica y barcos de soporte a actividades de buceo. Con un alto grado de precisión de seguimiento, mantiene el enlace con el satélite incluso en mares turbulentos. Las compañías que operan satélites de comunicaciones son muy cuidadosas en lo que respecta a los permisos de acceso a sus sistemas. La antena estabilizada SpaceTrack 4000, instalada por personal experimentado, debe satisfacer los estrictos controles que imponen estas compañías antes de permitir la conexión. El negocio de E&P se desarrolla en muchos puntos remotos del mundo, donde no existe una infraestructura de comunicaciones en superficie, tales como cables de fibra óptica o líneas telefónicas tradicionales. Sin embargo, las comunicaciones rápidas, independientemente de la distancia, hoy son imprescindibles en la industria. Los enlaces vía satélite son esenciales para la comunicación con lugares tales como el desierto > Comunicaciones satelitales marinas. El diseño de alta resistencia y la capacidad de seguimiento satelital hacen que la antena de pequeña abertura SpaceTrack 4000 del sistema DeXa.Net resulte ideal para cualquier tipo de embarcación. de Argelia o las áreas de aguas profundas frente a la costa de África Occidental. Se requiere un portafolio de satélites para proveer cobertura global, porque los satélites de comunicaciones se ubican en una órbita geosincrónica.1 El manejo del ancho de banda en los satélites correctos para la comunicación con todas las localizaciones de una compañía, puede ser una tarea de carácter intimidatorio. Schlumberger maneja la comunicación satelital y, a través del servicio DeXa.Net, revende el ancho de banda en soluciones adaptadas a las necesidades específicas de los clientes. Unos 14 satélites cubren áreas de E&P estratégicas de todo el mundo. Telepuertos ubicados en Aberdeen, Escocia; Stavanger, Noruega; Houston, Texas, EUA; Sedalia, Colorado, EUA; Socios del campo Socios externos Sistemas de facturación Conectividad local e internacional Red segura de datos Red de Asociaciones Petroleras (OPNet) Compañías de servicios Voz y datos Operador del campo Servicios a los sectores comerciales y financieros Compañía a cargo del campo o grupo a cargo de los activos Distribuidores satelitales Instalaciones marinas: plataforma, barcaza de perforación Intercambio por correo electrónico > Participantes de la red privada local de Aberdeen. La Red de Asociaciones Petroleras de Aberdeen agrupa una diversidad de participantes del Mar del Norte en una comunidad perfectamente integrada. 22 Macaé, Brasil; Lagos, Nigeria; Hassi Messaoud, Argelia y Singapur proveen cobertura global. Cualquier lugar—no importa cuán remoto sea— puede vincularse con la red de datos. Las oficinas de los clientes se conectan con los telepuertos a través de redes de fibra óptica y, a través del sistema central DeXa.Net de Schlumberger, los clientes obtienen una conectividad global. El sistema DeXa.Net ofrece una solución de comunicaciones, de extremo a extremo y tipo llave en mano. Red de socios privada y segura BP fue el principal auspiciante de la primera Red de Asociaciones Petroleras OPNet, establecida en Aberdeen, Escocia, en 1994, para facilitar la ejecución de operaciones críticas en campos petroleros, en los proyectos de ingeniería y en la presentación de informes a socios de E&P. Una red OPNet utiliza varios elementos de la solución DeXa.Net para ofrecer redes administradas y seguras a una comunidad privada y cerrada de compañías. BP quería utilizar la red OPNet para lograr mayor flexibilidad en las comunicaciones con los diversos accionistas de la empresa, incluyendo socios capitalistas, compañías de servicios y proveedores de sus campos del Mar del Norte (izquierda). El objetivo de BP era disminuir los costos mediante la reducción de la infraestructura y la transferencia del manejo de una red a un proveedor externo. Al mismo tiempo, el mejoramiento de la seguridad constituía una prioridad fundamental. Los sistemas de detección de intrusos en tiempo real escanean todo el tráfico durante las 24 horas del día, los 7 días de la semana. Oilfield Review 11/25/02 8:16 AM Page 23 Esta red que emplea el Protocolo de Control de Transmisión y el Protocolo de Internet (TCP/IP, por sus siglas en inglés) para una comunidad cerrada, se utiliza para operaciones críticas en campos petroleros, proyectos de ingeniería y presentación de informes a socios.2 Por ejemplo, la información de perforación o de registros de pozos puede ser transmitida en forma segura y en tiempo real desde una plataforma de perforación hasta las oficinas de una compañía situadas en tierra o a las instalaciones de un iCenter.3 Las operaciones logísticas pueden coordinarse con mayor facilidad. Por ejemplo, se puede asegurar que un buque de abastecimiento o un helicóptero no realicen un viaje con carga parcial cuando hay suministros o personal que necesitan ser transportados. El éxito de la operación se traduce en el creciente número de usuarios. Cuando la red OPNet comenzó a funcionar a modo de prueba en 1994, sólo cinco compañías formaban parte de la red. Ahora, unos 100 participantes se comunican por la red OPNet: 23 compañías operadoras de petróleo y de gas, 33 compañías de ingeniería, 14 compañías relacionadas con actividades de perforación, 7 compañías de logística y transporte, unas 50 plataformas marinas y embarcaciones operadas por 14 compañías y 16 servicios de TI y de oficina.4 El sistema se ha expandido más allá de los campos de BP para incluir los activos de varias compañías del sector británico del Mar del Norte. Se están estableciendo más redes OPNet en otras partes del mundo. La red OPNet de Houston fue puesta en funcionamiento en diciembre de 2001. Sector Británico Sector Noruego Campo Forties Bahía de Cruden Campo Everest Aberdeen Campo Ula M ar de l N ES or COC te IA > Cableado de fibra óptica en el sector central del Mar del Norte. Un cable de fibra óptica conecta la red de Aberdeen de BP con el Campo Forties, luego continúa hasta el Campo Everest y de allí se dirige al Campo Ula, en el sector noruego. Las plataformas cercanas tienen acceso al cable mediante un enlace de microondas. Otoño de 2002 Alto costo Antes del cable de fibra óptica Costo anual del ancho de banda por Mbit/seg 52026schD06R1 Mejoras de radio, simplificación de la tecnología de la información, video, aplicaciones, vigilancia rutinaria de pozos Vigilancia en línea Control inteligente de pozos, optimización de procesos, sala de control en tierra Cable de fibra óptica 2 Mbit/sec 8 Mbit/sec 34 Mbit/sec Bajo costo Proyectos 155 Mbit/sec Incremento de la innovación > Costo del ancho de banda. Con la instalación del cable de fibra óptica se redujo el costo por megabit del ancho de banda para el Campo Forties, y se optimizaron la calidad y las capacidades (línea azul). Manejo de cables de fibra óptica en el sector central del Mar del Norte Si bien las velocidades y el ancho de banda de las comunicaciones terrestres mejoraron significativamente en la última década, los niveles de las comunicaciones marinas se encuentran rezagados. BP acaba de tender un cable de fibra óptica desde la Bahía de Cruden, en la costa de Escocia, hasta el Campo Forties, situado en el Mar del Norte, a unos 177 km [110 millas] de Aberdeen (izquierda). El cable se extiende hasta el Campo Everest, en el sector británico, y luego hasta el Campo Ula en el sector noruego. Cualquier plataforma que se encuentre a unos 40 km [25 millas] de distancia de estas plataformas se puede conectar al sistema de fibra óptica mediante sistemas de microondas de alcance óptico. Los enlaces de microondas y cable permiten ampliar hasta 1000 veces la capacidad de telecomunicación de estas plataformas. El cable provee telecomunicaciones de alta calidad y gran capacidad al sector central del Mar del Norte.5 La empresa Central North Sea Fibre Telecommunications Company (CNSFTC), subsidiaria en propiedad exclusiva de BP, administra esta red de fibra óptica y revende la capacidad de red a otras compañías operadoras del sector central del Mar del Norte. CNSFTC eligió a Schlumberger como operador de servicios de telecomunicaciones, por la experiencia que esta compañía había demostrado en la provisión de comunicaciones marinas. Las mejores comunicaciones logradas a través de cable de fibra óptica permiten generar cambios fundamentales en las operaciones marinas (arriba). Las comunicaciones telefónicas son claras y sin demoras. Las videoconferencias pueden tener calidad de teledifusión. Los servidores en tierra son tan rápidos y eficaces para los usuarios en áreas marinas como para los usuarios en áreas terrestres. Grandes volúmenes de datos adquiridos costa afuera pueden estar disponibles en tierra firme en forma inmediata, lo cual permite una efectiva vigilancia rutinaria del estado de las plantas y procesos marinos. En una conferencia realizada para celebrar el 25 aniversario del Campo Forties, el presidente de BP, Lord John Browne manifestó: “el ancho de banda prácticamente ilimitado hará que el entorno marino y el terrestre se conviertan en un único entorno de TI y eso transformará la forma en que opera la industria en el Mar del Norte, mejorándolo todo, desde la optimización de la producción hasta los videocontactos de los operarios que trabajan en el mar con sus familias.” Y continuó diciendo: “creemos que la inversión inicial, que asciende a 40 millones de dólares estadounidenses, creará grandes oportunidades para las compañías operadoras y las compañías de servicios, reduciendo costos, prolongando la vida productiva de los campos y aumentando la producción.”6 1. Los satélites ubicados en la órbita geosincrónica permanecen fijos en el lugar, por encima de un punto de la superficie terrestre. 2. El término TCP/IP significa Protocolo de Control de Transmisión/Protocolo de Internet. El protocolo de control de transmisión asegura una conexión confiable entre las computadoras conectadas por Internet. El protocolo de Internet controla cómo se desglosa la información en conjuntos y cómo deberían abordarse dichos conjuntos para llegar a la computadora de destino. 3. Para obtener mayor información sobre el iCenter, consulte: Bosco M, Burgoyne M, Davidson M, Donovan M, Landgren K, Pickavance P, Tushingham K, Wine J, Decatur S, Dufaur S, Ingham J, Lopez G, Madrussa A, Seabrook D, Morán H, Segovia G, Morillo R y Prieto R: “Manejo de activos durante toda su vida útil a través de la Red,” Oilfield Review 13, no. 4 (Primavera de 2002): 42–57. 4. Los servicios de oficina incluyen compañías financieras y de certificación. 5. Para recabar detalles técnicos sobre las comunicaciones por cable de fibra óptica en el sector central del Mar del Norte, conéctese a: www.cnsfibre.com. 6. Browne J: “Speech for the Forties Field 25th Anniversary Thursday 7 September 2000,” http://www.bp.com/ location_rep/uk/bus_operating/forties_field/sjb_speech.asp. 23 52026schD06R1 11/25/02 8:16 AM Page 24 > Credencial corporativa inteligente. Se puede lograr un alto nivel de seguridad utilizando una tarjeta inteligente con un chip de computación encastrado. Esta credencial puede utilizarse tanto para el acceso físico a las instalaciones como para el acceso a los sistemas de computación. Las compañías operadoras y sus socios en los campos petroleros pueden mejorar su desempeño en términos de salud, seguridad y medio ambiente, reducción de costos operativos, aumento de la producción y prolongación de la vida productiva de sus campos. Cambios simples, tales como el traslado de servidores en tierra, la utilización de sistemas de videoconferencia para reducir las visitas en áreas marinas y la transmisión de un mayor volumen de datos a tierra para su análisis, contribuirán al logro de estos objetivos. Acceso seguro a los datos En una compañía centrada en la información, la captación y el intercambio de conocimientos, experiencia e información resultan cruciales para la creación y la construcción de un repositorio corporativo de activos digitales de nueva generación. Este repositorio debe estar protegido—con medidas de seguridad física y de TI—permitiendo al mismo tiempo un acceso eficaz en función de la demanda. Las interacciones entre las distintas compañías dentro de la industria de E&P se plantean a nivel mundial, de manera que un 7. En seguridad de redes de computación, la ausencia de rechazo es una cualidad conveniente que asegura a los usuarios el permiso de acceso a todos los recursos a los que están autorizados. 24 sistema bien diseñado debe contemplar la posibilidad de que existan intentos hostiles o maliciosos de interferir con las conexiones (véase “Protección de la riqueza olímpica”, página 26). La base de esta seguridad es la integración del acceso físico y el acceso a la red. Un único sistema autentifica la identificación de las personas para una diversidad de fines. El sistema les permite ingresar a ciertos edificios y oficinas, conectarse a sistemas de datos internos y, por último, los autoriza a visualizar ciertas aplicaciones y datos. Una vez que una organización tiene implementado un sistema sólido de identidad, autentificación y autorización, los beneficios que se logran con este sistema de seguridad son poderosos. La protección de la comunidad que trabaja en un ambiente de colaboración, la autorización de acceso a áreas seguras o a equipos de perforación, el seguimiento de los certificados de capacitación y seguridad, y hasta la solicitud de comidas en el bar, se pueden vincular con un sistema integrado de seguridad personal y de protección de datos. El sistema de Soluciones de Seguridad para el Manejo de la Identidad de DeXa.Badge utiliza la tecnología individual de tarjetas inteligentes para acceder a activos digitales e instalaciones físicas (arriba). La tarjeta inteligente provee iden- tificación fotográfica, un chip de acceso físico y un certificado electrónico personal que identifica y autoriza a un usuario. Además de la seguridad de acceso, se pueden facilitar ciertas transacciones en la comunidad en red, mediante la encriptación de documentos y la firma digital de ciertas transacciones, lo cual queda habilitado por el certificado de la tarjeta. El sistema de Soluciones de Seguridad para el Control del Acceso a la Red DeXa.Port garantiza una seguridad de similares características tanto para redes externas como para aplicaciones de portales de Internet. En este caso, la comunidad que trabaja en un ambiente de colaboración puede operar por Internet para intercambiar datos y realizar transacciones en forma protegida. Si los datos o las transacciones son de mucho valor, se pueden ampliar los niveles de seguridad para incluir lectores biométricos, tales como el escáner de impresión digital o el escáner de retina, a fin de proveer un nivel adicional de autentificación del usuario. De esta manera, además de un elemento conocido—tal como un número de identificación personal—y un elemento personalizado—tal como una tarjeta inteligente—la autentificación puede incluir un tercer nivel: algo que identifique al usuario en forma personal, tal como una impresión digital. Todos estos aspectos de la seguridad se encuentran disponibles, pero sólo pueden constituir la base segura requerida para las actividades en tiempo real si se combinan con una solución de seguridad integrada. Esto significa que los usuarios pueden acceder a las instalaciones, a los datos y a las aplicaciones de Internet en forma segura. El sistema garantiza que únicamente las personas autorizadas puedan visualizar los datos, que los datos transmitidos no puedan ser interceptados ni leídos por otros, y que las transacciones realizadas en la red puedan ser validadas y no rechazadas luego de aprobadas.7 El hecho de saber que el flujo de información y todos los participantes de la cadena de transmisión son seguros, permite tomar decisiones de manera confidencial en tiempo real. Adelanto importante En diciembre de 2001, Conoco tomó una medida decisiva con miras a lograr una capacidad de TI globalmente consistente y redujo los costos generales de TI, al derivar a terceros estos servicios mediante un contrato de seis años por un valor de 300 millones de dólares estadounidenses. El contrato fue adjudicado a Schlumberger debido a su operatoria flexible, orientada a los servicios y a su presencia internacional, específicamente en los numerosos puntos remotos que Oilfield Review 52026schD06R1 11/25/02 8:16 AM Page 25 son comunes a la industria de E&P. Mediante la utilización de herramientas y procesos integrados, Schlumberger está creando una infraestructura mundial de TI, con características independientes y un modelo de servicios global para Conoco. Dado que Schlumberger conoce tanto los campos petrolíferos como la TI, la gerencia de Conoco no dudó en asignar a Schlumberger esta función estratégica clave. En una reunión mundial de Conoco sobre manejo de la información (IM por sus siglas en inglés), celebrada en mayo de 2000, los gerentes de IM determinaron que una arquitectura común, con un servicio global consistente, permitiría aumentar la productividad y lograr eficiencias de escala mediante el apalancamiento de recursos y activos. La unificación de la infraestructura de TI de Conoco reduciría el tiempo inactivo de los empleados, con la introducción de sistemas compatibles y nuevas aplicaciones. Aumentaría el enfoque en el proceso y en las capacidades al disminuir las dificultades respecto de la infraestructura de TI de las unidades de negocios individuales. Conoco denomina a este programa IT Breakthrough. Este nuevo entorno operativo común se basa en la consolidación global y en la estandarización a través de un único proveedor de TI, con una infraestructura común, una estructura de soporte unificada y herramientas integradas. A nivel interno, los objetivos del programa IT Breakthrough abarcan tecnología, procesos y personas. A nivel externo, esto significa que Conoco puede mostrar a sus clientes una imagen consistente, lo cual permite a la compañía: • reducir el tiempo para ingresar al mercado de soluciones técnicas • incrementar las soluciones coordinadas entre las unidades de negocios • aumentar la flexibilidad comercial. Inicio del contacto Para los casi 20,000 empleados de Conoco, la reestructuración aporta enfoque y vías de soporte múltiples. Nunca más se limitarán a la TI y a los centros de soporte existentes dentro de su edificio. Por el contrario, el soporte se provee ahora a través de un Centro de Servicios Globales, que brinda a los empleados un solo punto de contacto respecto de cualquier problema o asunto relacionado con la TI. Significativamente, como parte clave de la solución, las comunidades de usuarios y los equipos de manejo de TI pueden identificar, resolver y rastrear en forma proactiva sus propios problemas técnicos con herramientas de autoayuda creadas por Schlumberger. Los empleados de Conoco, en todo el mundo, van a tener una nueva Otoño de 2002 El empleado tiene un problema en su PC El empleado se dirige al portal de autoayuda myDeXa El empleado recurre a la herramienta Quick Fix El empleado se dirige a la base de conocimientos El empleado recurre a la herramientas Tickets Quick Fix intenta resolver el problema La base de conocimientos busca la respuesta o solución El empleado crea su propio ticket de problema en línea ¿Problema resuelto? Sí No ¿Problema resuelto? Sí No El ticket se envía al Centro de Servicios Globales o al sistema de soporte en sitio para la solución del problema El empleado está nuevamente en línea > Herramientas de autoayuda del sistema DeXa.Touch. En lugar de llamar inmediatamente al centro de servicios por un problema con la PC, un usuario de Conoco tiene acceso a un juego completo de herramientas de soporte mediante el ícono myDeXa. Una de esas herramientas, el Portal de Autoayuda, ofrece la herramienta Quick Fix. En pocos minutos, el empleado puede solucionar diversos problemas que, normalmente, requerirían la atención de un analista de soporte. Para los problemas más difíciles, se dispone de una amplia base de conocimientos. Si la respuesta es negativa en la base de conocimientos, el usuario puede crear un ticket en línea para el centro de ayuda. aplicación en sus computadoras personales: el Portal de Autoayuda (SSP, por sus siglas en inglés) del sistema DeXa.Touch de Schlumberger, que se encuentra totalmente integrado a los otros sistemas de servicios y soporte derivados a terceros de TI del sistema DeXa.Touch. Esta herramienta, que es la primera en su tipo, está imponiendo la norma de la autoayuda en la industria. Para fines de diciembre de 2002, todos los usuarios de Conoco tendrán en sus computadoras de escritorio la herramienta DeXa.Touch SSP, a la que podrán acceder mediante el ícono myDeXa. El portal SSP habilita a los usuarios de PCs y a los equipos de manejo de TI de Conoco para que resuelvan sus propios problemas computacionales en forma rápida e independiente, permitiendo así reducir los costos de tiempo inactivo de los usuarios y el costo total de la titularidad de TI. Así, la gerencia de TI puede concentrarse en procesos estratégicos de negocios, en vez de enfocarse en operaciones de sistemas. El portal SSP habilita a los empleados de Conoco para que utilicen las herramientas de autoreparación. Estas herramientas constituyen la primera línea de defensa, una forma rápida y fácil de encarar y resolver los problemas cotidianos que se presentan con las PCs. Los empleados de Conoco pueden solucionar diversos problemas relacionados con aplicaciones y sistemas operativos con sólo pulsar el ratón. En muchos casos, acciones automáticas, iniciadas por el usuario, pueden reducir sustancialmente los tiempos de reparación. Los objetivos son ampliar el abanico de problemas que pueden resolverse con el portal SSP y continuar con la reducción del costo de soporte informático. Una herramienta denominada Quick Fix permite a los usuarios reparar problemas de aplicaciones y redes al restituir las PCs a una condición de operación conocida (arriba). Por ejemplo, si alguien no puede imprimir un archivo Adobe Acrobat, podrá encontrar ayuda con sólo pulsar el ratón. Luego de conectarse al sistema myDeXa, el usuario debe desplazarse por “All Printer Drivers,” y dirigirse al botón “Fix Now.” En cuestión de minutos, finaliza el proceso de autoreparación y se restituyen los controladores de la impresora sin necesidad de recurrir al centro de servicios. (continúa en la página 29) 25 52026schD06R1 11/25/02 8:17 AM Page 26 Protección de la riqueza Olímpica Los Juegos Olímpicos de Invierno de 2002, que tuvieron lugar en la Ciudad de Salt Lake, Utah, EUA, presentaron un desafío para la seguridad de los sistemas de red. Este evento deportivo mundial—que suele ser el centro de intensas emociones nacionales—se convirtió en objetivo potencial de los piratas informáticos (hackers). Los resultados de los eventos debían ser transmitidos a los medios en tiempo real y en forma segura. La repetición de una carrera de esquí por problemas con el sistema no era una alternativa aceptable. El sistema tenía que estar funcionando a pleno el 8 de febrero de 2002; fecha de inauguración de los Juegos (derecha). SchlumbergerSema diseñó y operó el Centro de Tecnología de la Información (ITC, por sus siglas en inglés) de los Juegos y hará lo mismo en los próximos tres Juegos Olímpicos. Como integrador de sistemas, SchlumbergerSema tuvo a su cargo la coordinación del trabajo de 15 compañías y 1350 especialistas en tecnología de la información (TI) en el Consorcio Tecnológico de los Juegos. Con las centrales de datos situadas en cada uno de los 10 puntos de desarrollo de los eventos deportivos, además de otros centros de los Juegos, una enorme infraestructura de TI manejó la transmisión instantánea de los resultados de los eventos, las acreditaciones, las inscripciones de los atletas, el transporte y otros procesos clave. La contabilización de los puntajes en tiempo real y la información básica sobre los atletas y los eventos eran transmitidos a la prensa y medios de difusión, así como al sitio oficial de los Juegos Olímpicos de Invierno de 2002: www.saltlake2002.com. A SchlumbergerSema se le encomendó la tarea de garantizar la integridad y la seguridad de los datos dentro de esta infraestructura. El objetivo era impedir que el acceso de intrusos, actuando en forma intencional o bien accidental, afectara el normal desenvolvimiento de los Juegos. Cualquier intento de ataque o cualquier ataque concreto sobre la red se rastrearía para permitir que los operadores respondieran en forma rápida y eficaz. En el verano de 2001, SchlumbergerSema inició una auditoría completa de los diversos elementos del sistema de computación. El estudio determinó cada uno de los dispositivos que serían conectados al sistema: 225 servidores, 26 Capa de hielo Ogden Área de esquí Ciudad de Salt Lake Plaza Olímpica Salt Lake Ciudad de West Valley Estadio Olímpico Rice Eccles ITC Parque Olímpico Utah Complejo montañés Ciudad del Parque Ciudad del Complejo del Valle de Parque Los Ciervos Óvalo Centro de Olímpico comunicaciones de Utah Depresión del Soldado Heber Provo Utah, EUA Área de hielo Los Picos > Red olímpica. Los Juegos Olímpicos de Invierno de 2002 abarcaron 10 lugares para el desarrollo de los eventos deportivos en la Ciudad de Salt Lake, Utah, EUA y en los alrededores de la cadena montañosa Wasatch. Todos los lugares en donde se desarrollaron los eventos deportivos estaban conectados al Centro de Tecnología de la Información de SchlumbergerSema. 5000 computadoras personales, 145 computadoras UNIX, 1850 máquinas de fax y fotocopiadoras y 1210 impresoras. También se establecieron la titularidad, la dirección del protocolo de Internet (IP, por sus siglas en inglés) y la ubicación física real de cada dispositivo. Por otra parte, el equipo de seguridad hizo mapas de las conexiones con otras empresas, tales como organismos de control de terrorismo y autoridades encargadas de hacer cumplir las leyes, tickets.com, el Museo Olímpico de Lausanne, Suiza, organizaciones nuevas y otros grupos que necesitaban estar conectados al sistema. Con esta información, se emprendieron tres esfuerzos paralelos para preparar el sistema: defensa a fondo, normas y procedimientos, y manejo de la red y sistemas de detección de intrusos. Defensa a fondo es un término castrense que se aplica a las medidas defensivas que se refuerzan entre sí, ocultando del campo visual las actividades de los defensores y permitiendo que éstos respondan a los ataques en forma rápida y eficaz. Como estrategia de seguridad de redes, la defensa a fondo utiliza diversas formas de defensa contra intrusos en vez de confiar en un único mecanismo defensivo. Dos principios ayudan a ejecutar una defensa a fondo. El principio del menor privilegio exige que a los usuarios, aplicaciones y sistemas se les debe conceder el menor privilegio posible, siempre que resulte compatible con el cumplimiento de sus tareas. El principio de acceso mínimo establece que cualquier acceso que no haya sido explícitamente otorgado debe negarse. Por ejemplo, cada una de las conexiones en la red se conectó al dispositivo específico adicionado; sólo ese dispositivo tenía acceso al sistema en esa conexión. Oilfield Review 52026schD06R1 11/25/02 8:17 AM Page 27 El segundo esfuerzo consistió en establecer normas y procedimientos claros para la red de porte empresarial. SchlumbergerSema utilizó su experiencia para establecer normas de seguridad y de configuración de la red. Se crearon protocolos para el manejo de alarmas y eventos. Los requisitos del sistema se modificaron rápidamente dado el gran número de entidades involucradas; era menester implementar una política de manejo del cambio. La intervención humana, descripta sucintamente en las normas y procedimientos, desempeñó un rol fundamental en la protección exitosa de la integridad de los datos de los Juegos Olímpicos de Invierno de 2002 de la Ciudad de Salt Lake. El tercer esfuerzo se concentró en la planificación, la construcción y el despliegue de los sistemas de manejo de redes (NMS, por sus siglas en inglés) y los sistemas de detección de intrusos (IDS, por sus siglas en inglés), así como los procedimientos de respuesta. Se optimizó la arquitectura del sistema de modo de desplegar la cantidad mínima de agentes de detección de intrusos, o agentes de sondeo, para proteger el sistema (abajo). Estos agentes son programas de computación especializados que vigilan rutinariamente en forma permanente el tráfico de la red. Internet Direccionador (Enrutador) Enclave NMS/IDS Puntos de desarrollo de los eventos Servidor UNIX Servidor de base de datos IDS Escudo de protección (firewall) Agente de sondeo Servidores NMS Servidor Windows Interruptor Agente de sondeo Direccionador Servidor UNIX Servidor maestro de sondeo Direccionador Direccionador Agente de sondeo Servidor UNIX Enlaces B2B y B2C Agente de sondeo Servidor UNIX Enlaces de servidor de acceso remoto > Detección de intrusos. Como resultado de los múltiples medios de acceso a la red de computación, era esencial contar con un sistema de detección de intrusos (IDS, por sus siglas en inglés). El acceso a los Juegos y a la red de administración podía lograrse desde los distintos centros deportivos, por Internet, desde servidores remotos de la red interna y con ciertos servidores del tipo empresa a empresa (B2B) y empresa a cliente (B2C). Una aplicación de computación especializada, denominada agente de sondeo, vigiló rutinariamente todo el tráfico, generando alertas en caso de detección de algún uso no autorizado. En un enclave especial del Centro de Tecnología de la Información de SchlumbergerSema, el sistema de manejo de la red (NMS, por sus siglas en inglés) vigiló rutinariamente todos los agentes de sondeo a través de sistemas redundantes. Una ruta pasaba por el servidor del agente de sondeo maestro y la otra, por un servidor de la base de datos del sistema IDS. El personal de seguridad de la red supervisó el sistema NSM en forma permanente durante todo el evento. Otoño de 2002 27 52026schD06R1 11/25/02 8:17 AM Page 28 En una situación ideal, todo el tráfico que entra y sale de la red debería pasar por un punto, de manera que un agente podría vigilar rutinariamente y proteger la totalidad del sistema. Dado que los sistemas del mundo real son más complejos, el sistema para los Juegos de Salt Lake fue protegido con 35 agentes. Los agentes debían priorizar la gravedad de cualquier ataque al sistema, lo cual implicaba una enorme cantidad de análisis de registros del sistema. El sistema de detección de intrusos debía distinguir entre tráfico normal del sistema y anomalías. El sistema de manejo de la red proporcionaba al personal de sistemas un plan de respuestas claro ante cualquier tipo de anomalía. Además de los operadores de sistemas que vigilaban rutinariamente el sistema los siete días de la semana, las 24 horas del día, el sistema de defensa podía enviar alertas al personal de respuesta por localizadores personales y por correo electrónico (derecha). Los sistemas de manejo de la red y detección de intrusos fueron verificados dos veces, una en octubre y otra en diciembre. Durante esas pruebas, especialistas en pruebas de penetración de sistemas éticos intentaron sabotear la red. Esto ayudó a corregir las vulnerabilidades encontradas. Una vez implementadas estas tres tareas paralelas de defensa a fondo, normas y procedimientos, y sistemas de manejo de redes y detección de intrusos, SchlumbergerSema compiló un documento global de operaciones a través de la red (abajo a la derecha). La idea era ofrecer un manual que resultara de utilidad para los Juegos de 2002 y para los Juegos Olímpicos futuros. La catalogación de normas y procedimientos carece de utilidad si los mismos no se cumplen. SchlumbergerSema ofreció sesiones de capacitación para el personal clave en otras organizaciones de sistemas, que luego capacitaron a sus grupos. Como sucede con la mayoría de las empresas que establecen sistemas de seguridad por primera vez, ciertos integrantes de la comunidad de los Juegos opusieron resistencia al establecimiento de normas restrictivas. Temían que esas ideas interfirieran con el espíritu de cooperación y de trabajo en equipo que caracteriza a estos eventos. El equipo de SchlumbergerSema trabajó en estrecha colaboración con los equipos de manejo de la red para ahuyentar esos miedos y educar a la gente acerca de los motivos de esas normas y logró descubrir formas creativas de resolver problemas sin comprometer la seguridad. Como resultado de estos esfuerzos, se mejoró el nivel de cooperación y se anularon los intentos no autorizados de evadir las normas. 28 El sistema fue objeto de ataques durante los Juegos. El lugar tenía varias computadoras para uso de los atletas, entrenadores y demás integrantes de la comunidad Olímpica. Se realizaron intentos de utilizar esas computadoras para ingresar a páginas pornográficas de la Red, los cuales fueron detectados por el sistema de seguridad. Ciertos equipos nacionales trataron de agregar servidores al sistema para instalar portales en la Red. Entre los ataques más graves se encontraron correos electrónicos infectados con virus, enviados desde afuera al personal interno y gente que intentaba sabotear los servidores, también desde afuera. Ningún ataque resultó exitoso. El sistema no fue comprometido y los Juegos contaron con una infraestructura estable y segura que permitió que el mundo entero centrara su atención exclusivamente en los eventos deportivos. > El equipo de TI de SchlumbergerSema en el Centro de Tecnología de la Información de los Juegos de Salt Lake. La red de computación fue vigilada rutinariamente y controlada en forma permanente durante el transcurso de los Juegos Olímpicos de Invierno de 2002. Establecimiento de una base de referencia Desarrollo y despliegue de una estrategia de defensa a fondo Desarrollo de normas y procedimientos Construcción y despliegue de un sistema de gestión y de detección de intrusos Compilación de un documento de operaciones globales a través de la red Diseminación y educación > Preparativos en términos de seguridad para los Juegos Olímpicos de Invierno de 2002. Tres esfuerzos paralelos dieron como resultado una solución de seguridad total para los Juegos Olímpicos de Salt Lake. La documentación estará disponible para los próximos tres Juegos Olímpicos, que también serán coordinados por SchlumbergerSema. Oilfield Review 52026schD06R1 11/25/02 8:18 AM Page 29 how to add a network printer > Base de conocimientos del sistema DeXa.Touch para el portal de autoayuda. La base de conocimientos tiene respuestas para preguntas relacionadas con las PCs, con el sistema operativo y con las aplicaciones. Se incluyen instrucciones detalladas, paso por paso, y soluciones ilustradas para resolver diversos asuntos y problemas. Se pueden construir bases de conocimientos personalizadas para el negocio de un cliente con el contenido existente, migradas y almacenadas en el portal de autoayuda. Un usuario puede realizar búsquedas por palabras clave, mensajes de error, o simples preguntas como la siguiente: “cómo agregar una impresora en red.” Una función avanzada opcional ofrece una búsqueda ajustada. El navegador contiene un índice del contenido de la base de conocimientos; el usuario tiene acceso tanto a los resúmenes como a la información detallada. ¿Qué se puede decir de las aplicaciones en el disco rígido? Si un mensaje de error indica que hay una falla de Microsoft Word, con oprimir unas pocas teclas, el usuario podrá reparar la aplicación de inmediato. Aunque estuviera disponible, el centro de servicios sería innecesario en esta solución de reparación automática. Los administradores del portal SSP crean esquemas de protección y programas de trabajo para definir las aplicaciones y los parámetros de configuración del sistema operativo, que tendrán protección o respaldo para un conjunto determinado de usuarios de PCs. El portal SSP sondea las máquinas para identificar todos los componentes de las aplicaciones que deben ser protegidos. En su mayor parte, una ejecución de protección semanal resulta transparente para los usuarios. Ellos pueden escuchar cómo trabaja el disco rígido y observar un ícono nuevo en el extremo inferior derecho de la barra de menú. Durante este proceso, el programa de computación crea un archivo de respaldo de las aplicaciones y de los parámetros de configuración que se usarán posteriormente si surge algún problema. Este procedimiento es automático, pero los usuarios pueden ejecutar la protección en forma manual si fuera necesario. Esta ejecución de la protección del sistema realiza copias de las claves de registro, los parámetros de configuración y los controladores; los archivos de aplicación y los archivos del sistema; los archivos ejecutables y los archivos INI; la Otoño de 2002 biblioteca de enlaces dinámicos (DLL, por sus siglas en inglés) y los modelos de objetos componentes (COM, por sus siglas en inglés) en condiciones de operación. Cuando se produce una falla, se puede realizar la autorestitución del sistema del usuario en menos de 10 minutos, en vez de tener que esperar a un técnico al que le podría llevar horas responder a una llamada de servicio. Se espera que la productividad de Conoco experimente un incremento drástico. Además de Quick Fix, el portal SSP de DeXa.Touch incluye lo siguiente: • una base de conocimientos que ofrece información de soporte, organizada en forma eficaz, de manera que los usuarios puedan encontrar respuestas y soluciones a sus problemas en forma rápida e independiente (arriba) • un directorio de las tareas más comunes, relacionadas con las PCs • información del sistema, que brinda a los usuarios detalles sobre el equipo y las aplicaciones instaladas en sus PCs • informes de manejo, protegidos con claves de acceso, que proporcionan información sobre acuerdos de niveles de servicios, incluyendo informes de interrupción de servicios, informes de error y de desempeño, además de informes de manejo del sistema e informes de seguridad de los escudos de protección (firewalls). • un sistema global de emisión de tickets, que permite a los usuarios presentar y ver el estado de los problemas que no pueden ser autoreparados. La gerencia de Conoco sabe que no puede cambiar los hábitos de sus empleados a nivel mundial en forma rápida y sin esfuerzos. Por eso, ha auspiciado una campaña de concientización acerca de las herramientas de autoreparación que incluye un sitio en Internet. Cuarenta gerentes de IM de Conoco, realizaron talleres especiales para sus empleados. Posteriormente, se eligieron campeones en el manejo de myDeXa dentro de cada unidad, para que ofrecieran su experiencia en caso que se requiriera. Además, Schlumberger actuó como organismo patrocinador de seminarios de capacitación para todas las unidades de negocio. Tiempo de espera Cuando un empleado de Conoco tiene un problema que no puede resolver, el Centro de Servicios Globales de Schlumberger es el único punto de contacto en lo que respecta a cuestiones de aplicaciones, centro de ayuda, red, conectividad y seguridad en cualquier región del mundo, las 24 horas del día, los siete días de la semana. Este soporte de primera clase tiene equipos que cubren todo el globo, cada uno de los cuales tiene un conocimiento profundo de las operaciones de Conoco. Mediante este servicio de soluciones, Conoco está apalancando la infraestructura mundial de Schlumberger en lo que respecta a mejores prácticas, conocimientos técnicos especializados, herramientas, tecnología y procesos. Por otra parte, Conoco ya no tiene que administrar los recursos humanos afectados a TI en lo que respecta a su incorporación, contratación y capacitación. El tiempo, el esfuerzo y los recursos que en algún momento se invirtieron en cuestiones de soporte, ahora se pueden volver a concentrar en lo esencial, permitiendo que Conoco refuerce su lado competitivo. El personal de servicios se encuentra globalmente vinculado y sus funciones están integradas a través de una infraestructura centralizada que le permite operar como un centro de servicios virtual único. Todo el personal de soporte tiene acceso a los mismos tickets y a los mismos datos, a través de un sistema desarrollado por encargo y una secuencia de tareas para el rastreo de tickets, notificaciones y recolección de datos de medición. Cuando un usuario llama al centro de servicios, un analista de soporte recolecta la información y abre un ticket, con lo cual se envía automáticamente un mensaje de correo electrónico al usuario. El mensaje tiene el número de ticket y contiene además detalles de los problemas y el estado de la reparación. Cada tipo de dispositivo con soporte—tal como una computa- 29 52026schD06R1 11/25/02 8:18 AM Page 30 > Informe de desempeño de enlaces. A través de una vigilancia rutinaria de red proactiva, el Centro de Manejo de Servicios de Schlumberger puede generar informes en tiempo real que detallan exactamente qué está sucediendo en la red de un cliente durante un período determinado; el acceso a estos informes es posible en cualquier momento a través del portal de autoayuda. El ejemplo de la gráfica indica la carga del enlace o el porcentaje de un segmento de la red que está siendo utilizado por el tráfico. El informe muestra también el tiempo de respuesta de los dispositivos de la red en la entrada y en la salida de este segmento de red en particular, que se rastrea haciendo un seguimiento del tiempo en milisegundos que les lleva a los dispositivos responder de un lado a otro. Un gerente de TI puede observar la disponibilidad de la red para el tráfico, el volumen de tráfico que circula por la red y la carga de los dispositivos de la red que manejan este tráfico. 30 Oilfield Review 52026schD06R1 11/25/02 8:18 AM Page 31 dora de escritorio, un servidor o un conmutador de red—se rige por su propio conjunto de niveles de servicio. A cada asunto se le asigna un orden de prioridades en base a su impacto sobre los negocios de Conoco. Por lo general, el 90 por ciento de las llamadas que se realizan a los Centros de Servicios Globales de Schlumberger son respondidas en 120 segundos; estándar de la industria para este tipo de llamadas. El 50 por ciento de las mismas se resuelven en el primer contacto. Conoco ha contratado seis Centros de Servicios Globales de Schlumberger en todo el mundo: Houston; Ciudad de Ponca, Oklahoma, EUA; Cork, Irlanda; Lagos, Nigeria; Dubai, EAU; y Yakarta, Indonesia. Una vez que los centros de servicios estén en pleno funcionamiento, para fines del año 2002, mediante un procedimiento sincronizado, los equipos de Schlumberger y los empleados de Conoco podrán discutir problemas en idioma inglés, español, árabe, alemán, sueco, el idioma oficial de la República de Indonesia (Bahasa Indonesia) y tailandés. Los idiomas específicos se contratan para cada lugar. Seguridad certificada El Centro de Manejo de Servicios (SMC, por sus siglas en inglés) de Schlumberger—una operación que cuenta con la certificación ISO—sustenta el centro de servicios y el portal de autoayuda mediante la provisión de servicios globales y centralizados de notificación, rastreo y resolución de incidentes. El centro SMC combina la vigilancia rutinaria de la seguridad física y de la seguridad de las aplicaciones y de los sistemas operativos en una instalación provista de energía continua y protección contra incendios. Para acceder al centro SCM, se necesita una autorización de seguridad especial; el ingreso a las instalaciones de computación más sensibles relacionadas con la producción requiere una autorización sumamente restrictiva. Un sistema de identificación, autentificación y autorización, sumado al manejo de la instalación, constituye la base de los niveles de escalabilidad del acceso seguro a estos sectores protegidos. Todas las personas que ingresan o trabajan en el centro SMC son supervisadas por personal asignado a dicho sitio y por cámaras que funcionan en forma permanente. Todos los días, el personal del centro SMC vigila rutinariamente el desempeño del sistema, la disponibilidad e integridad de los datos y la viabilidad de la conectividad, examinando todos los niveles de aplicaciones, sistemas operativos y equipos con sistemas de vigilancia rutinaria de última generación provistos de alarmas preestablecidas. Como la intervención humana es esencial, el equipo del centro SCM utiliza Otoño de 2002 procedimientos de respuesta definidos, basados en niveles de alarma. Los servidores son examinados a intervalos de tiempo acordados con el cliente. Si surge un problema, se activa una alarma visual en un gran panel de pantallas. El personal en servicio determina si el problema está relacionado con una red, con un sistema operativo, con el equipo, o con una aplicación. Las medidas correctivas a adoptar incluyen el reinicio de los servicios, el mantenimiento de los archivos y del sistema operativo, y el redireccionamiento de los servicios u otras tareas de manejo de sistemas acordadas por contrato. Además de la conectividad, se supervisa un listado preestablecido de condiciones, procesos y aplicaciones y, si alguno de estos elementos está fuera de los límites acordados, aparecerá resaltado en las pantallas de manejo de sistemas para atraer la atención del personal. Otro elemento clave del escenario de seguridad es la supervisión del sistema de escudos de protección. El tráfico a través del sistema de escudos de protección se registra según un acuerdo específico; estos registros se conservan en un servidor seguro y se archivan. Una vez por semana, se envían al cliente resúmenes del sistema de escudos de protección en archivos o a través de una conexión segura de Internet. Estos informes contienen las estadísticas de conexión de las 40 direcciones de remitentes y destinatarios más frecuentes, clasificadas por intento, denegación y aceptación de conexión. El personal supervisa y compila informes para segmentos de la red, tráfico, conexiones y direccionadores (enrutadores) del cliente (página anterior). También se incluyen el control y la reparación de fallas, tales como fallas del direccionador, fallas de circuito, fallas de aplicación, situaciones de disco lleno, o problemas de desempeño. Una vez detectada una falla o un problema, el personal del centro SMC crea un ticket de servicio y notifica al cliente. Al igual que en el Centro de Servicios Globales, los incidentes se clasifican de acuerdo con el impacto percibido sobre las operaciones. El ticket también contiene la fecha y la hora, una descripción del pedido, los resultados de la prueba de diagnóstico y la información sobre la resolución. Para Conoco y todos los demás clientes de Schlumberger, el centro SMC es el oficial de tráfico cibernético permanente, que garantiza que los datos circulen en forma segura e ininterrumpida en todo el mundo. A medida que la información comienza a circular a través de un entorno operativo común, las unidades de negocios de Conoco pueden desplegar soluciones internas y externas en forma rápida y eficaz, en cualquier momento y en cualquier lugar. Compañías bien conectadas El Conjunto de Servicios DeXa ofrece a las compañías un nuevo potencial para mejorar sus operaciones. Por ejemplo, una compañía contratista de perforación puede conectar equipos de perforación múltiples en una red mundial configurada a medida, para la comunicación, el intercambio de datos y la adopción de decisiones en tiempo real. Esto resulta particularmente interesante en áreas marinas y lugares remotos, así como en pozos críticos de alto costo. El acceso instantáneo a datos cruciales y a grupos centralizados de especialistas técnicos—ya sea a través de comunicaciones móviles inalámbricas seguras o mediante conexiones por Internet—puede acelerar las respuestas a posibles problemas de seguridad, tales como incidentes de control de pozos, o contribuir a optimizar el rendimiento de la perforación sobre la base de datos de otros pozos que están siendo perforados en otras áreas. La conexión de plataformas autoelevables, semisumergibles y barcazas de perforación con los clientes de sus respectivas compañías de petróleo o gas, permite la transmisión segura de información confidencial. La conexión con proveedores de materiales de equipos de perforación puede contribuir a aumentar la velocidad y la eficacia en materia de costos de las decisiones relacionadas con la cadena de suministro, así como simplificar los procedimientos de compra. Las credenciales inteligentes personalizadas pueden permitir el ingreso seguro desde la costa hacia el equipo de perforación; por ejemplo, antes de abordar un helicóptero o un bote. Se pueden codificar en la credencial los antecedentes individuales en lo que respecta a capacitación operativa y capacitación en seguridad, de manera que ninguna persona ingrese a un equipo de perforación sin contar con las certificaciones correspondientes. El acceso a áreas restringidas del equipo de perforación puede asegurarse con tarjetas inteligentes, codificadas para un grupo específico de lectores de tarjetas. Se puede habilitar y a la vez vigilar rutinariamente el acceso seguro a Internet y la concreción de transacciones a través de la Red (Web) por parte del personal del equipo de perforación. La información es el elemento vital de la industria del petróleo y del gas. Los servicios de TI de última generación permiten que las compañías operadoras se concentren en su objetivo central de descubrir y extraer hidrocarburos. —MAA, BG 31