Informe Final

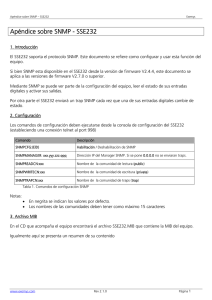

Anuncio