Firewalls de nueva generación PAN

Anuncio

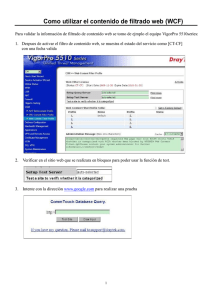

Firewalls de Nueva Generación Palo Alto Networks Hoy día, los departamentos de TI se enfrentan a una problemática creciente de empleados usando una nueva generación de aplicaciones que son capaces de evadir su detección por parte de los firewalls tradicionales. Las soluciones actuales de cortafuegos –firewalls- permiten establecer políticas de seguridad basadas en puertos y protocolos. Hasta ahora, esto era muy válido pues lo normal era que por el puerto 80 pasara sólo la navegación y el tráfico SSL por el puerto 443. Sin embargo, ahora las nuevas aplicaciones basadas en web -Facebook, YouSendIt, SalesForce, Messenger, Skype, etc- se han convertido en un verdadero fenómeno social y su uso se ha extendido tanto en ámbitos privados como profesionales. Muchas de estas aplicaciones usan técnicas evasivas “firewall bypass” -tales como como port hopping, túnel/emulación de aplicación, etc- para burlarse de reglas basadas en puertos y protocolos y se esconden incluso en tráfico cifrado (P2P es lo más habitual). Como resultado de esto, los Responsables de IT no pueden identificar o controlar las aplicaciones que están corriendo en su red y esta falta de visibilidad y control impacta negativamente en el negocio: incumplimiento de regulaciones y políticas internas, fuga de datos, incremento del consumo de ancho de banda, aumento de las amenazas (virus, spyware, worms y otras vulnerabilidades)...Los responsables de TI requieren un acercamiento novedoso que les permita identificar con precisión las aplicaciones actuales, y no solamente los puertos IP que usan, con una inspección completa del tráfico. Palo Alto Networks redefine el concepto de Firewall aportando un control y visibilidad sin precedentes sobre todo el trafico IP que corre en redes corporativas: • Identificación de aplicaciones de todos los puertos, independientemente del protocolo, la codificación SSL o la táctica evasiva. • Protección en tiempo real de los ataques y el software malicioso incrustado en el tráfico de las aplicaciones. • Facilidad en la gestión de políticas con herramientas de visualización potentes y un editor de políticas unificado. • Rendimiento multi-gigabit sin degradación al utilizarlo en línea. 1 Características Visibilidad y control de las aplicaciones • FIREWALL DE NUEVA GENERACIÓN • MÁXIMA VISIBILIDAD Y CONTROL • CONTROL DE POLITICAS DE APLICACIONES USUARIOS Y CONTENIDOS App-ID es una tecnología de clasificación del tráfico que detecta con precisión qué aplicaciones están corriendo en la red diversas técnicas de identificación. La identidad de la aplicación sirve de base para todas las decisiones relativas a la política como la utilización apropiada y la inspección de contenidos. • Detección y descodificación del protocolo de aplicaciones: App-ID identifica qué protocolo se está utilizando y si está codificado con SSL o no. El tráfico codificado se descodifica, se inspecciona en función de la política, se vuelve a codificar y se deja que siga su curso. • Descifrado del protocolo de aplicaciones: Los descifradores de protocolos determinan si la aplicación está utilizando un protocolo como un transporte de aplicación normal o como una técnica de protección. De este modo, permiten restringir la cantidad de aplicaciones posibles y ofrecen un contexto valioso para aplicar firmas. Los descifradores identifican también los archivos y otros contenidos que deberían ser explorados en búsqueda de amenazas o datos confidenciales. • Firmas de la aplicación: Las firmas basadas en el contexto buscan las propiedades exclusivas de la aplicación y las características de la transacción relacionadas para identificar correctamente la aplicación con independencia del protocolo y el puerto utilizados. • Análisis heurístico o de comportamiento: se combina con determinadas técnicas de identificación de App-ID para identificar ciertas aplicaciones evasivas, especialmente las que utilizan la codificación del propietario. Visibilidad y control de los usuarios La tecnología User ID de Palo Alto Networks se integra con Active Directory, Open LDAP y Novell para vincular dinámicamente una dirección IP con la información de usuario y de grupo. Si las empresas tienen acceso a la actividad del usuario, pueden supervisar y controlar las aplicaciones y el contenido que recorren la red basándose en la información del usuario y del grupo almacenadas en el depósito de usuarios.Visibilidad y control de los contenidos Visibilidad y control de los contenidos La tecnología Content ID de Palo Alto Networks combina un motor de prevención de amenazas en tiempo real con una base de datos URL integral y elementos de identificación de aplicaciones para limitar las transferencias de archivos sin autorización, detectar y bloquear gran número de amenazas y controlar la navegación por Internet no relacionada con el trabajo. Content ID funciona en coordinación con App-ID lo cual mejora la eficacia del proceso de identificación de los contenidos. 2 Ventajas competitivas Potentes herramientas de visualización Un potente conjunto de herramientas de visualización facilita a los administradores una completa información sobre las aplicaciones que recorren la red, quién las utiliza y el impacto que pueden tener sobre la seguridad. • Application Command Center (ACC): ACC muestra gráficamente las aplicaciones, las URL, las amenazas y los datos (archivos y tramas) que recorren la red con diferentes opciones de personalización. • Generación de informes y registros: El visualizador de registros permite la investigación forense de cada sesión con el filtrado en tiempo real, permitiendo generar informes personalizables y programables que ofrecen vistas detalladas de las aplicaciones, los usuarios y las amenazas existentes en el sistema. Inspección del contenido Además de la identificación precisa de las aplicaciones, inspeccionar el tráfico de aplicaciones permitidas es también prioritario para la prevención de amenazas, el filtrado de URL y los elementos de filtrado de datos relativos a los contenidos. • Filtrado de URL: Una base de datos de más de 20 millones de URLs, más un servicio en la nube de 100 millones de URLs, ambas divididas en categorías permite a los administradores aplicar políticas granulares de navegación, complementar la visibilidad de las aplicaciones y las políticas de control y proteger de riesgos legales, reguladores, de productividad y recursos. Los administradores pueden utilizar páginas de bloqueo personalizables, acceso con contraseña y reemplazo de usuario. • Prevención de amenazas: La detección y bloqueo de virus, spyware o exploits de vulnerabilidad de aplicaciones se lleva a cabo mediante un motor de prevención de amenazas en tiempo real. 3 Ventajas competitivas FIREWALL DE NUEVA GENERACIÓN Palo Alto Networks es el único firewall capaz de clasificar el tráfico basándose en la identificación exacta de la aplicación, no sólo información de Puerto/protocolo (AppID traffic classification technology) (continúa) • Filtrado de archivos y datos: Los administradores de TI pueden implementar varios tipos diferentes de políticas que reducen el riesgo asociado a la transferencia no autorizada de archivos y datos: • Bloqueo de archivos por tipo • Filtrado de datos: identifica y controla la transferencia de tramas de datos confidenciales, como el número de la tarjeta de crédito o de la Seguridad Social, en contenido de aplicaciones o archivos adjuntos. • Control de la función de transferencia de archivos Controles basados en políticas Los controles de políticas basados en aplicaciones permiten a los administradores información relevante para decidir cómo tratar una aplicación y crear políticas de cortafuegos: CONTROL Y VISIBILIDAD SIN PRECEDENTES Es el único firewall capaz de clasificar, controlar e inspeccionar aplicaciones y tráfico encriptadas (AppID traffic classification technology with SSL forward proxy), así como de aportar detallada visualización gráfica de qué aplicaciones están corriendo en la red con información de usuario, grupo y red, categorizado, asimismo por sesiones, bytes, puertos, amenazas y tiempo (ACC - Application Command Center ) • Denegar el acceso a la red a determinados tipos de aplicaciones, como peer-to-peer o circumventors y servicios proxy. • Asignar aplicaciones a los grupos de usuarios tal como se definen en Active Directory. • Definir e imponer una política corporativa que dictamine qué aplicaciones webmail y de mensajería instantánea se deberían utilizar, inspeccionándolas para detectar virus, spyware y exploits de vulnerabilidad, todo en una sola norma de política. • Identificar la transferencia de información confidencial y bloquear, permitir o enviar alertas acerca de quién transfiere los datos. • Definir políticas de filtrado de URL que bloqueen el acceso a páginas no relacionadas con el trabajo, supervisar las páginas cuestionables y “controlar” el acceso a otras dándole al usuario la opción de continuar después de una advertencia inicial. • Crear normas de cortafuegos basadas en el puerto entrante y saliente combinadas con normas basadas en aplicaciones para facilitar la transición a un cortafuegos de última generación de Palo Alto Networks. PROTECCIÓN EN TIEMPO REAL CON RENDIMIENTO DE BAJA LATENCIA Es el único firewall con protección en tiempo real (line-rate, baja latencia) contra virus, spyware y vulnerabilidades de aplicación gracias a un motor de prevención de amenazas (FlashMatch RealTime Threat Prevention Engine) con rendimiento line-rate de baja latencia para toda clase de servicios, incluso bajo carga. Palo Alto Networks, proveedor líder en firewalls de nueva generación, permite una visibilidad y control sin precedentes, con políticas granulares sobre aplicaciones y contenidos sobre los usuarios y no sólo sobre las direcciones IP, a 10 Gbps sin impactar en su rendimiento. www.paloaltonetworks.com Exclusive Networks Iberia, distribuidor de alto valor añadido especializado en soluciones de seguridad y comunicaciones, es filial de Exclusive Networks SAS, compañía de ámbito europeo con presencia actualmente en Francia, Suiza, Bélgica, Países Bajos, Italia, Portugal, España, Reino Unido, Suecia , Finlandia y también en Norte de África así como planes de negocio en otros países de Europa Occidental. www.exclusive-networks.com • [email protected] • Tel: 902 108 872