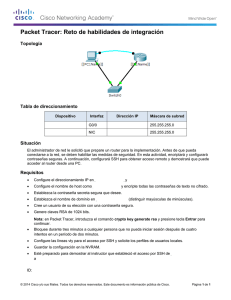

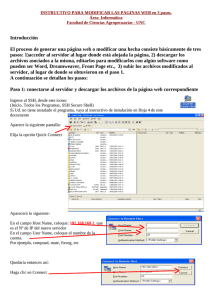

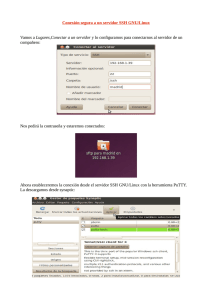

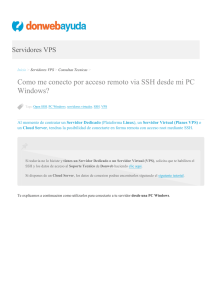

Router Teldat Protocolo SSH

Anuncio