La Identidad Digital.

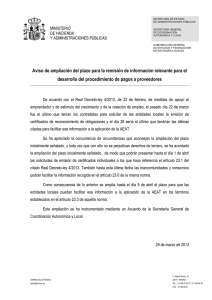

Anuncio