Informe de McAfee Labs sobre amenazas Agosto de 2014

Anuncio

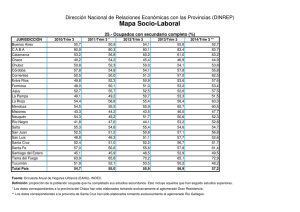

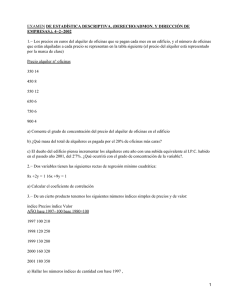

Informe de McAfee Labs sobre amenazas Agosto de 2014 Heartbleed fue el incidente de seguridad más destacado desde la fuga de datos de Target en 2013. Acerca de los laboratorios McAfee Labs McAfee Labs es una de las referencias mundiales en investigación e información sobre amenazas, así como innovación en ciberseguridad. Gracias a la información de millones de sensores sobre los principales vectores de amenazas: archivos, la Web, la mensajería y las redes, McAfee Labs proporciona información sobre amenazas en tiempo real, análisis críticos y opiniones de expertos para mejorar la protección y reducir los riesgos. www.mcafee.com/es/mcafee-labs.aspx Siga a McAfee Labs Introducción Para muchos de nosotros, el verano es una oportunidad para relajarnos y disfrutar de la vida. Sin embargo, para los malhechores, el verano no es más que otra estación, que ofrece nuevas oportunidades de robar. A principios de este verano, con la mirada puesta en la Copa del Mundo de la FIFA, la división para particulares de McAfee identificó sitios web peligrosos asociados a los mejores jugadores del mundo en el McAfee Red Card Club. Estos sitios atraen a seguidores entusiasmados y confiados, e infectan automáticamente los sistemas o engañan a los visitantes para que revelen información personal. La historia ilustra claramente de qué forma un verano de diversión puede convertirse en un verano de pesadilla con solo hacer clic con el ratón. Este trimestre, nuestro tema principal gira en torno a la vulnerabilidad Heartbleed. Como bien saben la mayoría de los profesionales de la seguridad, Heartbleed ha sido el incidente de seguridad más importante desde la fuga de datos de Target en 2013. McAfee Labs trabajó sin descanso para llegar a conocer esta vulnerabilidad y garantizar que las tecnologías de McAfee adecuadas pudieran detectar e impedir los robos basados en Heartbleed. Por desgracia, los ciberdelincuentes siguen sacándole jugo a esta vulnerabilidad, ya que muchos sitios web carecen del parche adecuado. Asimismo ofrecemos los detalles del cuestionario sobre phishing de McAfee que ponía a prueba la capacidad de los usuarios empresariales para detectar correctamente los mensajes de correo electrónico de phishing. Por último, documentamos lo ocurrido desde que las fuerzas de seguridad internacionales, en colaboración con miembros del sector de la seguridad de TI, incluido McAfee, desmantelaron la infraestructura de Gameover Zeus y CryptoLocker. Aunque fue un rotundo éxito, tal y como esperábamos, el alivio fue solo temporal. Informar sobre las amenazas es un arte que cambia constantemente. Los lectores habituales de los informes de McAfee sobre amenazas habrán observado muchos cambios en su contenido y en su forma de presentación. Para ayudarnos a mejorar nuestro trabajo en el futuro, estamos interesados en conocer su opinión. Si quiere compartir sus puntos de vista, haga clic aquí para participar en un rápido cuestionario sobre el informe sobre amenazas, que solo le llevará cinco minutos. Vincent Weafer, Vicepresidente primero, McAfee Labs Comparta sus opiniones Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 2 Índice Informe de McAfee Labs sobre amenazas Agosto de 2014 Este informe ha sido preparado y redactado por: Christiaan Beek Benjamin Cruz Daniel Flaherty Charles McFarland Francisca Moreno Daisuke Nakajima François Paget Eric Peterson Craig Schmugar Rick Simon Dan Sommer Bing Sun James Walter Adam Wosotowsky Chong Xu Resumen ejecutivo 4 Principales temas del trimestre Consecuencias de Heartbleed: otra oportunidad para la ciberdelincuencia 6 El phishing triunfa con los más desprevenidos: los usuarios de las empresas caen en la trampa fácilmente 9 Operación Tovar: un éxito importante, pero efímero 15 Estadísticas sobre amenazas Malware para móviles 19 Malware 20 Amenazas web 25 Amenazas propagadas por mensajería 27 Amenazas a través de la red 28 Resumen ejecutivo Consecuencias de Heartbleed: otra oportunidad para la ciberdelincuencia La divulgación de la vulnerabilidad bautizada como "Heartbleed" en varias versiones de la implementación OpenSSL de los protocolos de seguridad SSL y TLS fue sin ningún género de duda el acontecimiento referente a la seguridad más importante del segundo trimestre. Corregir las consecuencias de esta vulnerabilidad, que afectó a todas las empresas relacionadas con las tecnologías de la información (con o sin su conocimiento), probablemente costará cientos de millones de dólares. Se estima que Heartbleed afectó a nivel mundial aproximadamente al 17 % del total de sitios web con TLS, que generalmente son los que solicitan la autenticación del usuario mediante un nombre de usuario y una contraseña. Eso supone un total de 600 000 sitios web. Los ciberdelincuentes utilizan listas públicas de sitios web vulnerables a Heartbleed sin parche para sus ataques. El cuestionario de phishing de McAfee revela que el 80 % de los participantes en las pruebas fueron incapaces de detectar al menos uno de cada siete mensajes de correo electrónico de phishing. En este informe sobre amenazas, McAfee Labs examina cómo utilizan los agresores listas de sitios web sin los parches correspondientes, para localizar información confidencial. Las listas de sitios web vulnerables a Heartbleed se crearon en principio para ayudar a los usuarios que querían asegurarse de que se autenticaban de forma segura en un sitio web, sin embargo, rápidamente se convirtieron en listas de víctimas seguras a disposición de los ciberdelincuentes. Un ciberladrón empresarial ha hecho incluso la parte más difícil para otros ciberdelincuentes extrayendo los datos de sitios web todavía vulnerables y vendiendo los datos robados en el mercado negro. Según una fuente, en el momento de la redacción del presente informe, más de 300 000 sitios web continúan sin parche y son vulnerables a este tipo de actividad delictiva. El phishing triunfa con los más desprevenidos: los usuarios de las empresas caen en la trampa fácilmente En este informe, examinamos también la táctica del phishing, que es extremadamente eficaz. Los ataques de phishing aprovechan el que suele ser el punto más débil de la ciberdefensa de una empresa, el comportamiento humano, y siguen teniendo éxito. McAfee ha puesto a prueba la capacidad de los usuarios empresariales para detectar el phishing a través del cuestionario de phishing de McAfee. El 80 % de los participantes fallaron en al menos uno de cada siete mensajes de correo electrónico de phishing. Además, también hemos observado que los departamentos de contabilidad, finanzas y recursos humanos, que supuestamente contienen parte de los datos más confidenciales de la empresa, son los que peor nota sacan. Operación Tovar: un éxito importante, pero efímero Antes de la Operación Tovar, McAfee Labs identificó una banda de delincuentes que recaudó 255 000 dólares en un solo mes. Por último, aportamos nueva información sobre la Operación Tovar, una campaña de desmantelamiento llevada a cabo con enorme éxito de manera conjunta por fuerzas de seguridad de varios países y miembros del sector de la seguridad de TI, incluido McAfee. Esta operación consiguió neutralizar la infraestructura de Gameover Zeus y CryptoLocker, haciéndose con el control de los dominios que formaban parte de la red de comunicaciones. Antes de la operación, McAfee Labs descubrió una banda de delincuentes que, en tan solo un mes, recaudó 255 000 dólares en pagos por rescates. Desde el desmantelamiento, a principios de junio, han comenzado a aparecer imitadores. Por ejemplo, en este informe se describe cómo se ha ofrecido un servicio similar a CryptoLocker por 3000 dólares. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 4 Principales temas del trimestre Consecuencias de Heartbleed: otra oportunidad para la ciberdelincuencia El phishing triunfa con los más desprevenidos: los usuarios de las empresas caen en la trampa fácilmente Operación Tovar: un éxito importante, pero efímero Comparta sus opiniones Principales temas del trimestre Consecuencias de Heartbleed: otra oportunidad para la ciberdelincuencia La biblioteca OpenSSL es un proyecto de código abierto para la implementación de varias versiones de SSL (capa de protección segura y TLS (seguridad de la capa de transporte). Estos protocolos permiten comunicaciones cifradas entre un cliente y un servidor, y posibilitan una gran cantidad del de la Web, incluidos mensajes de correo electrónico cifrados, banca electrónica y otros servicios que requieren cifrado integral. Su uso está generalizado en muchos sitios web. El latido TLS garantiza que tanto el servidor como el cliente puedan comunicarse entre sí. El cliente envía datos como "hello" al servidor. El comportamiento esperado es que el servidor responda con los mismos datos. Un agresor puede definir de forma arbitraria los datos para sean de un tamaño mucho mayor a los enviados. Este provoca la divulgación de información en la memoria que podría contener datos confidenciales, como claves de cifrado privadas. El 7 de abril se hizo pública la vulnerabilidad CVE-2014-0160, que afecta a la biblioteca de código abierto OpenSSL. Esta vulnerabilidad permitía a un hacker acceder a datos en memoria utilizando un "latido" incorrecto en el protocolo criptográfico de TLS (Transport Layer Security). Debido a su prevalencia, muchos consideran que esta vulnerabilidad es la más peligrosa jamás descubierta. Pronto, el fallo comenzó a llamarse Heartbleed (juego de palabras con "latido", en inglés). La popularidad de OpenSSL en los servidores comerciales hizo que Heartbleed afectara a un parte importante de Internet. Concretamente, se estima que se vieron afectados un 17 % de los sitios web que utilizaban TLS. Entre ellos se incluyen algunos de los sitios web más visitados, así como muchos otros más pequeños y menos visitados. En respuesta a la divulgación de la vulnerabilidad, McAfee Labs observó un aumento del intercambio de datos y recursos entre expertos de seguridad. En cuestión de días, aparecieron una gran cantidad de herramientas y recursos gratuitos de proveedores de seguridad, profesionales de la seguridad, instituciones académicas y aficionados. Como industria, hemos sido testigos del impacto directo de la colaboración en beneficio mutuo y su capacidad para proteger rápidamente los sistemas afectados. Sin embargo, a pesar de la profusión de herramientas disponibles, muchas aplicaciones, sitios web y dispositivos que no tienen el parche adecuado serán casi con toda probabilidad víctimas de un ataque. Total de análisis de Heartbleed mediante la herramienta de análisis online McAfee Stinger 250 000 200 000 150 000 100 000 50 000 0 14/04 15/04 16/04 17/04 18/04 Fuente: McAfee Labs, 2014. El uso de la herramienta de análisis gratuita McAfee Stinger demuestra un rápido descenso del interés en Heartbleed. Compartir este informe Cuando se descubre una vulnerabilidad como Heartbleed, es fundamental que los profesionales de TI y los investigadores de seguridad dispongan de herramientas no solo para probar sus propios sistemas, sino para comprender la vulnerabilidad en su nivel más profundo. Entre los ejemplos de pruebas de Heartbleed se incluyen docenas de herramientas de análisis online que estaban disponibles poco después de que se hiciera pública la vulnerabilidad, unas cuantas muestras de códigos de secuencias de comandos de Python y Ruby, secuencias de comandos de NMAP (asignador de red), complementos de pruebas de penetración, etc. Sin embargo, no todos los profesionales de la seguridad son íntegros. Hay muchos que utilizarían estas herramientas para fines maliciosos o para crear otras herramientas con intenciones menos nobles. Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 6 Principales temas del trimestre Entre las muchas herramientas útiles para hacer frente a Heartbleed, incluida una de McAfee, disponibles para los profesionales de la seguridad, se encuentra una herramienta muy completa llamada heartleech, disponible de forma gratuita en GitHub. heartleech no solo comprueba la vulnerabilidad Heartbleed sino que, además, almacena los datos filtrados y los analiza en busca de claves privadas. Además, heartleech fue creada para eludir algunas formas de detección de intrusiones, de manera que los administradores de red pudieran detectar si sus sistemas son vulnerables y extraer las claves confidenciales que pudieran haberse filtrado. Esta información es valiosísima tanto para los profesionales de la seguridad bienintencionados como para los malintencionados. Una herramienta no tan noble es Project Un1c0rn, que según parece se lanzó el 12 de mayo en la red del Internet profundo (Deep Web) TOR y el 15 de mayo para otros usuarios de Internet. Esta herramienta presenta un rasgo único y es que intenta que puedan buscarse las direcciones IP públicas que son vulnerables. Aunque es probable que prácticamente todos los sitios web más importantes del mundo hayan aplicado un parche para Heartbleed, un gran número de propietarios de sitios web pequeños no disponen de la experiencia necesaria o sencillamente todavía no saben que son vulnerables. Project Un1c0rn recopila estas posibles víctimas de la misma forma que un ladrón podría crear una lista de las viviendas que no se han cerrado con llave. McAfee Labs realizó esta pesquisa concreta y descubrió 2440 objetivos exclusivos y potencialmente vulnerables, sin embargo, al menos un analista del sector sugiere que tal vez sean 300 000 sitios web los que siguen siendo vulnerables1. Esta cifra no incluye los puertos no estándar ni los dispositivos con dirección IP. La herramienta Project Un1c0rn permite a cualquiera buscar servidores vulnerables a Heartbleed. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 7 Principales temas del trimestre Los ciberdelincuentes menos avanzados pueden utilizar herramientas como Project Un1c0rn para pagar por datos filtrados en lugar de extraerlos ellos mismos. Por tan solo 0,01 bitcoins, unos 6 dólares en el momento de la redacción de este informe, los ciberladrones pueden comprar datos filtrados aprovechando la vulnerabilidad Heartbleed. Un ciberdelincuente un poco más sofisticado podría utilizar la herramienta como lista personal de objetivos, y atacar únicamente los sitios web con más posibilidades de ser vulnerables. Aunque este último agresor es más peligroso, debido a su habilidad para diseñar un ataque, basta un poco más de experiencia para que alguien pueda configurar una secuencia de comandos automatizada para atacar todas las direcciones IP vulnerables conocidas. Básicamente, si un sitio web carece del parche, es prácticamente seguro que, si se encuentra en las listas generadas por herramientas como Project Un1c0rn, se convertirá en víctima. La herramienta está disponible en la "Internet profunda", por lo que existen muchas probabilidades de que permanezca online durante algún tiempo. Un comprador puede pagar por datos obtenidos aprovechando la vulnerabilidad Heartbleed mediante el envío de bitcoins a un monedero de bitcoins de Project Un1c0rn. Aunque el parche para Heartbleed ya se ha aplicado a la mayoría de los sitios web más visitados, son muchos los dispositivos con dirección IP que no cuentan con una administración de seguridad de la misma calidad que los sitios web de mayor nivel. Por ejemplo, se descubrieron cámaras de seguridad que eran vulnerables a Heartbleed, y se crearon los parches correspondientes. Sin embargo, no todo el mundo aplicó esos parches. En otro caso, se encontró un dispositivo de almacenamiento conectado a la red (NAS) con dirección IP que era vulnerable a Heartbleed. Aunque se publicó un parche de seguridad para este dispositivo poco después de la divulgación de Heartbleed, 10 semanas más tarde, McAfee Labs encontró un sistema NAS al que no se le había aplicado dicho parche. El propietario incluso tenía un nuevo certificado emitido el 20 de mayo, 43 días después de la divulgación de Heartbleed, pero el dispositivo NAS seguía utilizando una versión vulnerable de OpenSSL. Un sitio web actualizó sus certificados mucho antes del descubrimiento de Heartbleed, y aún así sigue siendo vulnerable. ¿Sería muy difícil para los hackers pasar de atacar objetivos vulnerables a Heartbleed manualmente a hacerlo de forma totalmente automatizada? Por desgracia sería tan fácil que lo más probable es que ya esté ocurriendo. De hecho, a un programador de nivel intermedio le bastaría menos de un día para crear un sistema de este tipo. De la misma forma que los profesionales de la seguridad, los ciberdelincuentes también tienen a su disposición una gran cantidad de herramientas comerciales. Con unas cuantas herramientas sencillas, una pocas líneas de código y un café, se puede configurar un sistema automatizado que ataque solamente máquinas vulnerables conocidas y extraiga las claves privadas confidenciales. ¿Obliga este incidente a adoptar una actitud más reservada al sector de la seguridad? ¿Deben McAfee y otros proveedores de soluciones de seguridad mantener a buen recaudo la información sobre vulnerabilidades, ataques y otros datos? ¡Por supuesto que no! Heartbleed ha demostrado que el sector de la seguridad puede proteger las redes internas y el propio Internet mediante el intercambio de información y recursos. De esta forma, este sector puede prepararse para el próximo Heartbleed. Hasta entonces, los usuarios deben ser diligentes a la hora de aplicar las mejores prácticas de seguridad en todos los servicios que utilicen. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 8 Principales temas del trimestre El phishing triunfa con los más desprevenidos: los usuarios de las empresas caen en la trampa fácilmente Los delincuentes suelen imitar las marcas más habituales con el fin de engañar a los destinatarios del mensaje y conseguir que realicen una acción. Infórmese sobre cómo detectar mensajes de phishing haciendo clic en estos vínculos: PayPal Amazon eBay Desde nuestro último informe sobre amenazas, McAfee Labs ha recopilado más de 250 000 URL de phishing nuevas, lo que suma casi un millón de sitios nuevos durante el año pasado. Sin embargo, tras analizar los datos, no solamente apreciamos un incremento del volumen total, sino también del nivel de sofisticación de los ataques de phishing en circulación. Efectivamente, cada vez es más fácil para los delincuentes conocer a sus víctimas, averiguar dónde trabajan y cuáles son sus intereses, y obtener todo tipo de información sobre ellos. Todos los recursos digitales disponibles han contribuido a acelerar esta tendencia y, especialmente, los medios sociales. Nosotros basamos nuestras decisiones en la confianza: ¿Procede el mensaje de correo electrónico de un remitente o empresa que conoce y con la que trabaja actualmente? ¿Contiene algún elemento de personalización que lo haga parecer legítimo? Esto suele bastar para hacer clic. Eche un vistazo a las marcas más empleadas en ataques de phishing en la actualidad. ¿Haría clic en un vínculo de un mensaje de una de estas empresas? • PayPal • Amazon • eBay • Bank of America • HSBC Bank of America Nuevas URL de phishing HSBC 450 000 400 000 350 000 300 000 250 000 200 000 150 000 100 000 50 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 URL 4.º trim. 1.er trim. 2.º trim. 2014 Dominios asociados Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 9 Principales temas del trimestre Un ataque de phishing moderno El phishing es un intento de adquirir información confidencial a través de mensajes de correo electrónico o de texto que parecen proceder de una fuente de confianza. Estos mensajes suelen contener archivos adjuntos cargados de malware o vínculos a sitios web que están infectados con malware. Tanto el phishing a gran escala como su diabólico descendiente, el phishing selectivo, siguen incorporando a toda velocidad estrategias de ataque utilizadas por los ciberdelincuentes en todo el mundo. Para demostrar el nivel de sofisticación y el impacto potencial de los ataques de phishing modernos, vamos a hacer un repaso de algunos de los existentes en la actualidad. El phishing selectivo es un intento dirigido a un individuo o una organización concretos. Normalmente un mensaje de phishing selectivo contiene información personalizada que puede hacer creer al destinatario que procede de una fuente legítima. Este mensaje de phishing parece proceder de amazon.com. Este mensaje de phishing emplea una táctica clásica: falsificar una marca de confianza y esperar a que alguien haga clic. Haciéndose pasar por un mensaje de confirmación, incluye un texto breve y sencillo, como muchas confirmaciones de pedidos de empresas legítimas. Hay dos elementos que son clave para el engaño: la dirección de correo electrónico falsificada con un dominio @amazon.com e imágenes que se cargan de forma dinámica desde un dominio amazon.com falso. A lo largo de una semana, observamos que había 21 000 direcciones IP de un solo remitente distribuyendo este mensaje por todo el mundo. Sin embargo, hemos elegido este ejemplo no por las tácticas de ingeniería social que emplea, ya que estas son habituales hoy día e incluso menos convincentes que las de un ataque de phishing selectivo bien diseñado, sino por su carga útil de malware. Al hacer clic en la "factura" adjunta se inicia una cadena de acontecimientos que para muchos sistemas de defensa resultaría difícil de bloquear. Compartir este informe A partir de ese clic, el malware realiza una serie de comprobaciones antes de ejecutarse. Con el malware iniciado en un estado de "reposo infinito", una verificación determina si el disco local es una máquina virtual, lo que puede indicar que se trata de un entorno aislado (o sandbox). Si es así, el malware permanece inactivo. Un ejemplo de su nivel de sofisticación es la capacidad del código para automodificarse. McAfee Labs revirtió la ingeniería de este malware y descubrió que descifra su propio código en tiempo real y superpone instrucciones con el fin de detener el análisis estático iniciado por los productos de seguridad. Además, observamos instrucciones de salto, lo que es indicio de que se intentan evitar las firmas antivirus. Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 10 Principales temas del trimestre Si se superan estas comprobaciones (así como otras que no hemos mencionado), el malware se activará y se descomprimirá a través de varias capas de cifrado y compresión, para finalmente permitir la ejecución del código verdaderamente malicioso. En primer lugar, se inyecta en una instancia del proceso de Windows svchost.exe y, a continuación, comprueba si hay una conexión a Internet activa intentando conectarse al sitio web msn.com. Si no lo consigue, el malware permanece inactivo. Si consigue realizar una conexión, descifra varios nombres de dominios de servidores de control a partir de su propio código. Código binario cifrado. Código binario descifrado, que revela uno de los tres servidores de control. Siga a McAfee Labs Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 11 Principales temas del trimestre Para obtener más información sobre cómo detectar mensajes de correo electrónico falsos que parecen proceder de amazon.com, haga clic aquí. En la cadena de acontecimientos, el paso siguiente es la descarga del malware adicional de los dominios de control descifrados. Los servidores de control verifican el éxito de estas descargas y el ejemplar original toma las riendas instalando mecanismos de inicio automático, como archivos .lnk y entradas del registro para el nuevo malware. Según nuestras observaciones, este malware toma la forma de un ladrón de contraseñas y un bot de spam. No es difícil imaginar el tipo de datos que podrían robarse una vez que se consigan las credenciales de inicio de sesión. A continuación, el host recién infectado continúa la campaña enviando mensajes de confirmación de pedidos de amazon.com idénticos para engañar a los próximos destinatarios desprevenidos. El phishing demuestra su eficacia una y otra vez. Aunque la tecnología ayuda a detectar el malware y los remitentes malintencionados, una buena parte de la responsabilidad recae sobre los destinatarios de los mensajes de correo electrónico. ¿Desea probar si es capaz de detectar mensajes de phishing? Rellene el cuestionario de phishing de McAfee. McAfee ha comprobado si los usuarios de las empresas pueden detectar el phishing mediante nuestro cuestionario de phishing, que se compone de 10 mensajes presentados en clientes de correo electrónico emulados. En la prueba se pide a los encuestados que identifiquen, como si estuvieran mirando en sus propias bandejas de entrada, si los ejemplares son un mensaje real o un intento de phishing. Cada mensaje contiene una funcionalidad activa, y la información de identificación personal y el contenido malicioso se ocultan cuando es necesario. Ejemplo de pregunta del cuestionario de phishing de McAfee, presentada a un cliente de un móvil Android. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 12 Principales temas del trimestre De los 16 000 usuarios de empresas que han realizado el cuestionario, el 80 % han fallado a la hora de identificar al menos un mensaje de correo electrónico de phishing. Si bien es cierto que los encuestados no estaban en sus propias bandejas de entrada, creemos que esta cifra es exageradamente alta. Basta con que el malware llegue a un sistema vulnerable una vez para abrirse paso en casi cualquier empresa. El 80 % de todas las personas que realizaron la prueba fallaron en al menos uno de cada siete mensajes de phishing. Los departamentos de contabilidad, finanzas y recursos humanos fueron los que peor nota obtuvieron. Además, calculando de media la precisión con la que los encuestados detectan la legitimidad o ilegitimidad de estos mensajes, descubrimos que los departamentos que albergan la información más confidencial obtuvieron los peores resultados, por un margen significativo. Como se muestra en el gráfico siguiente, los departamentos de contabilidad, finanzas y recursos humanos son los peores en cuanto a detección de fraude, con una diferencia de entre el 4 y el 9 % respecto a los demás. El acceso a los sistemas de estos departamentos puede abrir la puerta a una gran cantidad de información confidencial. Es evidente que hace falta mejorar la educación sobre la seguridad en estas áreas. Cuestionario de phishing de McAfee: Puntuación media por departamento (porcentaje de muestras de correo electrónico identificadas correctamente) 70 % 65 % 60 % 55 % 50 % I+D TI Consultores Ejecutivos Ingeniería Marketing Estudiantes Administración Ventas Otros Contabilidad y finanzas RRHH 0 Fuente: McAfee Labs, 2014. Resultados del cuestionario de phishing de McAfee en función del departamento autoseleccionado Además, hemos identificado la táctica más efectiva para engañar a los encuestados: el uso de direcciones de correo electrónico falsificadas. Dos de nuestras muestras de correo electrónico empleaban esta táctica y el 63 y el 47 % de los participantes en la prueba, respectivamente, no consiguieron detectarlas. Siga a McAfee Labs Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 13 Principales temas del trimestre La muestra de correo electrónico que tuvo más éxito simulaba proceder de UPS. Los métodos para camuflarse no eran nada fuera de lo habitual, pero resultaron muy eficaces. En primer lugar, se falsificó la dirección del remitente para que pareciera que procedía de un dominio UPS.com. En el mensaje se incluían algunos componentes de la marca UPS, incluido el logotipo oficial. Sin embargo, lo que nos resultó más interesante fue que se emplease una única URL maliciosa en todo el mensaje de correo electrónico. La primera URL dirigía al destinatario al seguimiento del envío y realmente enviaba a las víctimas al sitio web de seguimiento del paquete de UPS. La segunda URL solicitaba que se descargara la "factura" y, de hecho, abría un archivo, pero no era uno del dominio UPS. Ese vínculo distribuía la carga útil: el malware escondido en un archivo .zip. Muestra de mensaje de correo electrónico de phishing de UPS del cuestionario sobre phishing de McAfee presentado en un cliente de correo electrónico Outlook. El phishing sigue siendo un medio muy utilizado y con unos excelentes niveles de eficacia. No es un problema de fácil solución, ya que requiere tecnología y filtros de comportamiento. Para que los lectores se hagan una idea de las mejores prácticas que recomendamos, ofrecemos una breve lista de verificación que servirá de guía para los profesionales de la seguridad. Necesitamos remar todos en la misma dirección. Para obtener más información sobre cómo detectar mensajes de correo electrónico de phishing que parecen proceder de UPS, haga clic aquí. Atraer la atención sobre los intentos de phishing: guía para profesionales de la seguridad Actividad Tecnologías clave Eliminar campañas de phishing masivas con filtrado de correo electrónico mediante gateways seguros Reputaciones de IP de remitente, URL, archivos y redes, antivirus (AV) y listas de bloqueo en tiempo real Implementar la verificación de la identidad del remitente para reducir el riesgo de confundir a los ciberdelincuentes con remitentes legítimos Sender Policy Framework (SPF), Domain Keys Identified Mail (DKIM), Domain-based Message Authentication, Reporting and Conformance (DMARC) Detectar y eliminar los adjuntos maliciosos con antimalware avanzado Reputación de archivos, antivirus, emulación de contenido, entornos aislados y análisis del código estático Analizar las URL de los mensajes de correo electrónico al recibirlos y de nuevo al hacer clic en ellas Reputación de URL, antivirus, emulación de contenido, entornos aislados y análisis del código estático Analizar el tráfico web en busca de malware cuando el phishing lleva al usuario a través de varios clic hasta la infección Reputación de URL, antivirus, emulación de contenido, entornos aislados y análisis del código estático Implementar un sistema de prevención de fuga datos para evitar filtraciones de información en caso de ataque o por acción del usuario Prevención de la fuga de datos para endpoints, tráfico de correo electrónico y tráfico web Formar a los usuarios sobre las mejores prácticas en la detección y la actuación frente mensajes de correo electrónico sospechosos Siga este vínculo para obtener una lista de recomendaciones Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 14 Principales temas del trimestre Operación Tovar: un éxito importante, pero efímero Con el nombre de Operación Tovar, las fuerzas de seguridad de todo el mundo lanzaron una acción conjunta —en cooperación con el sector privado y McAfee Labs— para desmantelar la infraestructura de Gameover Zeus y CryptoLocker. Hacerse con el control de dominios que forman parte de la red de comunicaciones ofrecía una oportunidad única para los propietarios de los sistemas infectados de eliminar el malware y recuperar el control de sus vidas digitales. Amenazas diferentes Las dos amenazas eran muy diferentes. Gameover Zeus es una red de bots P2P basada en el troyano bancario Zeus. Una vez que Gameover Zeus consigue llegar al ordenador de una víctima, intenta robar varios tipos de información. Los ciberdelincuentes han conseguido utilizar el malware en todas las modalidades de ataques. Ya sea el robo de las credenciales de banca electrónica, números de tarjetas de crédito o incluso los datos de inicio de sesión para bolsas de empleo online, el rastro de destrucción que deja Gameover Zeus es importante y reporta a los delincuentes ganancias de millones de dólares. Por ejemplo, solamente en agosto de 2012, según las estimaciones, el número de infecciones alcanzó los 600 000 sistemas, muchos de los cuales pertenecían a empresas del índice Fortune 500. Según las estimaciones, Gameover Zeus ha infectado más de 600 000 sistemas, incluidos muchos de empresas del índice Fortune 500. Gameover Zeus se basa en el Zeus original, que roba credenciales de cuentas bancarias, sin embargo, funciona de manera diferente, ya que descentraliza el sistema de control y crea una red P2P. Las víctimas suelen resultar infectadas a través de campañas de phishing selectivo que utilizan varios exploits basados en el navegador y en la Web con el fin de hacer llegar el malware al sistema objetivo. El malware se inyecta en procesos legítimos de Windows para mantener la persistencia e intercepta funciones del sistema y del navegador para inyectar contenido "falso" en el navegador del usuario con el fin de ocultar la actividad fraudulenta. Este método es enormemente eficaz cuando el delincuente desea hacerse con grandes sumas de dinero de una cuenta de una empresa, pero necesita ocultar la actividad hasta que los fondos se hayan transferido a su cuenta. Las variantes de Gameover Zeus obtienen sus actualizaciones y configuraciones de hosts disponibles en la red P2P, lo que hace mucho más difícil su desmantelamiento. Gameover Zeus también tiene una función para actualizar de forma dinámica el archivo de configuración que contiene la carga útil para robar fondos de la cuenta bancaria de un usuario. Siga a McAfee Labs CryptoLocker es un troyano de ransomware que cifra archivos de la víctima y los retiene hasta que esta paga el rescate, normalmente en moneda virtual, como bitcoins. Tras cifrar un sistema, CryptoLocker genera un mensaje emergente que solicita a la víctima el pago para poder recuperar los archivos. El malware emplea algoritmos criptográficos de clave pública para cifrar los archivos de la víctima. Una vez que la máquina de la víctima está infectada, se genera la clave y la clave privada se envía al servidor del delincuente. El malware normalmente concede a la víctima 72 horas antes de que el servidor de CryptoLocker destruya la clave privada, con lo que los archivos serían irrecuperables. Las víctimas de CryptoLocker son infectadas mediante mensajes de correo electrónico de phishing y redes de bots. Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 15 Principales temas del trimestre En un caso del ransomware CryptoLocker, McAfee Labs observó el robo de 255 000 dólares en solo un mes. McAfee Stinger, una herramienta gratuita que detecta y elimina el malware, se descargó más de 80 000 veces durante los tres días que siguieron al anuncio de la Operación Tovar. McAfee Labs lleva investigando sobre CryptoLocker desde septiembre de 2013. Durante una investigación reciente, descubrimos una familia de malware que dirigía a un portal que cobraba 0,7 BTC (aproximadamente 461 dólares en el momento de redacción de este informe) por descifrar los archivos. El seguimiento del flujo de transacciones de bitcoins reveló datos muy interesantes. Durante un solo día, 83 víctimas pagaron 76 BTC (35 036 dólares) por la operación de descifrado. Además, observamos que los delincuentes que hay detrás de esta campaña poseen numerosos monederos y transferían entre ellos grandes cantidades de bitcoins, que finalmente acababan en solo dos monederos. Durante un mes de observaciones el monedero A contenía 110, 892 BTC y el monedero B, 442, 477. Al tipo de cambio actual del bitcoin, estas cifras suman 255 000 dólares, recaudados en solo un mes. No hay duda de que el ransomware es un negocio muy lucrativo. Flujo de transferencias de bitcoins de CryptoLocker. El desmantelamiento de Gameover Zeus y CryptoLocker Un sinkhole es un servidor DNS configurado para devolver direcciones que no se pueden direccionar para todos los dominios del sinkhole, de forma que ninguno de los equipos que soliciten resolución de direcciones de dominios podrá conectarse con el servidor. Los sinkholes se emplean habitualmente y son eficaces para detectar y bloquear el tráfico malicioso. Compartir este informe Tanto Gameover Zeus como CryptoLocker emplean algoritmos de generación de dominios (DGA). En el caso de CryptoLocker, el binario de malware intenta primero conectarse a un servidor de control codificado con una dirección IP. Si este intento falla, genera un nombre de dominio utilizando un algoritmo de nombres de dominios aleatorios. Durante la Operación Tovar, se craquearon los algoritmos de generación de dominios (DGA) de las dos familias de malware lo que permitió a las fuerzas de seguridad predecir los nombres de dominio que se iban a generar durante 2014. Al bloquear y convertir estos dominios en sinkholes, se impidió a los clientes comunicarse con el servidor de control o descargar otras cargas útiles. Solo en el caso de CryptoLocker, se bloquearon más de 125 000 dominios durante la operación y se aislaron más de 120 000 dominios de Gameover Zeus. En los tres días que siguieron al anuncio de la Operación Tovar, McAfee Stinger, una herramienta gratuita que detecta y elimina el malware (incluidos Gameover Zeus y CryptoLocker), se descargó más de 80 000 veces. Otras herramientas similares experimentaron un incremento de descargas de entre un 300 y un 400 %. Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 16 Principales temas del trimestre El futuro Aunque la Operación Tovar tuvo un éxito enorme, surgieron numerosos imitadores que crearon nuevas variantes de ransomware o malware con fines financieros utilizando el código fuente de Zeus filtrado. Ya hemos observado nuevos proyectos en los foros clandestinos: Un proyecto de malware similar a CryptoLocker. La captura de pantalla anterior procede de un foro clandestino que ofrecía un "servicio tipo CryptoLocker" por 3000 dólares. Sus funciones incluían: • El uso de cifrado AES 128 y RSA 2048. • El uso de servicios TOR. • Compatibilidad con plataformas de afiliación. • Ajuste del precio del rescate según el tipo de cambio del bitcoin y una selección de tipos de archivos de la víctima para cifrar. • Creación de monederos de bitcoins para cada cliente. • Aceptación de tarjetas prepago, como las de iTunes, entre otras. Gameover Zeus y CryptoLocker son amenazas muy devastadoras y que resultan muy lucrativas para sus desarrolladores. La Operación Tovar ha sido un gran éxito y ha logrado inutilizar en gran medida esta infraestructura delictiva. Además, muchos usuarios han conseguido limpiar sus sistemas, lo que es poco habitual en los que sufren infecciones de malware. Sin embargo, los desarrolladores de malware son persistentes ya que hay mucho dinero en juego. Ya hemos advertido la presencia de malware e infraestructuras nuevas. Las operaciones de este tipo están diseñadas para luchar contra las ciberamenazas que afectan a empresas, infraestructuras, individuos y otros objetivos. La cooperación entre todos los afectados —fuerzas de seguridad internacionales, proveedores de servicios de Internet y proveedores de seguridad— ha sido clave para el éxito de esta operación. A lo largo de los seis últimos meses, varios delincuentes han sido arrestados y sentenciados a largas condenas de cárcel. La ciberdelincuencia puede ser lucrativa, pero la Operación Tovar ha demostrado que los delincuentes no siempre se salen con la suya. McAfee Labs prestará su ayuda para estas operaciones siempre que sea necesario. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 17 Estadísticas sobre amenazas Malware para móviles Malware Amenazas web Comparta sus opiniones Amenazas propagadas por mensajería Amenazas a través de la red Estadísticas sobre amenazas Malware para móviles Nuevo malware para dispositivos móviles 900 000 El total de malware para móviles, según nuestros datos, aumentó un 17 % en el segundo trimestre. Mientras tanto, el ritmo de aparición de nuevo malware para móviles parece haberse estabilizado en 700 000 por trimestre. 800 000 700 000 600 000 500 000 400 000 300 000 200 000 100 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Total de malware para dispositivos móviles 5 000 000 4 500 000 4 000 000 3 500 000 3 000 000 2 500 000 2 000 000 1 500 000 1 000 000 500 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 Compartir este informe 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 19 Estadísticas sobre amenazas Malware Nuevo malware 35 000 000 El nuevo malware ha aumentado durante el segundo trimestre solo un 1 %, aunque hay más de 31 millones de ejemplares nuevos, por lo que sigue siendo la máxima cantidad que hemos registrado en un solo trimestre. 30 000 000 25 000 000 20 000 000 15 000 000 10 000 000 5 000 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Total de malware 300 000 000 250 000 000 200 000 000 150 000 000 100 000 000 50 000 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 20 Estadísticas sobre amenazas Nuevo ransomware El nuevo ransomware continúa el descenso que comenzó hace un año, reduciéndose un 63 % durante este trimestre hasta hasta una cifra de 63 857 nuevas muestras. 400 000 350 000 300 000 250 000 200 000 150 000 100 000 50 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Total de ransomware 2 000 000 1 800 000 1 600 000 1 400 000 1 200 000 1 000 000 800 000 600 000 400 000 200 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 21 Estadísticas sobre amenazas Nuevos rootkits En el caso de los rootkits, el ritmo se mantiene estable y el incremento observado durante los dos últimos trimestres puede atribuirse a una única familia, Gupboot. Como destacamos en nuestro Informe sobre amenazas de McAfee de junio de 2014, prevemos que, cuando los agresores aprendan a sortear las medidas de seguridad de los sistemas de 64 bits, se incrementarán las nuevas muestras de rootkits. 250 000 200 000 150 000 100 000 50 000 0 1.er 2.º 3.er 4.º 1.er 2.º 3.er 4.º 1.er 2.º 3.er 4.º 1.er 2.º trim. trim. trim. trim. trim. trim. trim. trim. trim. trim. trim. trim. trim. trim. 2011 2012 2013 2014 Fuente: McAfee Labs, 2014. Total de rootkits 2 000 000 1 800 000 1 600 000 1 400 000 1 200 000 1 000 000 800 000 600 000 400 000 200 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 22 Estadísticas sobre amenazas Nuevas amenazas relacionadas con el registro de arranque maestro Las amenazas contra el registro de arranque maestro de un sistema han descendido un 44 % este trimestre. 1 000 000 900 000 800 000 700 000 600 000 500 000 400 000 300 000 200 000 100 000 0 3.er trim. 4.º trim. 2012 1.er trim. 2.º trim. 3.er trim. 4.º trim. 1.er trim. 2.º trim. 2013 2014 Componentes MBR identificados Variantes de familias con cargas útiles MBR conocidas Fuente: McAfee Labs, 2014. Total de amenazas relacionadas con el registro de arranque maestro 8 000 000 7 000 000 6 000 000 5 000 000 4 000 000 3 000 000 2 000 000 1 000 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 4.º trim. 1.er trim. 2.º trim. 2012 2013 2014 Componentes MBR identificados Variantes de familias con cargas útiles MBR conocidas Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 23 Estadísticas sobre amenazas Nuevos archivos binarios firmados maliciosos Los nuevos binarios firmados maliciosos, que siguen a un ritmo imparable, han superado la barrera de los 3 millones por trimestre en el segundo trimestre. 3 500 000 3 000 000 2 500 000 2 000 000 1 500 000 1 000 000 500 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Total de archivos binarios firmados maliciosos 40 000 000 35 000 000 30 000 000 25 000 000 20 000 000 15 000 000 10 000 000 5 000 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 4.º trim. 1.er trim. 2.º trim. 2014 Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 24 Estadísticas sobre amenazas Amenazas web Nuevas URL sospechosas 20 000 000 18 000 000 16 000 000 14 000 000 12 000 000 10 000 000 8 000 000 6 000 000 4 000 000 2 000 000 0 3.er trim. 4.º trim. 1.er trim. 2.º trim. 3.er trim. 2012 2013 URL 4.º trim. 1.er trim. 2.º trim. 2014 Dominios asociados Fuente: McAfee Labs, 2014. Ubicación de los servidores que albergan contenido sospechoso 3% Norteamérica sigue albergando más contenido sospechoso que ninguna otra región. Norteamérica 37 % 44 % Asia-Pacífico Europa-Oriente Medio Latinoamérica 16 % Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 25 Estadísticas sobre amenazas Principales países que albergan URL de phishing 26 % 50 % 2% 2% Estados Unidos Francia Alemania Canadá Reino Unido Rusia Brasil Países Bajos Otros 3% 4% 4% Fuente: McAfee Labs, 2014. 4% 5% Principales países que albergan URL de phishing 2% 2% 12 % 9% 42 % Estados Unidos Alemania Reino Unido Rusia Japón Otros 33 % Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 26 Estadísticas sobre amenazas Amenazas propagadas por mensajería Spam y correo electrónico globales (billones de mensajes) 10 9 8 7 6 5 4 3 2 1 0 3.er trim. 4.º trim. 2012 Spam 1.er trim. 2.º trim. 3.er trim. 4.º trim. 1.er trim. 2.º trim. 2013 2014 Correo electrónico legítimo Fuente: McAfee Labs, 2014. Prevalencia de redes de bots de spam a nivel mundial El número de infecciones por la red de bots Dapato, también conocida como Carberp, entre otros nombres, ha aumentado significativamente este trimestre. 19 % 39 % 10 % 7% 5% 5% 3% 3% 3% Dapato Ramnit Sality Cycbot Maazben SpyBot Darkness Spam-Mailbot NGRBot Otros 6% Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 27 Estadísticas sobre amenazas Amenazas a través de la red Principales ataques a redes 2% 2% Los ataques de denegación de servicio han aumentado un 4 % este trimestre y siguen siendo el tipo de amenazas a través de la red más prevalente. 12 % 2% 3% 29 % Denegación de servicio Gusanos 3% Fuerza bruta 9% 17 % 21 % SSL Puerta trasera Análisis Navegador Llamada a procedimiento remoto Red de bots Otros Fuente: McAfee Labs, 2014. Compartir este informe Informe de McAfee Labs sobre amenazas: Agosto de 2014 | 28 Acerca de McAfee Comentarios. Para ayudarnos a mejorar nuestro trabajo en el futuro, estamos interesados en conocer su opinión. Si desea compartir sus comentarios, haga clic aquí para rellenar un rápido cuestionario sobre el informe de amenazas, de cinco minutos. McAfee, parte de Intel Security y empresa subsidiaria propiedad de Intel Corporation (NASDAQ: INTC), permite a las empresas, el sector público y los usuarios particulares disfrutar con seguridad de las ventajas de Internet. La empresa ofrece soluciones y servicios de seguridad proactivos y de eficacia probada para sistemas, redes y dispositivos móviles en todo el mundo. Con su estrategia Security Connected, su innovador enfoque de la seguridad ampliada mediante hardware y su exclusiva red Global Threat Intelligence, McAfee dedica todos sus esfuerzos a la protección de sus clientes. http://www.mcafee.com/es Siga a McAfee Labs 1 http://blog.erratasec.com/2014/06/300k-vulnerable-to-heartbleed-two.html#.U8P7VY1dVYO. La información de este documento se proporciona únicamente con fines informativos y para la conveniencia de los clientes de McAfee. La información aquí contenida está sujeta a cambio sin previo aviso, y se proporciona "tal cual" sin garantías respecto a su exactitud o a su relevancia para cualquier situación o circunstancia concreta. McAfee, Part of Intel Security. 2821 Mission College Boulevard Santa Clara, CA 95054 888 847 8766 www.intelsecurity.com Intel y el logotipo de Intel son marcas comerciales registradas de Intel Corporation en EE.UU. y en otros países. McAfee y el logotipo de McAfee son marcas comerciales o marcas comerciales registradas de McAfee, Inc. o de sus empresas filiales en EE. UU. y en otros países. Los demás nombres y marcas pueden ser reclamados como propiedad de otros. Los planes, especificaciones y descripciones de productos mencionados en este documento se proporcionan únicamente a título informativo y están sujetos a cambios sin aviso previo; se ofrecen sin garantía de ningún tipo, ya sea explícita o implícita. Copyright © 2014 McAfee, Inc. 61245rpt_qtr-q2_0814_fnl