Class ResultsPanel - Repositorio de la Universidad de Oviedo

Anuncio

UNIVERSIDAD DE OVIEDO

ESCUELA INGENIERÍA INFORMÁTICA

TRABAJO FIN DE MÁSTER

“Sistema de monitorización y programación de Backups”

Director: Dr. Agustı́n Cernuda Del Rı́o

Autor: Faustino Alonso Posada

2

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

Agradecimientos

A Ecocomputer S.L., en especial a Myrtha y Agustı́n, por su colaboración e interés en el

devenir del proyecto.

Y al Dr. Agustı́n Cernuda Del Rı́o, director de este trabajo fin de máster.

Resumen

El proyecto aquı́ presentado consiste en una infraestructura que permita la monitorización por parte de una empresa, de copias de seguridad realizadas por sus clientes. El

proyecto ha sido realizado para la empresa Ecocomputer S.L. la cual ofrece a sus clientes

servicios de hosting y mantenimiento de sus instalaciones entre otros servicios. Se pretende con este proyecto, controlar que las copias de seguridad de los clientes se realizan de

manera adecuada.

La infraestructura desarrollada consiste en una plataforma Web que ofrece resultados sobre las copias realizadas por los clientes. Esta plataforma se alimenta de los datos

emitidos por aplicaciones de escritorio instaladas en los ordenadores y/o servidores de los

clientes. Resumiendo la funcionalidad básica de cada parte, podemos dividir el proyecto

en 3 módulos:

Aplicación Cliente: Aplicación de escritorio que permitirá programar Backups de

bases de datos SQL Server o de directorios de los equipos de los clientes, realizará las

copias y almacenará un histórico de resultados.

Plataforma Web: Permitirá a los usuarios registrados (Personal de la empresa y

clientes autorizados) observar los backups realizados y los resultados de los mismos.

Servicio Web: Será necesario para comunicar los módulos anteriores. La aplicación

cliente enviará mediante éste los resultados a la base de datos de la plataforma Web.

De tal manera que el cliente tendrá en su equipo instalado el primer módulo y en este

software deberá programar las copias de seguridad que desea realizar de su equipo.

La aplicación Web tendrá una función informativa, mostrando los resultados de los

backups realizados. Ésta deberá integrarse con una plataforma de la empresa y hacer uso

de su sistema de gestión de usuarios.

El servicio Web será únicamente el canal de comunicación de las aplicaciones de los

clientes con la base de datos utilizada por la plataforma Web.

El proyecto se ha visto alterado en cuanto a alcance, debido a modificaciones importantes en los requisitos en una fase avanzada del mismo. El cliente consideró necesarias

funcionalidades no contempladas al inicio del proyecto y fue necesario realizar un nuevo

diseño para contemplarlas.

La tecnologı́a utilizada para todo el proyecto, ha sido a petición de la empresa libre de

licencias y autorizada para su comercialización. Además, el proyecto ha sido principalmente

desarrollado en lenguaje Java y para los sistemas de bases de datos se ha hecho uso de

SQL Server en el caso de la plataforma y el servicio Web y SQLite para las aplicaciones

de escritorio cliente.

Para la realización de pruebas se han utilizado herramientas como JUnit, para el control

de pruebas unitarias; y otras como: TAW, HERA, aDesigner . . . para apoyar las pruebas

de usabilidad y accesibilidad realizadas con seis sujetos. Éstas se han visto acompañadas

de pruebas manuales para la evaluación del sistema.

Palabras clave

Backup,FTP, programador de tareas, SQL Server

Abstract

The developed project is an infrastructure that enables monitoring of backups made

by customers. The project was carried out to EcoComputer limited liability company

which offers clients hosting, maintenance and other services. This project aims to control

customers do their backups properly.

The created infrastructure is a web platform for displaying the results on copies made

by customers. This platform is updated by desktop applications installed on computers

and / or servers of customers. Summarizing the basic functionality of each part, we can

divide the project into 3 modules:

Client Application: Desktop application that let you schedule backups of SQL Server

databases or directories, make copies and store a history of results.

Web Platform: Allow registered users (employees of the company and authorized

customers) to display backups made ??and the results thereof.

Web Service: It will be necessary to communicate the other modules. The client

application sends by this web service, information to the Web platform database.

So the customer will have in his computer installed the first module, and on this

software must program the backup that want to perform.

The Web application will have an informative function, showing the results of backups

made. This should be integrated with an enterprise platform and make use of that user

management system.

The Web service will only make a communication channel for customers to connect to

the database used by the Web platform.

The project scope has been modified by significant changes in the requirements, in an

advanced stage of development. The customer requested features that were not planned

at the beginning of the project and it became necessary to make a new design.

The technology used to develop the project, has been free of licenses and authorized

for marketing. In addition, the project has been developed in Java and have used database

systems: SQL Server and SQLite.

For testing I used tools like JUnit and TAW, HERA, aDesigner ... to contrast the

usability and accessibility tests conducted with six people. In addition, manual tests have

been performed to evaluate the system.

Keywords

Backup,FTP, Scheduler, SQL Server

Índice general

1. Introducción

19

1.1. Motivación y justificación . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

1.2. Estudio de la situación previa al proyecto . . . . . . . . . . . . . . . . . . . 20

1.3. Objetivos del proyecto . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

2. Aspectos teóricos

2.1. Backup (copia de seguridad) . . .

2.1.1. Descripción . . . . . . . .

2.1.2. Aplicación en el proyecto

2.2. Quartz Scheduler . . . . . . . . .

2.2.1. Descripción . . . . . . . .

2.2.2. Aplicación en el proyecto

2.3. Lenguaje unificado de modelado

2.3.1. Descripción . . . . . . . .

2.3.2. Aplicación en el proyecto

2.4. Métrica versión 3 . . . . . . . . .

2.4.1. Descripción . . . . . . . .

2.4.2. Aplicación en el proyecto

2.5. Struts2 . . . . . . . . . . . . . . .

2.5.1. Descripción . . . . . . . .

2.5.2. Aplicación en el proyecto

2.6. SQL Server 2005 . . . . . . . . .

2.6.1. Descripción . . . . . . . .

2.6.2. Aplicación en el proyecto

2.7. Apache Tomcat . . . . . . . . . .

2.7.1. Descripción . . . . . . . .

2.7.2. Aplicación en el proyecto

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

3. Planificación del proyecto y resumen de

3.1. Planificación . . . . . . . . . . . . . . .

3.1.1. Planificación inicial del proyecto

3.1.2. Planificación final del proyecto .

3.1.3. Justificación de las diferencias . .

3.2. Resumen del presupuesto . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

23

23

23

23

24

24

24

25

25

25

25

25

25

26

26

26

27

27

27

27

27

27

presupuestos

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

. . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

29

29

30

31

32

33

.

.

.

.

.

.

.

35

35

35

35

35

39

39

42

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

4. Análisis

4.1. Definición del sistema . . . . . . . . . . . . . . . . . .

4.1.1. Determinación del alcance del sistema . . . . .

4.2. Requisitos del sistema . . . . . . . . . . . . . . . . . .

4.2.1. Obtención de los requisitos del sistema . . . . .

4.2.2. Identificación de actores del sistema . . . . . .

4.2.3. Especificación de casos de uso . . . . . . . . . .

4.3. Identificación de los subsistemas en la fase de análisis .

13

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

ÍNDICE GENERAL

ÍNDICE GENERAL

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

42

43

44

44

45

51

51

54

55

55

56

57

5. Diseño del Sistema

5.1. Arquitectura del sistema . . . . . . . . . . . . . . . . . . . . .

5.1.1. Diagramas de paquetes . . . . . . . . . . . . . . . . . .

5.1.2. Diagrama de componentes . . . . . . . . . . . . . . . . .

5.1.3. Diagrama de despliegue . . . . . . . . . . . . . . . . . .

5.2. Diseño de clases . . . . . . . . . . . . . . . . . . . . . . . . . . .

5.2.1. Diagrama de clases . . . . . . . . . . . . . . . . . . . . .

5.3. Diagramas de interacción y estados . . . . . . . . . . . . . . . .

5.3.1. Aplicación de escritorio para entornos Windows . . . . .

5.3.2. Aplicación Web . . . . . . . . . . . . . . . . . . . . . . .

5.4. Diagrama de secuencia . . . . . . . . . . . . . . . . . . . . . . .

5.5. Diseño de la base de datos . . . . . . . . . . . . . . . . . . . . .

5.5.1. Descripción de los sistemas de gestión de bases de datos

5.5.2. Integración de lo sistemas de gestión de bases de datos .

5.5.3. Diagrama entidad-relación . . . . . . . . . . . . . . . . .

5.6. Diseño de la interfaz . . . . . . . . . . . . . . . . . . . . . . . .

5.6.1. Aplicación de escritorio para Windows . . . . . . . . . .

5.6.2. Aplicación Web . . . . . . . . . . . . . . . . . . . . . . .

5.7. Especificación técnica del plan de pruebas . . . . . . . . . . . .

5.7.1. Pruebas unitarias . . . . . . . . . . . . . . . . . . . . . .

5.7.2. Pruebas de integración y del sistema . . . . . . . . . . .

5.7.3. Pruebas de usabilidad y accesibilidad . . . . . . . . . .

5.8. Decisiones del proyectante . . . . . . . . . . . . . . . . . . . . .

5.8.1. Seguridad en las contraseñas . . . . . . . . . . . . . . .

5.8.2. Código sencillo de mantener . . . . . . . . . . . . . . . .

5.8.3. Base de datos sin eliminaciones . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

59

59

59

61

61

63

63

68

68

69

69

71

71

71

72

73

73

75

76

76

76

76

77

77

78

78

.

.

.

.

.

.

.

.

.

.

.

.

.

81

81

81

81

82

82

82

83

83

85

85

85

85

85

4.4.

4.5.

4.6.

4.7.

4.3.1. Descripción de los subsistemas . . . . . . . . .

4.3.2. Descripción de los interfaces entre subsistemas

Diagrama de clases preliminar del análisis . . . . . . .

4.4.1. Diagrama de clases . . . . . . . . . . . . . . . .

4.4.2. Descripción de las clases . . . . . . . . . . . . .

Análisis de casos de uso y escenarios . . . . . . . . . .

4.5.1. Aplicación cliente para Windows . . . . . . . .

4.5.2. Aplicación Web . . . . . . . . . . . . . . . . . .

Análisis de interfaces de usuario . . . . . . . . . . . . .

4.6.1. Aplicación cliente para Windows . . . . . . . .

4.6.2. Aplicación Web . . . . . . . . . . . . . . . . . .

Especificación del plan de pruebas . . . . . . . . . . .

6. Implementación del sistema

6.1. Estándares y normas seguidos . . . . . . . . . . . . .

6.1.1. XTML 1.1 . . . . . . . . . . . . . . . . . . . .

6.1.2. CSS 3 . . . . . . . . . . . . . . . . . . . . . .

6.1.3. Estándares de programación . . . . . . . . . .

6.1.4. Modelo-vista-controlador . . . . . . . . . . .

6.1.5. Patrón de diseño DAO . . . . . . . . . . . . .

6.2. Lenguajes de programación . . . . . . . . . . . . . .

6.2.1. Java . . . . . . . . . . . . . . . . . . . . . . .

6.3. Herramientas y programas usados para el desarrollo

6.3.1. Eclipse . . . . . . . . . . . . . . . . . . . . . .

6.3.2. SQL Server Management Studio Express . . .

6.3.3. Enterprise Architect . . . . . . . . . . . . . .

6.3.4. Dia . . . . . . . . . . . . . . . . . . . . . . . .

14

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

ÍNDICE GENERAL

6.3.5. Microsoft Office Project

6.3.6. TeXworks . . . . . . . .

6.4. Creación del sistema . . . . . .

6.4.1. Problemas encontrados

6.4.2. Descripción detallada de

ÍNDICE GENERAL

. .

. .

. .

. .

las

. . . .

. . . .

. . . .

. . . .

clases

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

86

86

87

87

89

7. Desarrollo de las pruebas

7.1. Pruebas unitarias . . . . . . . . . . . . . .

7.1.1. Pruebas del programador de tareas

7.2. Pruebas del sistema . . . . . . . . . . . .

7.3. Pruebas de usabilidad y accesibilidad . . .

7.3.1. Pruebas de usabilidad . . . . . . .

7.3.2. Pruebas de accesibilidad . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

91

91

91

94

95

95

97

8. Manuales del sistema

8.1. Manual de instalación . . . . . . . . . . . . . . . . .

8.1.1. Instalación del cliente . . . . . . . . . . . . .

8.1.2. Instalación de la aplicación y el servicio Web

8.2. Manual de ejecución . . . . . . . . . . . . . . . . . .

8.2.1. Arrancar el servidor Web . . . . . . . . . . .

8.2.2. Arrancar la aplicación de escritorio . . . . . .

8.3. Manual de usuario . . . . . . . . . . . . . . . . . . .

8.3.1. Aplicación de escritorio cliente . . . . . . . .

8.3.2. Aplicación Web . . . . . . . . . . . . . . . . .

8.4. Manual del programador . . . . . . . . . . . . . . .

8.4.1. Aplicación de escritorio para Windows . . . .

8.4.2. Aplicación Web . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

109

. 109

. 109

. 110

. 111

. 111

. 111

. 112

. 112

. 116

. 118

. 118

. 118

9. Conclusiones y ampliaciones

9.1. Conclusiones . . . . . . . . . . . . . . . . . . . . . .

9.2. Ampliaciones . . . . . . . . . . . . . . . . . . . . . .

9.2.1. Cliente para sistemas GNU/Linux . . . . . .

9.2.2. Aplicación para dispositivos móviles . . . . .

9.2.3. Aplicación Web con mayor funcionalidad . .

9.2.4. Realización de backups de máquinas virtuales

9.2.5. Permitir copias incrementales o diferenciales .

9.2.6. Mejoras de usabilidad del producto . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

125

. 125

. 125

. 126

. 129

. 129

. 130

. 131

. 132

10.Apéndices

10.1. Primer análisis del proyecto . . . . . . . . . . . . . . .

10.1.1. Determinación del alcance del sistema . . . . .

10.1.2. Requisitos funcionales . . . . . . . . . . . . . .

10.2. Instalación de Microsoft SQLServer 2005 y creación de

10.2.1. Servidor de base de datos . . . . . . . . . . . .

10.2.2. Sistema de gestión de base de datos . . . . . .

10.2.3. Base de datos . . . . . . . . . . . . . . . . . . .

10.3. Contenido Entregado en el CD-ROM . . . . . . . . . .

. . . . . .

. . . . . .

. . . . . .

la base de

. . . . . .

. . . . . .

. . . . . .

. . . . . .

. . . .

. . . .

. . . .

datos

. . . .

. . . .

. . . .

. . . .

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

121

121

122

122

122

122

122

123

123

15

ÍNDICE GENERAL

16

ÍNDICE GENERAL

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

Índice de figuras

2.1. Funcionamiento general de struts2 . . . . . . . . . . . . . . . . . . . . . . . 26

3.1. Planificación inicial del proyecto. . . . . . . . . . . . . . . . . . . . . . . . . 30

3.2. Planificación final del proyecto. . . . . . . . . . . . . . . . . . . . . . . . . . 31

4.1.

4.2.

4.3.

4.4.

4.5.

4.6.

4.7.

4.8.

4.9.

Diagrama de casos de uso de la aplicación cliente en Windows .

Diagrama de casos de uso de la aplicación Web . . . . . . . . .

Diagrama relación entre los sistemas implicados en el proyecto.

Diagrama de clases de análisis, aplicación de escritorio . . . . .

Diagrama de clases de análisis, aplicación Web . . . . . . . . .

Autenticación en el sistema . . . . . . . . . . . . . . . . . . . .

Creación de una programación de Backup . . . . . . . . . . . .

Resultados de los Backups . . . . . . . . . . . . . . . . . . . . .

Tareas creadas en el sistema . . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

41

42

43

44

44

55

55

56

56

5.1. Diagrama de paquetes de la aplicación de escritorio para Windows . .

5.2. Diagrama de paquetes de la aplicación Web . . . . . . . . . . . . . . .

5.3. Diagrama de componentes del proyecto . . . . . . . . . . . . . . . . . .

5.4. Diagrama de despliegue del proyecto . . . . . . . . . . . . . . . . . . .

5.5. Diagrama de clases entities . . . . . . . . . . . . . . . . . . . . . . . .

5.6. Diagrama de clases del paquete Exec . . . . . . . . . . . . . . . . . . .

5.7. Diagrama de clases del paquete Util . . . . . . . . . . . . . . . . . . .

5.8. Diagrama de clases de la aplicación Web . . . . . . . . . . . . . . . . .

5.9. Diagrama de clases del servicio Web . . . . . . . . . . . . . . . . . . .

5.10. Diagrama de estados de creación del primer backup . . . . . . . . . . .

5.11. Diagrama de estados de la aplicación Web . . . . . . . . . . . . . . . .

5.12. Diagrama de secuencia en la creación de un Backup . . . . . . . . . .

5.13. Diagrama Entidad-Relación de la base de datos de la aplicación cliente

5.14. Tablas empleadas por la aplicación Web . . . . . . . . . . . . . . . . .

5.15. Diseño del panel de autenticación . . . . . . . . . . . . . . . . . . . . .

5.16. Diseño del panel de resultados . . . . . . . . . . . . . . . . . . . . . . .

5.17. Diseño del panel de Log y de Configuración . . . . . . . . . . . . . . .

5.18. Diseño del panel de Log y de Configuración . . . . . . . . . . . . . . .

5.19. Diseño de la aplicación Web. Resultado de Backups . . . . . . . . . . .

5.20. Diseño de la aplicación Web. Resultado de Tareas . . . . . . . . . . . .

5.21. Diseño de la pantalla de conexiones con contraseñas visibles . . . . . .

5.22. Diseño de la base de datos en el primer análisis del proyecto . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

59

60

61

62

63

64

65

66

67

68

69

70

72

73

73

74

74

74

75

75

77

78

7.1. Captura del resultado de JUnit al pasar las pruebas del formateador de

CRON . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.2. Captura del resultado de JUnit al pasar las pruebas del compresor de directorios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.3. Captura del resultado de JUnit al pasar las pruebas para una copia local . .

7.4. Captura del resultado de JUnit a las pruebas de copia de una base de datos

17

91

92

93

93

ÍNDICE DE FIGURAS

7.5. Captura

7.6. Captura

7.7. Captura

7.8. Captura

7.9. Captura

7.10. Captura

de

de

de

de

de

de

la

la

la

la

la

la

ÍNDICE DE FIGURAS

aplicación Web visualizada por distintos navegadores (1) .

aplicación Web visualizada por distintos navegadores (2) .

aplicación Web visualizada por un dispositivo móvil . . .

herramienta aDesigner, para el estudio de la accesibilidad

herramienta TAW, para el estudio de la accesibilidad . . .

herramienta HERA, para el estudio de la accesibilidad . .

8.1. Configuración de las variables de entorno del sistema . .

8.2. Comprobación de la correcta configuración de Java . . .

8.3. Captura de pantalla de registro de usuario . . . . . . . .

8.4. Captura del panel de autenticación . . . . . . . . . . . .

8.5. Captura del panel de resultados . . . . . . . . . . . . . .

8.6. Captura del panel de tareas . . . . . . . . . . . . . . . .

8.7. Captura del panel de creación de un backup programado

8.8. Captura del panel de conexiones . . . . . . . . . . . . .

8.9. Captura del panel de Log . . . . . . . . . . . . . . . . .

8.10. Captura del panel de configuración . . . . . . . . . . . .

8.11. Captura del sistema de autenticación Web . . . . . . . .

8.12. Captura de la aplicación Web en la pantalla de tareas .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

97

97

98

98

100

107

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

109

110

112

112

113

113

114

115

115

116

117

117

10.1. Instalación de Microsoft SQL Server, primer paso . . . . . . . . . . . . . . . 129

10.2. Instalación de Microsoft SQL Server, segundo paso . . . . . . . . . . . . . . 130

10.3. Instalación del gestor de base de datos . . . . . . . . . . . . . . . . . . . . . 130

18

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

Capı́tulo 1

Introducción

En la actualidad la información tiene en muchas ocasiones más poder que el dinero, es

por ello que las empresas sienten la necesidad de mantener sus datos seguros y replicados

para evitar desastres. En ocasiones contar con un sistema de creación y mantenimiento de las copias de seguridad no es una tarea trivial. Por ello empresas desarrolladoras

de soluciones informáticas se ofrecen a aportar herramientas para facilitar el manejo y

almacenamiento de datos a sus clientes.

Este proyecto consiste en una de dichas herramientas. Se pretende abstraer al usuario

o cliente de la tarea de acordarse de realizar copias de seguridad de manera periódica, la

comprobación de dichas copias y el posterior almacenamiento en un lugar relativamente

seguro de las mismas. De esta forma, se puede delegar en dicha herramienta la creación

de sistemas de backup y el posterior guardado en servidores independientes de la empresa cliente, si éste lo considera oportuno. Manteniendo a la empresa para la cual se ha

desarrollado el proyecto al cargo de controlar la integridad de dichos datos.

1.1.

Motivación y justificación

Este proyecto surge de la necesidad de mejorar una infraestructura y polı́tica de actuación existente. Ha sido realizado para la empresa Ecocomputer S.L. la cual ofrece a sus

clientes un servicio de control sobre las copias de seguridad de los datos de los mismos. El

proyecto surge de la necesidad de mejorar la polı́tica seguida por la empresa para realizar dicho servicio. Pretendiendo automatizar el proceso y permitiendo, de igual modo, un

acercamiento de los clientes a la información manejada en el proceso.

Para entender la necesidad del proyecto, es necesario comprender la situación anterior

a su utilización. El proceso seguido se podrı́a resumir de la siguiente forma. Por un lado,

los clientes cuentan con diferentes herramientas para la realización de copias de seguridad,

en algunos casos éstas se realizan de manera autónoma y en otros casos un empleado es

el encargado de realizarlas de manera periódica. Estas herramientas generan unos ficheros

de Log donde se recoge la información de la copia y los resultados de la misma. El servicio

que ofrece Ecocomputer S.L. consiste en el posterior visualizado de dichos ficheros y la

notificación de incidencias a los clientes en caso de ser detectadas en los mismos.

El proceso requiere la participación de personal de ambas partes y el consumo de varias

horas de trabajo para realizar un escaneo de los ficheros de resultados emitidos para la

localización de incidencias y las razones por las que éstas fueron provocadas.

Se pretende con este proyecto, actualizar todo el proceso para integrar más a los

usuarios y ofrecer un mejor servicio minimizando el trabajo requerido por el personal de

la empresa solicitante.

En primer lugar se desea automatizar todo el proceso de realización de backups para

que el cliente simplemente deba perder tiempo decidiendo cuándo y qué desea copiar.

Para ello se presenta un intuitivo programador gráfico similar al programador de tareas

del sistema operativo. Permitiendo en el mismo configurar la subida de las copias a un

19

ESTUDIO DE LA SITUACIÓN PREVIA AL PROYECTO

INTRODUCCIÓN

servidor FTP de manera automatizada.

Por otra parte, se pretende formatear la información recogida en los ficheros de Log

para que un usuario sin conocimientos informáticos pueda mantenerse informado del estado

de sus copias y obtener información estadı́stica y gráfica de las últimas realizadas. De

igual forma, la empresa que proporciona el servicio no deberá consultar largos ficheros de

información y podrá consultar rápidamente la información relevante en el mismo portal.

Se busca ası́ un doble propósito, por un lado simplificar la información al cliente para

lograr su participación y por otro simplificar las tareas de control para el personal de

Ecocomputer.

1.2.

Estudio de la situación previa al proyecto

Al tratarse de un proyecto para una empresa real, se considera de mayor relevancia

estudiar la organización de la misma y sus necesidades reales que el estudio de software o

tecnologı́as que puedan asemejarse al proyecto tratado. Es por ello, que en este apartado

se realizará una visión del cliente del proyecto.

Ecocomputer S.L. es una empresa de servicios informáticos con sede en Avilés (Asturias) con un amplio abanico de soluciones a disposición de sus clientes. Cuenta con dos

centros de trabajo, en Asturias (con más de 500 metros cuadrados, data center, sala de

formación, laboratorio electrónico) y en León. Su zona geográfica habitual cubre Asturias,

Castilla y León y Cantabria.

En su plantilla cuenta con 16 empleados que le han permitido desarrollar proyectos

muy variados, en algunos casos con una fuerte componente tecnológica y de innovación.

Está fuertemente enfocada a la PYME, aunque también trabaja el sector de la administración y la gran cuenta.

Entre los servicios que ofrece destacan el desarrollo de aplicaciones y portales web

a medida, hospedaje, registro y alojamiento de dominios para cliente, ası́ como la implantación de sistemas de gestión empresarial. No obstante, también ofrece soluciones de

mantenimiento para equipos de los clientes, dentro de este ámbito de negocio es donde se

integrará el proyecto tratado.

La situación actual de la empresa en ciertos aspectos de su gestión interna está fundamentada en métodos y mecanismos un tanto anticuados hoy en dı́a. Tratando de buscar

una mejora que permita un menor desempeño de sus empleados, una mejor gestión de

múltiples clientes y ofrecer soluciones más actuales y completas; surge el proyecto realizado.

Este proyecto será utilizado tanto por los empleados de Ecocomputer S.L. como por sus

propios clientes. Fundamentalmente será diseñado pensando en los clientes de la empresa,

quienes harán uso del mismo para mantener su información replicada y evitar pérdidas

de datos, pero servirá además para que Ecocomputer realice una revisión periódica de las

copias realizadas y despreocupe al usuario de dicha tarea.

20

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

INTRODUCCIÓN

1.3.

OBJETIVOS DEL PROYECTO

Objetivos del proyecto

El proyecto tiene un objetivo claramente definido: aportar una solución automatizada

y que requiera menor interacción que la solución implantada hasta el momento. Para

conseguir ese propósito los objetivos que se deben cumplir serán los siguientes:

Aplicación cliente intuitiva y fácilmente manejable: Se pretende ofrecer una

interfaz amigable que un usuario no especializado utilice de manera cómoda. De

nada sirve realizar una aplicación muy completa si su interfaz requiere un perı́odo

de aprendizaje elevado y los clientes rechazan su utilización.

Visualizado de información de manera gráfica: Se desea formatear la información recogida en los ficheros de Log para facilitar su comprensión y acelerar la

lectura de los mismos. Se pretende ofrecer de manera visual y clara el resultado del

backup pero sin descuidar u omitir detalles que permitan una mejor comprensión de

las anomalı́as posibles.

Programación altamente personalizable: El sistema ofrecido debe poder ser

configurable para adaptarse a los requerimientos de los clientes. Se debe permitir un

gran nivel de detalle para que los usuarios puedan programar sus copias de seguridad

según sus necesidades.

Garantizar la fiabilidad y seguridad del proceso: Se debe mantener la seguridad de todo el proceso requiriendo autenticación de los usuarios y permitiendo

únicamente las acciones para las cuales se tengan permisos. Además, se debe garantizar la fiabilidad asegurando el correcto funcionamiento y la integridad de los datos

copiados.

Soporte para copias de directorios y bases de datos SQL Server: Debe

permitirse la realización de copias de seguridad de ficheros, directorios completos

y bases de datos SQL Server. Permitiéndose en todos los casos su subida a los

servidores FTP, el automatizado del proceso y creándose los registros necesarios

para su correcta evaluación posterior.

Correcta integración con los servicios prestados por la empresa: Se debe

garantizar en todo momento la correcta integración del proyecto desarrollado con

las aplicaciones y la infraestructura actual. De igual manera, las aplicaciones cliente,

deben respetar y funcionar de manera conjunta con los procesos y herramientas que

los clientes disponen.

Uso de herramientas libres de restricciones o licencias: El proyecto podrá hacer uso de bibliotecas o herramientas disponibles, siempre y cuando no se precise la

contratación de una licencia y sean legales para su distribución comercial. De igual

manera deberán elegirse los elementos gráficos y demás material a utilizar. No se

puede olvidar que el proyecto es una aplicación empresarial y por lo tanto más restrictivo que si únicamente tuviera fines académicos.

Proyecto fácilmente mantenible: Se debe tener en cuenta que el proyecto va

a ser utilizado por multitud de clientes y por ello durante la vida del mismo, es

más que razonable pensar que serán necesario actualizaciones y retoques para dotar

de nuevas funcionalidades, adaptarlo a nuevos requisitos de clientes... Por ello, se

considera de importancia realizar un producto fácilmente mantenible y escalable o

modificable a las nuevas necesidades que puedan aparecer.

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

21

OBJETIVOS DEL PROYECTO

22

INTRODUCCIÓN

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

Capı́tulo 2

Aspectos teóricos

Dado que se trata de un proyecto académico, se considera esta sección importante

para detallar algunos aspectos teóricos y demostrar algunos conocimientos adquiridos con

la realización del mismo.

2.1.

2.1.1.

Backup (copia de seguridad)

Descripción

Un backup o copia de seguridad, dentro del ámbito de las tecnologı́as de la información

e informática, es una copia de los datos originales que se realiza con el fin de disponer de

un medio de recuperarlos en caso de su pérdida. Cuando se trabaja con información de

importancia, es prácticamente una obligación realizar copias de la misma para evitar su

pérdida ante situaciones adversas.

Por otra parte, dichas copias deben ser realizadas de manera periódica y rigurosa. Es

por ello que se busca la automatización del proceso. Otro aspecto a tener en cuenta es que

las copias de respaldo realizadas deben almacenarse en una ubicación fı́sica y lógica diferente a los datos originales, de nada vale tener replicados los datos en el mismo dispositivo

de almacenamiento si dicho sistema deja de funcionar como debiera.

Dada la importancia de las copias de seguridad los sistemas cuentan con mecanismos

para almacenar la situación actual de una base de datos, por citar un ejemplo, permitiendo

una restauración de la misma con la copia realizada.

Resumiendo, para que una copia de seguridad sea adecuada debe permitir retomar el

punto exacto de un sistema al momento en que fue realizada, debe estar actualizada y

debe ser almacenada en un lugar seguro y alejada de los datos de origen.

2.1.2.

Aplicación en el proyecto

Para poder entender la documentación de este proyecto, se debe tener en cuenta que

en el ámbito del mismo, se utiliza el término ((Backup))para hacer referencia a una programación concreta de copias de seguridad. De esta forma un backup será la programación

de varias copias que deben realizarse en el mismo momento.

La razón por la que se ha utilizado esta terminologı́a en el proyecto ha sido para mantener un mejor entendimiento con el cliente (en este caso el gerente de Ecocomputer) quien

entendı́a como backup lo anteriormente mencionado. De esta forma las copias de seguridad

concretas serán llamadas ((tareas))o ((jobs))y pertenecerán a los backups o programaciones.

Por otra parte, se desea detallar que el proyecto facilita la realización de copias de

respaldo de la manera recomendada. Las copias pueden ser programadas y se realizarán

de manera autónoma y periódica, se generaran archivos que permitan una restauración

completa y además se facilita el almacenamiento de las copias en distintas ubicaciones

permitiéndose la subida a servidores FTP.

23

QUARTZ SCHEDULER

2.2.

ASPECTOS TEÓRICOS

Quartz Scheduler

2.2.1.

Descripción

Quartz Scheduler1 es un proyecto que facilita una interfaz que permite el uso de tareas

programadas dentro de un programa.

Centrándonos en Java, engloba unas bibliotecas que permiten la ejecución de clases

como hilos independientes y además lanzan los mismos según una programación dada. Se

explicará más adelante en este mismo documento el funcionamiento del programador, el

cual interpreta una sintaxis similar al administrador de procesos de UNIX ((CRON)).

Se ha elegido este proyecto para la implementación del cliente para Windows dada

la facilidad de uso, la libertad en la licencia, la rigurosidad de la documentación y las

opiniones encontradas sobre usuarios satisfechos con el mismo. Dado que nadie en la

empresa habı́a afrontado nunca un proyecto que requiriera tal funcionalidad, no se han

tenido en cuenta preferencias de los empleados de la misma.

2.2.2.

Aplicación en el proyecto

La funcionalidad más importante de la aplicación de escritorio para entornos Windows,

es la de permitir una programación de copias de seguridad en el tiempo que permita su

realización de manera autónoma y transparente para el usuario.

Se requiere dotar al sistema de un nivel de personalización elevado, pudiendo detallarse

una programación diaria, semanal o mensual; una hora concreta a la que realizar las copias,

unos intervalos de tiempo entre copias,etc. Dado que hay tantas posibles combinaciones,

se consideraba necesario encontrar un formato capaz de definirlas. Este problema fue

solucionado al leer la documentación de Quartz y conocer su funcionamiento con formato

CRON.

Formato CRON

Este formato permite mediante una secuencia de dı́gitos delimitar cuándo debe lanzarse

una tarea. La secuencia se divide en siete campos: segundos,minutos, horas, dı́a del mes,

mes, dı́a de la semana y año. La potencia de este formato no radica únicamente en que se

utilicen dı́gitos en cada campo, ya que de esta forma solo podrı́amos delimitar una fecha

concreta. Se permite dejar campos con valores ((comodı́n))para abarcar un conjunto de

fechas, horas, etc o bien utilizar limitadores temporales que permiten seleccionar perı́odos

de tiempo abstractos (por ejemplo cada tres sábados).

Con este formato se consigue expresar cualquier programación de una tarea. Y dado

que el proyecto de Quartz reconoce dicho formato, se considera muy práctico convertir los

valores introducidos por el usuario y permitir ası́ la comunicación con las bibliotecas.

Algunos ejemplos para este formato podrı́an ser:

El dı́a 7 de agosto de 2013 a las 12:57 horas: 00 57 12 7 8 * 2013

Todos los dı́as a las 12:00 horas: 00 00 12 * * * *

Cada dos horas los lunes: * * */2 * * MON *

1

24

La página web oficial del proyecto es: http://quartz-scheduler.org.

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

ASPECTOS TEÓRICOS

2.3.

2.3.1.

LENGUAJE UNIFICADO DE MODELADO

Lenguaje unificado de modelado

Descripción

También conocido por sus siglas en inglés ((UML)), es el lenguaje para modelar software

más conocido y empleado. Se trata de un lenguaje gráfico para visualizar, definir, detallar,

construir y documentar gran parte de los aspectos de un sistema informático. UML cuenta

con varios tipos de diagramas, que muestran y especifican diferentes aspectos de lo que se

quiere representar.

Fue desarrollado por Grady Booch, Ivar Jacobson y Jim Rumbaugh en la década de los

90, y adoptado por la Object Management Group en 1997. No fue aceptado como estándar

ISO hasta el año 2000. Tras una serie de revisiones, la versión actual de la especificación

UML, la 2.5, fue lanzada en octubre de 2012.

Principalmente se utiliza UML para realizar diagramas de clases que detallar la estructura de un programa realizado con un lenguaje orientado a objetos, como es Java, de

manera que se delimiten las clases implicadas, ası́ como las relaciones entre estas.

2.3.2.

Aplicación en el proyecto

El lenguaje UML ha sido empleado durante las fases de análisis y diseño de este proyecto, con el fin de definir y documentar todos los aspectos de la arquitectura completa de

la aplicación y llegar a un mejor entendimiento de las necesidades de la empresa detallando

sobre diagramas la visión de las partes.

Este documento contiene en las secciones correspondientes a Análisis y Diseño, diagramas UML para mejorar la comprensión de la arquitectura y la programación realizada en

el proyecto.

Para la realización de los diagramas, se ha utilizado la herramienta Enterprise Architect

en su versión 6, software propietario desarrollado por Sparx Systems.

2.4.

2.4.1.

Métrica versión 3

Descripción

Métrica2 es una metodologı́a de planificación, desarrollo y mantenimiento de sistemas

de información, promovida por el Ministerio de Administraciones Públicas del Gobierno

de España para la sistematización de actividades del ciclo de vida de los proyectos software

en el ámbito de las administraciones públicas.

Está basada en el modelo de desarrollo ISO/EIC 12207 (Information Technology ?

Software Life Cycle Processes) y en la norma ISO/EIC 15504 SPICE (Software Process

Improvement And Assurance Standards Capability Determination).

La aplicación de Métrica Versión 3 permite alcanzar unos objetivos claros, como la

correcta definición de sistemas de información, la dotación de un producto software satisfactorio, la mejora de la productividad de los departamentos de sistemas y tecnologı́as de

la información y las comunicaciones, la facilitación de la comunicación entre los diferentes

participantes en la producción del software y la consecución de la operación, mantenimiento y uso del producto software.

2.4.2.

Aplicación en el proyecto

La versión 3 de la metodologı́a Métrica será la empleada, al menos parcialmente, en

la estructura de la presente documentación, organizando por capı́tulos y secciones determinados según aconseja la metodologı́a. Como se dice, no se cumple exactamente para

adecuar el presente documento a las exigencias de un trabajo fin de máster universitario.

2

http://administracionelectronica.gob.es/? nfpb=true& pageLabel=P800292251293651550991&lang

Pae=es&detalleLista=PAE 000000432

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

25

ASPECTOS TEÓRICOS

STRUTS2

Pese a tratarse de un proyecto no dirigido a una administración pública, que son los

organismos objetivo de Métrica, su aplicación se considera un manual de buenas prácticas.

2.5.

2.5.1.

Struts2

Descripción

Struts 2 es un framework para el desarrollo de aplicaciones web, propiedad de Apache,

el cual hace que la implementación de las mismas sea más sencillo, más rápido, y con

menos complicaciones. Su carácter de ((software libre))y su compatibilidad con todas las

plataformas en las que Java Entreprise está disponible lo convierten en una herramienta

altamente disponible.

Struts 2 encaja dentro de la capa de presentación implementando el controlador del

patrón de diseño MVC (Modelo Vista Controlador), y que podemos configurar de varias

maneras; además proporciona algunos componentes para la capa de vista.

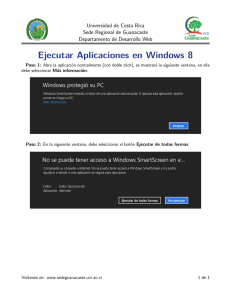

Figura 2.1: Funcionamiento general de struts2

El uso de un framework robusto permite dotar a la aplicación de cierta seguridad

aprovechando los mecanismos que éste tiene integrados.

2.5.2.

Aplicación en el proyecto

Se ha utilizado el framework Struts2 para realizar la aplicación Web. El uso de éste

estuvo condicionado a intereses personales (experiencia previa con el mismo), ası́ como

intereses del cliente ya que los módulos con los que integrará este proyecto han sido realizados con el mismo framework.

Por otra parte, dado que el proyecto va a ser mantenido por empleados de la empresa

que no tienen experiencia en Java, se ha realizado el proyecto haciendo uso de bibliotecas

y frameworks que resulten conocidos por los mismos para facilitar su trabajo.

26

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

ASPECTOS TEÓRICOS

2.6.

2.6.1.

SQL SERVER 2005

SQL Server 2005

Descripción

SQL Server 2005 es un sistema de gestión de bases de datos basado en el modelo

relacional, utilizando el lenguaje T-SQL para realizar las consultas pertinentes. Entre sus

caracterı́sticas cabe destacar el soporte de transacciones, de procedimientos almacenados,

la posibilidad de trabajar desde un entorno gráfico, realizar las consultas en modo clienteservidor, concurrencia de usuarios y la posibilidad de administrar información de otros

servidores de base de datos.

Como principal desventaja de este sistema de gestión de bases de datos lanzado en 1989

por Microsoft, nos encontramos que su instalación solo es posible bajo sistemas operativos

Windows.

2.6.2.

Aplicación en el proyecto

Debido a que es el sistema de gestión de base de datos impuesto por el cliente, se

utilizará Microsoft SQL Server como base de datos, para el módulo Web. En ella se almacenará toda la información existente en la aplicación, ası́ como otros datos que no serán

utilizados por este proyecto, pero que son empleados por el resto de aplicaciones de la

empresa.

La versión del sistema ha sido igualmente impuesto por la empresa cliente, dado que

el servidor de despliegue del proyecto, cuenta con aplicaciones en producción funcionando

con dicha versión y no se tiene prevista una actualización.

2.7.

2.7.1.

Apache Tomcat

Descripción

Apache Tomcat consiste en un servidor HTTP para diferentes plataformas (como

UNIX, Windows . . . ) que implementa el protocolo HTTP/1.1 e introduce el concepto de

((sitio virtual)). Funciona como un contenedor de servlets e implementa las especificaciones

de las JavaServer Pages en su última versión.

Es empleado principalmente para enviar páginas web estáticas o dinámicas en la web

a los clientes que las soliciten, ejecutando en el servidor las operaciones necesarias para su

correcto funcionamiento. Permite ser instalado de manera local, sin acceso externo a la red,

con el fin de probar las aplicaciones antes de ser expuestas en un entorno de explotación

real.

Tomcat es mantenido por la Apache Software Foundation y voluntarios independientes.

Se trata de software libre gratuito, y los usuarios pueden acceder a su código fuente y

binarios en su totalidad, ya que se encuentra bajo una licencia Apache Software License.

Fue lanzado al mercado en 1999.

2.7.2.

Aplicación en el proyecto

Se trataba de una imposición del cliente la utilización de Apache Tomcat para desplegar

tanto la aplicación Web como el servicio Web intercomunicador de módulos. Dado que iba

a desplegarse en dicho servidor, para las pruebas y desarrollo se ha utilizado el mismo para

evitar problemas de configuración al intercambiar la aplicación una vez desarrollada.

Pese a estar disponible una versión robusta más actualizada, la empresa trabaja con

la versión 6 del mismo y es por ello que se ha utilizado esta.

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

27

APACHE TOMCAT

28

ASPECTOS TEÓRICOS

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

Capı́tulo 3

Planificación del proyecto y

resumen de presupuestos

3.1.

Planificación

Es importante destacar que, como en una gran parte de los proyectos software, la

planificación inicial de este proyecto no se corresponde enteramente con la realidad. La

labor de planificar un proyecto es compleja y requiere de cierta experiencia, hay que

tener en cuenta muchos factores que pueden modificar la planificación y contar con un

importante plan de riesgos.

A la hora de afrontar este proyecto, no se contaba con ninguna experiencia del mundo

laboral y por ello se han cometido errores de principiante. Para comprender mejor algunas de las razones de la mala planificación conviene destacar que la empresa contaba con

una jerarquı́a no muy adecuada para estos casos. Los gerentes de la empresa actuaban

de clientes del proyecto, pero éstos no mantenı́an reuniones con el desarrollador del proyecto, habı́a unas terceras personas intermediarias que hacı́an llegar las solicitudes. Esto

provocó malos entendidos entre las partes y posteriores cambios de planificación.

Por otra parte, durante el proyecto algunas personas de la empresa tuvieron vacaciones,

lo que no solo impidió realizar reuniones y ralentizó el proyecto, sino que además las

personas encargadas de tratar las dudas no compartı́an opiniones y se llegó a conclusiones

erróneas que posteriormente fueron rectificadas.

Es conveniente destacar además, que el tiempo del proyecto se encontraba fijado desde

el inicio y que puesto que habı́a requisitos de poca importancia para la empresa, se han

mitigado los retrasos, realizando modificaciones en los requisitos. De esta forma el proyecto

ha sido posible en el tiempo previsto con las funcionalidades que deseaba la empresa.

Por citar algún cambio importante, en una primera planificación se contaba con realizar

todo el sistema de gestión de usuarios de la aplicación, pero posteriormente se integró con

otros proyectos de la empresa aprovechando la infraestructura montada y su gestión de

usuarios.

Por todo esto se incluye en el presente apartado dos planificaciones: la inicial y la

real, para que puedan ser contrastadas directamente. Se presentan mediante un diagrama

de Gantt realizado con la herramienta ((Microsoft Project)), considerándose una forma

representativa y de fácil lectura.

29

PLANIFICACIÓN

30

3.1.1.

Planificación inicial del proyecto

En esta primera planificación se contaba con tareas que finalmente no han sido necesarias por cambios en los requisitos del cliente. Por ejemplo, se

contaba con otro módulo para entornos GNU/Linux que finalmente no ha sido implementado.

Por último, destacar que pese a que la planificación se ha realizado tomando como unidad temporal un dı́a, esto no se considera una jornada laboral

completa, ya que hay tareas como reuniones o aspectos de diseño que al tener que ser discutidos con la empresa requieren desplazamientos y por lo tanto,

pese a ser poco tiempo la realidad es que se ha utilizado un dı́a para llevar a cabo la tarea.

PLANIFICACIÓN DEL PROYECTO Y RESUMEN DE PRESUPUESTOS

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

Figura 3.1: Planificación inicial del proyecto.

PLANIFICACIÓN DEL PROYECTO Y RESUMEN DE PRESUPUESTOS

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

3.1.2.

Planificación final del proyecto

Figura 3.2: Planificación final del proyecto.

PLANIFICACIÓN

31

La razón de que se haya destinado tan poco tiempo a las fases iniciales del proyecto (análisis y diseño) es que algunas de las tareas necesarias para

encarar el mismo habı́an sido realizadas con anterioridad por miembros de la empresa. Al empezar el proyecto se contaba ya con una especificación de

requisitos, un análisis de actores involucrados, decisiones tomadas sobre tecnologı́as a utilizar . . . Si bien, se realizaron cambios sobre lo anterior, no requiso

tanto esfuerzo como si se hubiera realizado desde cero.

PLANIFICACIÓN

3.1.3.

PLANIFICACIÓN DEL PROYECTO Y RESUMEN DE PRESUPUESTOS

Justificación de las diferencias

Pese a comentarse anteriormente en este apartado algunas de las razones que motivaron

las diferencias con la planificación inicial, se pretende entrar algo más en detalle en esta

sección.

Curva de aprendizaje más pronunciada: Pese a tener experiencia en las tecnologı́as utilizadas, se ha encontrado dificultad para lograr el resultado deseado. En

el caso de la aplicación de escritorio, se habı́a trabajado previamente con frameworks para la realización de componentes e interfaces gráficas, sin embargo, no se

habı́an realizado diseños con tablas ni componentes más complejos. Por otra parte,

resultó compleja la parte del programador de backups, ya que nunca antes se habı́a

trabajado con algo similar.

Cambios de requisitos: Al iniciar el proyecto, la empresa tenı́a unos requisitos ya

marcados con los que se empezó a trabajar. Sin embargo, dichos requisitos fueron

cambiando durante la vida del proyecto. Algunos cambios fueron provocados por el

desarrollo de proyectos de manera paralela que finalmente fueron integrados con el

aquı́ tratado, mientras que otros surgieron de ideas aportadas por diferente personal

que no se encontraba en la toma de requisitos inicial.

Modificación del alcance del proyecto: Relacionado con lo anterior, nos encontramos con modificaciones de alcance. Mientras se estaba realizando el proyecto

que nos ocupa, se realizaban otros con funcionalidades distintas pero destinados a

los mismos clientes, por ello se decidió una vez avanzados los mismos, realizar una

integración. Este cambio provocó que la gestión de usuarios fuera centralizada para

todos los proyectos.

Los retrasos sufridos se vieron reflejados de manera drástica en la planificación real,

pese a que la cantidad de horas no varı́e demasiado, fue necesario eliminar funcionalidad

considerada secundaria para dar cabida a los cambios y retrasos surgidos.

De este modo se desechó:

Cliente para entornos GNU/Linux: Se deseaba en un principio realizar un cliente para entornos GNU/Linux pero se desechó al no ser necesario dada la clientela de

la empresa. Por otra parte, se consideró que no tenı́a demasiado sentido al realizarse

únicamente copia de directorios debido a que el sistema de bases de datos elegido

(Microsoft SQLServer 2005) es exclusividad del sistema operativo Windows.

Módulo de gestión de usuarios: Tal como se ha comentado, se decidió integrar

varios proyectos y por ello, utilizar un único módulo de gestión de usuarios. Se

evitó ası́ el desarrollo de dicho módulo pero fueron necesarias tareas de integración

con el mismo.

Visualizador de resultados en dispositivos móviles: Pese a no ser un requisito

inicial, durante el proyecto surgió la idea de realizar una ampliación orientada a

los dispositivos móviles. Debido a la falta de tiempo se desestimó, puesto que los

navegadores web de los dispositivos móviles modernos no difieren mucho de los de

escritorio, y la aplicación podrı́a ser utilizada con cierta normalidad.

32

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

PLANIFICACIÓN DEL PROYECTO Y RESUMEN DE PRESUPUESTOS

3.2.

RESUMEN DEL PRESUPUESTO

Resumen del presupuesto

Debido a que el proyecto se ha realizado con y para una empresa de desarrollo informático, se ha creı́do conveniente realizar el presupuesto de la manera más aproximada

posible a los estándares de dicha empresa.

Considérese que la empresa no realiza distinciones entre las diferentes fases del trabajo

realizado, si no que el precio por hora es el mismo para todos. Igualmente, en dicho precio

se consideran todos los gastos directos e indirectos que el empleado ocasiona durante sus

horas de trabajo (sueldo, seguro médico, agua, luz, mantenimiento, uso de los equipos y

licencias de software . . . ).

El número de horas es el estimado para la elaboración del proyecto. Este valor ha sido

estimado igualmente por la empresa, ya que como se ha comentado anteriormente, fue el

personal de la misma quien realizó el estudio de viabilidad del proyecto.

Concepto

Desarrollo de la Aplicación

Horas

515

P. Hora

39,00 €

Subtotal

IVA(21 %)

TOTAL

TOTAL

20085,00 €

20085,00 €

4217,85 €

24302.85 €

Cuadro 3.1: Tabla de presupuesto del proyecto

Para el cálculo de horas, Ecocomputer S.L. realizó la siguiente estimación temporal.

Como se ha dicho anteriormente, se han realizado numerosas modificaciones en los requisitos y alcance del proyecto y la siguiente estimación no coincide con la realidad. No

obstante, dado que el plazo del proyecto venı́a fijado desde el inicio para cumplir los plazos

de la Universidad, el presupuesto es acertado para el producto final, ya que pese a cambiar

las labores realizadas, el número de horas ha sido equivalente. La segunda tabla muestra

una aproximación de horas más realista una vez aplicados los cambios en el proyecto.

Tarea

Modelado de la base de datos

Tareas de diseño

Aplicación cliente para la gestión de backups en Windows

Aplicación cliente para la gestión de backups en GNU/Linux

Servicio Web para complementar las herramientas de backup

Aplicación Web para la monitorización de backups

Realización de pruebas

Análisis y reuniones en Ecocomputer S.L.

Documentación técnica y manuales de usuario

Horas

10h

5h

200h

60h

30h

110h

30h

30h

40h

Cuadro 3.2: Desglose de horas para el cálculo del presupuesto. Versión inicial

Los principales cambios entre las tablas, se deben a la modificación de los requisitos

del sistema. Por un lado, fueron necesarios retoques en el diseño de la base de datos,

aumentando el tiempo destinado a dicha tarea. De igual forma, las tareas de diseño se

vieron aumentadas al ser necesario realizar una revisión y un segundo diseño para recoger

los cambios.

Las modificaciones en los requisitos fueron aplicables a la herramienta cliente para plataformas Windows, por lo que el desarrollo de esta también sufrió retrasos. Sin embargo,

como se ha comentado anteriormente, estos retrasos fueron compensados con la simplificación de otras tareas de menor importancia y la eliminación de ciertas funcionalidades.

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

33

RESUMEN DEL PRESUPUESTO

PLANIFICACIÓN DEL PROYECTO Y RESUMEN DE PRESUPUESTOS

Tarea

Modelado de la base de datos

Tareas de diseño

Aplicación cliente para la gestión de backups en Windows

Servicio Web para complementar las herramientas de backup

Aplicación Web para la monitorización de backups

Realización de pruebas

Análisis y reuniones en Ecocomputer S.L.

Documentación técnica y manuales de usuario

Horas

15h

15h

290h

30h

50h

30h

40h

45h

Cuadro 3.3: Desglose de horas para el cálculo del presupuesto. Versión final

34

Máster en Ingenierı́a Web - Escuela de Ingenierı́a Informática - Oviedo. Faustino Alonso Posada

Capı́tulo 4

Análisis

Tal como se ha comentado anteriormente, el proyecto ha sufrido importantes cambios

durante su desarrollo. Dado que dichos cambios afectaron al alcance del mismo y a los

requisitos, se presenta en este apartado el análisis final, pero se ha querido incluir el primer

análisis en la documentación a modo de apéndice.

4.1.

4.1.1.

Definición del sistema

Determinación del alcance del sistema

El proyecto que nos ocupa debe cubrir unas necesidades concretas del cliente. Se pretende desarrollar una infraestructura completa que permita realizar copias de seguridad,

programar las mismas y llevar un seguimiento de las ya realizadas desde cualquier dispositivo con conexión a Internet.

Para conseguir lo requerido se debe realizar un módulos cliente para entornos Windows,

un servicio Web que permita la actualización de los datos almacenados en un servidor y

por último, una aplicación Web de visualización de resultados.

Para el caso de la aplicación de escritorio de entornos Windows, debe permitirse la

realización de backups de bases de datos Microsoft SQL Server 2005, ası́ como la copia de

directorios o ficheros concretos. Debe presentarse además un panel de programación que

permita automatizar las copias.

La aplicación Web deberá ser un monitor de resultados de los backups realizados hasta

el momento. Deberá estar actualizado y protegido mediante clave de acceso. El sistema de

gestión de usuarios será heredado de otras aplicaciones de la empresa, y deberá integrarse

con el proyecto realizado.

Por último, para conseguir el correcto funcionamiento de la infraestructura y evitar

el acceso directo al sistema de base de datos de la aplicación Web, se deberá realizar un

servicio Web que permita actualizar la información sobre los backups realizados por los

usuarios.

4.2.

4.2.1.

Requisitos del sistema

Obtención de los requisitos del sistema

Aplicación cliente

Se requiere una aplicación de escritorio desarrollada en Java que permita programar la

ejecución de copias de seguridad de directorios del equipo en el que se encuentre instalada

y en ejecución, ası́ como de backups de sistemas de bases de datos Microsoft SQL Server.

Se busca una herramienta de sencillo manejo, que realice las funciones de programador

de copias de seguridad, ejecutor de las mismas, envı́o a servidores FTP de los resultados

35

ANÁLISIS

REQUISITOS DEL SISTEMA

(en caso de ser solicitado por el usuario) y actualización de un histórico con los resultados

obtenidos en la realización de las mismas.

Dicha aplicación debe estar protegida del personal no autorizado y por ello se requerirá usuario y contraseña para interactuar con la misma. Dicha información debe ser

solicitada al usuario en la primera ejecución del software y será almacenada debidamente

en la base de datos local.

Código

R1.1

Nombre requisito

Insertar usuario

R1.2

Autenticación

R2.1

Copias de directorios y de

ficheros

R2.2

Copias de bases de datos

Microsoft SQL Server

R3.1

Subida a servidores FTP

R4.1

Programación detallada y

sencilla

R5.1

Conexión con el servicio

Web

R6.1

Ejecución de backups de

manera independiente del

usuario

Descripción del requisito