Seguridad extrema en el Data Center

Anuncio

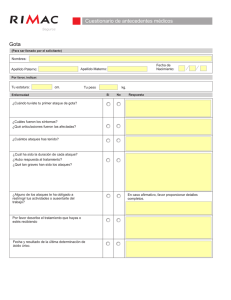

SEGURIDAD & DATA CENTER Seguridad extrema en el Data Center Por Rodrigo Coloritto, Business Development Manager Logicalis Southern Cone En tiempos en que los ataques a los Centros de Datos crecen día a día, la seguridad resulta un aspecto fundamental para el correcto funcionamiento de las organizaciones. A continuación, presentamos las principales herramientas para asegurar la continuidad de los servicios frente a situaciones críticas. La seguridad es factor vital para cualquier organización, siendo combatida con las herramientas más conocidas en el mercado. En esta lista entran el Firewall, hoy en día con su renovada versión de Firewall de nueva generación, el IDS (Sistemas de detección de intrusos), que nos brinda protección reactiva ante una amenaza, y el IPS (Sistema de prevención de intrusos), aún más inteligente que el anterior y con una respuesta más proactiva. Rodrigo Coloritto, Business Development Manager Logicalis Southern Cone. Al mismo tiempo que estos productos pueden ofrecer una gran cantidad de firmas de ataques (paquetes que se bajan en estos equipos y los mantienen actualizados ante posibles ataques) y reglas específicas que bloquean puertos o direcciones de acceso, no consiguen detectar eficazmente diversos ataques a elementos del Data Center como: ∞ Aplicaciones Web (Web Scraping, Web fraud, cookies, etc.) 12 | Agosto 2013 - Logicalis Now ∞ Denegación de Servicio (DNS, Mail, DHCP, Web server, etc.) ∞ Bases de Datos (SQL injection) Por este motivo, la seguridad del Data Center se encuentra en peligro y debemos contemplar nuevos productos y técnicas para sumar a las soluciones ya implementadas. Aplicaciones Web Para hacer frente a estos nuevos ataques, debemos tener en cuenta a los Web Application Firewalls (WAF). Estos equipos ofrecen múltiples capas de defensa para frenar ataques técnicos específicos que explotan las vulnerabilidades de las aplicaciones. Por ejemplo, mediante perfiles dinámicos pueden “aprender” el comportamiento de aplicaciones que deseamos proteger y alertar o bloquear en caso de registrar una actividad inusual de la misma, o validar el protocolo HTTP y prevenir técnicas de evasión como double encoding o redundant headers. un veredicto sobre el usuario / dispositivo que desea ingresar. los servicios críticos están degradados o incluso inoperables. A su vez, también nos permite monitorear cookies, sesiones y puede firmar o cifrar estas cookies para detener su “envenenamiento” y los ataques de secuestro de sesión. Por otro lado, brinda protección ante usuarios maliciosos reconocidos, ya que maneja una base de datos actualizada que contiene las direcciones IP de los mismos. En definitiva, el WAF es un complemento imprescindible para nuestro Data Center, que nos ayudará a garantizar la confiabilidad de nuestras aplicaciones Web. Sin embargo, en la actualidad existen herramientas diseñadas específicamente cuyo foco es la continuidad y la disponibilidad de los servicios. Éstas proveen una tecnología que posibilita detectar y mitigar los ataques más avanzados, con una fácil instalación y operación, logrando detenerlos antes de que afecten la operación del Data Center. La fuga de datos también está comprendida en este Firewall de Aplicación, la cual se protege bloqueando ingresos o evitando la salida de información específica. Para finalizar, uno de los ataques que se está popularizando es el de fraude Web, que consiste en malware que se aloja en los navegadores y roba información, por ejemplo, de las transacciones bancarias. Aquí también el WAF puede ayudar, ya que interactúa con servicios dedicados a detectar este tipo de ataques, los cuales envían Denegación de servicio La gran cantidad de botnets (redes de PCs, generalmente hogareñas, que fueron tomadas por un hacker) generó una epidemia de ataques de denegación de servicios distribuida (DDoS), tanto en forma de ataques volumétricos como en ataques en la capa de aplicaciones. Debido a esto, y a que las herramientas de ataque se han vuelto más sofisticadas y más fáciles de usar, los hackers están logrando enviar ataques de bajo ancho de banda, pudiendo pasar inadvertidos por los proveedores de Internet, e incluso por las herramientas tradicionales de seguridad perimetral. Todo esto hace que los operadores de Data Center no noten el ataque hasta que Los ataques de DDoS son ataques de aparente tráfico legítimo, desde múltiples orígenes, diseñados para consumir todos los recursos de los servidores, dejando a los usuarios legítimos sin recursos para operar estos sistemas. Estos recursos pueden ser el ancho de banda de acceso al Data Center, las sesiones disponibles en los servidores o, incluso, llegar a saturar los pedidos de bases de datos de backend, entre otros. Además, estas herramientas se comunican automáticamente con los pro- Logicalis Now - Agosto 2013 | 13 SEGURIDAD & DATA CENTER veedores de Internet del Data Center para brindar una solución integrada que ataque a las dos principales agresiones de DDoS (volumétricas y aplicación). Otro tipo de agresión de DDoS son los ataques de bajo ancho de banda. En estos casos, se utiliza esta solución, la cual discrimina, analiza y filtra los paquetes no deseados del ataque que llegan junto al tráfico legítimo. Los ataques de denegación de servicio distribuido están creciendo rápidamente, incluso complejizándose cada vez más. En este sentido, para estar preparado, resulta imprescindible contar con estas herramientas inteligentes que nos ayudarán a mantener la disponibilidad e integridad de los datos de nuestro Data Center. Bases de datos Las bases de datos almacenan información extremadamente valiosa y confidencial. Actualmente, existen varias regulaciones que obligan a las organizaciones a hacer auditorías del 14 | Agosto 2013 - Logicalis Now acceso a información restringida y a protegerla de los ataques y del uso indebido. ten solicitudes SQL no autorizadas, hasta que sus derechos de usuarios sean examinados y aprobados. Para esto es necesario contar con una solución que proporcione visibilidad en el uso de datos, que chequee las vulnerabilidades y los derechos de acceso a cada elemento de la base de datos. Este monitoreo en tiempo real nos permitirá detectar fugas de información y ataques a los protocolos, tanto si son originadas por aplicaciones como por usuarios con privilegios. Estas detecciones pueden ser solo alertadas para que luego de un análisis se ejecute una acción o bloquearlas automáticamente. Estas soluciones ya existen y nos permitirán monitorear de manera continua y en tiempo real todas las operaciones de las bases de datos, brindando información detallada de todas las transacciones para una auditoría eficaz. Pero, a su vez, también podremos detectar y bloquear accesos no autorizados, usuarios que ejecuten consultas no esperadas o poner en cuarentena a los usuarios que ejecu- Como conclusión, podemos afirmar que para garantizar confiabilidad, integridad y disponibilidad de los datos en el Data Center necesitamos, sin dudas, este conjunto de soluciones que, además, nos permitirán desarrollar y brindar más servicios a nuestra infraestructura. Es necesario contar con una solución que proporcione visibilidad en el uso de datos, que chequee las vulnerabilidades y los derechos de acceso a cada elemento de la base de datos.