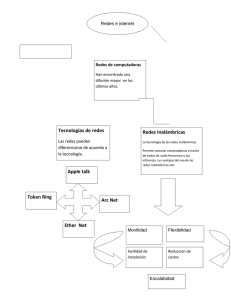

Estudio del despliegue de redes inalámbricas en el ámbito de un

Anuncio