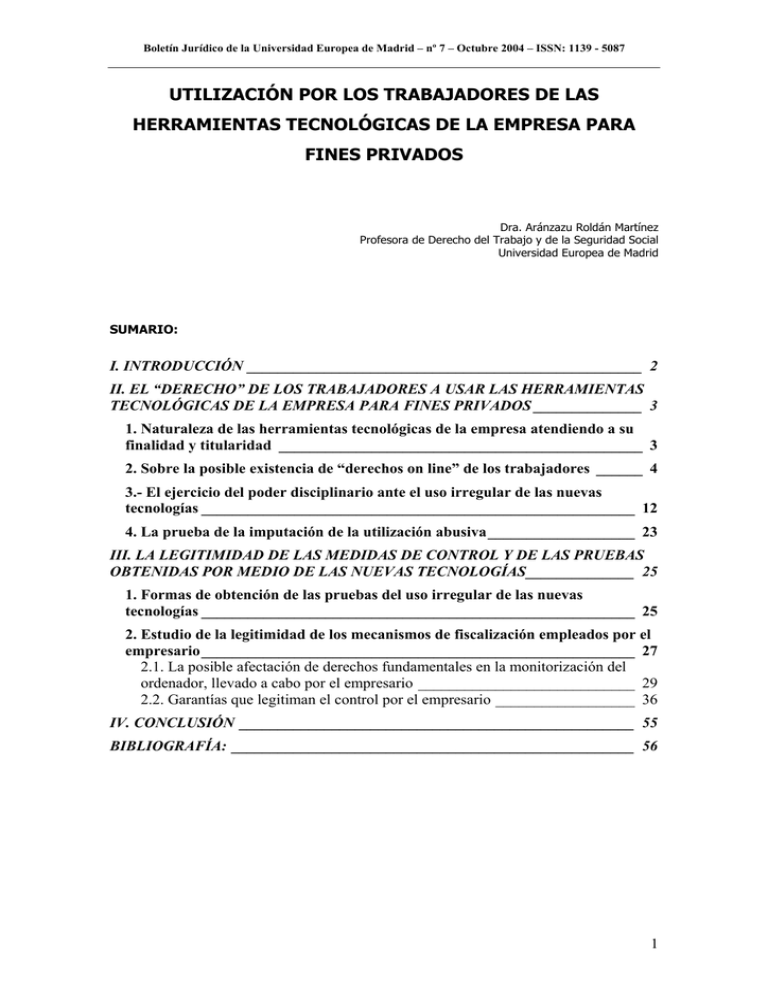

utilizacin por los trabajadores de las herramientas tecnolgicas de la

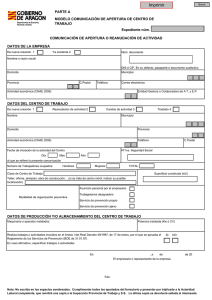

Anuncio