REDES VPNs DE ACCESO REMOTO - Universidad Nacional de la

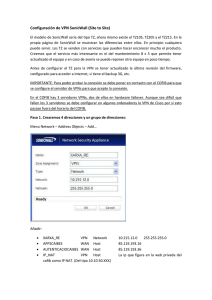

Anuncio