Amenazas persistentes avanzadas: no es como cualquier malware

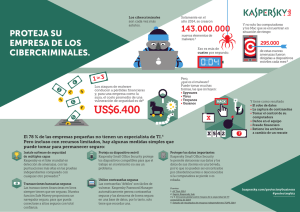

Anuncio

Amenazas persistentes avanzadas: no es como cualquier malware promedio Su compañía puede no ser el objetivo, pero aún así, usted está en riesgo kaspersky.com/beready 1.0 LAS AMENAZAS PERSISTENTES AVANZADAS Y LOS ATAQUES “0 DAY” SON INVASIVAS E IMPLACABLES Y ESTÁN FORZANDO A LAS ORGANIZACIONES PEQUEÑAS Y MEDIANS A QUE SE CUESTIONEN SU ACTUAL PARADIGMA DE SEGURIDAD. Introducción Una realidad en la seguridad de la información es que todo usuario y todo dispositivo se enfrenta a las mismas amenazas de malware. Con los años, el malware ha evolucionado de violaciones que interrumpen las operaciones y destruyen información, a herramientas criminales, espionaje corporativo y guerra patrocinada por el estado. El problema solo empeora mientras los dispositivos de endpoint se vuelven cada vez más móviles y operan por fuera del control de la seguridad corporativa. El riesgo es gigante, como se ve en la clase de malware en evolución utilizada en conexión con las “amenazas persistentes avanzadas“ que infiltran redes furtivamente, en muchos casos adhiriéndose a endpoints y a medios portátiles. Un buen ejemplo de estas amenazas emergentes es “Flame” el worm arma que atacó el sector de la energía en Irán, y está ahora distribuyéndose en el Oriente Medio. Descubierto por Kaspersky Lab, Flame1 está siendo llamado “una de las amenazas más complejas descubiertas en la historia”. Mientras su objetivo eran los esfuerzos nucleares de Irán, Flame tiene a los expertos en seguridad preocupados porque el virus se distribuya más allá de su objetivo esperado e infecte sistemas corporativos en el mundo. Antes de Flame, existió Stuxnet, diseñado específicamente para infectar e irrumpir en los sistemas SCADA (Control de supervisión y adquisición de datos), controlando las centrífugas de enriquecimiento de uranio en Irán. El malware probó ser excesivamente exitoso en causar que la maquinaria operara sin control y se llevara hacia la autodestrucción. Desafortunadamente, Stuxnet migró más allá de los objetivos de Irán y comenzó a infectar los sistemas SCADA en Alemania y en últimas en otras partes del mundo. Tanto Flame como Stuxnet son APTs, armas de una nueva generación de guerra apoyada por los gobiernos, los terroristas y los sindicatos de cibercrimen bien financiados. Equipadas con muchas capacidades invisibles, están programadas para enfocarse en la propiedad intelectual, los diseños militares y otros valores corporativos. Sin embargo, las víctimas de esta guerra probablemente serán las compañías pequeñas y medianas, que caerán en el fuego cruzado si no desarrollan una infraestructura de seguridad integral para restringir sus endpoints. Los días cuando las compañías medianas podían disfrutar de un estado relativamente anónimo o escatimar un poco en su postura de seguridad, han llegado a su fin. Los APTs y los ataques “0 day” son invasivos e implacables y están forzando a las organizaciones medianas a que se cuestionen el paradigma de seguridad y cambien su enfoque a defensa de información y redes. La seguridad de la red es importante, pero el humilde endpoint no puede ser ignorado. Las corporaciones tienen una gran cantidad de opciones de seguridad, como el portafolio completo de soluciones de seguridad para endpoints o antivirus de Kaspersky Lab, que puede prepararlas de manera integral contra las amenazas actuales más maliciosas, al igual que los inminentes y crecientes ataques peligrosos. En este documento técnico, revisaremos el número creciente de amenazas APT y “0 day” contra endpoints; las opciones de seguridad disponibles para usuarios corporativos y de rango medio, y cómo Kaspersky Endpoint Security 8 ofrece una protección superior contra amenazas rutinarias y avanzadas de malware. 1 Securelist, mayo de 2012 2 2.0 Los cibercriminales utilizan el malware para acechar y hacer phishing a información altamente personalizada que tiene a individuos como objetivo, lo que se utiliza posteriormente como parte de un ataque de segunda etapa. APTs: No es como cualquier malware promedio Alguna vez, las amenazas de seguridad fueron enviadas en volumen, usualmente por correo electrónico. La víctima era atraída con un mensaje de phishing que se presentaba como una financiera extranjera o un pariente lejano desaparecido. Mientras que estas amenazas son potencialmente dañinas, no discriminaban, eran fáciles de detectar y se podían prevenir con una infraestructura de seguridad básica. Este tipo de ataque sigue prevaleciendo, pero últimamente las amenazas han sido elevadas al estado de APT y ataques “0 day”, y ahora son términos utilizados para crear temor, sensacionalismo y drama. Durante los últimos años, la lista de los ataques APT más notables ha desafiado la imaginación hasta de los escritores de scripts más creativos: • Operation Aurora de Google: En 2009, este ataque rastreado hasta China, explotó las vulnerabilidades de Windows Internet Explorer para obtener código fuente y otra propiedad intelectual de Google y cerca de 30 otras corporaciones globales. • RSA: Este ataque comprometió los tokens SecurID insignias de la compañía de seguridad, permitió a los cibercriminales infiltrar los contratistas militares de los EE.UU.; Lockheed Martin, Northrop Grumman y L3 Communications en 2011. • Oakridge National Laboratories: El laboratorio del Departamento de Energía fue forzado a estar fuera de línea cuando los administradores descubrieron que la información sensible había sido extraída del servidor por medio de un ataque de phishing. • GhostNet: La red de ciber-espionaje de 1,295 hosts infectados en 103 países, estuvo dirigida a la lista de seguidores Tibetanos, y otros objetivos de alto valor, incluyendo ministerios locales, comisiones de asuntos exteriores, embajadas, organizaciones internacionales y organizaciones no gubernamentales (ONGs). • ShadyRat: Esta campaña de hacking de alto perfil incluyó gobiernos, ONGs y corporaciones globales, con 70 víctimas en 14 países. Actualmente, los exploit APT y los “0 day” van de la mano, y disfrutan una nueva presencia prolífica en el medio. Sin embargo, ¿Qué son exactamente, y cómo difieren de cualquier otro Troyano o gusano ordinario? Podemos decir con seguridad que no son los ataques promedio de un “hacker adolescente”. Como lo sugieren sus nombres, los APT se apoyan en una tecnología avanzada al igual que múltiples métodos y vectores para atacar organizaciones específicas y obtener información confidencial o clasificada. A diferencia de los ataques de inyección SQL de “script kiddies” - o el autor promedio de malware que alquila botnets al mejor postor - las mentes brillantes tras los APTs tienden a ser sindicatos altamente organizados con equipos de expertos y múltiples técnicas de recolección de inteligencia a su alcance. Con capacidades invisibles y un método de ataque “bajo perfil” para mantenerse debajo del radar, los APT se convierten en la herramienta de elección para ciber espías, gobiernos hostiles, terroristas y sindicatos de cibercrimen con ánimo de lucro. 3 Así es como ocurre usualmente: UNA VEZ ADENTRO, EL APT UTILIZA CUALQUIER CANTIDAD DE TROYANO SOFISTICADO, GUSANOS Y OTROS TIPOS DE MALWARE PARA INFECTAR LA RED. Con un APT, los ciber criminales, con individuos como objetivo, utilizan el malware para acechar y hacer phishing a información altamente personalizada, lo que se utiliza posteriormente como parte de un ataque de segunda etapa. A partir de allí, el APT utiliza técnicas de ingeniería social individualizada para infiltrar una organización por medio de su “Talón de Aquiles”: el usuario final. Durante esta fase de ataque, el APT tiene como objetivo a una cantidad de individuos claves, con acceso conocido a las cuentas objetivo, dirigiendolos con correos convincentes que parecen venir de RH o de una fuente confiable. Con un solo clic descuidado, los cibercriminales tienen acceso libre a la información más resguardada de una organización, sin que nadie lo sepa. Una vez adentro, el APT utiliza una cantidad indefinida de Troyano sofisticado, gusanos y otro tipo de malware para infectar la red y establecer múltiples puertas traseras en los sistemas que probablemente permanecerán en los computadores de escritorio y en los servidores, de manera indefinida. Durante ese tiempo, la amenaza se mueve sin ser detectada, de un host al siguiente con una invisibilidad prolongada que le permite acechar su objetivo asignado. 4 3.0 EL 2011 FINALIZÓ CON NO MENOS DE 535 INTRUSIONES EN INFORMACIÓN QUE REPRESENTARON LA PÉRDIDA DE 30.4 MILLONES DE REGISTROS. Objetivo de Ataque: Exploits “0 day” Las “herramientas elegidas” para los APTs son sin lugar a dudas los exploits “0 day”. Estas amenazas, denominadas apropiadamente, utilizan las vulnerabilidades de seguridad en el software antes de que el proveedor tenga tiempo de abordarlas o hasta darse cuenta de que existen - indicando una ventana de cero días entre el primer ataque y el ajuste. El resultado es equivalente a un cibercrimen libre para todos. Sin el temor de represalias, los cibercriminales cosechan los beneficios de ejecutar un ataque para el cual no hay cura. El malware que tiene como objetivo las vulnerabilidades “0 day” puede causar estragos en una organización, orientándose a su información privada, como código fuente, propiedad intelectual, diseños militares, datos de defensa y otros secretos del gobierno utilizados en actividades de espionaje. Mientras se desenvuelve el ataque, el resultado no podrá ser menor a una pesadilla de relaciones públicas, con un costo de millones para las organizaciones por daños en cuanto a todo; desde las revisiones a la infraestructura de seguridad a los costos por litigio y deserción de los clientes - sin mencionar los costos necesarios para volver a construir una reputación y obtener la confianza de los clientes. Los exploits “0 day” y APTs no son nuevos en absoluto y fueron ejecutados por primera vez hace años, mucho antes de que los términos se volvieran parte del vernáculo de seguridad. Muchas organizaciones aún no se percatan de que han sido afectadas con un ataque APT “0 day” sino hasta meses y años después - de acuerdo con un reporte de fuga de datos de Verizon2, 44 por ciento de las fugas de información relacionadas con propiedad intelectual toman años o aún más en ser descubiertas. Un buen ejemplo: Un reporte de Christian Science Monitor3, reportó que tres compañías petroleras - ExxonMobil, Marathon Oil y ConocoPhilips - fueron víctimas de ciber ataques APT dirigidos en 2008. Durante los ataques, que se pensaba provenían de China, los cibercriminales filtraron información crítica de la industria acerca de la cantidad, el valor, y la ubicación de descubrimientos petrolíferos en el mundo, hacia un servidor remoto. Pero estas compañías solamente descubrieron los ataques cuando el FBI les informó que su información privada había sido robada. 2. Verizon 2012 Data Breach Investigations Report (Informe de investigaciones en fugas de datos), marzo de 2012 3. U.S Oil Industry Hit By Attacks—Was China Involved? (La industria petrolera de los EE.UU. es atacada - ¿China estuvo involucrada?) - Mark Clayton, Christian Science Monitor, 25 de enero de 2012 4. RSA SecureID Breach Cost $66 Million (La fuga de SecureID en RSA costó $66 millones) - Matthew J. Schwartz, InformationWeek, 28 de julio de 2011 5. Sony Network Breach to Cost Company $170 million (La intrusión en la red de Sony le costará a la compañía $170 millones) - Adam Rosenberg, Digital Trends, 23 de mayo de 2011 6. Data Breaches: A Year in Review (Fugas de datos: El resumen de un año) - Privacy Rights Clearinghouse 5 Para el 2011, los APTs habían tomado su lugar como la gran nueva amenaza en la cadena alimenticia de la seguridad. Los APTs fueron responsables por algunas de las mayores pérdidas durante ese año, lo que incluyó ataques de alto perfil sobre Sony, Epsilon, HBGary y DigiNotar, al igual que la pérdida en RSA de aproximadamente 40 millones de archivos semilla de contraseña de una sola vez (OTP). En total, la fuga en RSA4 le costó a la compañía un estimado de $66 millones, mientras que a Sony5 le costó la pérdida de 100 millones de registros en la primera intrusión por un costo estimado de $170 millones. El 2011 finalizó con no menos de 535 fugas de datos con la pérdida de 30.4 millones de registros, muchos de los cuales se debían a algunos de los ataques más sensacionales del año, de acuerdo con el Privacy Rights Clearinghouse6. Estos son solo una fracción de los ataques conocidos, ya que existen miles de violaciones de seguridad que no se reportan o no se descubren cada año. 4.0 LOS USUARIOS FINALES DEBEN ESTAR LEJOS DE LA ÚNICA LÍNEA DE DEFENSA, HACIENDO QUE LA IMPLEMENTACIÓN DE UNA INFRAESTRUCTURA DE SEGURIDAD ROBUSTA PARA LA INFORMACIÓN SEA VITAL PARA LA SEGURIDAD DE LA INFORMACIÓN DE UNA ORGANIZACIÓN. Blindando la compañía contra los APTs ¿Pero podría ser aún peor el 2012? La investigación dice que si puede serlo... Con las violaciones épicas del año pasado que sentaron un gran precedente, las generaciones futuras deben prepararse para las oleadas de amenazas cada vez más maliciosas perpetradas por agencias internacionales, gobiernos hostiles, “hack-tivistas” políticos, y compañías inescrupulosas que roban secretos de manera ilegal. Los eventos globales como los juegos olímpicos, la continua agitación en el Oriente Medio y la inestabilidad económica en Europa, establecieron el escenario para estos ataques. Dependiendo de a quién se le pregunte, el aumento de un hacking patrocinado por el estado es una amenaza inminente, o un problema terriblemente monstruoso. De acuerdo con Asia Times7, la Comisión de Revisión Económica y de Seguridad del Congreso de los EE.UU. y China (USCC), compartió recientemente sus preocupaciones similares cuando el director de la Iniciativa Cyber-Statecraft para el Consejo de Atlanta comentó que la amenaza China es tal, que nuestras ciber defensas militares la han llamado “la mayor transferencia de riqueza por medio de robo y piratería en la historia de la humanidad” A la luz de su presencia global insidiosa y en expansión, los APTS claramente son un problema. Mientras los contratistas militares y las compañías de alto perfil siguen siendo más conscientes y blindan sus defensas, las compañías pequeñas y medianas se han convertido en el siguiente paso lógico para los ataques dirigidos. Con frecuencia, este sector del mercado posee una combinación mortal: toda la información confidencial de grandes corporaciones y de agencias del gobierno - con las defensas de seguridad de una pequeña o mediana empresa. Sin embargo, la diferencia está en que en comparación tienen un presupuesto para TI reducido y una falta de personal dedicado a la seguridad TI que pueda protegerlos del panorama de seguridad cada vez más peligroso. A esto se le debe sumar la falta de conocimiento que surge de una percepción errada acerca de su anonimato, y el mercado mediano está catalogado como un gran objetivo APT. Considerando que los hackers pudieron entrar a profundidad en la red de Lockheed Martin antes de ser descubiertos, la amenaza en contra de las empresa medianas y de las compañías relativamente más pequeñas es gigantesca. Enfrentando la intimidante - o mas bien horrorizante - amenaza APT en el futuro, puede parecer que los segmentos de compañías pequeñas y medianas tienen pocas armas en su arsenal. Esto dista mucho de la verdad. 6 Muchos ataques de empresas medianas se pueden mitigar o detener por medio de la educación y capacitación regular a los usuarios. Las mejores prácticas de seguridad, como el evitar hacer clic a los archivos adjuntos de PDF de fuentes desconocidas o no solicitadas, el hacer doble revisión a correos electrónicos sospechosos, y cambiar regularmente las contraseñas, se deben realizar frecuentemente. Lo mejor de todo es que el costo de la prevención desde el inicio, es una fracción de lo que las organizaciones deben pagar en la infraestructura para tener un control de daños después de ocurrido un ataque. - un retorno sobre la inversión interesante para las medianas empresas preocupadas por su presupuesto. Dichos usuarios finales deben estar lejos de la única línea de defensa, haciendo que la implementación de una infraestructura de seguridad robusta para la información sea vital para la seguridad de la información de una organización. El experto en seguridad Bruce Schneier lo dijo mejor: En ataques de malware convencionales, “La seguridad en contra de este tipo de atacante es relativa; mientras que se está más seguro con respecto a casi todos los demás, los atacantes irán tras otras personas, no tras usted. En APT es diferente; es el atacante quien - por alguna razón - quiere atacarlo. Contra este tipo de atacante, el nivel absoluto de su seguridad, es lo que importa. No importa lo seguro que esté usted con respecto a sus colegas, lo que importa es si está lo suficientemente seguro como para mantenerlos afuera”. 8 7. Washington Sweats At China’s Cyber Threat (Washington sufre de pensar en la ciber amenaza de China) - Benjamin Shobert, Asia Times, 29 de Marzo de 2012 8. Advanced Persistent Threats - Schneier On Security (Amenazas Persistentes Avanzadas - Schneier sobre la seguridad), Bruce Schneier 9 de noviembre de 2011 7 5.0 “PARA AQUELLOS DE USTEDES QUE PIENSAN QUE EL CORREO ELECTRÓNICO ES UN VECTOR ANTICUADO: PIÉNSELO BIEN. LA MAYORÍA DE LOS APT ESTÁN RELACIONADOS CON LA INGENIERÍA SOCIAL ENVIADA POR CORREO ELECTRÓNICO O MENSAJES INSTANTÁNEOS (IM)”. El primer y mejor paso: Seguridad en el Endpoint Las PyMes debe mejorar sus defensas para mitigar la creciente amenaza APT. Los firewalls estándar y la tecnología IDS no son suficientes para bloquear los evasivos ataques dirigidos y sofisticados. Lo que complica la situación aún más, es que muchas de estas tecnologías no están correctamente controladas o actualizadas, manteniendo a los usuarios finales en las organizaciones en un falso sentido de seguridad, mientras se le da un pase libre a los operadores de APTs. Como mínimo, las compañías medianas deben tener un robusto agente de seguridad en los endpoints, que incorpore un antivirus, control de aplicaciones, control de dispositivos y control web. La mayoría de los APTs dependen de vulnerabilidades “0 day” poco conocidas o desconocidas, para poder obtener su ingreso. Las compañías necesitan una solución de seguridad endpoint que incluya tecnología con base en reputación para buscar comportamiento sospechoso, y detectar y eliminar aquellas amenazas aún no detectables. Estos filtros de reputación también alertarán a los usuarios cuando estén navegando en sitios web comprometidos o sospechosos que pudieran contaminarlos con malware. Kaspersky Endpoint Security 8 combina todas estas características requeridas para bloquear los APTs todas las veces. La solución combina protección anti-malware de prototipo con controles centrados en la información como las tecnologías Control de Apliaciones, Control de Dispositivos y Filtrado Web, junto con capacidades de listas blancas y listas negras que se pueden personalizar para limitar las aplicaciones. Las tecnologías heurísticas alertan al usuario acerca de las amenazas desconocidas, y si es necesario, pueden tomar acción inmediata para erradicar el ataque y restaurar los datos dañados. Para aquellos de ustedes que piensan que el correo electrónico es un vector anticuado: Piénselo bien. La mayoría de los APTs están relacionados con la ingeniería social enviada por correo electrónico o mensajes instantáneos (IM). Esencial en Kaspersky Endpoint Security 8 la característica de dispositivos electrónicos seguros es compatible con los programas más comunes de correo electrónico, escaneo de archivos y enlaces enviados por medio de sistemas IM. Además, la solución contiene tecnología antiphishing, incluyendo una lista de URLs de phishing actualizada en tiempo real por Kaspersky Security Network (KSN). Kaspersky Antivirus Security para Servidores de Correo, fortalece además el gateway de correos electrónicos, que protege los servidores de groupware y los populares servidores de correo electrónico - incluyendo Microsoft Exchange, Lotus Notes / Domino Sendmail, Qmail, Postfix y Exim - de programas maliciosos y spam. La solución escanea todos los mensajes entrantes y salientes y los archivos adjuntos, filtra los mensajes por tipo de archivo adjunto, y los barre con antivirus en Exchange, ayudando al usuario final protegerse de ataques de phishing tipo APT. Pero pocos APTs, si es que ocurre, se detienen en el endpoint - y la solución anti-malware de una organización tampoco debería hacerlo. El anti-malware debería siempre extenderse a todos los componentes de la red, incluyendo los servidores de archivos, las estaciones de trabajo y las plataformas móviles. 8 Kaspersky Security para Servidores de Archivos protege aún más el mercado PyME, pues ofrece un escaneo, por acceso, programado y en línea de todos los componentes claves del sistema mientras, detectan, remueven y bloquean software malicioso y objetos infectados. KASPERSKY ENDPOINT SECURITY 8 OFRECE LA FUNCIONALIDAD, ADMINISTRACIÓN Y SEGURIDAD QUE CUMPLE CON LAS NECESIDADES DE PROTECCIÓN Y PRESUPUESTO DE UNA COMPAÑÍA. Debido a que los APTs puede ingresar por medio de una estación de trabajo, Kaspersky Anti-Virus para Estaciones de Trabajo ofrece protección contra todo tipo de ciber amenaza, incluyendo ataques de virus, spyware y hackers sobre todas las estaciones de trabajo de escritorio y remotas. Un escáner de amenazas y vulnerabilidades fortalece la solución y monitorea continuamente todos los archivos entrantes y salientes y todos los flujos de datos incluyendo correo electrónico, tráfico en internet y comunicación en la red, en busca de contenido malicioso con escaneo en tiempo real, por acceso y a profundidad. Hace algunos años, los APTs sólo necesitaban llegar a la plataforma Windows para lograr sus objetivos - pero esos días han acabado. El reciente brote de malware dirigido a Mac OS X puso de cabeza a los usuarios de Mac y los dejó cada vez más susceptibles a los mismos tipos de ataques APT que a sus contrapartes de Windows. Durante este mismo año, el Troyano Flashback circuló entre los sorprendidos usuarios de Mac, infectando más de 748.000 computadores para el final de abril de 2012.9 Kaspersky Endpoint Security para Mac ofrece todas las mismas protecciones contra amenazas como Flashback y contra el inminente y creciente malware Mac, con un motor antivirus poderoso, tecnología de escaneo heurístico y uso de CPU optimizado, junto con implementación remota, manejo de detecciones, cuarentena y almacenaje de copias de respaldo. Mientras tanto, el motor antivirus detrás de Kaspersky Anti-Virus para Estaciones de Trabajo es capaz de detectar, poner en cuarentena y remover malware en la mayoría de los sistemas operativos de Linux. La visibilidad es la clave. Tecnología que ofrece una completa visibilidad y capacidades para generar informes y darles a los administradores la posibilidad de evaluar todo el ambiente TI y la postura de seguridad de la organización, sus datos históricos y los eventos de seguridad que serán cruciales en la línea de defensa. Esa ventana holística se debe extender más allá del endpoint o estación de trabajo a los servidores, y las plataformas de virtualización y móviles. Kaspersky Security Center 9 lo une todo, ofreciendo un paquete de programas integral de herramientas de administración que pueden hacer precisamente eso: manejar un conjunto de aplicaciones de protección contra amenazas, configurar y programar políticas, integrarse con Cisco NAC y Microsoft NAP y regular los dispositivos móviles. Nada garantiza una protección absoluta contra infecciones de malware, especialmente mientras los APTs se vuelven más poderosos e invasivos. La meta de cualquier programa de seguridad debe ser la mitigación de las amenazas de seguridad con la mayor facilidad y el menor costo posibles. 9 Los paquetes de programas de seguridad como Kaspersky Endpoint Security 8 y sus programas complementarios ofrecen la funcionalidad, administración y seguridad que cumple con las necesidades de protección y presupuesto de una compañía. Acerca de Kaspersky Lab Con el aumento en malware sofisticado, el uso de aplicaciones potencialmente maliciosas y de empleados que llevan sus propios dispositivos al trabajo, es aún más difícil administrar todas las amenazas de seguridad TI potenciales en su compañía. Con Kaspersky Endpoint Security 8 usted establece las reglas, usted controla las aplicaciones, los dispositivos y el uso de la web. Si ocurre en su compañía, Kaspersky le permite ver, administrar y protegerla. Usted está en control. Usted está en el asiento del conductor. Esté listo para lo que viene kaspersky.com/beready 9. The Anatomy Of Flashflake, Part II (La anatomía de Flashfake, Parte II), Securelist, Sergey Golovanov, 24 de mayo de 2012 10