•Fiabilidad, confidencialidad, integridad y disponibilidad. Fiabilidad

Anuncio

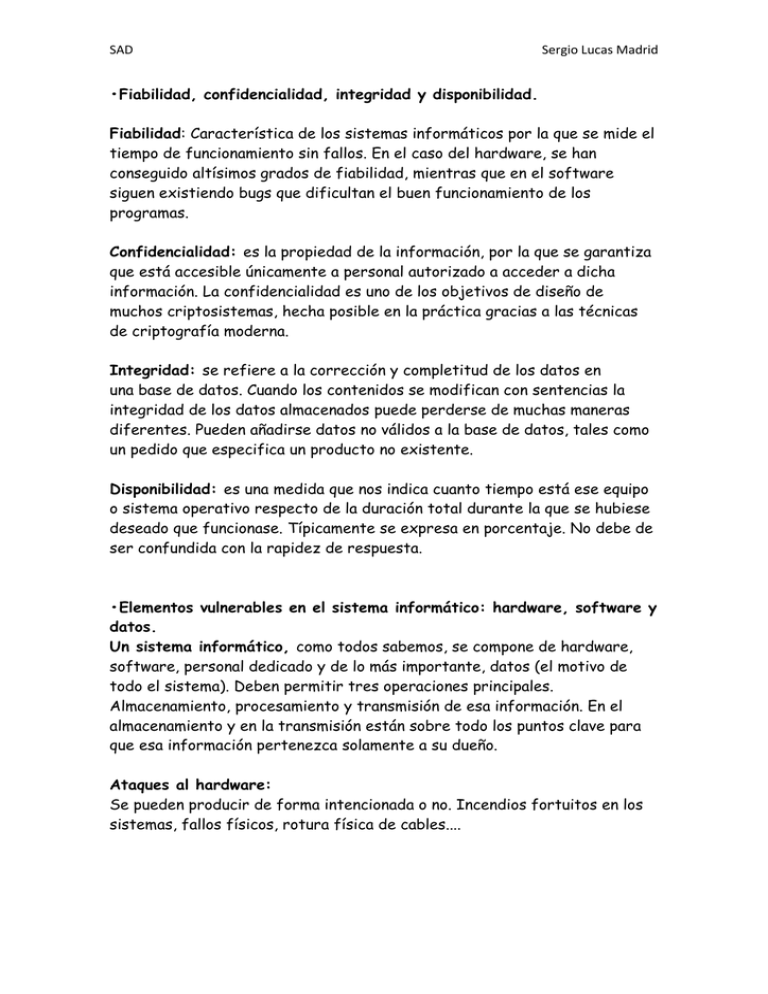

SAD Sergio Lucas Madrid •Fiabilidad, confidencialidad, integridad y disponibilidad. Fiabilidad: Característica de los sistemas informáticos por la que se mide el tiempo de funcionamiento sin fallos. En el caso del hardware, se han conseguido altísimos grados de fiabilidad, mientras que en el software siguen existiendo bugs que dificultan el buen funcionamiento de los programas. Confidencialidad: es la propiedad de la información, por la que se garantiza que está accesible únicamente a personal autorizado a acceder a dicha información. La confidencialidad es uno de los objetivos de diseño de muchos criptosistemas, hecha posible en la práctica gracias a las técnicas de criptografía moderna. Integridad: se refiere a la corrección y completitud de los datos en una base de datos. Cuando los contenidos se modifican con sentencias la integridad de los datos almacenados puede perderse de muchas maneras diferentes. Pueden añadirse datos no válidos a la base de datos, tales como un pedido que especifica un producto no existente. Disponibilidad: es una medida que nos indica cuanto tiempo está ese equipo o sistema operativo respecto de la duración total durante la que se hubiese deseado que funcionase. Típicamente se expresa en porcentaje. No debe de ser confundida con la rapidez de respuesta. •Elementos vulnerables en el sistema informático: hardware, software y datos. Un sistema informático, como todos sabemos, se compone de hardware, software, personal dedicado y de lo más importante, datos (el motivo de todo el sistema). Deben permitir tres operaciones principales. Almacenamiento, procesamiento y transmisión de esa información. En el almacenamiento y en la transmisión están sobre todo los puntos clave para que esa información pertenezca solamente a su dueño. Ataques al hardware: Se pueden producir de forma intencionada o no. Incendios fortuitos en los sistemas, fallos físicos, rotura física de cables.... SAD Sergio Lucas Madrid Ataques al software: Se pueden centrar contra los programas del sistema operativo, a los programas de utilidad o a los programas de usuario. Necesita de mayores conocimientos técnicos (para los ataques hardware, por ejemplo, bastaría con unas tijeras, un mazo... cerillas...) Existe gran variedad de ataques software: Existen agujeros de seguridad en los sistemas operativos. Existen agujeros de seguridad en las aplicaciones. Existen errores en las configuraciones de los sistemas. Los usuarios carecen de información respecto al tema. •Análisis de las principales vulnerabilidades de un sistema informático. Vulnerabilidades de un sistema informático En un sistema informático lo que queremos proteger son sus activos, es decir, los recursos que forman parte del sistema y que podemos agrupar en: Hardware: elementos físicos del sistema informático, tales como procesadores, electrónica y cableado de red, medios de almacenamiento (cabinas, discos, cintas, DVDs,...). Software: elementos ló́gicos o programas que se ejecutan sobre el hardware, tanto si es el propio sistema operativo como las aplicaciones. Datos: comprenden la información lógica que procesa el software haciendo uso del hardware. En general serán informaciones estructuradas en bases de datos o paquetes de información que viajan por la red. Otros: fungibles, personas, infraestructuras,.. aquellos que se 'usan y gastan' como puede ser la tinta y papel en las impresoras, los soportes tipo DVD o incluso cintas si las copias se hacen en ese medio, etc. •Amenazas. Tipos: Amenazas físicas. Desastres naturales, incendios accidentales tormentas e inundaciones. Amenazas ocasionadas por el hombre. Disturbios, sabotajes internos y externos deliberados. SAD Sergio Lucas Madrid Amenazas lógicas. Virus: Es un programa informático diseñado para infectar archivos. Suelen venir dentro del código de otros programas. Los objetivos de los virus suelen ser los programas ejecutables. Gusanos: Los gusanos son programas que realizan copias de sí mismos, alojándolas en diferentes ubicaciones del ordenador. El objetivo de este malware suele ser colapsar los ordenadores y las redes. Troyanos: El principal objetivo de este tipo de malware es introducir e instalar otras aplicaciones en el equipo infectado, para permitir su control remoto desde otros equipos. Adware: Los programas de tipo adware muestran publicidad asociada a productos y/o servicios ofrecidos por los propios creadores o por terceros. Spyware: El spyware o programas espías son aplicaciones que recopilan información sobre una persona u organización sin su consentimiento ni conocimiento. Rootkits: Se trata de programas diseñados para ocultar objetos como procesos, archivos o entradas del Registro de Windows. Exploits: Es una técnica o un programa que aprovecha un fallo de seguridadexistente en un determinado protocolo de comunicaciones, sistema operativo,etc. Dialers: Generalmente, un dialer trata de establecer una conexión telefónica con un número de tarificación especial. Se trata de una categoría que tiende a desaparecer. Cookies: Las cookies son pequeños archivos de texto que el navegador de Internet guarda en el ordenador del usuario cuando se visitan páginas web. Pueden derivar en una amenaza para la privacidad del usuario. Phishing: El phishing consiste en el envío de correos electrónicos que, aparentando provenir de fuentes fiables (por ejemplo, entidades bancarias), intentan obtener datos confidenciales del usuario. SAD Sergio Lucas Madrid Spam: El spam es el correo electrónico no solicitado que es enviado en cantidades masivas a un número muy amplio de usuarios generalmente con el fin de comercializar. Redes de bots: “Bot” es el diminutivo de la palabra “Robot”. Son pequeños programas que se introducen en el ordenador por intrusos, con la intención de tomar el control remoto del equipo del usuario sin su conocimiento ni consentimiento. Scams: El scam es un tipo de correo electrónico fraudulento que pretende estafar económicamente al usuario presentado como donación a recibir, lotería o premio al que se accede previo envío de dinero.