Servicios de Valor Añadido en Redes Móviles Ad-hoc

Anuncio

Servicios de Valor Añadido en Redes Móviles Ad-hoc

Iván Vidal, Carlos García, Ignacio Soto, José Ignacio Moreno

Departamento de Ingeniería Telemática

Universidad Carlos III de Madrid

Avenida de la Universidad, 30

28911 Leganés (MADRID)

E-mail: {ividal, cgarcia, isoto, jmoreno}@it.uc3m.es

Resumen

Mobile ad-hoc networks are currently one of the most important research subjects, due to the huge variety of

applications (military, emergence, industry, private use, etc...). However different services available at traditional

networks now become an unavoidable task that must be solved. This paper reviews current researches on three of

the most important add-on services: QoS, security and service discovery. Although these are still three research

items at traditional networks, special considerations on manet networks must be taken into account to propose a

feasible way to provide QoS, security and service discovery support.

1. Introducción

Una red móvil ad-hoc (MANET) es una colección de

nodos móviles autónomos que se comunican entre si

mediante enlaces wireless, dónde no existe una

infraestructura de red fija y la administración se

realiza de forma descentralizada. En este nuevo

entorno, los nodos participan en la toma de

decisiones, realizando las funciones propias del

mantenimiento de la red y tomando parte en los

algoritmos de encaminamiento.

En general, cualquier propuesta real aplicable a una

MANET deberá tener en cuenta las restricciones

impuestas por las características inherentes a este

tipo de redes. Estas características se definen en [1]

y son las siguientes: topología dinámica, enlaces de

ancho de banda limitado y capacidad variable,

limitaciones de energía y capacidad de

procesamiento en los nodos y seguridad física

limitada.

Hasta ahora, los esfuerzos de investigación, guiados

por el grupo de trabajo MANET [2] dentro del

IETF, se han centrado, principalmente, en temas

relacionados con el encaminamiento. Sin embargo,

existen otros aspectos no menos importantes que

deben ser abordados en el diseño de una red de

elevada funcionalidad y disponibilidad.

provisión de calidad de servicio en redes ad-hoc,

describiendo los principales problemas a los que se

enfrenta, y analizando diferentes propuestas. A

continuación, en el capítulo 3, se profundiza en los

problemas de seguridad asociados a este tipo de

redes y se repasan las principales soluciones

propuestas hasta la fecha. En el capítulo 4 se aborda

el aspecto de descubrimiento de servicios,

Finalmente, en el capítulo 5, se resume el contenido

del artículo.

QoS

Seguridad

Descubrimiento

de servicios

Figura 1. Servicios de valor añadido en MANET

Tal y como comentaba el Agente Smith en Matrix:

“¿Para qué quieres un teléfono si no puedes hablar?”

[32]. Esta frase resume perfectamente el estado de

las redes ad-hoc, donde la presencia de los citados

servicios resulta de vital importancia.

2. Calidad de Servicio

La llegada de nuevas aplicaciones multimedia, o

aplicaciones de gestión con ciertos requisitos en

cuanto a ancho de banda o retardo, han conseguido

que desde hace algunos años la provisión de cierto

nivel de calidad de servicio en la red sea un objetivo

de vital importancia. Sin embargo este problema

lleva siendo estudiado largo tiempo, y han surgido

diferentes iniciativas para resolverlo. Desde el IETF,

dos grupos de trabajo han dado diferentes frutos:

Intserv y Diffserv.

El esquema del resto del artículo se describe a

continuación. En el capítulo 2 se estudiará la

Las redes móviles ad-hoc, debido a sus especiales

características, hacen que la provisión de QoS sea un

En este documento se muestra un estado del arte y

líneas de trabajo futuras en tres de estos apartados:

mecanismos de provisión de calidad de servicio

(QoS), seguridad y descubrimiento de Servicios.

tema especialmente complicado. En la actualidad

diferentes iniciativas han surgido dentro del propio

grupo de trabajo sobre redes ad-hoc del IETF [2], sin

embargo ninguno de ellos presenta especiales

ventajas sobre los demás.

En el presente apartado intentaremos ofrecer una

revisión sobre el estado del arte en cuanto a la

provisión de QoS en redes móviles ad-hoc.

Realizaremos un repaso de las principales iniciativas

surgidas hasta la fecha y se presentarán las líneas de

trabajo que mayor viabilidad presentan en la

actualidad.

2.1.

QoS en redes adhoc

En primer lugar es necesario tener en cuenta las

principales características que presentan las redes

ad-hoc a la hora de proveer QoS [3]. Principalmente

la topología dinámica, que modifica los nodos

vecinos constantemente, así como el estado de los

enlaces, modificando de esta forma el ancho de

banda disponibles, así como el retardo presente en

los enlaces, conducen a que la provisión de QoS sea

poco menos que una locura en este tipo de redes.

En consecuencia, muchas de las iniciativas que

comentaremos se basarán en la suposición de cierto

estacionamiento entre los nodos de la red, pudiendo

distinguir entre nodos con gran movilidad, y otros

con menor movilidad.

En primer lugar será necesario establecer un marco

de trabajo para estructurar todas las líneas de

investigación que existen en la actualidad. De esta

forma, podemos identificar diferentes componentes,

todos ellos necesarios a la hora de proveer calidad de

servicio: Modelo de QoS, Señalización para la

reserva de recursos QoS, Encaminamiento QoS,

Control de acceso al medio QoS.

A. Modelo de QoS

En primer lugar debemos realizar un repaso a los

modelos de QoS con mayor auge en Internet, para

posteriormente tener en cuenta las especiales

características de las redes ad-hoc y las restricciones

que nos impondrán. En el mundo Internet las

propuestas de QoS con mayor impacto son las

estudiadas por el IETF a través de dos grupos de

trabajo: Intserv [4] – servicios integrados, y Diffserv

[5] – servicios diferenciados.

La principal idea de la solución Intserv es la reserva

de recursos en la red por flujos. La reserva se realiza

para cada flujo entre fuente y destino, indicando los

recursos que resultarán necesarios (ancho de banda,

retardo, jitter, etc.). Para la provisión del servicio

cada router del núcleo de la red debe mantener una

tabla con el estado de reserva por flujo. La principal

limitación de este modelo es la gran cantidad de

información que es necesario almacenar en cada

nodo intermedio, lo cual hace que la solución no sea

escalable a situaciones comunes con gran cantidad

de flujos entre usuarios finales.

Por otro lado la solución Diffserv propone la

agregación de flujos para la provisión de calidad de

servicio, solucionando de esta forma los problemas

de escalabilidad de Intserv. Diffserv define un

campo Diffserv Code Point (DSCP) asociado a la

cabecera IP (ya sea IPv4 o IPv6), de manera que el

tratamiento de este tráfico en los nodos intermedios

de la red vendrá determinado por el valor asociado a

este campo. De esta forma se logra la agregación de

flujos, consiguiendo un tratamiento especial para

cada servicio en función del código DSCP.

B. Señalización para la reserva de QoS

El mecanismo de señalización será el encargado de

realizar la reserva y liberación de recursos en la red,

así como el establecimiento de flujos en la red.

Los diversos mecanismos de señalización se dividen

entre aquellos que incorporan la información de

control dentro de los paquetes de datos, in-band

signalling [6], y los que utilizan mensajes expresos

de control, out-of-band signalling.

Uno de los mecanismos de señalización más

extendidos es el protocolo RSVP [7], definido por el

IETF. Se trata de un mecanismo fuera de banda, outof-band signalling, que permite la reserva de

recursos de red extremo a extremo para tráfico

unicast y multicast. Se basa en la utilización de dos

mensajes PATH y RESV que recorren el camino

estableciendo una reserva en los nodos intermedios.

Sin embargo este mecanismo de señalización podría

no resultar muy adecuado para una red móvil ad-hoc

debido a la excesiva sobrecarga del protocolo y a la

falta de adaptación a la topología dinámica.

Otra propuesta a considerar sería la desarrollada por

el grupo de trabajo INSIGNIA [6]. El objetivo

principal es el soporte de servicios adaptativos, es

decir, aplicaciones con capacidad de adaptarse a

cambios en el ancho de banda disponible. Se basa en

señalización in-band, utilizando el campo de

opciones de la cabecera IP para indicar los requisitos

de recursos indicando ancho de banda mínimo y

máximo.

C. Encaminamiento QoS

Los protocolos de encaminamiento en redes ad-hoc

se pueden dividir en tres grupos: proactivos,

reactivos y basados en cluster. Los protocolos

proactivos son aquellos que mantienen una ruta hacia

todos los nodos, aunque en ese momento no se

utilicen. El caso de los protocolos reactivos intenta

optimizar el uso de ancho de banda descubriendo la

ruta hacia un destino sólo en el caso en que sea

necesario enviar un paquete. Finalmente los

protocolos basados en cluster son una mezcla de los

dos tipos que hemos visto, y se basan en definir

jerarquías entre los nodos de la red y mantener

información sobre la topología local.

Un protocolo de encaminamiento con capacidades

QoS debería intentar establecer una ruta que

satisficiese determinados requisitos de ancho de

banda, retardo, jitter, etc. Sin embargo, la topología

dinámica presente en redes ad-hoc hace que asegurar

estos parámetros sea una tarea muy complicada.

Inicialmente los protocolos reactivos serían más

interesantes gracias a su menor uso de recursos de

red (escasos en redes ad-hoc).

Probablemente este sea uno de los campos donde

menos trabajo se ha realizado, si bien existen ciertas

iniciativas con un futuro prometedor. A continuación

analizaremos una de estas propuestas llamada

CEDAR (Core-Extraction Distributed Ad-hoc

Routing, [8]).

C.1. CEDAR

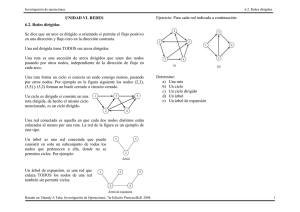

Se trata de un protocolo de encaminamiento con

soporte de QoS basado en tres pilares básicos.

En primer lugar la extracción de núcleo permite

identificar un conjunto mínimo de nodos en la red

que formarán parte del núcleo. Todo nodo debe

formar parte del núcleo o ser vecino de un nodo del

núcleo. CEDAR propone un algoritmo para la

elección de los nodos que compondrán el núcleo de

la red, y define un proceso de pseudo-broadcast para

el intercambio de información entre los nodos del

núcleo. En la Figura 22 podemos ver un ejemplo de

topología lógica construida con CEDAR.

Figura 2. Topología en una red CEDAR

Otro de los pilares que componen CEDAR es la

propagación del estado de enlace, cuyo objetivo es

que cada nodo del núcleo conozco el estado y

topología de los enlaces locales, así como de los

enlaces más lejanos pero estables y con gran ancho

de banda.

Finalmente el último pilar de la propuesta CEDAR

es el cálculo de la ruta. Cuando una fuente desea

enviar tráfico a un destino, previamente manda un

mensaje indicando <origen, destino, ancho de banda

solicitado>. Esta información se propaga por el

núcleo a través del pseudo-broadcast, hasta que

alcanza el destino, mientras los nodos intermedios

comprueban la disponibilidad de ancho de banda en

cada salto intermedio.

D. Control de acceso al medio QoS

Los diferentes elementos, que hemos visto

anteriormente, involucrados en la provisión de QoS

no tendrían ningún sentido si el control de acceso al

medio (MAC) no nos proporcionase algún

procedimiento para la reserva de recursos.

Gran cantidad de protocolos MAC se han propuesto

para entornos wireless [10][11], si bien la mayoría

no ofrece la posibilidad de realizar una reserva de

recursos.

3.

Seguridad

3.1.

Introducción

Los requisitos de seguridad en una red móvil ad hoc

son los mismos que los existentes en redes

tradicionales, y se enumeran a continuación:

confidencialidad, integridad, autenticación, no

repudiación y disponibilidad. Sin embargo, las

características generales de una MANET de

topología dinámica, enlaces de ancho de banda

limitado y capacidad variable, limitaciones de

energía y capacidad de procesamiento en los nodos y

seguridad física limitada, hacen del cumplimiento de

los requisitos anteriores un problema mucho más

complejo de abordar, mostrando la dificultad de

diseñar una solución general en términos de

seguridad sobre un escenario móvil ad hoc.

La política de seguridad a aplicar en un entorno ad

hoc dependerá, en gran medida, de la aplicación y

del escenario concretos para los que se realiza el

despliegue de la red. Las propuestas de seguridad se

centran en aspectos concretos del problema. En [13]

se identifican tres aspectos clave que deberán ser

cubiertos por cualquier política de seguridad en

redes ad-hoc: sistemas de detección de intrusiones

(SDI),

seguridad

de

los

protocolos

de

encaminamiento y servicios de gestión de claves.

3.2.

Sistemas de detección de intrusiones

Las técnicas de prevención, tales como el cifrado y

la autenticación, son necesarias como primera línea

de defensa en una MANET. Sin embargo, una red

wireless ad-hoc presenta vulnerabilidades inherentes

que no son fácilmente previsibles. La detección de

intrusiones permite establecer una segunda línea de

defensa, y puede ser necesaria en beneficio del

requisito de disponibilidad.

En [14] los autores proponen una arquitectura

distribuida y cooperativa para la detección de

intrusiones que utiliza un modelo de detección de

anomalías. En el sistema propuesto, cada nodo de la

red ejecuta un agente SDI que monitoriza las

actividades locales al nodo. Si el SDI detecta una

intrusión a partir de las trazas locales inicia un

procedimiento de respuesta. Si detecta una anomalía,

pero no tiene una evidencia concluyente de que se

esté produciendo un ataque, puede iniciar un proceso

cooperativo con sus nodos vecinos, de modo que

puedan determinar finalmente si la intrusión ha

tenido o no lugar. Los autores proponen además una

estructura multicapa, en la que la detección se realiza

a diferentes niveles en la torre de protocolos.

En [15] se propone un SDI distribuido basado en

tecnología de agentes móviles. Un agente móvil es

una entidad software autónoma poco pesada y

dinámicamente actualizable que atraviesa la red y se

ejecuta sobre ciertos nodos. Los autores indican que

la tecnología de agentes es especialmente apropiada

en el caso de MANETs, dónde los recursos en forma

de ancho de banda en los enlaces y de capacidad en

los nodos pueden ser limitados. Se propone una

arquitectura no monolítica en la que las diferentes

funciones a realizar por el SDI se distribuyen entre

diferentes tipos de agentes, de modo que, finalmente,

la carga introducida por el SDI se distribuye de

forma eficiente entre los nodos de la red.

En cualquier caso, el empleo de técnicas de

detección dependerá siempre de las características de

la aplicación y del escenario concreto sobre el que

dicha aplicación se ejecuta. Dada la sobrecarga que

pueden introducir estos mecanismos, en términos de

transmisión sobre el medio wíreless y de

procesamiento y almacenamiento en los nodos, su

uso puede resultar justificable únicamente en

aplicaciones con fuertes requisitos de seguridad y en

las que los dispositivos involucrados dispongan de la

suficiente capacidad y autonomía como para que la

ejecución de un sistema de detección no imponga

una limitación no tolerable sobre las prestaciones

ofrecidas al usuario final. Por otro lado, los modelos

de detección tradicionales no son directamente

aplicables en este nuevo escenario. Las grandes

diferencias existentes con respecto a las redes

convencionales deberán ser tenidas en cuenta por

cualquier SDI aplicable en MANETs.

3.3.

Seguridad en el encaminamiento

Los nodos en una MANET actúan como routers,

participando en el protocolo de encaminamiento para

descubrir y mantener rutas a otros nodos de la red.

Así, mientras que en las redes tradicionales los

routers son administrados por operadores de

confianza, esto deja de ser cierto en redes wíreless

ad-hoc, en las que se espera que cada nodo que llega

a la red participe en la toma de decisiones. En

general, el objetivo de un algoritmo de

encaminamiento es establecer una ruta adecuada

entre cada par de nodos. Si el resultado de este

algoritmo es manipulado, el funcionamiento normal

de la MANET puede verse seriamente afectado,

actuando en contra del requisito de disponibilidad.

Por este motivo la seguridad en el encaminamiento

tiene un gran peso sobre la seguridad del sistema.

En [16] se indican una serie de criterios que debe

cumplir un protocolo de encaminamiento seguro.

Además, se identifican los principales ataques contra

los mecanismos de encaminamiento ad-hoc,

clasificándolos en pasivos y activos. En [17] los

ataques activos se clasifican a su vez en externos e

internos. Los ataques externos son realizados por

nodos que no pertenecen a la red. Estos ataques

incluyen la inyección de información errónea de

encaminamiento, reenvío de información de

encaminamiento antigua y distorsión de la

información de encaminamiento intercambiada entre

los nodos de la red. Las medidas de prevención, tales

como el cifrado y la autenticación, pueden establecer

la defensa contra este tipo de ataques. Los ataques

internos proceden de nodos comprometidos

pertenecientes red. Esta es una amenaza de mayor

gravedad, y los SDI pueden jugar un papel

fundamental en la detección de este tipo de ataques.

En [18] se indican un conjunto de técnicas para

diseñar algoritmos de encaminamiento ad-hoc

resistentes a intrusiones (TIARA). Estas técnicas son

independientes del algoritmo de encaminamiento, si

bien para su implementación los algoritmos de

encaminamiento ad-hoc deben ser modificados.

En [19] se propone un esquema que permite

construir redes ad-hoc resistentes a intrusiones. El

enfoque se basa en extender las capacidades de los

algoritmos de encaminamiento ad-hoc existentes sin

tener por ello que modificar dichos algoritmos. Esta

propuesta utiliza mecanismos TIARA.

En [20] se propone un algoritmo de encaminamiento

seguro, SRP, que proporciona información de

conectividad correcta, actualizada y autenticada a

cada par de nodos que desean establecer una

comunicación segura. Para ello, el único requisito es

la existencia de una asociación de seguridad entre el

nodo que inicia la comunicación y el nodo destino.

En [21] se describe otro protocolo de

encaminamiento seguro, SEAD, basado en parte en

el protocolo de encaminamiento ad-hoc DestinationSequenced Distance-Vector (DSDV). Los autores

indican que SEAD es robusto ante múltiples ataques

no coordinados que provocan un estado erróneo en

la información de encaminamiento de cualquier nodo

de la red.

En [22] se propone un algoritmo de encaminamiento

seguro bajo demanda, ARIADNE, basado en el uso

de criptografía simétrica de elevada eficiencia.

3.4.

Servicios de gestión de claves

El empleo de técnicas de cifrado y de firmas

digitales como mecanismos de prevención requiere

el uso de claves criptográficas, que serán utilizadas

por las partes comunicantes. El servicio de gestión

de claves asiste a los nodos en el proceso de

comunicación, permitiendo establecer relaciones de

confianza entre las entidades que se comunican. Con

frecuencia, este servicio es proporcionado por un

tercero de confianza, en el que confían todos los

nodos de la red. Típicamente, en el caso de sistemas

criptográficos de clave pública, el tercero de

confianza suele ser una autoridad de certificación

(AC).

En [23] se propone un esquema threshold (K,N), que

permite distribuir las funciones de la AC entre un

subconjunto de nodos de una red con N nodos. El

sistema contiene tres tipos de nodos: clientes,

servidores y combinadores. Los nodos cliente son los

usuarios del servicio de gestión de claves. Los nodos

servidores

y

combinadores,

conjuntamente,

proporcionan la funcionalidad de la AC. Cada nodo

servidor mantiene una clave que le permite generar

certificados parciales. Los nodos combinadores, que

son también servidores, combinan certificados

parciales para formar un certificado válido. Cuando

el cliente desea renovar su certificado, solicita la

renovación al menos a K nodos servidores. Si la

solicitud es tramitada, cada nodo servidor genera un

nuevo certificado parcial. Los certificados parciales

son enviados a un combinador, que genera un

certificado válido para el cliente. Los certificados de

todos los clientes son almacenados por los nodos

servidores, de modo que éstos actúan también como

repositorios de claves.

En [24] se propone un esquema threshold (K, N)

similar al anterior, sólo que ahora las funciones de la

AC se distribuyen entre todos los nodos de la red, y

no entre un subconjunto de nodos servidores

especializados.

En [25] se propone una solución similar a PGP,

donde los certificados son generados por los

usuarios, sin necesidad de una AC. Cada nodo

almacena un conjunto reducido de certificados

correspondientes a las claves públicas de nodos que

considera válidas. Cuando dos nodos desean

autenticar la clave pública del otro, lo hacen en base

a los certificados que mantienen mediante un

protocolo Shortcut Hunter, propuesto por los

autores, basado en el fenómeno pequeño mundo.

En [26] se propone un servicio de gestión de claves

basado en criptografía simétrica. Los nodos de la red

comparten una clave secreta de grupo, que se utiliza

para tareas de autenticación y para generar claves de

cifrado. La clave de grupo no expira, mientras que

las claves de cifrado se actualizan en periodos

regulares. Este esquema es adecuado en redes con

nodos de capacidad limitada, en los que la

criptografía pública resulta excesivamente pesada.

En [27] y [28] se proponen esquemas para el

acuerdo de claves entre nodos de redes ad-hoc

localizadas sobre escenarios concretos.

Las propuestas anteriores permiten establecer un

servicio de gestión de claves en un entorno ad-hoc.

Sin embargo, la implementación final de estos

servicios dependerá en gran medida de la capacidad

de los nodos de la red, que en una MANET puede

ser limitada. El desarrollo de propuestas que tengan

en cuenta estas limitaciones puede ser una de las

líneas de trabajo futuras en este apartado.

4.

Descubrimiento de servicios

4.1.

Descripción

Las redes ad-hoc están intrínsicamente ligadas con el

concepto de computación ubicua. Existe una

tendencia a que cualquier equipo tenga capacidades

de proceso. Esos equipos tendrán capacidades de

comunicación y normalmente se comunicarán

formando una red ad-hoc. Cada uno de esos equipos

tendrá servicios muy específicos como, por ejemplo,

medir la temperatura de una sala u ofrecer un sistema

de aire acondicionado. En ese entorno, formado por

redes ad-hoc, donde multitud de equipos ofrecerán

multitud de servicios los mecanismos para descubrir

servicios cobran una especial relevancia.

Podemos caracterizar el problema como sigue. Las

aplicaciones identifican los servicios usando

números de puertos o nombres pero no direcciones

IP. El problema consiste en casar esos descriptores

de servicio con las direcciones IP de las máquinas

que los ofrecen.

4.2.

Estado del arte

Actualmente existen distintos protocolos de

descubrimiento de servicios pero, en general,

enfocados a redes con infraestructura estable y poco

adaptados a redes ad-hoc.

Los protocolos de descubrimiento más conocidos

junto con sus características se exponen en la

siguiente tabla.

Tabla 1. Protocolo de descubrimiento de servicios

Las soluciones para redes ad-hoc están limitadas a

redes muy pequeñas y no consideran aspectos como

QoS o elección de los servidores más “cercanos” al

cliente.

En la actualidad existen dos corrientes es cuanto a

las arquitecturas para descubrimiento de servicios en

redes ad-hoc:

El peticionario y el oferente del servicio pueden

tener una relación inmediata o directa. Dicha

relación se puede establecer de forma “activa”, es

decir cuando el cliente quiere descubrir un servicio

hace difusión en toda la red y el/los oferentes de ese

servicio le responden. También se puede establecer

de forma “pasiva”, es decir, los oferentes de

servicios los anuncian por difusión periódicamente a

la red. La gran ventaja de ambos formas es que

siguen un modelo peer-to-peer (entre iguales). Para

descubrir un servicio sólo interviene el oferente y el

peticionario, no intervienen terceras identidades.

Esto es idóneo en redes ad-hoc pues no se necesitan

nodos especiales –que actúan como terceros- y,

además, no hay ningún nodo que sea critico; si algún

nodo falla, sólo se pierden los servicios que él

ofrece.

Pero este método tiene un gran

inconveniente y es que usa difusión. En el caso de

una red ad-hoc esto puede inundar la red, por lo que

es necesario buscar otras soluciones.

Estas consisten en que la relación entre el

peticionario y el oferente del servicio no sea directa,

sino que interviene una tercera identidad, un nodo

que actúa como servidor de descubrimiento de

servicios. Decimos que es una relación “mediada”.

En este caso ya no se necesita usar difusión para

descubrir o anunciar servicios. Las ventajas e

inconvenientes son los simétricos al anterior caso.

Esto requiere que uno o varios nodos se comporten

como servidores en la red. Evidentemente, no se usa

un solo servidor de descubrimiento de servicios, se

usan varios, descentralizando el sistema para repartir

carga y ser más robusto frente a caídas en los nodos

que trabajan como servidores.

4.3.

Líneas de trabajo

Las dos aproximaciones anteriores cuentan con

numerosos trabajos abiertos. En el primer caso, se

investiga sobretodo en reducir el número de

mensajes a enviar y en realizar mecanismos para

lograr que los mensajes de difusión generen los

menos paquetes posibles, como se puede ver en el

trabajo de En el segundo caso, los esfuerzos se

centran en replicar los servidores y distribuir la

carga, ya que estos servidores serán nodos de la red

que, voluntariamente, aceptan prestar este servicios.

Pero actualmente, los resultados obtenidos se basan

en simulación, y en entornos con pocos nodos.

Además aspectos como la seguridad, particularmente

los aspectos de autenticación y autorización están

aún por desarrollar. En cuanto a proyectos de

investigación hay varios. Citaremos, a modo de

ejemplo 0, 0 y 0.

Ligar la autorización al descubrimiento de servicios,

este es un aspecto de vital importancia, ya que no

tiene sentido descubrir servicios que uno luego no

está autorizado a usar. El mayor escollo es que en las

redes ad-hoc no hay una infraestructura de

distribución de claves o de certificados de seguridad,

mecanismos empleados hoy en día para garantizar la

autenticidad tal como se ha visto en la sección 3.4 de

este mismo artículo.

5. Conclusiones

El auge de las redes móviles ad-hoc y sus especiales

características han provocado la aparición de gran

cantidad de grupos de investigación para afrontar el

desarrollo de los tradicionales servicios que

podemos usar en Internet. En este artículo se han

analizado tres de los principales servicios de valor

añadido que estarán presentes en las redes móviles

ad-hoc: calidad de servicio seguridad y

descubrimiento de servicios.

Los requisitos de las actuales aplicaciones

multimedia hacen necesario que la red deba proveer

cierto nivel de QoS al usuario. Si bien este problema

está prácticamente resuelto en redes fijas, las

especiales características de las redes móviles ad-hoc

hacen necesario un nuevo estudio para afrontar este

problema. Principalmente, la topología dinámica y

los escasos recursos de los nodos hacen necesario

que la carga del mecanismo de provisión de QoS sea

lo más ligero posible, en cuanto a carga de

procesamiento (CPU), como de recursos de red

(ancho de banda).

En el artículo se han identificado cuatro

componentes básicos para el soporte de QoS:

modelo, señalización, encaminamiento, y acceso al

medio. La cooperación de todos estos componentes

determinará la capacidad y rendimiento del

mecanismo de provisión de calidad de servicio.

Con respecto a la seguridad, debemos destacar que

los requisitos de seguridad son especialmente

difíciles de abordar en una red móvil ad-hoc, debido

fundamentalmente a las características propias de su

naturaleza. Estas características imponen una serie

de restricciones que hacen que las técnicas de

seguridad empleadas en redes convencionales no

puedan ser aplicables directamente en este nuevo

entorno. Por otro lado, la elaboración de una política

de seguridad de carácter general es un problema de

gran complejidad. Habitualmente, las técnicas de

seguridad a introducir dependerán de la aplicación

concreta para la que se realiza el despliegue de la

red.

En este documento se ha indicado el estado del arte

en tres de los aspectos claves que deberán ser

cubiertos por cualquier política de seguridad

aplicable en una MANET: detección de intrusiones,

encaminamiento seguro y gestión de claves.

En cuanto al descubrimiento de servicios, este

aspecto es vital en una red que estará formada por

múltiples equipos con cada uno características muy

específicas y debiendo cooperar y conocerse entre

ellos para ser de utilidad al usuario. En redes con

infraestructura este problema cuenta con diversa

soluciones y está a la espera de encontrar una que se

acaba universalizando. Pero en redes ad-hoc hay que

cubrir múltiples nuevos aspectos. Las dos corrientes

son las que usan modelos directos y modelos

mediados. Si se usan modelos directos los problemas

a resolver son básicamente cómo reducir el número

de mensajes y como conseguir mecanismos de

difusión eficientes. Si se usan modelos “mediados”

hay que idear formas para replicar los nodos

servidores y distribuir la carga entre ellos.

Referencias

[1] Network Working Group. S. Corson, J.

Macker. “Mobile Ad hoc Networking

(MANET): Routing Protocol Performance

Issues and Evaluation Considerations”. RFC

2501, 1999.

[12] C.R. Lin et al., “MACA/PR: An Asynchronous

Multimedia Multihop Wireless Network”,

Proceedings of IEEE Infocom’97

[13] Zheng Yan Networking. "Security in ad hoc

networks".

http://citeseer.nj.nec.com/536945.html

[14] Y. Zhang, W. Lee. "Intrusion detection in

wireless ad-hoc networks". Mobile Computing

and

Networking,

275-283,

2000.

http://citeseer.nj.nec.com/zhang00intrusion.htm

l

[15] O. Kachirski, R. Guha. “Intrusion detection

using mobile agents in wireless ad hoc

networks“. Proceedings of the IEEE Workshop

on Knowledge Media Networking, 153 -158,

2002.

[2] Internet Engineering Task Force: MANET

Working Group, “Mobile Ad-hoc Networks”.

http://www.ietf.org/html.charters/manetcharter.html, [email protected]

[16] J. Lundberg. "Routing security in ad hoc

networks".

http://citeseer.nj.nec.com/400961.html

[3] Wu et al., “QoS Support in Mobile Ad Hoc

Networks”, University of Alberta

[17] V. Kärpijoki. "Security in ad hoc networks".

http://citeseer.nj.nec.com/karpijoki01security.ht

ml

[4] IETF,

Intserv

Working

Group

http://www.ietf.org/html.charters/intservcharter.html

-

[5] IETF,

Diffserv

Working

Group

http://www.ietf.org/html.charters/diffservcharter.html

-

[6] Lee et al., "INSIGNIA: An IP-Based Quality of

Service Framework for Mobile Ad Hoc

Networks”, Journal of Parallel and Distributed

Computing, April 2000

[7] R. Braden et al., “Integrated Services in the

Internet Architecture – an Overview”, IETF

RFC 1663, June 1994

[8] R. Sivakumar et al., “CEDAR: a CoreExtraction Distributed Ad hoc Routing

Algorithm”, IEEE Journal on selected areas in

communication, August 1999

[9] P. Sinha et al., ”CEDAR: a Core-Extraction

Distributed Ad hoc Routing Algorithm”, IEEE

Infocom’99, New York. March 1999

[10] P. Karn, “MACA – A new Channel Access

Method for Packet Radio”, Proc. ARRL/CRRL

Amateur Radio Ninth Computer Networking

Conf., 1990

[11] Fullmer et al., “Floor Acquisition Multiple

Access (FAMA) for Packet-radio Networks”,

Proc. SIGCOMM’95, Cambridge, 1995

[18] R. Ramanujan, A. Ahamad; J. Bonney, R.

Hagelstrom, K. Thurber. “Techniques for

intrusion-resistant ad hoc routing algorithms

(TIARA)”. Proceedings of IEEE Military

Communications Conference (MILCOM'00),

vol.2, Los Angeles, CA, USA, 22-25, 2000.

[19] R. Ramanujan, S. Kudige, S. Takkella, T.

Nguyen, F. Adelstein. “Intrusion-resistant ad

hoc wireless networks”. MILCOM 2002.

Proceedings , vol 2 , 890 -894, 2002.

[20] P. Papadimitratos, Z. J. Haas. “Secure routing

for mobile ad hoc networks”. Proceedings of

SCS Communication Networks and Distributed

Systems Modeling and Simulation (CNDS),

2002.

[21] Y-C. Hu, D. B. Johnson, A. Perrig. “Secure

efficient distance vector routing in mobile

wireless ad hoc networks”. Proceedings of the

4th IEEE Workshop on Mobile Computing

Systems and Applications (WMCSA), 2002.

[22] Y-C. Hu, A. Perrig, D. B. Johnson. “Ariadne: a

secure on-demand routing protocol for ad hoc

networks”. Proceedings of the 8th ACM

International Conference on Mobile Computing

and Networking (MobiCom), 2002.

[23] L. Zhou, Z. J. Haas. “Securing ad hoc

networks”. IEEE Networks, vol. 13, issue 6,

1999.

[24] H. Luo, S. Lu. “Ubiquitous and robust

authentication services for ad hoc wireless

networks”. Technical Report 200030, UCLA

Computer Science Department, 2000.

[25] J-P. Hubaux, L. Buttyán, S. Capkun. “The quest

for security in mobile ad hoc networks”. ACM,

2001.

[26] S. Basagni, K. Herrin, E. Rosti, D. Bruschi.

“Secure pebblenets”. ACM, 2001.

[27] D. Balfanz, D. K. Smetters, P. Stewart, H. Chi

Wong. “Talking to strangers: authentication in

ad-hoc wireless networks”. Internet Society,

Conference Proceeding of NDSS Conference

2002.

[28] N. Asokan, P. Ginzboorg. “Key agreement in ad

hoc networks”. Computer Communications,

vol. 23, 2000.

[29] Jiangchuan Liu, Kazem Sohraby, Qian Zhang,

Bo Li, and Wenwu Zhu, “Resource Discovery

in Mobile Ad Hoc Networks”

[30] Nitin Nahata, “Efficient Resource Discovery

for Large-Scale Ad hoc Networks Using

Contacts”

[31] Epidemic Routing for Partially-Connected Ad

Hoc Networks Amin Vahdat and David Becker

Duke University

[32] L. Wachowski, A Wachowski, “The Matrix”,

1999. Estados Unidos