La seguridad de las bases de datos en entornos

Anuncio

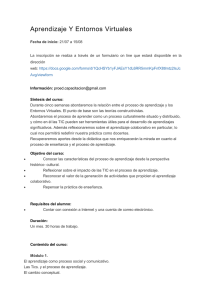

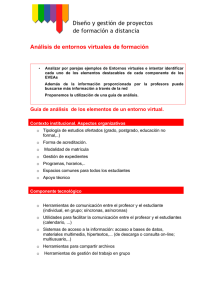

Informe La seguridad de las bases de datos en entornos virtualizados y distribuidos en red Los tres desafíos tecnológicos principales de la protección de la información confidencial en las arquitecturas modernas de TI InformeLa seguridad de las bases de datos en entornos virtualizados y distribuidos en red Índice Proteger la información en las arquitecturas virtualizadas y distribuidas en red. ¿Qué cambios supone para las empresas? 3 Tendencias en la seguridad de TI: la era de las soluciones basadas en dispositivos 3 Ejemplo práctico: supervisión de la actividad de las bases de datos y prevención de ataques 4 Desafío 1: la visibilidad de las transacciones realizadas entre máquinas virtuales 4 Desafío 2: el dinámico entorno de sistemas 5 Desafío 3: el rendimiento de las redes de área amplia 6 Las soluciones de software distribuido basadas en el host son el único método eficaz 6 Preparado para la virtualización y la distribución en red actuales 7 InformeLa seguridad de las bases de datos en entornos virtualizados y distribuidos en red Proteger la información en las arquitecturas virtualizadas y distribuidas en red. ¿Qué cambios supone para las empresas? Dado que casi todas las empresas ya hacen uso de la virtualización, y muchas tienen planes de distribuir en red algunas aplicaciones, ha llegado el momento de preguntarse si es necesario actualizar las metodologías de seguridad de TI o si se puede seguir dependiendo de las mismas herramientas en las que se confiaba en el pasado. Muchos estarían de acuerdo en que estos modelos informáticos requieren un enfoque totalmente diferente. En ocasiones, parece que los modelos de seguridad de redes se han quedado obsoletos con respecto a los cambios tecnológicos que se producen en los sistemas y en los entornos de software que pretenden proteger. Por ejemplo, los proveedores de firewalls tardaron mucho tiempo en darse cuenta de que las aplicaciones ya no se podían proteger únicamente abriendo y cerrando puertos. Cuando las empresas empezaron a implantar los servicios de voz por IP (VoIP) y otros protocolos complejos, normalmente tenían que esperar años a que los proveedores de firewalls les permitieran hacerlo con seguridad analizando el protocolo de inicio de sesión (SIP) y otros protocolos. Con el reciente cambio de la arquitectura informática, que está dejando atrás los servidores de los centros de datos para dejar paso a la virtualización y los sistemas de distribución en red, es necesario replantearse las metodologías de seguridad de TI. Y, si bien el objeto de este informe es la seguridad de las bases de datos, muchas de las recomendaciones son aplicables a la protección de la mayoría de aplicaciones empresariales. Tendencias en la seguridad de TI: la era de las soluciones basadas en dispositivos En los últimos años, muchos de los desafíos para la seguridad de TI giraron en torno a dos importantes avances tecnológicos: las redes de alto rendimiento y las aplicaciones complejas. En poco tiempo pasamos de las redes 10Base-T con SMTP, FTP, HTTP y algunos otros protocolos relativamente sencillos a las redes de varios gigabits con SIP, RPC, SOAP, distintos protocolos de encapsulamiento, etc. Algunas aplicaciones, como notablemente las aplicaciones web y del correo electrónico, fueron objeto de amenazas de todo tipo, lo que dio como resultado que múltiples productos tuvieran que analizar varias veces las mismas aplicaciones. Para abordar los desafíos que supuso la gran complejidad de las aplicaciones con implantaciones relativamente sencillas, las empresas de seguridad introdujeron una serie de dispositivos de red, equipos que podían colocarse en algún lugar de la red e inspeccionar el tráfico en búsqueda de infracciones de protocolos, código malicioso, virus o spam. Incluso las empresas tradicionales inclinadas al uso de software entendieron que, con frecuencia, la forma más sencilla de enfrentarse a las redes complejas de alto rendimiento consistía en instalar dispositivos de red. De este modo, las empresas acabaron por instalar diversos tipos de dispositivos para hacer frente a vectores de amenaza específicos, lo que a menudo dio lugar a una gran cantidad de dispositivos para satisfacer los requisitos de escalabilidad, rendimiento o topología de la red. Este método conformó un entorno de seguridad en el que los clientes debían ocuparse del enorme número de dispositivos que era necesario mantener y administrar para inspeccionar el tráfico de todas las amenazas. Durante la era de los dispositivos de seguridad, se abandonaron los modelos que se enfrentaban a las amenazas mediante software basado en el host. Los sistemas de detección de intrusiones basados en la red (IDS) y los sistemas de prevención de intrusiones (IPS) ganaron la batalla a las soluciones basadas en el host, y la mayoría de las empresas no añadieron nada más a la escasa seguridad ofrecida por el sistema operativo de los endpoints (con la notable excepción del software antivirus de terceros que la mayoría de las empresas siguen instalando en los PCs aunque tengan dispositivos de protección en el perímetro). La idea de colocar sencillamente un dispositivo (o incluso varios dispositivos) en un bastidor y conectarlos con un cable o dos a un conmutador es muy atractiva, especialmente cuando se cuenta con unos recursos limitados para la seguridad. Cuando apareció la primera generación de arquitecturas de sistemas, las teorías hipotéticas relativas a la seguridad persuadieron a las empresas de que los dispositivos de red eran una solución aceptable. Sin embargo, en el caso de muchas aplicaciones actuales, especialmente en un modelo distribuido, la captura de las transacciones de las aplicaciones en la red sólo permite identificar la mayoría de las amenazas externas. Debido al creciente número de infracciones cometidas por agentes internos con privilegios y a la mayor sofisticación de los hackers externos, las normativas exigen ahora una mayor cobertura de estos vectores. Las empresas preocupadas por las transacciones del propio personal (por ejemplo, los administradores que trabajan directamente en los servidores o los usuarios que hacen mal uso de la autorización de acceso a las aplicaciones) han sido las primeras en adoptar soluciones basadas en el host como método principal o para que funcionen junto con dispositivos de red. 3 InformeLa seguridad de las bases de datos en entornos virtualizados y distribuidos en red Además de las crecientes preocupaciones sobre las amenazas internas, ahora que cada vez son más las aplicaciones que se migran a máquinas virtuales (y, en el caso de la distribución en red, fuera del perímetro de la empresa), van perdiendo fuerza las teorías anteriores, que dieron lugar a instalaciones de seguridad basadas en dispositivos. Incluso más desafiante aún, desde el punto de vista de la seguridad, es que estas bases de datos nuevas puedan moverse y aparecer en otras ubicaciones con el tiempo, según los cambiantes requisitos de capacidad de las organizaciones. Estas nuevas arquitecturas plantean el interrogante de si sigue siendo conveniente adoptar una estrategia de dispositivos de red cuando muchas transacciones no llegan a las redes, o de si es eficaz una estrategia de supervisión de redes cuando las aplicaciones migran de LAN a WAN. Ejemplo práctico: supervisión de la actividad de las bases de datos y prevención de ataques Quizá debido a las fugas de datos confidenciales en redes que aparentemente eran seguras dentro del perímetro de la empresa, en los últimos años las empresas han empezado a considerar la posibilidad de añadir una nueva capa de protección en la infraestructura interna. Se necesitaba algo más, ya se tratara de protección frente a la violación del perímetro o de protección frente a agentes internos maliciosos. En el pasado, las bases de datos, en la mayoría de los casos, no se supervisaban ni se protegían. Pero por una serie de razones, como la frecuencia de los ataques y la creciente exigencia de las normativas sobre prevención y notificación de incidentes, los clientes están invirtiendo mucho más tiempo y esfuerzo en proteger las bases de datos. No resulta sorprendente que la primera vez que los profesionales de seguridad de TI se enfrentaron al desafío de proteger las bases de datos, buscaran la misma solución que habían utilizado para proteger el resto de los activos: un dispositivo de red. De hecho, varios proveedores empezaron a comercializar rápidamente dispositivos que inspeccionaban los protocolos de red de las bases de datos, y que auditaban y protegían las bases de datos cuando se accedía a ellas a través de la red. Al principio, las empresas estaban dispuestas a renunciar a la visibilidad de las transacciones que se realizaban de forma local y dentro de los servidores de bases de datos. Pero más adelante, debido al enorme daño potencial que podían sufrir los equipos locales (a través de una conexión Secure Shell [SSH]), resultó evidente que para conocer la totalidad de las amenazas para las bases de datos, la supervisión también debía comprender los ataques locales e internos. En ese momento, los proveedores de dispositivos se vieron obligados a agregar agentes locales a sus soluciones, de forma que muchas de ellas en la actualidad son mixtas, ya que están basadas en dispositivos y en el host. En la mayoría de los casos, tales agentes devuelven el tráfico local al dispositivo para su análisis, donde cada transacción que se ejecuta originalmente en el host local se compara con la directiva del dispositivo. Este planteamiento mixto no es lo más idóneo (por ejemplo, los accesos locales que no cumplen con la directiva de seguridad no se pueden bloquear de manera eficaz porque, cuando llegan al dispositivo, las bases de datos ya los han procesado), pero en la medida en que la mayoría de las aplicaciones se ejecutaban en la red, a la vista del dispositivo, algunas empresas aceptaron correr los consiguientes riesgos. Estas soluciones mixtas pierden muchas de las ventajas de las soluciones puras basadas en la red e introducen requisitos de implantación considerablemente más complejos como, por ejemplo, la instalación del agente a nivel del núcleo, lo que requiere reiniciar el servidor de la base de datos varias veces. Y, como se ha indicado anteriormente, aún así no son capaces de detectar los complejos ataques procedentes de la propia base de datos, basados en procedimientos almacenados, activaciones y vistas. Sin embargo, lo que es más importante si cabe es que no son capaces de responder a varios desafíos técnicos básicos cuando se implantan en entornos virtualizados o de distribución en red. En las siguientes secciones se describen estos desafíos y se demuestra cómo una arquitectura diseñada para supervisar de manera distribuida las base de datos, en la memoria en lugar de la red, puede ser una forma mejor de abordarlos. Desafío 1: la visibilidad de las transacciones realizadas entre máquinas virtuales A medida que las organizaciones instalan aplicaciones y las bases de datos que las apoyan en servidores virtuales y servicios distribuidos en red, suele aparecer una nueva complicación. En el pasado, las aplicaciones generalmente se instalaban en uno o más servidores, y las bases de datos que las albergaban, en servidores de red distintos. Una de las ventajas de la virtualización (en un centro de datos o en red) es la posibilidad de compartir recursos, lo que se traduce en entornos donde tanto las aplicaciones como las bases de datos se migran a máquinas virtuales (VM) y, en muchos casos, se procesan en los mismos servidores físicos. En el gráfico siguiente se puede observar que la comunicación entre la aplicación de gestión de relaciones con clientes (CRM) y la base de datos que contiene la información de los clientes se realiza en su totalidad dentro del mismo servidor físico. En este caso, existe poco o ningún tráfico de red, dado que las transacciones entre la aplicación y la base de datos se producen de máquina virtual a máquina virtual dentro del servidor. Los dispositivos de supervisión de redes no son capaces de ver estas transacciones. 4 InformeLa seguridad de las bases de datos en entornos virtualizados y distribuidos en red Tráfico entre máquinas virtuales Las comunicaciones entre máquinas virtuales nunca cruzan la red CRM 1 VM CRM 2 VM CRM 3 VM Base de datos 1 VM Base de datos 2 VM Hipervisor Servidor físico Figura 1. El uso compartido de recursos en entornos de máquinas virtuales se traduce en un tráfico de red prácticamente inexistente. ¿Qué se puede hacer en este caso? Claramente, la única solución consiste en llevar la inspección de seguridad lo más cerca posible de su objetivo. Una solución es el denominado “dispositivo virtual”, que consiste en instalar, en servidores virtuales, una máquina virtual que ejecuta el software que anteriormente se ejecutaba en un dispositivo dedicado y en rediseñar la arquitectura de los servidores para enviar el tráfico a través de la máquina virtual. Este método tiene dos inconvenientes importantes: el rendimiento y la complejidad de la arquitectura. El problema del rendimiento de los “dispositivos virtuales” es el siguiente. Los dispositivos dedicados tienen la ventaja de poder trabajar con enormes volúmenes de tráfico interno (utilizando tarjetas de interfaz de red [NIC] dedicadas, hardware dedicado y software optimizado para aprovechar al máximo el hardware dedicado). Si el software se ejecuta en un equipo virtual, se pierden todas las ventajas, y el resultado suele ser un cuello de botella que ralentiza las bases de datos cuando se procesan transacciones en cola (todas las transacciones de base de datos pasan por el dispositivo virtual) o que falte un porcentaje considerable de transacciones cuando se procesa fuera de la cola de transacciones. Desafío 2: el dinámico entorno de sistemas Las complejidades de la arquitectura surgen porque en lugar de crear un entorno dinámico en los servidores virtuales, las empresas tienen que planificar la forma de que todos los accesos a las bases de datos pasen por el dispositivo virtual. Se trata de la complicación de un problema que también existe en las redes estándar (es decir, no virtuales). En la mayoría de las empresas, las redes no están diseñadas de forma que las transacciones hacia todas las bases de datos puedan supervisarse desde un único lugar, por lo que se enfrentan a tres difíciles opciones: rediseñar su red, utilizar múltiples dispositivos de seguridad o proteger sólo algunas bases de datos. Si los dispositivos de seguridad virtuales están lejos de ser la solución ideal para las redes empresariales que operan en equipos virtuales, la situación es aún peor cuando se trata de aplicaciones distribuidas en red, donde las redes son dinámicas, los hosts entran y salen, y añadir dispositivos virtuales a la combinación es prácticamente imposible. La única solución adecuada para todos los entornos, incluida la distribución en red, es una solución que se habilite (y se deshabilite) en cada base de datos, una solución basada en sensores que se ejecute junto a la base de datos en cada host donde se procesen una o más bases de datos. 5 InformeLa seguridad de las bases de datos en entornos virtualizados y distribuidos en red Desafío 3: el rendimiento de las redes de área amplia Especialmente en las instalaciones de distribución en red, pero también en las redes “privadas” de distribución geográfica basadas en la virtualización, el ancho de banda de las redes y, lo que es más importante, la latencia de las redes, harán que el procesamiento fuera del host sea muy poco eficiente. El concepto básico de la distribución en red impide colocar servidores cerca de las bases de datos por la sencilla razón de que no se sabe dónde están. Por tanto, el tiempo y los recursos utilizados para enviar las transacciones a un servidor necesariamente remoto para que las analice reducirán el rendimiento de la red y serán un obstáculo para interrumpir a tiempo las actividades maliciosas. Para ser eficiente, el agente o sensor debe ser capaz de implantar la protección necesaria y de enviar alertas de forma local. Es la forma de garantizar que la red no se convierte en el factor que limita la aplicación o el rendimiento. En la distribución en red (o, de hecho, en la administración remota de centros de datos distribuidos), también es deseable que el sistema esté diseñado para ser compatible con las topologías de red de área amplia (WAN). Para limitar el riesgo que puede correr la información confidencial, debe cifrarse todo el tráfico entre la consola de administración y los sensores y, para conseguir un rendimiento óptimo, es necesario aplicar técnicas de compresión de modo que las actualizaciones de directivas y las alertas se transmitan de manera eficiente. Es poco probable que las arquitecturas que requieren procesar transacciones de bases de datos fuera del host para determinar las infracciones de directivas sean lo suficientemente eficaces para impedir que sean atacadas. Las soluciones de software distribuido basadas en el host son el único método eficaz La única forma de proteger las bases de datos en los equipos virtuales o entornos distribuidos en red sin sacrificar las enormes ventajas de estas nuevas arquitecturas consiste en utilizar soluciones de software que sean tan flexibles como los equipos virtuales y la distribución en red. El desafío consiste en crear soluciones basadas en el host sin los inconvenientes que hicieron que las antiguas soluciones basadas en el host fueran inadecuadas, como las implantaciones intrusivas, los problemas de rendimiento y la necesidad de adaptarse rápidamente a entornos nuevos y cambiantes (nuevas versiones de sistema operativo, nuevas versiones de aplicaciones, etc.). Las soluciones de última generación basadas en el host no deben estar basadas en instalaciones a nivel del núcleo ni en otras opciones arriesgadas o intrusivas, ya que supondrían un obstáculo para implantarlas y administrarlas (reinicio de equipos, sensibilidad a los cambios en el entorno, etc.). Por el contrario, las soluciones deben ser ligeras, utilizar software que pueda agregarse con facilidad a la máquina virtual cuando sea necesario e instalarse simultáneamente a la primera base de datos instalada en una máquina. Esto se traduce en que añadir una capa de seguridad no supone tener que cambiar la arquitectura, ni dependerá de la tecnología de virtualización que se use. Por otra parte, de este modo no se necesita ninguna intervención manual en la consola de administración cuando se añaden (o se eliminan) equipos virtuales de procesamiento de bases de datos para equilibrar las necesidades de capacidad. Servicio dinámico distribuido en red Firewall Internet Sensor Sensor Sensor Empresa Servidor de supervisión de bases de datos Infraestructura de distribución en red Consola de administración Figura 2. La arquitectura de seguridad distribuida basada en sensores de McAfee Database Activity Monitoring es una solución ideal para despliegues distribuidos en red, en los que los recursos no están determinados físicamente y pueden desinstalarse en un momento. 6 InformeLa seguridad de las bases de datos en entornos virtualizados y distribuidos en red La solución de McAfee fue diseñada para satisfacer las necesidades de seguridad de las bases de datos utilizando un sensor basado en software, un complemento ligero que se instala en la misma máquina virtual donde la base o bases de datos se encuentran alojadas. El sensor agrega un proceso que supervisa las transacciones de las bases de datos en el momento en que se procesan en la memoria. Los sensores de memoria cumplen con todos los requisitos de seguridad sin añadir inconvenientes, se ejecutan sin apenas impacto en el rendimiento y sin cambiar el diseño de las redes ni la forma en que las bases de datos funcionan. Además, al supervisar la memoria, el sensor ofrece protección frente a cualquier tipo de ataques. Tanto si se originan en la red como si proceden de un usuario local con privilegios o incluso de la propia base de datos a través de un ataque complejo interno, el sensor local de McAfee acabará por descubrir los intentos de ataque y tomará las correspondientes medidas. A pesar de la ligereza de los sensores, estos cuentan con toda la lógica necesaria para tomar decisiones instantáneas sobre la legitimidad de las transacciones de las bases de datos, y son capaces de supervisar, evitar ataques y auditar las transacciones de bases de datos de forma muy parecida a como protegen las bases de datos de servidores estándar. Un sofisticado servidor central de administración controla y recibe información de todos los sensores. Lo único que necesita saber un nuevo sensor es dónde se encuentra el servidor de administración central. Tanto si la base de datos reside en un equipo virtual, como si lo hace en un servidor físico o en algún lugar de Internet, siempre que el sensor esté instalado en la propia máquina y tenga acceso lógico al servidor central de administración, la empresa podrá disfrutar de un sistema de seguimiento y prevención de ataques que no se verá afectado por la red ni por los servidores subyacentes. Preparado para la virtualización y la distribución en red actuales Muchas organizaciones se han visto atraídas por las arquitecturas de virtualización y distribución en red debido a sus numerosas ventajas, para finalmente darse cuenta de que la complejidad de garantizar una seguridad de la información adecuada era un obstáculo demasiado grande. No obstante, es inevitable que las empresas adopten estas tecnologías. Al desplegar soluciones que se procesan en memoria para supervisar de forma distribuida las bases de datos, las empresas descubrirán que no sólo es posible proteger la información confidencial en estos nuevos modelos informáticos, sino que la misma arquitectura es también una solución de seguridad de datos más eficaz y eficiente para los servidores de bases de datos dedicados. Acerca de McAfee McAfee, empresa subsidiaria propiedad de Intel Corporation (NASDAQ:INTC), es líder en tecnología de seguridad. McAfee tiene el firme compromiso de afrontar los más importantes retos de seguridad. La compañía proporciona servicios y soluciones probados y proactivos que ayudan a proteger, redes, dispositivos móviles y sistemas en todo el mundo, permitiendo a los usuarios conectarse a Internet, navegar por la web y realizar compras online de forma más segura. Gracias a la tecnología Global Threat Intelligence (Inteligencia Global de Amenazas), McAfee proporciona protección en tiempo real mediante sus soluciones de seguridad, permitiendo a las empresas, usuarios particulares, organismos públicos y proveedores de servicios cumplir con la normativa, proteger datos, prevenir interrupciones, identificar vulnerabilidades y controlar cualquier tipo de amenaza que pueda poner en peligro su seguridad. En McAfee enfocamos todos nuestros esfuerzos en la búsqueda constante de nuevas soluciones y servicios que garanticen la total seguridad de nuestros clientes. http://www.mcafee.com/es McAfee, S.A. Avenida de Bruselas nº 22 Edificio Sauce 28108 Alcobendas Madrid, España Teléfono: +34 91 347 8535 www.mcafee.com/es McAfee y el logotipo de McAfee son marcas comerciales registradas o marcas comerciales de McAfee, Inc. o de sus empresas filiales en EE.UU. o en otros países. Los demás nombres y marcas pueden ser reclamados como propiedad de otros. Los planes, especificaciones y descripciones de productos mencionados en este documento se proporcionan únicamente a título informativo y están sujetos a cambios sin aviso previo; y se ofrecen sin garantía de ningún tipo, ya sea explícita o implícita. Copyright © 2011 McAfee, Inc. 28001wp_virtualization-cloud_0511_fnl_ASD