Configuración de políticas de acceso y de valores de DMZ

Anuncio

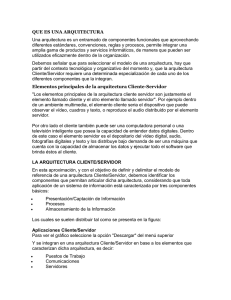

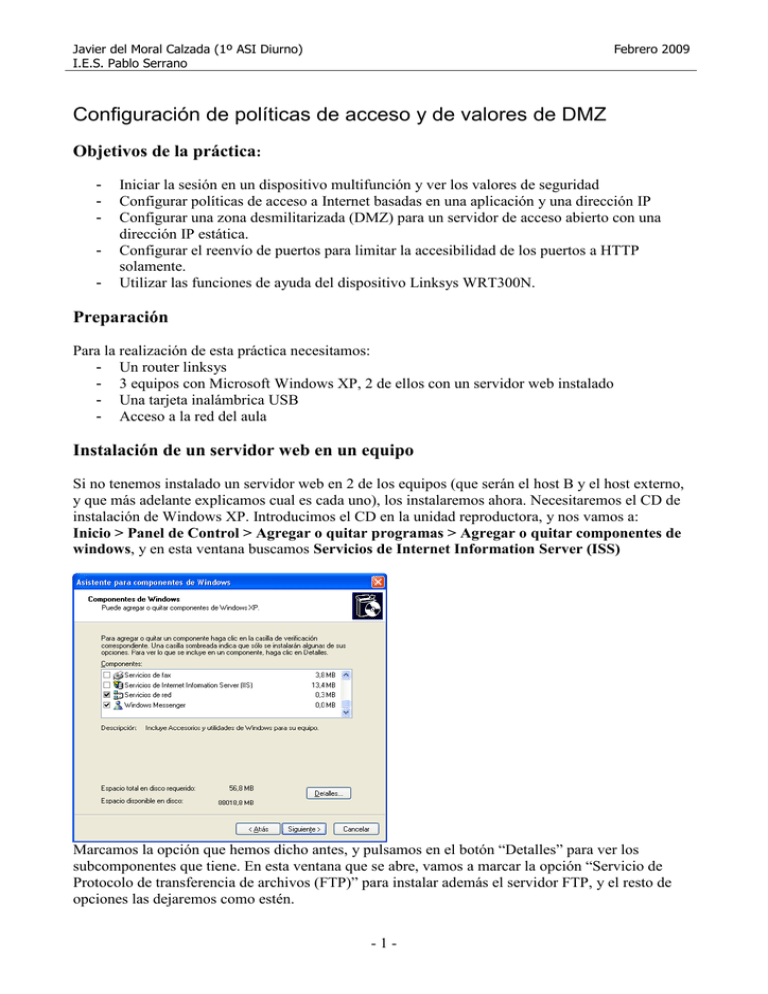

Javier del Moral Calzada (1º ASI Diurno) I.E.S. Pablo Serrano Febrero 2009 Configuración de políticas de acceso y de valores de DMZ Objetivos de la práctica: - Iniciar la sesión en un dispositivo multifunción y ver los valores de seguridad Configurar políticas de acceso a Internet basadas en una aplicación y una dirección IP Configurar una zona desmilitarizada (DMZ) para un servidor de acceso abierto con una dirección IP estática. Configurar el reenvío de puertos para limitar la accesibilidad de los puertos a HTTP solamente. Utilizar las funciones de ayuda del dispositivo Linksys WRT300N. Preparación Para la realización de esta práctica necesitamos: - Un router linksys - 3 equipos con Microsoft Windows XP, 2 de ellos con un servidor web instalado - Una tarjeta inalámbrica USB - Acceso a la red del aula Instalación de un servidor web en un equipo Si no tenemos instalado un servidor web en 2 de los equipos (que serán el host B y el host externo, y que más adelante explicamos cual es cada uno), los instalaremos ahora. Necesitaremos el CD de instalación de Windows XP. Introducimos el CD en la unidad reproductora, y nos vamos a: Inicio > Panel de Control > Agregar o quitar programas > Agregar o quitar componentes de windows, y en esta ventana buscamos Servicios de Internet Information Server (ISS) Marcamos la opción que hemos dicho antes, y pulsamos en el botón “Detalles” para ver los subcomponentes que tiene. En esta ventana que se abre, vamos a marcar la opción “Servicio de Protocolo de transferencia de archivos (FTP)” para instalar además el servidor FTP, y el resto de opciones las dejaremos como estén. -1- Aceptamos, y le damos a siguiente para que empiece con la instalación. Si por algún motivo al hacer la instalación nos sale algún mensaje diciendo que no ha encontrado el CD, desde esa ventana entramos en el CD y buscamos una carpeta que se llama “I386”. La seleccionamos y continuamos con la instalación. Si más adelante nos ocurre lo mismo, repetiremos este mismo paso. Cuando termine, ya tendremos instalado el IIS (Internet Information Server), el servidor web, y repetiremos todos estos pasos para instalarlo en el otro equipo. Servicios Una vez que ya hemos instalado los servidores en los equipos, nos vamos a: Inicio > Panel de control > Herramientas administrativas > Servicios, y en esta ventana que aparece buscamos el servicio “Publicación en World Wide Web” Este es el servicio que corresponde al servidor web. Hacemos doble clic en el y pinchamos en el botón “Iniciar” (si no estaba en marcha). La forma de que se inicie el servicio la podemos poner de forma manual por lo que tendremos que ser nosotros quienes lo activemos, o de forma automática que se iniciara el solo. Ahora tenemos que averiguar en que ubicación tenemos que poner nuestras páginas web. Para ello vamos a: Inicio > Configuración > Panel de control > Herramientas administrativas y pinchamos en "Servicios de Internet Information Server”. En el explorador de la izquierda hacemos clic con el botón derecho en “Sitio web predeterminado” y le damos a propiedades. En esta ventana de propiedades encontraremos la ubicación de la carpeta donde se deben poner las páginas web, y encontraremos también una opción para indicar el orden de las páginas (es recomendable que la pagina de inicio se llame index.htm). Para la práctica que vamos a realizar, necesitaremos también activar el servicio telnet. Para ello hacemos lo mismo que hemos hecho con el servicio anterior: -2- Inicio > Panel de control > Herramientas administrativas > Servicios, y buscamos el servicio que se llama “Telnet”. Hacemos doble clic sobre el, y en la ventana que aparece, pulsamos el botón “Iniciar” (si no estuviera ya en marcha) y “Aceptar”, y ya tendríamos el servicio telnet activado. Una detalle a tener en cuenta es que, para poder acceder por telnet al equipo, debemos tener creado un usuario de windows con contraseña, o no podremos entrar. En nuestro caso vamos a crear un usuario en windows con contraseña que solo vamos a utilizar para conectar por telnet. Para esto tenemos que ir a: Inicio > Panel de control > Cuentas de usuario y pinchamos en “Crear una cuenta nueva”. Escribimos un nombre para la cuenta y la creamos. Cuando ya la tengamos creada, en la misma ventana de “Cuentas de usuario”, pinchamos sobre la cuenta que acabamos de crear y pulsamos en la opción “crear una contraseña”. Introducimos la contraseña y la confirmación, y listo. Este usuario y esta contraseña son las que utilizaremos cuando queramos acceder por telnet a este equipo. Conexión entre los elementos La forma de conexionar los distintos elementos será la siguiente: El host A estará conectado al router mediante una tarjeta inalámbrica, y el host B lo conectamos al router mediante un cable de red. El router lo conectamos a la red del aula por la boca de Internet y el host externo lo conectamos a la red del aula. En nuestro caso, el host externo hará también la función de servidor, de este modo podemos simular el servidor y el host externo con un solo equipo. El esquema quedaría como el que se muestra en el dibujo, recordando que en nuestro caso, el servidor externo y el host externo son el mismo equipo. Debemos comprender que vamos a hacer NAT (Network Address Translation). Al realizar una conexión, las direcciones privadas de la red interna (la de el host A y el host B) se transformarán en una IP pública que será siempre la misma (la IP externa del router, 192.168.2.242). De este modo la red interna sería invisible en Internet. Ahora tenemos que configurar el router y los equipos para que cada uno esté en la red que le corresponde. El router por defecto viene con la dirección IP 192.168.1.1. Recordamos que para poder acceder a la página de configuración del router debemos de estar en su misma red, por lo que tenemos que cambiar nuestra dirección IP. Para cambiar la dirección IP, Inicio > Panel de control > conexiones de red, seleccionamos el dispositivo con el que nos hemos conectado al router, le damos al botón derecho y propiedades, Protocolo Internet (TCP/IP) > Propiedades. Una vez que hemos cambiado nuestra IP a una de la misma red a la que pertenece el router, accedemos mediante nuestro navegador a la página de configuración (recordamos que para acceder -3- al router, se debe poner su dirección IP en la URL del navegador, y deberemos introducir el usuario y contraseña, que en nuestro caso es “admin”). La dirección de la red interna del router será 192.168.3.1, y la dirección IP estática externa será 192.168.2.242. Le ponemos al router como gateway la dirección IP del router del instituto para poder tener salida a Internet. Por último configuramos el DHCP para que reparta IPs de la 192.168.3.50 a la 192.168.3.100. En la imagen que se muestra, faltaría de poner una DNS, ya que aunque tengamos salida a Internet al tener como gateway la IP del router del instituto, no nos mostraría páginas externas ya que no sería capaz de resolver los nombres de dominio con las direcciones IP. Una vez hecho esto, conectamos la tarjeta inalámbrica al host A y comprobamos la dirección IP (192.168.3.51) y la puerta de enlace (192.168.3.1, la del router) que se le ha asignado por DHCP -4- Al host B, le asignamos una IP estática (192.168.3.13) ya que hace la función de servidor también, y como puerta de enlace le ponemos también la del router (192.168.3.1). El host-servidor externo tendrá una IP estática que estará dentro de la red del aula (192.168.2.30). Para simular que este host sea Internet, como puerta de enlace no le pondremos la IP externa del router (192.168.2.242), ya que si lo hiciéramos, cualquier petición del host externo hacia el servidor o host interno sería mandada a su puerta de enlace (que sería el router, la 192.168.2.242),y como el router está en la misma red que los host internos, habría acceso entre ellos, cosa que en Internet no ocurriría. Una vez que ya tenemos todo configurado, probamos que funciona todo correctamente. Los resultados son: El host A y el host B se comunican entre ellos porque están en la misma red, y también se comunican con el host externo, ya que salen a través del router a la red del aula. Ping del host A (192.168.3.51) al host B (192.168.3.13) y al host externo (192.168.2.30) y lo mismo ocurriría con el host B al host A y al host externo. -5- Intentamos ver la página web del host B y del host externo a través del navegador del host A (poniendo las direcciones IPs en el navegador) y el resultado es bueno, conseguimos verlas. -6- En cambio, el host externo no puede hacer ping a los host internos porque estamos haciendo NAT y por el asunto de la puerta de enlace que hemos comentado anteriormente, ni evidentemente puede acceder a ningún servicio del host B. Ping del host externo (192.168.2.30) al host A (192.168.3.51), y lo mismo pasaría con el host B Ahora intentamos hacer ping al router desde el host externo para ver si tienen comunicación y vemos que no nos deja. Ping del host externo (192.168.2.30) al router (IP externa 192.168.2.242) Esto ocurre por una opción de seguridad que tiene el router para evitar un posible ataque. La opción que evita que un host externo pueda hacer ping al router es la siguiente: entramos a través del navegador en el router, y vamos a Security > Firewall y ahí encontraremos una opción que es “Block anonymous Internet Requests”. Si esta opción no esta activada, podremos hacer ping al router desde el host externo. Si por el contrario esta activada, no podremos. -7- Firewall y restricciones Aprovechando la imagen anterior, comentamos que la opción de Firewall Protection, que encontraremos en Security > Firewall, es independiente de las opciones que aparecen debajo, es decir, aunque tengamos la opción Firewall Protection desactivada, las opciones que aparecen debajo seguirán funcionando o no, dependiendo de si están activadas o no. Esta opción de Firewall Protection lo que hace es activar el firewall del router, cuyas restricciones podemos configurar en la opción Access Restrictions. Todas las restricciones que hagamos esta opción solamente funcionarán si esta activada la opción Firewall Protection que hemos visto antes. -8- La imagen muestra la pantalla correspondiente a la opción Access Restriction. Vamos a ir viendo las partes que tiene y comentado para que sirve cada una de ellas. En esta primera imagen, aparece una lista donde podemos encontrar hasta 10 políticas de restricciones que hemos tenido que configurar previamente. Cada política la distinguiremos por el nombre que le asignamos (ahora veremos como). Para eliminar una política ya creada, lo haremos mediante el botón “Delete”. Cada política es independiente una de otra, cada una puede tener configuraciones distintas. Ahora comenzamos a configurar las restricciones que va a tener nuestra política. En la opción “Status” indicaremos si la política esta activa o no y en “Enter Policy Name” indicaremos el nombre que queramos para identificarla. En la lista de los pc’s (“Edit list of PCs”), permitiremos o denegaremos (según lo que tengamos marcado,si deny o allow) el acceso, los días y horas que tengamos marcados. -9- La imagen de arriba muestra la ventana que corresponde a “Edit list of PCs”. Aquí podemos añadir los host que queramos, por su MAC, por su IP, o también podemos especificar un rango de IPs. Para el resto de pc’s que no estén en la lista, no tendrán ningún tipo de acceso, ya que no estan en la lista. Permitirá todos los servicios, excepto los que deneguemos en la opción blocked services En la opción Website Blocking by URL Address, podemos restringir el acceso a las páginas que indiquemos (la dirección sería sin el http delante, Ej: www.google.es). Y desde la opción Website Blocking by Keyword, restringiremos el acceso a las páginas web que tengan las palabras que indiquemos aquí. Para comprobar esto, hacemos la siguiente prueba: como hemos visto antes, el host A y el host B tenían acceso a la página web del servidor externo. En esta pantalla de Access Restriction, añadimos a la lista de pc’s la IP del host A, marcamos “allow”, le ponemos un nombre a la política (“nagacion” en este caso), ponemos el status en “enable”. Intentamos de nuevo acceder al servidor externo a través de los host internos, y solo permite la conexión desde el pc cuya IP hemos puesto en la lista. Ahora, en la opción “Blocked Services”, le indicamos que bloqueamos la salida por http, por el puerto 80. Ahora, intentamos conectarnos desde el host A (recordamos que éste está en la lista de - 10 - pc’s) al servidor mediante http, y no lo conseguimos (por lo que acabamos de hacer), pero si intentamos acceder a través de telnet, veremos que si que podemos. Probamos también las restricciones “Website Blocking by URL Address” y “Website Blocking by Keyword” y vemos que impiden el acceso a las páginas que hemos puesto, y a las que contengan las pablaras aquí indicadas. Zona desmilitarizada (DMZ) Cuando ya hemos terminado de probar las anteriores restricciones, pasamos a crear una zona desmilitarizada (DMZ). La idea de crear una DMZ es que, cualquier servicio que se pida a la IP del router, éste, automáticamente lo mande al host B (que hace la función de servidor también) para que responda al servicio. Para configurar una DMZ, deberemos acceder al router, e ir a: Applications & Gaming > DMZ En esta pantalla indicaremos si el DMZ está activado o no (“Enable” o “Disable”), y además, indicaremos la IP del equipo al que queremos que el router envíe las peticiones que le llegue (en nuestro caso será el host B 192.168.3.13). Ahora, cualquier petición que llegue al router (por la parte externa, 192.168.2.242) será enviada al host B. Vamos a comprobarlo. A través del host externo, mediante un navegador, ponemos la dirección IP del router, y automáticamente el router manda la petición al host B y muestra su página web. - 11 - Si probamos con una petición ftp o telnet, ocurre lo mismo, la petición es contestada por el host B. Cabe destacar que el DMZ permite todos los servicios y puertos que se necesiten. Mapeo de puertos Para permitir únicamente que se conteste a determinadas peticiones, se hace mediante el mapeo de puertos. Para eso, desactivamos el DMZ, y vamos a: Applications & Gaming > Port Range Forward En esta pantalla, en “Application” indicaremos el nombre con el que identificaremos el servicio, en “Start” to “End” indicaremos los puertos que abarca, el protocolo, la dirección IP del equipo que queramos que responda a esta petición y marcaremos la casilla “Enable” para activarlo. En este caso vamos a permitir únicamente que, al solicitar un servicio http al router (192.168.2.242), el encargado de responder a esta petición será el host B (192.168.3.13). Como nombre para - 12 - identificarlo, ponemos web, a través del puerto 80 y la IP del host B. Ahora desde el host externo, ponemos en el navegador la dirección del router, y nos muestra la página web del host B. Probamos ahora a hacer otra petición, en este caso ftp, y vemos que no podemos. En el mapeo de puertos, no es necesario que un solo equipo sea el encargado de responder a todas las peticiones que configuremos, puede haber otros equipos que se encarguen de dar servicio. En este caso, vamos a hacer que el encargado de dar servicio web sea el host B (192.168.3.13) y el host A (192.168.3.51) sea el encargado del telnet. Si no tenemos activado el servicio telnet en el host A, lo activaremos como hemos visto al principio. El usuario que vamos a añadir en el host A, le pondremos un nombre de usuario diferente al que hay en el host B. El motivo de poner un usuario diferente lo veremos ahora. - 13 - Vamos a realizar una última prueba con el DMZ, vamos a dejar el mapeo de puertos activado, y vamos a activar el DMZ. Si observamos, se está produciendo una contradicción ya que, en el DMZ estamos diciendo que el encargado de dar servicio a todo va a ser el host B (192.168.3.13), y en el mapeo de puertos indicamos que el encargado de dar servicio telnet sea el host A (192168.3.51). Desde el host externo vamos a conectarnos a través de telnet al router a ver que ocurre. Al intentar conectarnos, solo nos permite acceder al host A (192.168.3.51) con su usuario y contraseña (por eso hemos creado los usuarios con diferente nombre, para tener claro a que host conectamos, aparte de comprobarlo con el ipconfig /all para ver la ip), con lo que llegamos a la conclusión de que el mapeo de puertos prevalece sobre el DMZ. Acceso remoto al router A continuación vamos a configurar el router para poder acceder a él de forma remota. Para ello, desde el host B, accedemos al router y vamos a: Administration > Management - 14 - Veamos cada una de las opciones que aparecen en la imagen. Las dos primeras opciones (“Router Password” y “Re-enter to confirm”) corresponden a la contraseña de entrada al router. Las dos siguientes (“Access Server” y “Wíreless Access Web”) corresponden a la entrada al router desde la red interna. En “Access Server” elegimos si conectamos a través de http, o de https. Las tres últimas corresponden al acceso remoto al router. En “Remote Management” indicaremos si activamos o no el acceso remoto, en “Management Port” el puerto por el que accederemos y “Use https” si queremos hacerlo a través de https. En nuestro caso, vamos a activar el acceso remoto por el puerto 8080. Un detalle a tener en cuenta es que, al activar el acceso remoto, nos aparece una ventana pidiendo que cambiemos la contraseña. Esto ocurre por motivos de seguridad, ya que, al ser la contraseña conocida, podría acceder cualquiera con la contraseña que viene por defecto. Ahora, desde el host externo, ponemos en el navegador la dirección del router (192.168.2.242), pero además, debemos especificar el puerto. La dirección a poner en el navegador seria la siguiente: 192.168.2.242:8080 y vemos que accedemos con la nueva contraseña. - 15 - Ahora marcamos la opción https para conectarnos de forma segura, y lo probamos. Hay que tener en cuenta que la dirección a poner en el navegador del host externo ahora será: https://192.168.2.242:8080. Fijarse que empieza por https, no por http. - 16 - Realizaremos una última prueba con el acceso remoto al router. En la opción “Management Port”, ponemos el puerto 80. Ahora activamos el mapeo de puertos para que el host B (192.168.3.13) se encargue de dar servicio http (repetir la configuración de mapeo de puertos que hemos visto antes). Lo que ahora ocurrirá es lo siguiente: Tendremos el mapeo de puertos configurado para que las peticiones http que lleguen al router, éste las envíe al host B para que les de servicio (recordamos que el puerto de http es el 80), y además tendremos activado el acceso remoto al router también a través del puerto 80. Si intentamos ahora acceder al router (192.168.2.242:80, que sería la dirección con el puerto que hemos configurado), como es una petición por el puerto 80, automáticamente por el mapeo de puertos, nos mostraría la página web del host B, por lo que ya no tendríamos acceso al router de forma remota. Conclusiones - Todas las restricciones que configuremos en “Access Restrictions” solo funcionarán si esta activado el firewall (opción “Firewall Protection”) Si hemos creado una lista de equipos, las restricciones afectarán a los equipos que estén en esa lista, y el resto de equipos tendrán restringido todo. Al activar el DMZ, todas las peticiones que lleguen al router serán enviadas al host que habremos indicado. El DMZ permite todo tipo de peticiones El mapeo de puertos solo permite las peticiones a los puertos que tengamos configurados, y equipos diferentes pueden ocuparse de distintos servicios Si tenemos activado el DMZ y el mapeo de puertos, prevalece el mapeo de puertos sobre el DMZ. Si al configurar el acceso remoto al router, ponemos un puerto que ya esta siendo utilizado, al intentar acceder al router a través de ese puerto (Ej: puerto 80), nos aparecerá el servicio en lugar de acceder al router (nos apareceria la página web del host que estuviera dando servicio http). - 17 -