Análisis de la implementación del estándar PCI

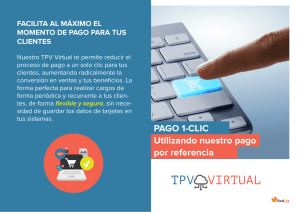

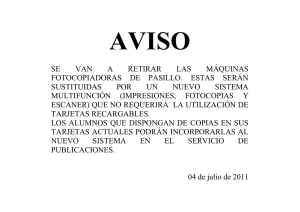

Anuncio