Tema 7 - pagina principal

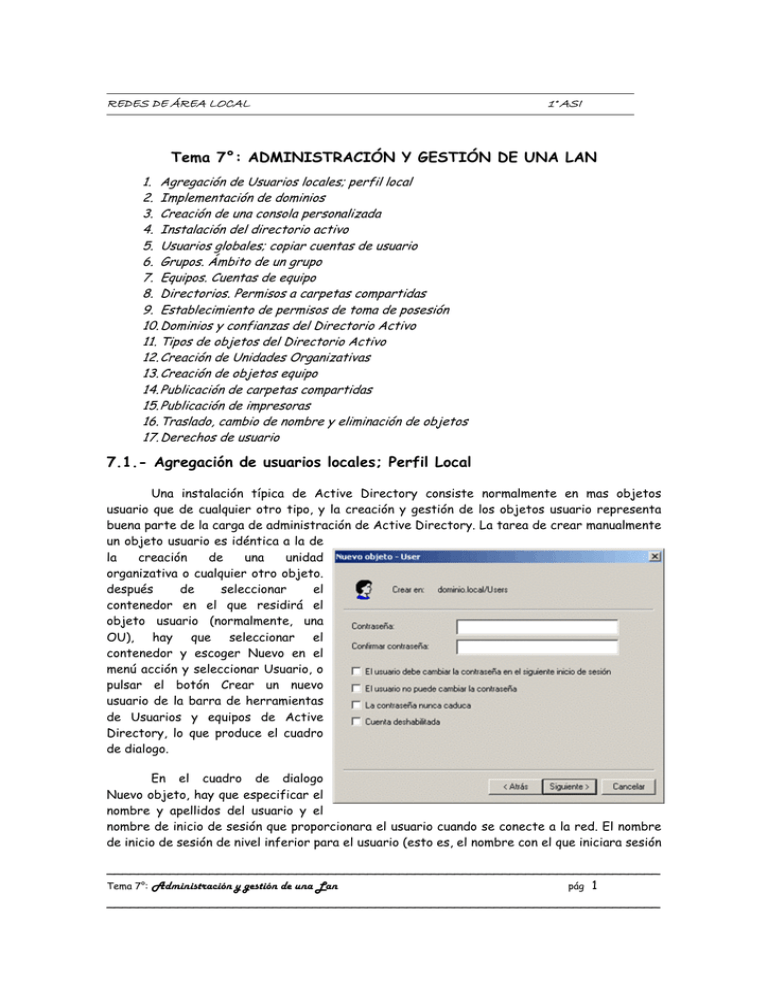

Anuncio