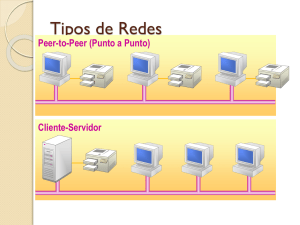

diseño e implementación de un protocolo de redes peer-to-peer

Anuncio