Centros de Operaciones de Seguridad en contra del crimen

Anuncio

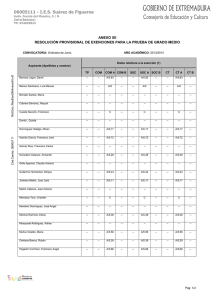

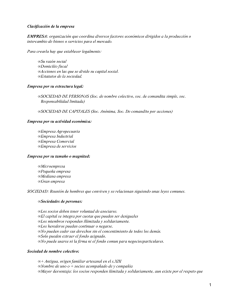

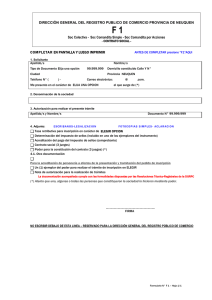

Perspectivas sobre gobierno, riesgo y cumplimiento Octubre 2013 Centros de Operaciones de Seguridad en contra del crimen cibernético Las 10 mejores consideraciones para el éxito Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 1 Ya no es cuestión de “si sucediera”… es cuestión de ¿cuándo sucederá? Con el entendimiento de que los ataques nunca pueden ser completamente prevenidos, las compañías deberían reforzar sus capacidades de detección para poder responder apropiadamente. Contenidos Introducción ...................................................................... 5 Un centro de operaciones de seguridad exitoso se construye desde los cimientos ........................................... 7 1. Soporte ejecutivo y del comité directivo ................ 9 2. Inversión ............................................................... 10 3. Estrategia ............................................................. 11 4. Gente .................................................................... 13 5. Procesos ............................................................... 13 6. Tecnología ............................................................. 15 7. Entorno ................................................................. 17 8. Análisis y reportes ................................................ 18 9. Espacio físico ........................................................ 18 10. Mejora Continua .................................................... 19 Conclusión ......................................................................... 20 2 | Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético Introducción La percepción de la seguridad de la información está cambiando a un ritmo vertiginoso La seguridad de la información está cambiando a un paso vertiginoso. Los hackers son cada vez más implacables, haciendo que la respuesta a incidentes de seguridad de la información sea progresivamente más compleja. De acuerdo a Under cyber attack: la Encuesta Global de Seguridad de la Información de EY del 2013, el 59 % de los encuestados ha visto un incremento en las amenazas externas en los últimos 12 meses. En el mundo actual de la tecnología always-on o siempre encendida y en donde existe una conciencia insuficiente de parte de los usuarios, los ciber ataques ya no son cuestión de “si”, sino de ¿cuándo? Vivimos en una era en donde la prevención de seguridad de la información no es opcional. Muchas organizaciones han tenido un progreso sustancial por mejorar sus defensas. En nuestra encuesta más reciente, 60 % de los encuestados creen que sus operaciones de seguridad son maduras. Soluciones puntuales, en particular: antivirus, IDS, IPS, parchado y cifrado, muestran niveles madurez. Estas soluciones siguen siendo un control clave para combatir los ataques conocidos el día de hoy. Sin embargo, se vuelven menos efectivos en el tiempo mientras los hackers encuentran nuevas maneras de circunvenir los controles. Prepararse para los ataques conocidos ya es suficientemente difícil. Pero, ¿cómo pueden las organizaciones construir controles para los riesgos de seguridad de los que todavía no se enteran? Las organizaciones líderes más que mejorar su estado actual buscan expandir sus esfuerzos, emprender acciones más audaces para combatir las ciberamenazas. En lugar de esperar a que las amenazas vengan a ellos, estas organizaciones están priorizando esfuerzos que mejoran la visibilidad y habilitan un proceso proactivo a través del monitoreo y la pronta detección. Es probable que las organizaciones no puedan controlar cuándo sucederá un incidente de seguridad de la información, pero sí pueden controlar cómo responden a él. Expandir las necesidades de detección es un lugar clave para empezar con el esfuerzo. Un Centro de Operaciones de Seguridad (SOC por sus siglas en inglés) funcionando en forma puede ser el corazón de la detección efectiva. Puede habilitar las funciones de seguridad de la información para responder más rápido, trabajar de manera más colaborativa y compartir conocimiento más efectivamente. En las páginas siguientes, exploramos las 10 áreas principales que las organizaciones necesitan considerar para hacer un éxito de su Centro de Operaciones de Seguridad. Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 3 * ¿Cómo puede haber cambiado el entorno de riesgo en el que opera su negocio en los últimos 12 meses? Escoja las que aplican Incremento en todas las amenazas (externas) 59% No hubo cambios en las vulnerabilidades (internas) 41% Incremento en vulnerabilidades (externas) 34% Sin cambio en las amenazas (externas) 29% Decremento en las vulnerabilidades (internas) Decremento en las amenazas externas 4 | 15% 7% *Bajo ciberataque. Encuesta Global sobre Seguridad de la Información de EY de 2013 Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético Un SOC exitoso se basa en los fundamentos Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 5 Empiece con lo básico. Parece lo suficientemente obvio. Y aun así, es en donde las organizaciones más sufren. Olvide las herramientas costosas y las habitaciones bien iluminadas, con grandes pantallas y escáneres biométricos en la entrada. No son la panacea que protegerá su perímetro de las amenazas del mundo exterior (o probablemente ya interior). En el núcleo de un SOC exitoso están unos cimientos fuertes para la excelencia operacional, impulsada por procesos bien diseñados y ejecutados, un gobierno fuerte, individuos capaces y en constante motivación para mejorar y estar delante de sus ciber adversarios. Un buen SOC es aquel que soporta los objetivos del negocio y mejora efectivamente la postura de riesgo de una compañía. Un SOC verdaderamente efectivo, es uno que provee un ambiente seguridad para que el negocio pueda generar, con base en sus objetivos nucleares, alineado con su dirección y visión estratégicas. Ya sea que una organización esté construyendo un nuevo SOC o buscando expandir sus capacidades existentes, aquí se mencionan diez consideraciones para el éxito: 1 Soporte ejecutivo y del comité directivo 2 Inversión 3 Estrategia 4 Gente 5 Procesos 6 Tecnología 7 Entorno 8 Análisis y reportes 9 Espacio físico 10 Mejora continua 6 | Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético Las 10 principales áreas que las organizaciones deben considerar para hacer de los Centros de Operaciones de Seguridad un éxito 1 Soporte ejecutivo y del comité directivo Un enfoque ascendente de la seguridad tiene oportunidades mínimas de supervivencia y aún menores de éxito. Sin un soporte ejecutivo claro, un SOC puede ser inefectivo y no se creará conciencia de su valor. Crear un SOC efectivo requiere soporte para establecer una ruta específica, una estrategia a largo plazo y un líder fuerte que impulse el cambio organizacional y desarrolle una cultura de seguridad. Asegurando el soporte ejecutivo En su aventura para asegurar el soporte ejecutivo, esté listo para contar una historia convincente. A continuación le mostramos cómo podría estructurar esta importante discusión: Defina problemas e impacto • ¿Por qué necesitamos un SOC? • ¿Qué problemas resolverá el SOC para la organización? • ¿Qué debe cumplir el SOC para resolver los problemas existentes? 65% de los encuestados en el GISS (Global Information Security Survey o Encuesta de Seguridad de la información de EY) 2013 citan restricciones de presupuesto como su principal obstáculo para entregar valor al negocio. Demuestre visión • ¿Cuál es la visión a corto plazo? • ¿Cuál es la visión a largo plazo y cómo alcanzará los deseados objetivos de madurez de estado final? • ¿Cómo se alinea su visión con los objetivos de negocio, prioridades y postura de riesgo? Conozca lo que se necesita • ¿Cómo habilitará el éxito del SOC? • ¿Qué necesita para que el SOC cumpla sus objetivos (gente, procesos, • tecnología, gobierno)? ¿Qué debe ser hecho internamente y qué debe ser subcontratado? Haga los cálculos correctos • ¿Cuál es la inversión inicial necesaria? • ¿Cuáles son los costos en curso de operar y evolucionar un SOC? • ¿Cuáles son los otros gastos en este espacio? Cuantifique el valor • ¿Cómo demostrará el valor del SOC? Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 7 2 50% de los encuestados en el GISS también mencionaron la falta de talento como un obstáculo para valorar la creación. Inversión Uno de los retos más significativos que un SOC puede enfrentar es su habilidad para trabajar (y tener éxito) dentro de sus medios limitados, especialmente cuando aún no ha probado ser exitoso o producido algún resultado tangible. Esto es particularmente complicado en un entorno en el que un número significativo de encuestados en el GISS de este año mencionaron que las restricciones de presupuesto son el obstáculo número uno para entregar valor al negocio. En el contexto de los medios limitados, enfóquese en adquirir el talento adecuado. Las funciones de seguridad de la información de hoy requieren un amplio rango de capacidades con una diversidad de experiencias. Esto puede ser una tarea difícil, especialmente en locaciones geográficas poco afortunadas y dada la escasez de profesionales de SOC o respuesta a incidentes en la industria. Para atraer el talento adecuado, es probable que las organizaciones tengan que ofrecer compensaciones de nivel Premium para acceder a oportunidades de crecimiento. La tecnología SOC y el modelo operativo tomará entonces gran parte del presupuesto. Las herramientas de código abierto son de uso libre, pero requerirán practicantes avanzados para configurarlas y operarlas. Las soluciones comerciales son fáciles de usar pero normalmente vienen acompañadas de altos costos de licenciamiento y soporte. Dados estos dos extremos es importante encontrar el balance adecuado que obtenga lo máximo del presupuesto limitado. Dirigir los recursos para asegurar algunos triunfos rápidos y demostrar el valor al negocio: en establecerá los fundamentos para una inversión más grande en el futuro. Dígalo y pruébelo La conversación alrededor de proveer de recursos el monitoreo de seguridad y los esfuerzos de respuesta a incidentes debe sobre pasar al área de TI y alcanzar los niveles del comité directivo. Una vez que la función de seguridad de la información tiene un asiento en el comité directivo, necesita contar una historia convincente. Nuestra experiencia indica que los miembros de la junta directiva están más convencidos de la necesidad de hacer algo cuando la historia incluye: a)Una revisión de programa de seguridad independiente que pueda evaluar el riesgo de seguridad y la madurez general de la función de seguridad. b)Una evaluación basada en escenarios que traduzca los temas técnicos a riesgos de negocio de alto impacto. Evaluaciones de seguridad de enfoque amplio pueden identificar oportunidades de mejora basados en la madurez general de la función de seguridad y del apetito de riesgo de la organización. Sin embargo, en donde las evaluaciones de seguridad tradicionales pueden quedarse cortas es en hacer los hallazgos relevantes para el negocio. Un benchmarking por sí solo no son un impulsor convincente para el cambio y la madurez es un concepto relativo. Las organizaciones también necesitan moverse más allá del cumplimiento y mirar a la seguridad a través de la lente del valor y el desempeño. 8 | Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético Las 10 principales áreas que las organizaciones deben considerar para hacer de los Centros de Operaciones de Seguridad un éxito 3 Estrategia Un SOC debe poder articular claramente su visión, misión y objetivos dentro del contexto de tres prioridades críticas: • Alineación con la postura general de riesgo. • Soporte de las metas de negocio. • Asistencia en cumplir con las obligaciones de cumplimiento. Para ganar soporte y compromiso, los SOC deben servir como centros de servicio compartido que entreguen valor significativo a los accionistas del negocio y que dicho valor se encuentre alineado con sus intereses. Por su naturaleza inherente de función organizacional cruzada su presentación en ocasiones involucra el agregar y centralizar operaciones existentes de departamentos separados. La falla de reasignar y reorganizar estos recursos y procesos representan un precipicio común que puede poner en peligro en éxito del recién establecido SOC, antes de que comience sus operaciones. Para este fin, las organizaciones necesitan y formalizar definir a conciencia el gobierno y modelo operativo del SOC (junto con procesos y acuerdos de nivel de servicio documentos) para alcanzar el seguimiento de responsabilidad y la supervisión, administrar las comunicaciones y guiar interacciones oportunas con funciones relevantes como TI, RH, legal, cumplimiento y otros. Una cadena de autoridad clara puede también minimizar la confusión y la incertidumbre durante acciones alto impacto en emergencias. Muestra de modelo de gobierno CEO Director ejecutivo COO Oficial en jefe de operaciones Negocio Cumplimiento Oficial en jefe de seguridad de la información Comité de Administración de Riesgos de Seguridad Legal Recursos humanos Administración de riesgos Director de operaciones de seguridad Análisis de seguridad Auditoria interna TI Monitoreo de seguridad Respuesta a incidente y cómputo forense Inteligencia de amenazas y administración de vulnerabilidades Prevención de pérdida de datos Seguridad física Comunicaciones Operaciones de seguridad Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 9 Las compañías deben crear un marco de gobierno corporativo para enfocarse en los temas de seguridad y evaluar su impacto en el negocio de forma que se aplique un manejo adecuado del riesgo. Adicionalmente, las compañías necesitan desarrollar un marco de gobierno para poder elevar los temas de seguridad y evaluar su impacto al negocio. Las políticas y los estándares son fundamentales para establecer una cultura enfocada a seguridad y habilitar un cambio organizacional duradero. Las políticas definen la visión y posición estratégica de largo plazo de la compañía al respecto de temas clave mientras que los estándares proveen la guía tangible para la implementación y procuración de esas reglas; juntos, forman los cimientos sobre los cuales, todas las demás iniciativas serán medidas en términos de valor, alineación y priorización. Aún más importante, sin políticas y estándares el SOC no tiene autoridad para tomar acción en respuesta a los hallazgos. Tratar de procurar o ejecutar reglas sobre los empleados, sin una guía clara de cómo hacerlo, puede poner en problemas a la organización desde el punto de vista legal (p.ej. quejas a Recursos Humanos, despidos no justificados). Sin políticas, la noción de conducta inapropiada hace poco sentido a los empleados y el intento de procuración puede dejar a la organización en un estado de confusión y debilidad. Operaciones de Seguridad vs Operaciones de Red Los SOC y Centros de Operaciones de Seguridad (Security Operations Centers, SOCs) y Centros de Operaciones de Red (Network Operations Center, NOC) exhiben varias similitudes. Ambas funciones son con frecuencia organizadas de manera similar usando un enfoque multinivel con roles similares en los niveles más bajos. Ambos comparten algunas herramientas, aunque cada uno tiene un conjunto de herramientas y técnicas individuales. Ambos grupos utilizan un amplio conocimiento del entorno de cómputo y requieren amplias habilidades técnicas. Lo más diferente es su perspectiva. Mientras que el NOC está principalmente preocupado con servir al negocio, el SOC está enfocado a protegerlo. Cuando se detecta un apagón de luz, por un lado, el personal del NOC se inclinará por atribuir la disrupción al mal funcionamiento de un dispositivo o a alguna situación con un sistema y tratará de atenderlo a través del reemplazamiento de hardware o un ajuste en la configuración. Por otro lado, el personal del SOC se inclinará por atribuir el problema a una actividad maliciosa y entonces solicitará una investigación antes de iniciar acciones de respuesta. Juntas, las diferencias y similitudes entre el NOC y el SOC crean sinergias poderosas que pueden beneficiar en gran proporción a la organización. Algunos ejemplos incluyen: • Mejores comunicaciones y conocimiento compartido para mejorar la concientización situacional y las capacidades de respuesta. • Tiempos de respuesta a incidentes reducidos al habilitar a la función • • de seguridad de la información y de TI para trabajar juntas hacia metas comunes, con cada una contribuyendo sus habilidades y experiencias especializadas. Planeación mejorada de contramedidas a través de la responsabilidad conjunta para la identificación y resolución de causas raíz. Reporteo de administración de incidentes racionalizado con un contexto técnico valioso. En EY, vemos que las funciones de seguridad pueden entregar un valor óptimo cuando las funciones no están embebidas dentro de TI. Aquellas organizaciones que pueden navegar los retos políticas asociados con una entidad NOC/SOC pueden obtener beneficios significativos en el largo plazo. De cualquier manera, los modelos operativos, procesos y procedimientos de la mayoría de las organizaciones de hoy no están suficientemente maduros todavía como para soportar este modelo avanzado de operación. 10 | Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético Las 10 principales áreas que las organizaciones deben considerar para hacer de los Centros de Operaciones de Seguridad un éxito 4 Gente No temas buscar apoyo de terceros. El SOC requiere recursos talentosos que posean un conocimiento técnico profundo y también un amplio rango de capacidades y una diversidad de experiencias. El personal del SOC debe poder analizar grandes volúmenes de datos de manera eficiente y reconocer de manera intuitiva la necesidad de ampliar el alcance de una investigación. Un SOC efectivo debe lograr el balance correcto entre los profesionales de seguridad y las transferencias internas del área de TI que pueden traer un sólido entendimiento del entorno de TI de la compañía y las funciones de nucleares del negocio que la infraestructura soporta. Las contrataciones externas de seguridad pueden dar una perspectiva fresca basados en experiencias previas. El SOC podría llegar a querer aumentar la cantidad de recursos con personal menos experimentado (y menos caro) que pueda ser desarrollado con una asesoría adecuada brindada por los empleados experimentados para convertirse en profesionales de la seguridad serios. 5 Procesos Lleva tiempo para que una operación de monitoreo de seguridad madure. Es posible que las organizaciones requieran un poco de ayuda externa durante el periodo inicial de desarrollo y crecimiento acelerado del SOC. Un socio de servicios de seguridad administrado puede aportar conocimientos profundos y recursos adicionales especializados a medida que el SOC cimiente sus bases. Conforme las capacidades internas maduran, el SOC puede dejar de depender del apoyo externo, hasta llegar a un punto en que tal apoyo ya no se requiera. Procesos bien definidos crean operaciones consistentes y resultados repetibles. El SOC necesita documentar y comunicar procesos efectivamente e implementar mecanismos de control de cambios para poder actualizar rápidamente los procesos cuando surjan oportunidades de mejora. Un SOC también necesita crear procesos con suficiente amplitud y profundidad para atender adecuadamente el universo de posibles escenarios de incidente y proveer guía detallada para la respuesta. Por ejemplo, un SOC debe documentar procesos para gestionar varios tipos de incidentes (p.ej. phishing, infecciones de malware, incidentes de BYOD, alteración no autorizada del sitio web, ataques de negación de servicio, etc.) así como guías de decisión para las medidas de respuesta apropiadas para cada situación (p.ej. despliegue de un equipo de respuesta a incidentes, investigación forense, análisis de malware). El SOC necesitará definir e implementar estos procesos en colaboración con los departamentos relacionados. La planeación conjunta es esencial para una respuesta oportuna y unificada así como una apropiada evaluación del impacto a la organización. ¿Qué enunciado describe mejor la madurez de su programa de detección? Tenemos dispositivos de seguridad perimetral (p.ej. IDS). No tenemos procesos formales implementados para respuesta y escalamiento. 32% Utilizamos una solución SIEM (Security Information and Event Management) para monitorear activamente la red, así como las bitácoras de los IDS, IPS y de sistema. Tenemos procesos informales de respuesta y escalamiento implementados. 27% Tenemos un programa formal de detección que aprovecha tecnologías modernas (detección de malware basada en host y basada en red, detección de anomalía conductual, etc.) para monitorear ambos el tráfico externo y el interno. Utilizamos procesos ad hoc para la recolección, integración, respuesta y escalamiento de amenazas. 20% 12% No tenemos un programa de detección. Tenemos una función formal y avanzada de detección que agrupa cada una de las categorías de la tecnología moderna (detección de malware basada en host, antivirus, detección de malware basada en red, DLP, IDS, firewalls de siguiente generación, agregación de bitácoras) y usamos análisis de datos sofisticado para identificar anomalías, tendencias y correlaciones. Tenemos procesos formales para la recolección, diseminación, integración, respuesta y escalamiento de amenazas. 9% Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 11 Muestra de arquitectura de servicio del SOC Inteligencia de amenazas y concientización externa Inteligencia de fuente abierta (OSINT) Inteligencia de señales (SIGINT) Inteligencia Humana (HUMINT) Alcance sectorial y geográfico de EY Experiencia de EY Contexto de negocio Datos de eventos de la empresa Políticas y estándares Marco de riesgos Estrategia de negocios Datos de incidentes Resultados de pruebas Heurística Requerimientos de cumplimiento Inventario de activos Estrategia de seguridad y de TI Datos forenses Datos de vulnerabilidad Estándares mínimos ¿Cómo trabajamos? ¿Quiénes somos? SOC Misión, visión y valores Gobierno y modelo operativo Estructura organizacional, roles y responsabilidades Habilidades y capacidades Mensajes y comunicaciones Procesos nucleares internos Tecnología y herramientas ¿Qué hacemos? Calidad | Eficiencia | Consistencia | Trabajo en equipo Respuestas a incidentes de seguridad de la información Monitoreo de seguridad Reporte y análisis de riesgo --------------------------------------------- Catálogo de servicios ------------------------------------------Forense digital y análisis de malware Identificación de amenazas y vulnerabilidades Optimización de la tecnología de monitoreo Métricas constantes y marco de trabajo de la mejora de desempeño Seguridad reforzada 12 | Administración de riesgos Administración de amenazas y vulnerabilidades Respuesta a incidentes Planeación de contramedidas Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético Métricas y reportes Las 10 principales áreas que las organizaciones deben considerar para hacer de los Centros de Operaciones de Seguridad un éxito 6 Tecnología Con frecuencia las organizaciones despliegan tecnología como medio de atender temas imperativos de seguridad. Los proyectos que son nombrados como soluciones técnicas están frecuentemente medidos por el éxito de la implementación más que por el valor que la tecnología provee. Por ejemplo en las preguntas alrededor de la protección de datos, los encuestados de la GISS hicieron referencia a la implementación de un sistema DLP y prestan poca atención en los otros componentes de un programa de Prevención de Pérdida de Datos como el desarrollo de una política o un estándar, gobierno, inventario y seguimiento de activos de información, clasificación y ciclo de vida de la información, y soportar los procesos y los procedimientos para el manejo de alertas. Para obtener el mayor valor de una solución tecnológica, las organizaciones deben suplementar sus esfuerzos de despliegue tecnológico con iniciativas estratégicas que traigan a la mesa la gobernanza apropiada, procesos, entrenamiento y concientización. Retos similares existen, cuando la implementación de un SOC se iguala al despliegue de un sistema SIEM. La implementación de un SOC bien diseñado es el paso que las compañías deben dar para obtener el mayor beneficio de una implementación SIEM. Un SOC debe estar equipado con una suite de productos tecnológicos que provean la visibilidad adecuada hacia el entorno que coadyuve a la postura de seguridad de la organización. Al seleccionar la tecnología correcta, el SOC necesita asignar un equipo de seguridad calificado que pueda identificar exactamente cuáles son las herramientas adecuadas para el trabajo. Este equipo será responsable de evaluar los RFP de distintos proveedores, considerar los requerimientos de integración del sistema, evaluar la interoperabilidad con la infraestructura existente y realizar demostraciones y pruebas de las soluciones. Algunas de las herramientas requeridas pueden incluir la tecnología de detección y prevención de intrusiones; soluciones SIEM; herramientas de administración de amenazas y vulnerabilidades; tecnologías de filtrado; herramientas de prevención de pérdida de datos; soluciones de inspección de tráfico/paquetes; y plataformas de análisis de datos y tecnologías de reporteo. Además, dependiendo del alcance de las responsabilidades, el SOC podría tener acceso a otros sistemas de negocio como herramientas forenses para soportar los esfuerzos de investigación de la respuesta a incidentes. Aunque las herramientas técnicas son importantes, el desplegar tecnología simplemente por hacerlo es costoso e inefectivo. Los planes de tecnología del SOC deben primer considerar lo que está disponible en casa para satisfacer sus necesidades: entonces, se podrá mejorar y ampliar las capacidades actuales a través del despliegue de herramientas y tecnologías suplementarias. El abordar las inversiones en aspectos técnicos del SOC como parte de la perspectiva más amplia de la estrategia de TI así como de los procesos de administración de portafolio es una mejor opción que perseguir adquisiciones de tecnología de seguridad de manera aislada. La implementación de un sistema SIEM no es igual a tener una capacidad madura de monitoreo de seguridad. De hecho, un SOC bien diseñado es requerido antes de que todos los beneficios de una implementación SIEM puedan notarse. Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 13 Caso de estudios del despliegue de un SOC Cliente: Organización de salud Estado original Aunque la organización realizó algún monitoreo informal de seguridad a través de la revisión de bitácoras bajo un esquema ad hoc, no existe un SOC. Retos La visibilidad limitada hacia el ambiente llevó a incidentes de seguridad que pasaron desapercibidos con un impacto potencial grave para la organización (p.ej. financiero, de cumplimiento, en reputación). Como EY ayudó al cliente EY asistió al equipo del cliente en diseñar y desplegar un SOC al crear unos cimientos fuertes en las áreas de personal, procesos y tecnología que soportan el futuro crecimiento y avance en la capacidad. • Gente Trabajando con el cliente, EY definió un modelo de gobernanza y operaciones para el SOC que claramente definió las oportunidades de integración con la función de seguridad de la información así como con otras áreas de la organización (TI, legal, respuesta a incidentes, cumplimiento, administración de riesgos y auditoría interna). Roles y responsabilidades claramente definidos fueron esenciales para asignar el personal del SOC y ayudó a soportar su adecuada operación. • Procesos EY desarrolló y documentó procesos y procedimientos para formalizar las operaciones del SOC para impulsar resultados y consistencia. Ayudamos al cliente a crear documentación de procesos para el monitoreo y detección de eventos, monitoreo de amenazas, administración de vulnerabilidades, respuesta a incidentes, reporteo y rastreo de riesgos. El verdadero valor de nuestro trabajo relacionado con procesos fue la habilidad de fomentar un cambio duradero. Bajo nuestra guía, el SOC pudo institucionalizar los procesos que definimos al probarlos en la práctica y ajustarlos para satisfacer las necesidades de la organización. • Tecnología EY trabajó con el cliente para desarrollar un plan multianual de tecnología que reforzara las capacidades del SOC a través del tiempo. Algunas de las implementaciones tecnológicas que soportamos fueron las de IDS/IPS, SIEM, TVM y GRC. También efectuamos recomendaciones para el despliegue e integración de sistemas de administración de inventario en las funciones del SOC, lo que lo habilitó para poder evaluar de manera precisa su impacto en el negocio. Beneficios Al enfocarse en lo básico, el cliente pudo desplegar efectivamente un SOC que entregó valor organizacional a través de: • Gobernanza fuerte que generó consistencia, propiedad de las responsabilidades y una integración adecuada con otras áreas relevantes de la organización • Procesos y procedimientos robustos, probados que impulsaron resultados repetibles y eficiencia • La integración adecuada de tecnología que proveyó información importante para soportar la toma de decisiones y una respuesta efectiva 14 | Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético 7 Entorno El propósito general de un SOC es brindar seguridad y actuar como un habilitador del negocio. Para lograrlo, el personal del SOC debe entender el negocio y el valor asociado con decisiones específicas para poder priorizar la respuesta más apropiada. Para administrar eventos que se alinean a las prioridades del negocio y evaluar el verdadero riesgo o impacto a la organización, el SOC necesita una sistema de administración de activos empresarial, bien mantenido (lo que incluye la criticidad de los proceso de negocio soportados). El conocimiento técnico de la infraestructura mantenido en el SOC es crítico para el éxito del mismo. Por ejemplo, investigar todas las actividades que aparentemente se desvían de la norma es ineficiente y costoso; sin embargo, los estándares mínimos ambientales pueden asistir al SOC para priorizar la remediación de vulnerabilidades o la resolución de eventos basados en imperativos del negocio. Los dos factores, conocimiento del negocio y familiaridad con la infraestructura, son beneficios inmediatos que las transferencias internas brindan a un nuevo SOC. Adicionalmente, los requerimientos de políticas y estándares pueden ayudar a alinear las operaciones del SOC a la postura general de riesgo y cumplimiento al detectar y resolver conductas de alto riesgo y violaciones a las políticas y a los estándares. Al correlacionar la información relevante para el negocio contra información técnica disponible, el SOC puede producir tendencias de la industria de seguridad que pueden habilitar al negocio para mejorar la toma de decisiones, la administración del riesgo y la continuidad del negocio. 62% de las organizaciones no tiene alineada su estrategia de seguridad de la información a su apetito o tolerancia de riesgo. 54% de las organizaciones no alinean su estrategia de seguridad de la información con su estrategia de negocios. Esté consciente de los puntos ciegos Los sistemas de control industrial son frecuentemente considerados las joyas de la corona de las operaciones de negocio y aun así, muy pocos les prestan atención. La mayoría de los SOC aún están en el procesos de reforzar las capacidades de monitoreo y respuesta para la infraestructura de TI y los sistemas críticos. Los SOC, con frecuencia excluyen la tecnología operacional (OT), que abarca recursos SCADA y ambientes de control de procesos, desde cualquier revisión basada en seguridad o escaneo de vulnerabilidades que no sea explícitamente requerido para propósitos regulatorios. Para hacer las cosas peores, los proveedores tienen a controlar los ciclos de parcheo, y los SOC raramente monitorean las redes operacionales en busca de conductas ilícitas. El temor de causar una disrupción operacional es tan grande que el negocio podría reaccionar con escepticismo y estar altamente preocupado por cualquier intento de hacer cambios. El resultado es que esos entornos permanecen muy poco monitoreados, incrementando en gran proporción la complejidad de los esfuerzos de administración de riesgos de las organizaciones. Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 15 “Sí miramos hacia los próximos años, necesitamos expandir la administración de la seguridad de la información a nivel de sistemas SCADA. Actualmente, esta área no está cubierta con la información de un ambiente de seguridad de la información, sin embargo requiere atención significativa como el costo de un compromiso con los niveles de daños” Ejecutivo de empresa de petróleo y gas. 8 Análisis y reportes Los SOC actuales tienen la ardua tarea de monitorear enormes volúmenes de datos para encontrar aquellas piezas de información relevante que significan un evento digno de ejecutar una acción o ampliar la revisión. Las herramientas basadas en reglas o en firmas ya no son tan efectivas en el entorno actual y nuevos modelos de amenaza han generado el concepto de perímetro defensivo en la obsolescencia. El SOC puede traer un valor único al monitoreo de actividades al utilizar análisis basados en conducta en contra de los estándares mínimos del entorno. Al usar técnicas avanzadas, el SOC puede analizar datos a través de varios sistemas y dispositivos, esto provee visibilidad hacia tendencias y patrones únicos que no podrían haber sido identificados de otra manera. El SOC también puede utilizar el análisis para crear métricas perspicaces y medidas de desempeño. Puede también usar algunas métricas para facilitar las mejoras operacionales internamente, mientras que la administración puede utilizar otras para tomar decisiones más informadas a la hora de balancear entre el precio y el riesgo. Así, unas métricas bien pensadas y un marco de reporteo puede agregar valor más allá de los temas de seguridad al funcionar también como un vehículo de comunicación para temas financieros y operacionales 9 Espacio físico El SOC debe mantener su propio espacio físico en una instalación segura. Crear una locación distinta para el SOC, junto con el hardware y software que necesitan, facilitará los tiempos cortos de respuesta y promoverá la unidad, la compartición de conocimientos y un equipo de trabajo cuyas filas se encuentren más cerradas. Los análisis del SOC raramente trabajan en el aislamiento. Aprovechar el conocimiento diverso y colectivo, así como la experiencia del equipo puede ser más contundente que aquel de cualquier individuo por sí solo. Los analistas del SOC también se desempeñan de manera más efectiva cuando se encuentran en proximidad física uno del otro. Los SOC exitosos con un amplio grado de colaboración a distancia son muy raros. Por estas razones, el SOC debe incluir un diseño de instalación que promueva la colaboración y que sea más parecido a un war room que a una granja. 16 | Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético 10 Mejora continua De la misma manera en que la seguridad está en cambio constante, el campo del SOC debe cambiar también. Las organizaciones deben establecer un marco de trabajo para monitorear continuamente el desempeño y mejorar sus programas de seguridad de la información en las áreas de gente, procesos y tecnología. El SOC necesita proveer la educación apropiada y entrenamiento constante para que las habilidades y conocimiento de su gente puedan evolucionar con el entorno cambiante de amenazas. De manera similar, los procesos necesitarán adaptarse para entregar un valor de mayor magnitud. Finalmente, el SOC necesitará evaluar constantemente para determinar su relevancia y efectividad en contra de amenazas internas y externas en evolución. Estos factores deben estar embebidos en el diseño de la organización del SOC y sus operaciones. Por ejemplo, después de la conclusión de incidente mayor o investigación única, los reportes after action y las sesiones de preguntas y respuestas de lecciones aprendidas identifican oportunidades para la mejora, mantienen informada a la administración y reconocen las contribuciones con ambos, el SOC y los miembros interdepartamentales del equipo. Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 17 Las organizaciones deben estar preparadas para combatir, administrar y mitigar los ciberataques que pueden ocurrir cualquier día, a cualquier hora, en cualquier lugar. 18 | Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético El abrasador ritmo del cambio tecnológico y las ciberamenazas que lo acompañan solamente van a acelerar. Un SOC la de a la organización la habilidad de anticipar y responder más rápidamente a las amenazas trabajar más colaborativamente y compartir el conocimiento más efectivamente. El SOC puede actuar como un concentrador de monitoreo de la seguridad, detección para toda la empresa. Pero para que una instalación de ese tipo sea verdaderamente efectiva, requiere un compromiso y una asignación de responsabilidades a nivel del comité directivo, sin él el SOC nunca podrá ejercer todo su potencial. Un SOC exitoso es una fuerte combinación de excelencia operacional motivada por procesos bien diseñados y ejecutados, una fuerte gobernanza, individuos capaces y una constante motivación por la mejora continua. Qué sí y no hacer para empezar Sí: tenga al equipo ejecutivo de la administración corporativa de su lado No: subestime el costo total para construir un SOC. Evite sorpresas y costos ocultos y comuníquese abiertamente para asegurar los fondos necesarios. Sí: desarrolle procesos de gobernanza sólidos para la asignación de responsabilidades y la supervisión y redefina reglas para la interacción con otras áreas. Sí: construya un equipo capaz. No: no empiece con la tecnología; entienda sus necesidades primero y entonces busque soluciones técnicas que encajen. Sí: habilite resultados repetibles a través de procesos, procedimientos y protocolos formales. Sí: entienda su activo más valioso y construya las operaciones del SOC a su alrededor Sí: use información disponible para reforzar la toma de decisiones y los esfuerzos de respuesta. No: subestime el valor de la colaboración. Construya un entorno de trabajo que produzca trabajo en equipo y habilite operaciones efectivas. Sí: manténgase a la par del horizonte de amenazas siempre cambiante a través de prácticas de mejora continua. Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético | 19 EY | Aseguramiento | Impuestos | Transacciones | Asesoría Acerca de EY EY es líder global en servicios de aseguramiento, impuestos, transacciones y asesoría. Las perspectivas y servicios de calidad que brindamos ayudan a generar confianza y seguridad en los mercados de capital y en las economías de todo el mundo. Desarrollamos líderes extraordinarios que se unen para cumplir nuestras promesas a todas las partes interesadas. Al hacerlo, jugamos un papel fundamental en construir un mejor entorno de negocios para nuestra gente, clientes y comunidades. EY se refiere a la organización global y podría referirse a una o más firmas miembro de Ernst & Young Global Limited, cada una de ellas actúa como una entidad legal separada. Ernst & Young Global Limited, una compañía de Reino Unido limitada por garantía, no proporciona servicios a clientes. Para obtener mayor información acerca de nuestra empresa, favor de ingresar a ey.com. © 2014 EYGM Limited. Todos los Derechos Reservados Este material ha sido elaborado solamente con fines informativos en general y no deberá ser utilizado como asesoría contable, fiscal u otro tipo de asesoría profesional. Favor de acudir a sus asesores para recibir asesoría específica. www.ey.com/GRCinsights Acerca de los Servicios de Asesoría de EY Mejorar el desempeño de los negocios mientras se administran los riesgos es un reto de negocios que es cada vez más complejo. Ya sea que se enfoque en una amplia transformación de su negocio o más específicamente en lograr un crecimiento, optimizar o proteger su negocio, tener los asesores indicados de su lado puede marcar la diferencia. Nuestros 30,000 profesionales en asesoría forman una de las redes globales de asesoría más extensas de cualquier firma profesional, proporcionándole equipos multidisciplinarios con experiencia que trabajan con nuestros clientes para ofrecerles un servicio excepcional a los clientes. Utilizamos metodologías comprobadas e integradas para ayudarle a resolver los problemas más desafiantes para su negocio, lograr un desempeño sólido en las complejas condiciones del mercado y generar una confianza sostenible de sus partes interesadas a más largo plazo. Entendemos que requiere de servicios que se adapten a sus necesidades industriales; por lo tanto, le ofrecemos nuestra amplia experiencia en el sector y nuestro profundo conocimiento sobre el tema para aplicarlos de manera proactiva y objetiva. Sobre todo, nos comprometemos a medir las ganancias y a identificar en dónde su estrategia y las iniciativas de cambio están proporcionando el valor que su negocio necesita. Para encontrar más información sobre los servicios de IT Risk Advisory que pueden ayudar a su organización, comuníquese con su profesional local de EY, a algún miembro de nuestro equipo. Los líderes de seguridad de la información dentro de nuestra práctica de Riesgos son: Christian Andreani Director ejecutivo de Asesoría [email protected] Tel. +52 (55) 5283-1339 Pilar Pliego Directora ejecutiva de Asesoría Monterrey [email protected] Tel. +52 (81) 8152 1815 20 | Perspectivas sobre gobierno, riesgo y cumplimiento - Centros de Operaciones de Seguridad en contra del crimen cibernético