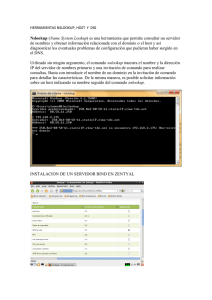

Redes TCP/IP bajo Unix: Conceptos básicos de - UTN

Anuncio