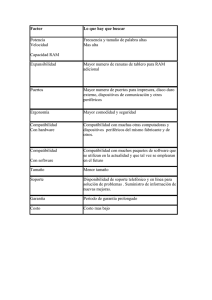

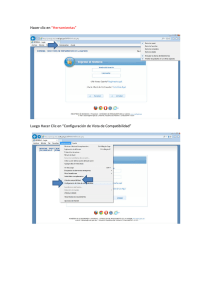

Comprobaciones de compatibilidad con Nessus

Anuncio