Cyberbullying: Protect Your Sons and Daughters

Anuncio

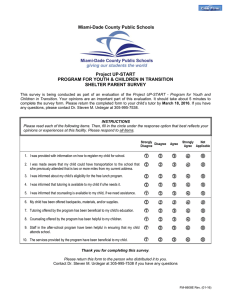

STANDING TALL FACTS: Up to 42% of teens report being bullied on-line 16% of adolescents report they cyberbully others Disrespect and namecalling occur most. However, over 12% of students report being physically threatened on -line LESS THAN 15% OF VICTIMS TELL AN ADULT INSIDE THIS ISSUE: Cyberbullying by Proxy 2 Cyber Ethics at Home 3 Saving Screenshots 4 Web Resources 4 Dealing with Cyberbullies! 5 Is Your Child a Cyberbully? 6 Google Yourself! 6 Cyberbullying: Protect Your Sons and Daughters The National Crime Prevention Council defines cyberbullying as “when the Internet, cell phones or other devices are used to send or post text or images intended to hurt or embarrass another person.” Cyberbullying may be as simple as repeatedly sending text messages to someone who has requested no further contact. However, it can quickly escalate to name calling and ridicule, to threats, or to posting inappropriate text or images in an effort to humiliate and demean another. Cyberbulling is different from more traditional forms of face-to-face bullying familiar to most parents. Before the explosion of technology, the home provided a sanctuary for children. You might have been pushed around at school or given a hard time in the neighborhood. However, once you entered your home, you were safe. Now a teenager’s cell phone has become a permanent appendage on the body and computers are located in children’s bedrooms. Kids activities on-line and over their cells are not supervised by parents to the extent that face-to-face interactions are. This means bullies have potential access to any target, any place, any time. Bullies are different too. Bullies now can hide behind a computer screen and seem- ingly remain anonymous while targeting others. This assumed anonymity actually can encourage teens, who would never bully another face-to-face, to vent their hostilities and bully others online. As a parent, you wonder: What can I do? I am not technically savvy! The good news is that you don’t need to be a computer guru to protect your children. The same things you do to protect children every day can be used to protect children when using the Internet and other communication devices. In real life, parents talk to their children; they know where they are going and what they are doing. They set limits, like curfews, and monitor their children’s behavior to make sure that they are following house rules. The same is true for Internet life. Know where your children are going online and what they are doing. Know their friends and set limits. Make sure your computer is located in a welltraveled, public place in your home so you can monitor your child’s actions and reactions. Most cyber bullying occurs outside of the school building. You are your child’s first line of defense. You are the protector. This issue of “Standing Tall” will assist you in making sure you are armed with the knowledge you need to keep your children safe. The Mission of Polk County Public Schools is to provide a high quality education for all students.. PAGE 2 Typical Cyber Bully Roles Cyberbullies typically feel justified in their behavior and actually think cyberbullying is “funny.” Nearly 20% of teens that cyberbully do so by pretending to be someone else in order to acquire embarrassing or personal information from another. In addition, 17% of teens who were cyberbullied report that someone posted lies about them online and another 10% report that someone posted unflattering pictures of them online without permission. While every situation is unique, cyberbullies can usually be categorized into one of four loosely defined roles. “Vengeful Angels”—These teens cyberbully as a means to protect themselves or another they perceive to be a target. These individuals are not unlike the mavericks of the Old West who take justice into their own hands instead of reporting other aggressors to adults who can help. “Power-Hungry”—These teens are not unlike traditional bullies. Cyberbullying is just a new frontier to them and is used as a means to feel powerful and control others through the use of fear. These teens feed on audience attention. “Mean Girls”—Many times, girls bully others by spreading rumors and causing other girls to be ostracized or to face social ridicule. They thrive on the attention and drama that the situation creates. This is done in an effort to gain power and control over others. These types of bullies can act individually or as a collective group behind a computer screen. The Internet provides an avenue for this type of behavior. “Inadvertent”—These individuals do not think of themselves as bullies. They may react to messages received, forward an unflattering message about someone to another, or “play along” and not realize the seriousness of their behavior. —Adapted with permission from WiredKids, Inc.—stopcyberbullying.org and wiredsafety.org Cyberbullying by Proxy Cyberbullying by proxy is when a bully impersonates a victim so that it appears the victim is actually the one causing the problem. Of surveyed teens, 13% learned that a cyberbully was pretending to be them while communicating with another. The most typical way a cyberbully by proxy attack occurs is when the bully uses the password of the target to access her account, pretends to be the target and sends rude and hateful messages to everyone on the target’s “friend” or “buddy” list. The target’s friends then get angry with the target because of the messages and take it out on her. “Warning” or “Notify Wars” are when kids fraudulently click the “warning” or “notify” buttons of their IM or chat screens or email and alert the ISP or service provider that the target has done something that violates one of the service agreement rules. If a target receives enough warnings or notifications, they can be denied service by their provider and can lose their account. Although it can be verified by the provider if a warning is justified, by that time, the bully hopes to have angered the target enough to where he writes something rude or hateful about the bully and then the bully has “proof” that a violation occurred. In addition, if the cyberbully can make it look like the target has done something wrong, the victim’s parents may be contacted, and the parents may actually unwittingly punish the target! Sometimes, cyberbullying by proxy can be much more serious. Armed with personal contact information of the target, cyberbullies can either post information about or pose as a target in hate group chat rooms or on bulletin boards trying to incite individuals who are members of these groups to respond to the target in threatening ways. If you feel your child has been victimized through the use of hate or deviant groups, law enforcement should be contacted at once. Make sure you save any pertinent information to show authorities. —Adapted with permission from WiredKids, Inc.—stopcyberbullying.org and wiredsafety.org STANDING TALL PAGE 3 Teaching Cyber Ethics In Your Home Set Up Your Space! Put the computer in a frequently traveled part of the home and no computers, including laptops, should be allowed in bedrooms. Make it a rule: if you walk by and your child changes screens or shuts off the monitor, they are automatically grounded for the weekend. Limit the amount of time exposed to the Internet and schedule “black-out” times for Internet and cell phone use (Example: no use after 10:00 p.m.) Talk To Your Child! Talk with your teen about the dangers of the Internet. While the Internet can be a great source of information, it also has inherent risks. Tell your teen to never post personal information about themselves or others online, including their name, address, phone number, school, or team/extra-curricular activities. At the same time, you shouldn’t post personal information online either. Parents’ MySpace accounts can reveal information that should only be in a grandmother’s brag book and that information can put you and your family at risk. Let your child know that they are NEVER to arrange to meet someone in-person that they only know online—that fifteen-year-old boy from Daytona could really be a 45-year-old, bald man with a van. Learn what teens are doing online. Visit websites that your child frequents. If you don’t know anything about Facebook or MySpace or any other social networking site, ask your teen for help. Have them help you set up your own page. They are usually more than happy to show you how technically smart they are. Find out what to look out for (extremely large friends list, truth box, etc.). Teach children to recognize cyberbullying and let them know that they are not to engage in cyberbullying. This means that your child should not post or text anything which could be considered cyberbullying and should not forward any email or text which would continue a bullying pattern. Make sure all social networking accounts are marked “friends only”. This means you have to approve a person to be added to your account to see your page. “Friends” should only include people known to your child in real life. Make sure students know that NOTHING posted on the Internet or texted is PRIVATE, even if it is marked so. It only takes one download by a “friend” of your “private” information and another posting to make it public for all of the world to see. Know what your child is writing on his/her social networking pages. The purpose of social networking sites is just that—to social network. If your child wants their written information to be “private”, buy them an old-fashioned diary with a key. Make sure they know that cyberbullies can be traced, located, and punished. In fact, cyberbullies actually provide the best evidence against themselves—in written word. Talk to your teen about how to handle cyberbullying: 1. Tell your child to immediately contact you if they are being bullied and not to respond to the bully. 2. Help your teen record the bullying incident. Take a screenshot of the screen in which your child was threatened by a bully. (Directions for screenshots can be found on Page 4.) 3. Tell your child never to seek revenge on the bully. Don’t type when you are frustrated and angry. 4. Tell your teen to keep passwords secret from their friends—a friend today is an enemy tomorrow, is a friend again the third day. —Adapted from “Stop Cyberbullying Before it Starts,” National Crime Prevention Council STANDING TALL PAGE 4 Is Your Child A Target? Taking Screenshots—Saving Evidence Less than 11% of teens tell a parent if they are the target of cyberbullying. Parents have to be vigilantly alert to behavioral signs of bullying. Your child may be the target of a cyberbully if he/she: A screenshot is an image captured by the computer to record the visible items displayed on the monitor (www.wikipedia.org). It is an invaluable, yet easily used tool to document cyberbullying. Unexpectedly stops using the computer Becomes nervous or anxious when an instant message appears on the computer or a new text appears on his cell phone Seems uneasy about going to school or outside of the home Appears to be anxious, angry, or depressedafter using the computer Is reluctant to disclose what she is doing on the computer Shows signs of withdrawal from friends, family members and social activities. —Adapted from www.cyberbullying.us PC/Windows Directions for Taking and Saving a Screen Shot 1. Have the content you wish to “photograph” clearly displayed on your monitor. 2. Press the “PrtScn” button on your keyboard. It is typically located in the top right corner of your keyboard. 3. Open a new document in Microsoft Word (or an equivalent). 4. Right-click your mouse and select “paste” from the menu that pops up. 5. A copy should appear in the document. Then type in any other relevant information, such as online nicknames, email addresses, date, time, and anything else which you might later need to document the incident. 6. Save the document onto your computer hard drive in a location you will remember. Apple Directions for Taking and Saving a Screen Shot 1. Have the content you wish to “photograph” clearly displayed on your monitor. 2. Press Apple (Command) Key + Shift +3. This captures the entire desktop to a file on the desktop as ‘picture #’. Cyberbullying Website Resources 3. You can also be more selective with what content you “photograph” by pressing Apple (Command) Key +Shift +4. This allows you to use your mouse to select a specific part of your desktop for capture. When your pointer turns into a cross, hold down the mouse button and drag to select the part of the screen you want to capture. When you release the mouse button a snapshot will be captured of that part of the screen. Press ‘Esc’ to release the screen capture feature and switch back to the normal cursor arrow. stopcyberbullying.org isafe.org cyberbullying.org safeteens.com stopbullyingnow.hrsa.gov blogsafety.com cyberbully.org onguardonline.gov wiredsafety.com ic3.gov (Internet Crime Complaint Center) netsmartz.org netbullies.com ncpc.org (Nat’ional Crime Prevention Council) —Reprinted with permission from www.cyberbullying.us Sexting STANDING TALL PAGE 5 Sexting is the exchange of nude or semi-nude pictures by cell phone, and it is becoming more common among teens. In a national study sponsored by Cosmo Girl and the National Campaign to Prevent Teen and Unplanned Pregnancy, it was noted that while 75% of teens report that sexting is a bad idea that can have negative impacts, 20% posted or sent semi-nude or nude picture of themselves to another. While teens are aware that these photos can be made public, many may feel that theirs won’t be shared because they only send them to “trustworthy” people. However, 1 in 4 girls and 1 in 3 boys report that they have had provocative pictures shared with them that were not originally sent for them to see. The more provocative the information or photo, the more likely it is going to be seen by others. It’s also important for parents to understand that there is an expectation of “hooking up in real life” that accompanies racy texts and emails. Because texting is less conspicuous and easier to hide from parents than a verbal phone call, you may not have an overwhelming amount of clues that it is happening . Therefore, talk to your teen about sexting no matter if you suspect it or not. Discuss long-term consequences, family values, and house rules. Dealing with Cyberbullies—Parents Have Power! Save the Evidence. Save all of the emails, texts, screenshots, etc. Save everything that indicates a bullying incident occurred. Identify the Cyberbully. This may be more difficult than you think since the cyberbully may impersonate someone else or it could be a case of cyberbullying by proxy. If you can identify the cyberbully, immediately block them from your site or email. If you don’t know who is behind the bullying contact your ISP provider to identify the source or contact a company which specializes in this type of information retrieval such as wiredsafety.org. They have volunteers who will help you track down the person behind the bullying. Tell the Cyberbully to Stop. Most kids who are cyberbullied report that they tell the person to stop. This may not be effective if not supported by a parent, and you may need to also tell the person to stop. A simple, non-emotional reply indicating that you will either go to their parents or the police if the bullying continues should suffice. Contact the Bully’s Parents. Don’t approach them face-to-face. Send them a certified letter including all of the material you have collected, the repeated attempts to tell the bully to stop, and let them know that if it continues, you will be contacting law enforcement. File a Complaint. Cyberbullying violates the Terms of Agreement of most websites, ISPs and mobile phone companies. In your complaint, include the harmful messages and link information to harmful material posted on the Internet. Keep a copy of all communications. Follow these directions when filing complaints: If your child is being cyberbullied through email, contact the ISP of the cyberbully. The ISP is in the email address. Example: MSN is the ISP in this email address: [email protected]. If the material is posted to a website, go to the website and file a complaint by clicking on the “Contact Us” area. If the cyberbully is using a cell phone, trace the number and contact the company. Contact Your School. If the cyberbully used school computers to threaten others, it is a given that they can be punished by the school. In addition, the school can intervene with formal discipline if the offending text or posted material that was created off school campus causes the disruption of a target’s educational process. Contact Law Enfocement. Cyberbullying which involves threats of violence, coercion, obscene or harassing text messages, harassment or stalking, hate crimes, or creating or sending sexually exploitative pictures should be reported to law enforcement. —Adpated from Cyberbullying and Cyberthreat: Responding to the Challenge of Online Social Aggression, Threats, and Distress, by N.E. Willard, 2007. Champaign, IL, Research Press. Is Your Child A Cyberbully? Your Child Cyberbullied Someone Else Parents must be vigilant when observing their own children for bullying behaviors. Cyberbullying hurts everyone, and perpetrators may be held criminally responsible. A child may be a cyberbully if: Either you have discovered or another has reported to you that your child is engaging in cyberbully behavior. Take action. If you do not, you could be held civilly liable for any damage done to the target, which may mean money out of your pocket. In addition, some cyberbullying can result in criminal charges. Use the following tips to help you address your child’s behavior: He quickly switches off the monitor, minimizes the screen, switches screens, or closes programs when you walk past. She uses the computer after the rest of the family has gone to sleep, when there is less supervision. He becomes very angry if you do not allow him to use the computer. She laughs excessively when using the computer. He is reluctant to disclose what he is doing on the computer. She uses multiple online accounts, or an account that is not her own. —Adapted from www.cyberbullying.us 1. Discuss with your child the potential consequences of his behavior and tell him not to seek revenge against the target or the person who reported it. 2. Immediately install monitoring software and monitor all internet activities of your child. 3. Tell your child that she is only to use the internet at school and at home. If you find out she has accessed the internet anywhere else, tell her a more severe punishment will occur. 4. Monitor all cell phone activity, as well as internet activity, and limit both internet and cell phone use. —Adpated from Cyberbullying and Cyberthreat: Responding to the Challenge of Online Social Aggression, Threats, and Distress, by N.E. Willard, 2007. Champaign, IL, Research Press. What is Circulating on the Web about You? Google Yourself! Did you know that if you have given your listed telephone number out online, someone maybe able to access that information and actually get a map leading straight to your home? If you want to find out what is out there about you and/or your children, here are some quick search ideas which will start you on your cyber journey. Go to the Google search engine at www.google.com Type in your full name in quotes (Example: “Alfred Smith” ) and click search. Everything which lists that name will be displayed. Repeat the search with your email address, IM screen names, nicknames, and telephone numbers—always making sure to put the search in quotes. Next, google your children following the same steps listed above. If you find information posted about a child of yours under the age of thirteen, notify the webmaster at the website and request it be removed. The Children’s On-line Privacy Protection Act (COPPA) requires that the information be removed immediately. However, if it involves individuals over the age of thirteen, information removal may prove difficult. Start with the webmaster of the site. Usually, the webmaster can be contacted at webmaster@[the web site name/URL]. For example, Polk Schools webmaster is [email protected]. In the request, you need to include the URL of the page that includes the personal information you want removed, the exact information you want removed, and a statement indicating you are that person or that person’s parent. Copy and paste the information from the site into your email and email yourself a copy too. Wait a week, and if you have heard nothing, send a follow-up email including all information previously sent, as well as the date when the original was sent. If another week passes with no response, you can email a computer safety watchdog group such as Wired Safety, [email protected] for further assistance. If you find a site designed to harass or target you or members of your family, immediately involve law enforcement. —Adapted with permission from WiredKids, Inc.—stopcyberbullying.org and wiredsafety.org ANSANM KONT ENTIMIDASYON SOU ENTÈNÈT Reyalite A N S A N M jIska 42% jèn te jwenn entimidasyon sou entènèt 16% jèn rapòte yo te entimide lòt sou entènèt la Plis nan entimidasyon sa yo se manke respè ak bay moun non. Men, plis pase 12% elèv di yo te jwenn menas fizik sou entènèt K O N T E N T I M I D A S Y O N Yo rapòte MWENS PASE 15% VIKTIM DI ANNDAN KEKSYON SA A Entimidatè a fè l Pase pou Viktim 2 Moral sou Entènèt 3 Konsève Foto 4 sou Ekran Rekou sou Entènèt 4 Trete Kesyon 5 Entimidasyon Pitit ou se yon Entimi- 6 Fè Rechèch sou ou nan 6 Entimidasyon sou Entènèt: Pwoteje Pitit Gason ak Pitit Fi w Konsèy Prevansyon Krim nan Nasyon an define cyberbullying (Entimidasyon sou entènèt) kòm “lè y’ap itilize entènèt, selilè oswa lòt materyèl pou voye oubyen afiche tèks oubyen foto pou fwase lòt moun oswa pou fè yo wont.” Cyberbulying kapab senp tankou plede voye mesaj tèks bay yon moun ki te mande pou sispann voye mesaj ba li. Men, li kapab dejenere jiska bay moun nan pote non epi pase l nan rizib, fè l menas oswa afiche tèks oubyen foto ki deplase pou kapab imilye e degrade li. Cyberbulling pa menm ak lòt fòm entimidasyon fas a fas anpil paran konnen yo. Anvan teknoloji te avanse konsa, lakay la se te teritwa timoun yo. Yo te ka ap pouse w nan lekòl la oswa anmède w nan vwazinaj la. Men, yon fwa w antre lakay, ou te an sekirite. Kounye a selilè jèn nan toujou pandye sou li e se nan chanm timoun yo ou jwenn òdinatè. Paran pa sipèvize aktivite timoun yo ap fè sou entènèt la ak nan telefòn selilè yo jan relasyon fas a fas ye. Sa vle di entimidatè gen aksè ak nenpòt sib, nenpòt kote e nenpòt ki lè. Entimidatè yo diferan tou. Yo ka kache dèyè yon ekran òdinatè san moun pa konnen pou yo sible lòt moun. Jwèt kachkach sa a kapab ankouraje lòt jèn, ki pa t’ap janm chache lòt kont fas a fas, pou yo lache raj yo sou lòt jèn pou entimide yo sou entènèt. Kòm paran, w’ap mande w, ki sa m dwe fè? Mwen pa yon teknisyen òdinatè! Sa ki bon an, ou pa bezwen yon save nan òdinatè pou w pwoteje pitit ou. Menm bagay ou fè pou w pwoteje timoun yo chak jou kapab itilize pou w pwoteje yo lè yo sou entènèt la tou ak lè y’ap itilize lòt materyèl kominikasyon. Nan lavi reyèl, paran pale ak pitit yo, yo konnen ki kote yo ye e ki sa y’ap fè. Paran trase limit, tankou lè pou pitit ou pa soti, e yo kontwole konpòtman pitit yo pou rasire yo y’ap règleman lakay la ap respekte. Se menm bagay la pou lavi sou entènèt la. Konnen ki kote pitit ou prale sou entènèt e ki sa y’ap fè. Konnen ki moun ki zanmi yo e trase limit. Rasire w òdinatè lakay la nan yon plas kote w’ap pase souvan pou w ka kontwole aktivite pitit ou. Pi fò nan entimidasyon sou entènèt rive andeyò etablisman lekòl la. Ou se premye liy defans pitit ou. Se ou ki pwotektè a. Keksyon “Ansanm Kont Entimidasyon” sa a ap ede w pou rasire w ou gen ase zouti ak konesans ou bezwen pou w kenbe pitit ou an sekirite. Misyon Lekòl nan Depatman Polk la se mete lekòl kalite siperyè pou tout elèv. ANSANM KONT ENTIMIDASYON SOU ENTÈNÈT PAJ 2 Wòl Prensipal Entimidasyon sou Entènèt Entimidatè yo sitou santi konpòtman yo a jistifye e yo vrèman panse sa y’ap fè a se yon “blag”. Prèske 20% jèn k’ap entimide lòt moun sou entènèt fè sa pandan yo fè tèt yo pase pou yon lòt moun, yon fason pou yo fè yon lòt moun wont oswa pou yo vòlè enfòmasyon pèsonèl moun nan. Anplis, 17% jèn yo te entimide rapòte te gen yon moun ki afiche mansonj sou do yo sou entènèt la, e gen yon lòt 10% ki rapòte te gen yon moun ki afiche foto ki deplase sou entènèt san pèmisyon yo. Menm lè chak sitiyasyon pa menm, yo kapab mete entimidatè yo nan youn nan 4 kategori ki pa fin byen detaye pi ba yo. “Vengeful Angels” = Anj Vanjans—Jèn sa yo entimide moun kòm yon mwayen pou yo pwoteje tèt yo oswa yon lòt moun yo apèsi ki ta yon sib. Moun sa yo sanble ak mavericks (ki koupe fache ak ansyen prensip yo) ansyen Tan ki fè tèt yo jistis olye y’ale fè rapò bay granmoun ki kapab ede yo. “Power-Hungry” = Pouvwa-Grangou—Jèn sa yo sanble ak entimidatè tradisyonèl yo. Entimidasyon se jis yon nouvo fwontyè pou yo e yo itilize kòm mwayen pou yo santi yo pisan e yo kontwole lòt yo nan itilizasyon laperèz. Jèn sa yo renmen lè zye piblik sou yo. “Mean Girls” = Jèn Fi Mechan—Anpil fwa, jèn fi entimide lòt nan fè bwi kouri e yo lakoz lòt jèn fi yo pa ka rete nan sosyete a oswa sosyete a ap pase yo nan rizib. Yo pran elan nan atansyon ak dram sitiyasyon an kreye. Yo fè sa nan objektif pou yo gen pisans e pou yo kontwole lòt. Yo fè kalite entimidasyon sa a poukont yo oswa an gwoup pandan yo kache dèyè yon ekran òdinatè. Se entènèt la ki ba yo mwayen pou yo prezante kalite konpòtman sa a. “Inadvertent” = San Atann—Moun sa yo pa panse yo se entimidatè. Yo ka reyaji ak mesaj yo resevwa, voye yon mesaj deregle ki konsènen yon moun bay yon lòt moun, oswa “ap jwe” e yo pa reyalize danje ki genyen nan kalite konpòtman yo genyen an. Entimidatè a fè tèt li Pase pou Viktim “Cyberbullying by proxy” se lè entimidatè a fè tèt li pase pou viktim nan kote moun ki viktim nan sanble se li k’ap kreye pwoblèm nan. Nan jèn ki te patisipe nan ankèt yo, 13% aprann te gen yon entimidatè ki te fèt li pase pou yo menm pandan entimidatè sa a t’ap kominike ak yon lòt. Mwayen prensipal yon entimidatè fè atak li se lè entimidatè sa a itilize modpas sib la pou l gen aksè nan enfòmasyon, pretann li se sib la epi voye mesaj gwosye e mesaj rayizans bay tout moun ki nan lis “zanmi”oswa “konpayèl” sib la. Zanmi sa yo kounye a vin fache kont sib la akoz mesaj deregle sa yo e yo panse se li menm ki voye yo. “Warning” oswa “Notify Wars” se lè timoun yo vòlè klike sou bouton “warning” oswa “notify” IM oswa ekran dyalòg yo oubyen email pou alète ISP oswa pouvwayè sèvis la pou yo di l sib la te fè yon bagay ki vyole youn nan règ itilizasyon sèvis la. Si sib la resevwa ase avètisman ak remak, pouvwayè a ka koupe sèvis li e li ka pèdi kont entènèt la. Menm si pouvwayè a kapab verifye si yon avètisman jistifye, nan moman sa a, entimidatè a swete li ka fè sib la fache nan pwen pou pouse l ekri yon bagay gwosye oswa rayizans tou kont entimidatè a, ki lè sa a ap jwenn “prèv” te gen yon vyolasyon ki te fèt vre. Anplis, si entimidatè a kapab montre sib la te fè yon bagay mal, yo ka kontakte paran viktim nan, e paran an kapab pini li injisteman! Kèk fwa, entimidatè ki fè tèt yo pase pou viktim yo kapab pi serye toujou. Piske yo gen enfòmasyon pèsonèl sib la, yo ka ou byen afiche enfòmasyon an oswa parèt kòm sib nan yon sal dyalòg òdinatè gwoup rayizans oswa sou tablo enfòmasyon yo pou eseye ensite moun ki manm gwoup sa yo reponn sib la ak menas. Si w panse pitit ou te viktim nan itilizasyon rayizans oswa gwoup deregle sa yo, ou dwe kontakte lapolis imedyatman. Rasire w ou konsève tout enfòmasyon itil pou w montre otorite yo. —Adapted with permission from WiredKids, Inc.—stopcyberbullying.org and wiredsafety.org ANSANM KONT ENTIMIDASYON SOU ENTÈNÈT PAJ 3 Anseye Moral sou Entènèt Lakay la Prepare Espas ou! Mete òdinatè a kote moun toujou ap pase nan kay la, e piga mete òdinatè, tankou laptops nan chanm timoun. Fè l vin yon règ: si w’ap pase epi pitit ou chanje ekran an oswa etenn ekran an, pa gen entènèt pou fen semèn nan. Limite kantite tan pou pitit ou fè nan entènèt e planifye ki lè pou yo pa ale nan entènèt ak itilize telefòn selilè (Pa egzanp: pa itilize apre 10:00 p.m.) Pale ak Pitit ou! Pale ak jèn adolesan w lan konsènan danje ki genyen nan entènèt la. Pandan entènèt kapab yon gwo sous enfòmasyon, li gen danje ki mache avèk l tou. Di jèn pitit ou pou yo pa janm afiche enfòmasyon pèsonèl yo sou entènèt, tankou non yo, adrès, nimewo telefòn, lekòl yo, oswa aktivite an gwoup/aktivite apre lekòl lage. Ou menm tou, ou pa dwe afiche enfòmasyon pèsonèl ou sou entènèt non plis. Kont entènèt MySpace paran kapab devwale enfòmasyon ki ta dwe sèlman nan liv bon moman yon granmè e enfòmasyon sa a kapab mete ou menm ak fanmi w an danje. Di pitit ou yo pa dwe JANM planifye rankont ak yon moun yo konnen sèlman sou entènèt—jenn gason sa a ki gen 15 lane ki rete Daytona a kapab an reyalite yon granmoun 45 lane tèt chòv ki genyen yon kamyonèt. Aprann ki sa jèn yo ap fè sou entènèt la. Vizite sit pitit ou ap frekante. Si w pa konn anyen sou Facebook oswa MySpace oswa lòt sit sosyal, mande jèn pitit ou a pou l ede w. Fè yo ede w prepare pwòp paj pa w. Abityèlman yo santi yo pi kontan toujou pou yo montre w teknik entelijans yo. Chache wè ki sa pou w siveye (long lis zanmi, bwat verite, etc.) Anseye timoun yo kouman pou yo rekonèt entimidatè e di yo pou yo pa angaje yo nan jan aktivite sa yo. Sa vle di pitit ou pa dwe afiche oswa ekri okenn tèks ki gen karaktè entimidasyon e yo pa dwe voye email oswa tèks ki ka kontinye modèl chache kont bay lòt Rasire w tout kont yo gen nan rezo sosyal make “friends only” = zanmi sèlman. Sa vle di ou dwe apwouve yon moun y’ap ajoute nan kont entènèt ou ki pral wè paj ou a. “Zanmi” se sèlman moun pitit ou konnen nan lavi reyèl la. Rasire w elèv yo konnen pa gen ANYEN ki afiche sou entènèt oswa tèks yo ekri ki se bagay PRIVE, menm si li make prive. Depi yon “zanmi” w ki konn enfòmasyon “prive” w sa a fè yon kopi ladann e afiche l, lemonn antye ap wè enfòmasyon w lan. Konnen ki sa pitit ou ap ekri nan paj rezo sosyal li. Objektif sit rezo sosyal yo se jis—pou sosyalize nan rezo a. Si pitit ou vle enfòmasyon ekri yo vin “prive”, achte yon ti liv ajennda ansyen ak kle pou li. Rasire w pitit ou konnen yo kapab suiv ki kote entimidatè yo ye epi yo ka ba yo sanksyon. En reyalite, entimidatè yo kapab bay meyè prèv kont tèt yo—nan sa y’ap ekri. Pale ak pitit ou konsènan ki moun ki pou pran entimidasyon an chaj: 1. Di pitit ou pou yo kontakte w imedyatman si y’ap chache yo kont e di yo pou yo pa reponn entimidatè. 2. Ede adolesan w lan anrejistre ensidan entimidasyon an. Pran yon foto ekran an entimidatè a te menase pitit ou a. (W’ap jwenn eksplikasyon sou jan pou w pran foto a nan paj 4 la.) 3. Di pitit ou pou l pa janm chache tire revanj sou entimidatè a. Pa ekri lè w fristre ak lè w fache. ANSANM KONT ENTIMIDASYON SOU ENTÈNÈT PAGE 4 Èske Pitit ou se yon Sib? Pran Foto nan Ekran—Konsève Prèv yo Mwens pase 11% jèn di yon paran si yo vize yo nan entimidasyon. Paran yo dwe kale zye yo sou siy ki ka fè yo konnen gen pwoblèm entimidasyon. Pitit ou a kapab vize nan entimidasyon sou entènèt si: Yon foto se yon imaj òdinatè a pran pou anrejistre bagay vizib ki parèt nan ekran òdinatè a (www.wikipedia.org). Se yon zouti ki pa gen anpil valè men ki fasil pou itilize pou dokimante entimidasyon sou entènèt. Li sispann itilize òdinatè san w pa atann 1. Fè pati ou vle “fotografye” a parèt klè nan ekran òdinatè w. Li vin nève oswa li enkyè lè yon mesaj parèt nan òdinatè a oswa lè yon nouvo tèks parèt nan telefòn selilè l Etap PC/Windows pou w Pran epi Konsève Foto nan Ekran 2. Peze bouton “PrtScn” a nan klavye w la. W’ap wè li nan kwen anlè adwat klavye a. 3. Ouvri yon nouvo dokiman nan Microsoft Word (oswa nan ekivalan li). Li sanble l pa alèz pou l ale lekòl oswa pou l soti deyò 4. Fè klik dwat nan souri w la epi chwazi “paste” nan meni ki parèt la. Li sanble l enkyè, fache oswa deprime lè l fin itilize òdinatè Lè pitit fi w la pa vle devwale sa l’ap fè nan òdinatè a 5. Yon kopi dokiman an dwe parèt. Apre sa ekri nenpòt enfòmasyon itil tankou non jwèt ou sou entènèt la, adrès email ou, dat, lè ak nenpòt lòt bagay ou ka bezwen pi lwen pou w dokimante ensidan an. Li yon jan ralanti sou zanmi, manm fanmi e nan aktivite sosyal yo. —Adapted from www.cyberbullying.us 6. Konsève dokiman an nan òdinatè w yon kote pou w sonje l. Etap Apple pou w Pran e Konsève Foto sou Ekran 1. Fè pati ou vle “fotografye” a parèt byen nan ekran w lan. 2. Peze kòmann Apple + Shift +3. L’ap pran tout enfòmasyon nan dosye a sou fòm ‘picture #’. 3. Ou ka peze kòmann Apple la +Shift +4 pou plis presizyon sou ki pati ou vle “fotografye” a. Sa pèmèt ou itilize souri a pou w chwazi yon pati klè nan ekran w lan pou w pran. Lè kisè w la chanje sou fòm yon kwa, kenbe bouton souri a e trennen l pou w chwazi pati ou vle pran nan ekran an. Lè w lache bouton souri a, w’ap fè foto pati w te chwazi nan ekran an. Peze ‘Esc’ pou w kite modèl sa a ki te ede w pran foto a e retounen kisè a sou fòm flèch nòmal li. —Reprinted with permission from www.cyberbullying.us Rekou sou Entimidasyon nan stopcyberbullying.org isafe.org cyberbullying.org safeteens.com stopbullyingnow.hrsa.gov blogsafety.com cyberbully.org onguardonline.gov wiredsafety.com ic3.gov (Internet Crime Complaint Center) netsmartz.org netbullies.com ncpc.org (Nat’ional Crime Prevention Council) Sexting ANSANM KONT ENTIMIDASYON SOU ENTÈNÈT PAJ 5 Sexting (Mesaj sou Sèks) se echanj foto kò touni oswa kò mwatye ni sou telefòn selilè, e li vin pi kouran lakay jèn yo. Nan yon ankèt nasyonal Cosmo Girl ak Kanpay Nasyonal pou Prevni Gwosès kay Jèn ak Gwosès san Preparasyon te patwone, yo te remake pandan 75% jèn te di sexting se yon move bagay ki ka gen konsekans negatif, te gen 20% jèn ki afiche oswa voye foto ak kò yo mwatye ni oswa touni bay lòt sou entènèt. Menm lè jèn yo okouran foto sa yo ka vin piblik, anpil kapab santi foto pa yo pap pibliye paske yo sèlman voye l bay moun yo fè “konfyans”. Men, gen 1 sou 4 jèn fi ak 1 sou 3 jèn gason ki di yo te voye foto agasan ba yo, san yo pat voye foto sa yo ba yo anvan pou yo wè. Plis foto a oswa enfòmasyon an agasan, se plis lòt moun ap wè li. Li enpòtan tou pou paran yo konprann jèn yo gen yon sans pou “akwoche yo nan lavi reyèl la” ki mache ansanm ak tèks ak email sa yo. Paske li pa twò fasil pou yo wè texting nan e paske l pi fasil pou kache pase yon apèl telefòn, ou ka pa konn anyen k’ap pase lè y’ap texting. Konsa, pale ak jèn adolesan w lan sou texting nan menm si w sispèk ou non. Reflechi sou konsekans sa ka genyen pi devan, sou prensip nan fanmi an e sou prensip lakay la. Trete Keksyon Entimidasyon an—Paran Gen Pouvwa! Konsève Prèv la. Konsève tout emails, tèks, foto, etc. Konsève tout bagay ki endike te gen entimidasyon ki te rive. Idantifye Entimidatè a. Sa ka pi difisil pase jan w panse piske entimidatè a kapab fè tèt li pase pou yon lòt moun, oswa se kapab yon ka kote moun k’ap chache kont lan fè tèt li pase pou moun ki viktim nan. Si w ka idantifye entimidasyon a, se pou w bloke l imedyatman pou l pa antre nan sit ou oswa nan email ou. Si w pa konn ki moun ki dèyè kontak entimidasyon an, mande pouvwayè ISP w la pou l idantifye ki kote oswa ki konpayi kontak ki espesyalize nan kalite pran enfòmasyon sa a, tankou wiredsafety.org. Yo gen volontè ki ka ede w swiv moun ki dèyè zak entimidasyon an. Mande Entimidatè a pou l Sispann. Pi fò nan timoun y’ap entimide di yo te mande entimidatè a pou l sispann. Sa ka pa efikas si paran pa foure bouch ladann, e ou menm tou paran, ou ka bezwen mande entimidatè a pou l sispann. Yon senp repons ki pa gen emosyon ladann ki avèti entimidatè a w’ap oubyen ale kote paran li oswa ale lapolis si li kontinye ap sifi. Kontakte Paran Entimidatè a. Pa ale kote yo fas a fas. Voye yon lèt sètifye ba yo ki gen ladann tout materyèl ou sanble yo, tantatif repete pou mande entimidatè a pou l sispann yo, e di yo si sa kontinye, w’ap kontakte lapolis. Depoze yon Plent. Cyberbullying vyole Kondisyon Itilizasyon pi fò sit entènèt, ISP e konpayi telefòn mobil. Nan plent ou an, mete mesay fwasan an e mete enfòmasyon materyèl fwasan yo afiche sou entènèt la. Kenbe yon kopi tout kominikasyon w yo. Swiv etap sa yo lè w’ap fè yon plent: Si y’ap entimide pitit ou nan email, kontakte ISP entimidatè a. W’ap jwenn ISP a nan adrès email la. Egzanp: MSN se ISP nan adrès email sa a: [email protected]. Si yo afiche materyèl la nan yon sit entènèt, ale nan sit la, klike sou “Contact Us” e fè yon plent. Si entimidatè a ap itilize yon telefòn selilè, swiv nimewo a e kontakte konpayi an. Kontakte Lekòl ou. Si entimidatè a itilize òdinatè lekòl la pou menase lòt moun, li klè lekòl la kapab pini li. Anplis, lekòl la kapab fè entèvansyon pou l bay sanksyon fòmèl si tèks oswa materyèl yo afiche a e ki te kreye andeyò etablisman lekòl la lakòz latwoublay yon aktivite edikatif kèlkonk. Kontakte Lapolis. Cyberbullying ki gen ladann menas vyolans, represyon, mesaj tèks deregle oswa mesaj pèsekisyon, pouswit, krim rayizans, oswa kreye ou voye foto pwovokatif sou sèks, ou dwe rapòte tout bagay sa yo bay lapolis. —Adpated from Cyberbullying and Cyberthreat: Responding to the Challenge of Online Social Aggression, Threats, and Distress, by N.E. Willard, 2007. Champaign, IL, Research Press. Èske Pitit ou se yon Entimidatè? Pitit ou te Entimide yon lòt Moun Paran yo dwe vijilan pou wè si pwòp pitit pa yo pa entimidatè. Cyberbullying fwase tout moun e koupab yo dwe responsab zak yo. Yon timoun kapab yon entimidatè si: Ke se te ou menm, ke se te yon lòt moun ki dekouvri pitit ou ap entimide yon lòt moun sou entènèt la, aji. Si w pa aji, ou ka responsab nenpòt domaj li koze yon lòt, se kapab ak lajan nan pòch ou pral peye sa. Anplis, gen entimidasyon ki resevwa sanksyon kriminèl. Itilize etap sa yo pou ede w swiv konpòtman pitit ou a: Li chanje ekran òdinatè a vit, diminye ekran an, chanje paj oswa fèmen pwogram nan lè w’ap pase bò kote l. Ti fi w la itilize òdinatè a lè tout lòt moun ale dòmi, lè gen mwens gen sipèvizyon. 1. Pale ak pitit ou sou konsekans konpòtman li ka genyen e di li pou li pa chache revany kont sib la oswa kont moun ki pote rapò pou li. Ti gason w lan fache anpil si w pa kite l itilize òdinatè a. 2. Enstale lojisyèl nan òdinatè a imedyatman e kontwole aktivte pitit ou ap fè nan òdinatè a. Ti fi w la ap ri anpil lè l’ap itilize òdinatè a. Ti gason w lan refize montre sa l’ap fè nan òdinatè a. 3. Di pitit fi w la li dwe itilize entènèt sèlman nan lekòl li ak lakay la. SI w jwenn l’ap itilize entènèt yon lòt kote, di li w’ap ba li yon pinisyon ki pi di. Ti fi w la ap itilize anpil kont entènèt oswa yon kont ki pa pou li. 4. Kontwole tout aktivite telefòn selilè e limite itilizasyon —Adapted from www.cyberbullying.us —Adpated from Cyberbullying and Cyberthreat: Responding to the Challenge of Online Social Aggression, Threats, and Distress, by N.E. Willard, 2007. Champaign, IL, Research Press. entènèt ak telefòn selilè. Ki sa y’ap di sou ou sou Entènèt la? Fè Rechèch nan Google sou tèt ou! Èske w te konnen si w bay moun nimewo telefòn ou sou entènèt, gen yon moun ki ka jwenn aksè nan enfòmasyon w e moun sa a ka jwenn yon plan ki kondi tou dwat lakay ou? Si w vle wè ki enfòmasyon k’ap sikile deyò a sou ou e/oswa sou pitit ou, men kèk lide pou w fè rechèch rapid k’ap koumanse vizit ou sou chemen entènèt la. Ale nan Google nan www.google.com Ekri tout non w ant gimè (Egzanp: “Alfred Smith” ) epi klike search. Tout sa ki mache ak non sa a ap parèt. Refè rechèch la ak adrès email ou, non IM ou, non jwèt ou ak nimewo telefòn ou—toujou rasire w ou mete sa w’ap chache a ant gimè. Answit, swiv menm etap yo te bay pi wo yo pou w fè rechèch google sou timoun ou yo. Si w jwenn enfòmasyon ki afiche sou yon pitit ou ki poko gen 13 lane, fè webmaster a konnen sa e mande l pou wetire enfòmasyon sa a. Lalwa sou Pwoteksyon Prive Timoun sou Entènèt (COPRA) mande pou yo wetire enfòmasyon an imedyatman. Men, si enfòmasyon an konsènen timoun ki gen plis pase 13 lane, li ka difisil pou yo wetire l.Koumanse ak webmaster sit la. Abityèlman, ou ka kontakte webmaster a nan webmaster@[the web site name/URL]. Pa egzanp, webmaster lekòl Polk yo se [email protected]. Nan demann ou an, ou bezwen mete URL paj ki gen enfòmasyon pèsonèl ou vle wetire a epi yon deklarasyon ki endike ou se moun sa a oswa paran moun sa a. Kopi e kole enfòmasyon nan sit la pou mete nan email ou epi voye you email enfòmasyon an bay tèt ou tou. Rete tann yon semèn, e si w pa resevwa okenn rezilta, voye yon email suivi ki gen ladann tout enfòmasyon ou te deja voye yo ak dat ou te voye orijinal la. Si yon lòt semèn pase san w pa resevwa okenn repons, ou ka email yon gwoup pwoteksyon òdinatè tankou Wired Safety, [email protected] pou w mande èd. Si w jwenn yon sit yo kreye pou pèsekite oswa ki sible w oswa ki sible manm nan fanmi w, prese rele lapolis. —Adapted with permission from WiredKids, Inc.—stopcyberbullying.org and wiredsafety.org JUNTOS EN CONTRA DE LA INTIMIDACIÓN DATOS: J U N T O S Hasta un 42% de los adolescentes informan que han sido intimidados en línea Un 16% de los adoles- La falta de respeto y sobrenombres es lo que más ocurre. No obstante más del 12% de los estudiantes informan que han sido amenazados físicamente en línea. C O N T R A D E L A I N T I M I D A C I Ó N Intimidación Cibernética: Proteja a sus hijos e hijas centes informan que han intimidado a otros cibernéticamente E N MENOS DEL 15 % DE LAS VICTIMAS LE DICEN A UN ADULTO EN ESTA EDICIÓN Intimidación Cibernética por un/a Suplantador/a 2 Ética Cibernética en el Hogar 3 Guardando capciones de la pantalla 4 Recursos en la Red 4 Tratando con abusadores cibernéticos 5 ¿Es su hijo/a un/a abusador/a cibernético? 6 Investíguese a sí mismo en Google 6 El Consejo Nacional de Prevención del Crimen define intimidación cibernética como: “cuando se usa la Internet, teléfonos celulares y otros artefactos para enviar, poner texto o imágenes con la intención de lastimar o avergonzar a otra persona”. La intimidación cibernética puede ser tan simple como enviar mensajes de texto repetidamente a alguna persona que ha pedido que no se le contacte. No obstante, esto puede escalar a sobrenombres y ridículo, a amenazas o a poner textos o imágenes inapropiadas en un esfuerzo por humillar y denigrar a otro. La intimidación cibernética es diferente a cualquier otra forma tradicional de intimidación cara a cara con la cual la mayoría de los padres está familiarizada. Antes de la explosión de la tecnología, el hogar proveía un santuario para los niños. Puede que usted haya sido empujado en la escuela o haya tenido momentos difíciles en el vecindario. No obstante, una vez usted entraba a su hogar estaba seguro/a. Ahora el teléfono celular de un adolescente se ha convertido en un apéndice permanente de su cuerpo y las computadoras están localizadas en las habitaciones de los niños Las actividades en línea y en los celulares de los niños no son supervisadas por los padres en la medida que se hace con las interacciones cara a cara. Esto significa que los abusadores tienen el acceso potencial a cualquier blanco, en cualquier lugar y en cualquier momento. Los abusadores también son diferentes. Los abusadores ahora pueden esconderse detrás de la pantalla de una computadora y aparentemente permanecer anónimos mientras atacan a otros. Este supuesto anonimato en realidad puede alentar a adolescentes, quienes nunca intimidarían a otros cara a cara, a descargar sus hostilidades y a intimidar a otros en línea. Como padre, usted se preguntará: ¿qué puedo hacer? ¡No soy un experto en tecnología! La buena noticia es que usted no necesita ser un gurú en computadoras para proteger a sus hijos. Las mismas cosas que usted usa para proteger a sus hijos todos los días pueden usarse para proteger a los niños cuando estén usando la Internet y otros artefactos de comunicación. En la vida real, los padres le hablan a sus hijos; saben a donde van y lo que están haciendo. Ellos establecen limites, tales como toque de queda y le dan seguimiento al comportamiento de sus hijos para asegurar que están siguiendo las reglas del hogar. Lo mismo es cierto para la vida de la Internet. Sepa a donde están yendo sus hijos en línea y que están haciendo. Conozca a sus amigos y establezca límites. Asegúrese de que su computadora está localizada en un lugar de mucho transito y público en su hogar para que pueda monitorear las acciones y reacciones de su hijo/a. La mayoría de la intimidación cibernética ocurre fuera del edificio de la escuela. Usted es la primera línea de defensa de su hijo/a. Usted es el/la protector/a. Esta edición de Juntos en Contra de la Intimidación le ayudará a asegurarse de que usted está armado con el conocimiento que necesita para mantener a sus hijos seguros. La Misión de las Escuelas Públicas del Condado de Polk es proveer una educación de alta calidad para todos los estudiantes. JUNTOS EN CONTRA DE LA INTIMIDACIÓN PÁGINA 2 Rol del Abusador Cibernético Típico Los abusadores cibernéticos típicamente se sienten justificados en su comportamiento y de hecho creen que la intimidación cibernética es “algo gracioso”. Cerca del 20 % de los adolescentes que intimidan cibernéticamente lo hacen fingiendo ser otra persona para poder adquirir información vergonzosa o personal de otros. Además, el 17% de los adolescentes que fueron intimidados cibernéticamente informan que alguien publicó mentiras acerca de ellos en línea y otro 10 % informó que alguien publicó fotos desfavorables de ellos en línea sin permiso. Si bien cada situación es única, los abusadores cibernéticos usualmente pueden ser clasificados en una de los cuatro roles vagamente definidos. “Ángeles Vengativos” - Estos adolescentes intimidan cibernéticamente como medio de protegerse a sí mismos o a otros que perciben pueden ser un blanco. Estos individuos no se diferencian de los rebeldes del viejo oeste quienes toman la justicia en sus manos en lugar de reportar a otros agresores a los adultos que pueden ayudar. “Hambrientos de Poder” - Estos adolescentes no se diferencias de los abusadores tradicionales. Intimidar cibernéticamente es una nueva frontera para ellos y es usado como medio para sentirse poderosos y controlar a otros a través del uso del temor. “Niñas Maliciosas” - Muchas veces, las niñas intimidan a otras difundiendo rumores y causando que otras niñas sean excluidas o enfrenten la ridiculización social. Les encanta la atención y el drama que crea la situación. Esto lo hacen en un esfuerzo de ganar poder y control sobre otros. Esta clase de abusadoras pueden actuar individualmente o como un grupo colectivo detrás de la pantalla de una computadora. La Internet provee una avenida para este tipo de comportamiento. “Involuntarios” - Estos individuos no piensan que ellos son abusadores o intimidadores. Puede que ellos reaccionen a mensajes recibidos, transmitan a otros un mensaje desfavorable de alguna persona, o “sigan el juego” y no se den cuenta de la seriedad de su comportamiento. —Adaptado con permiso de WiredKids, Inc.—stopcyberbullying.org y wiredsafety.org Intimidación Cibernética por un/a Suplantador/a La Intimidación Cibernética por un/a suplantador/a es cuando un/a abusador/a se hace pasar por la victima para que aparezca que la victima es en realidad la que está causando el problema. De adolescentes que han sido encuestados, 13% se enteraron que un intimidador cibernético estaba fingiendo ser ellos cuando se comunicaban con otros. La forma de atacar más típica de un intimidador cibernético suplantador/a es cuando el abusador usa la contraseña del blanco para tener acceso a su cuenta, finge ser el blanco y envía mensajes groseros y de odio a todos en la lista de “amigos” del blanco Los amigos del blanco entonces se enojan con el/ella y por causa de los mensajes se desquitan con el/ella. “Advertencia” o “Notificación de Guerras” es cuando los muchachos fraudulentamente hacen clic en los botones de “advertencia” o “de notificar” en sus pantallas de IM o de charlas (chat) o correo electrónico y alertan a ISP o al proveedor del servicio de que la victima ha hecho algo que viola una de las reglas del acuerdo del servicio. Si la victima recibe suficientes advertencias o notificaciones, el proveedor le puede negar el servicio y pueden perder su cuenta. A pesar de que esto puede ser verificado por el proveedor y determinar si la advertencia es justificada, para ese momento, el abusador espera que ya haya enojado bastante a la victima y que esta escriba algo grosero o lleno de odio acerca del abusador y entonces el abusador tendrá “prueba” de que la violación ocurrió. Además, si el intimidador cibernético puede hacer que se vea como que la victima ha hecho algo malo, ¡los padres de la victima pueden ser contactados y los padres pueden inconcientemente en efecto castigar a la victima! A veces, la intimidación cibernética por un suplantador puede ser mucho más seria. Armado con información personal de contacto de la victima, los intimidadores cibernéticos pueden ya sea publicar información o posar como la victima en un salón de charlas o tablones de anuncios de grupos de odio tratando de incitar a los individuos que son miembros de esos grupos a responder a la victima en forma amenazante. Si usted siente que su hijo/a ha sido victima a través del uso de grupos de odio o pervertidos, se debe contactar inmediatamente a las autoridades de la ley. Asegúrese de guardar cualquier información pertinente para mostrarla a las autoridades. —Adaptado con permiso de WiredKids, Inc.—stopcyberbullying.org y wiredsafety.org JUNTOS EN CONTRA DE LA INTIMIDACIÓN PÁGINA 3 Enseñando Ética Cibernética en su Hogar ¡Organice su Espacio! Ponga la computadora en una parte de la casa que sea de mucho tráfico y ninguna computadora, incluyendo las computadoras portátiles, deben ser permitidas en las habitaciones. Haga de esto una regla: si usted pasa y su hijo/a cambia la pantalla o apaga el monitor, automáticamente estará castigado/a por el fin de semana. Limite la cantidad de tiempo que está expuesto/a a la Internet y programe un horario limite para el uso de la Internet o el teléfono celular (Por ejemplo: no se puede usar después de las10:00 p.m.) ¡Hable con su hijo/a! Hable con sus adolescentes acerca de los peligros de la Internet. Si bien la Internet puede ser una gran fuente de información, también tiene sus riesgos inherentes. Dígale a su adolescente que nunca publique en línea información personal acerca de si mismos o de otros, incluyendo su nombre, dirección, número de teléfono, escuela o equipo/actividades extracurriculares. De igual manera, usted tampoco debe publicar información personal en línea. Padres, las cuentas en “My Space” pueden revelar información que solo debería estar en el álbum de orgullo de la abuela y esa información puede ponerle a usted y a su familia en riesgo. Hágale saber a su hijo/a que NUNCA haga una cita para conocer a alguien en persona que solo lo conoce en línea - ese muchacho de quince años de Daytona realmente puede ser un hombre calvo de 45 años con una camioneta. Conozca lo que los adolescentes están haciendo en línea. Visite los sitios en la red que su hijo/a frecuenta. Si usted no sabe nada acerca de Facebook o My Space o cualquier otro sitio de las redes sociales, pídale a su adolescente que le ayude. Pídale que le ayude a configurar su propia página. Usualmente los adolescentes estarán más que contentos en mostrarle cuan técnicamente inteligentes son. Averigüe que buscar (larga lista de amigos, la caja de la verdad, etc.) Enséñele a los niños a reconocer la intimidación cibernética y déjele saber que no se le permite que se envuelva en ninguna clase de intimidación cibernética. Esto significa que su hijo/a no debe publicar o enviar ningún texto que pueda considerarse intimidación cibernética y no deben transmitir o re-enviar ningún correo electrónico o texto que pueda continuar un patrón de intimidación cibernética. Asegúrese de que todas las cuentas de redes sociales estén marcadas “amigos solamente”. Esto significa que usted tiene que aprobar a una persona a su cuenta para que pueda ver su página. Los “amigos” solamente deben incluir a las personas que su hijo/a conoce en su vida real. Asegúrese que los estudiantes sepan que NADA que se publica en la Internet o se envía por texto es PRIVADO aún cuando así esté marcado. Solo toma que un “amigo” descargue su información “privada” y la haga pública para que todo el mundo la vea. Sepa lo que su hijo/a está escribiendo en sus páginas en las redes sociales. El propósito de los sitios de las redes sociales es justamente eso socializar en la red. Si su hijo/a desea que la información escrita sea “privada”, cómprele un diario antiguo con una llave. Asegúrese que sepa que los intimidadores cibernéticos pueden ser rastreados, localizados y castigados. De hecho los intimidadores cibernéticos en realidad proveen la mejor evidencia en contra de ellos mismos — en palabras escritas. Hable con su adolescente acerca de como manejar la intimidación cibernética. 1. Dígale a su hijo/a que le contacte inmediatamente si ha sido intimidado/a y que no responda al abusador. 2. Ayude a su adolescente a registrar el incidente de intimidación. Hagan una copia de la pantalla en la cual su hijo/a fue amenazado/a por el/la abusador/a. (Las direcciones para copiar la pantalla se encuentran en la página 4) 3. Dígale a su hijo/a que nunca busque vengarse de un abusador. Que no escriba cuando está frustrado/a y enojado/a. 4. Dígale a su adolescente que mantenga sus contraseñas secretas de sus amigos—un amigo hoy es un enemigo mañana, es un amigo otra vez el tercer día. —Adaptado de “Stop Cyberbullying Before it Starts,” National Crime JUNTOS EN CONTRA DE LA INTIMIDACIÓN ¿Es su hijo/a un blanco? Menos del 11% de los adolescentes le dicen a sus padres si son el blanco de intimidadores cibernéticos. Los padres tienen que estar cuidadosamente atentos a las señales del comportamiento de ser acosados. Su hijo/a podría ser blanco de intimidación cibernética si el/ella: PÁGINA 4 Tomando capciones de la pantalla — Guardando Evidencia Una capción de la pantalla es una imagen captada por la computadora para registrar los elementos visibles desplegados en el monitor (www.wikipedia.org). Es de un valor incalculable y muy fácil de utilizar para documentar la intimidación cibernética. Direcciones de cómo Tomar y Guardar una Capción de la Pantalla de una PC/Windows Inesperadamente deja de usar la computadora 1. Tenga el contenido que usted desea “fotografiar” claramente desplegado en su monitor. Se pone nervioso/a cuando aparece un mensaje instantáneo en la computadora o un nuevo texto le aparece en el teléfono celular. 2. Presione en su teclado el botón “PrtScn”. Normalmente se encuentra en la esquina superior derecha de su teclado. 3. Abra un documento nuevo en Microsoft Word (o un equivalente). 4. Haga clic en el botón derecho del ratón y selecciones “paste” del menú que aparece. 5. En el documento debe aparecer una copia. Entonces escriba cualquier otra información pertinente, tales como apodos en línea, direcciones electrónicas, fecha, hora y cualquier otra cosa que más tarde pueda necesitar para documentar el incidente. Guarde el documento en el disco duro de la computadora en un lugar que luego pueda recordar. Se le nota inquieto/a acerca de ir a la escuela o fuera del hogar. Parece estar ansioso/a, enojado/a o deprimido/a después de usar la computadora. Está reacio/a de revelar lo que está haciendo en la computadora. 6. Muestra señales de haberse retirado de sus amistades, miembros de la familia y actividades sociales. Direcciones de cómo Tomar y Guardar una Capción de la Pantalla de una Apple —Adaptado de www.cyberbullying.us 1. Tenga el contenido que usted desea “fotografiar” claramente desplegado en su monitor. 2. Presione la tecla Apple (tecla de comando) + Shift + 3. Esto captura todo lo que está en la pantalla (desktop) en un archivo en la pantalla como ‘retrato #’. 3. Usted también puede ser más selectivo/a con el contenido que usted “retrata”, presionando Apple (tecla de comando) + Shift + 4. Esto le permite que usted use su ratón para seleccionar una parte especifica de su pantalla para la captura. Cuando su apuntador se cambia a una cruz, mantenga el ratón hacia abajo y arrastre para seleccionar la parte de la pantalla que usted desea capturar. Cuando suelte el botón del ratón se capturará una instantánea de esa parte de la pantalla. Presione “Esc” para soltar la función de captura de la pantalla y cambiar a la flecha normal del apuntador. Recursos en la Red de Intimidación Cibernética stopcyberbullying.org isafe.org cyberbullying.org safeteens.com stopbullyingnow.hrsa.gov blogsafety.com cyberbully.org onguardonline.gov wiredsafety.com ic3.gov (Internet Crime Complaint Center) netsmartz.org netbullies.com ncpc.org (Nat’ional Crime Prevention Council) - Reimpreso con permiso de www.cyberbullying.us Textos Sexuales JUNTOS EN CONTRA DE LA INTIMIDACIÓN PÁGINA 5 Los textos sexuales (sexting) es el intercambio de fotos de desnudos o semi-desnudos por el teléfono celular y se está convirtiendo en algo bien común entre los adolescentes. En un estudio nacional auspiciado por Chica Cosmo y la Campaña Nacional para Prevenir Embarazos de Adolescentes y No Planificados, se notó que mientras el 75% de los adolescentes informan que los textos sexuales son una mala idea que pueden tener impactos negativos, el 20 % publicó o envió fotos semi-desnudas o desnudas de sí mismos o de otra persona. Mientras los adolescentes están conscientes de que estas fotos pueden llegar a hacerse públicas, muchos piensan que las de ellos no serán compartidas porque solamente se las enviaron a personas “dignas de confianza”. No obstante, 1 de 4 niñas y 1 de 3 niños informaron que han tenido imágenes provocativas compartidas con ellos las cuales originalmente no fueron enviadas a ellos para verlas. Mientras más provocativa es la información o la foto, más probable es que vaya a ser vista por otros. También es importante que los padres entiendan que hay una expectativa en “conectarse en la vida real” que acompaña a los textos y correos electrónicos picantes. Porque los textos son menos visibles y más fáciles de esconder de los padres que las llamadas telefónicas verbales, puede que usted no tenga una gran cantidad de pistas de lo que está sucediendo. Por lo tanto, hable con su adolescente acerca los textos sexuales tenga usted sospechas o no. Discuta las consecuencias a largo alcance, valores familiares y las reglas del hogar. Tratando con los Intimidadores Cibernéticos — ¡Los Padres Tienen Poder! Guarde la Evidencia. Guarde todos los correos electrónicos, fotos de la pantalla, etc. Guarde todo lo que indique que un incidente de intimidación ha ocurrido. Identifique al Intimidador Cibernético. Esto puede ser mas difícil que lo que usted piensa ya que el intimidador cibernético puede hacerse pasar por otra persona o puede ser un caso de intimidación cibernética por suplantación. Si usted puede identificar el intimidador cibernético, bloquéelo inmediatamente de su sitio o correo electrónico. Si usted no sabe quien está detrás de la intimidación contacte a su proveedor de ISP para identificar la fuente o contacte a una compañía que se especializa en la recuperación de este tipo de información tales como wiredsafety.org. Ellos tienen voluntarios que le ayudarán a rastrear a la persona detrás de la intimidación. Dígale al Intimidador que se Detenga. La mayoría de los muchachos que son intimidados cibernéticamente informan que ellos le dicen a la persona que ya se detenga. Puede que esto no sea efectivo si no es apoyado por un padre y puede que se necesite que usted también le diga a la persona que ya ponga un alto. Una respuesta simple, no emocional indicando que usted irá ya sea a sus padres o a la policía si la intimidación continúa debería ser suficiente. Contacte a los Padres del/de la Abusador/a. No los aborde cara a cara. Envíeles una carta certificada incluyendo todo el material que usted ha recopilado, los intentos repetidos indicándole al intimidador/a que detenga su intimidación y déjele saber que si esto continúa usted estará contactando a las autoridades legales. Presente una Querella. La intimidación cibernética viola las Condiciones de Acuerdo de la mayoría de los sitios en la red, ISPs y compañías de teléfonos móviles. En su querella, incluya los mensajes nocivos e información enlazada a material nocivo publicado en la Internet. Mantenga una copia de todas las comunicaciones. Siga estas instrucciones cuando este radicando las querellas: Si su hijo/a ha sido intimidado cibernéticamente a través de correo electrónico, contacte al ISP del intimidador. El ISP está en la dirección del correo electrónico. Ejemplo: MSN es la ISP en esta dirección electrónica: [email protected]. Si el material está publicado en un sitio en la red, vaya a ese sitio en la red y radique una querella haciendo clic en el área de contacto (“Contact Us”) Si el/la intimidador/a está usando un teléfono celular, rastree el número y contacte a la compañía. Contacte su Escuela. Si el/la intimidador/a usó las computadoras de la escuela para amenazar a otros, es un hecho que puede ser castigado por la escuela. Además la escuela, puede intervenir con disciplina formal si el texto ofensivo o el material publicado que fue creado en el campus escolar causa interrupción del proceso educativo. Contacte a las Autoridades de la Ley. La intimidación cibernética que envuelve amenazas de violencia, la coerción, mensajes de texto obscenos o de acoso, hostigamiento o asecho, crímenes de odio o creación o envío de fotos de explotación sexual debe ser reportado a las autoridades de la ley. —Adaptado de Cyberbullying and Cyberthreat: Responding to the Challenge of Online Social Aggression, Threats, and Distress, por N.E. Willard, 2007. Champaign, IL, Research Press. ¿Es su hijo/a un/a intimidador/a cibernético? Su hijo/a Intimida Cibernéticamente a Otros Los padres deben estar vigilantes observando a sus hijos por un comportamiento de intimidación. La intimidación cibernética lastima a todos y los perpetradores deben ser criminalmente responsables. Un/a niño/a puede ser un intimidador cibernético si: Usted ha descubierto u otra persona le ha informado que su hijo/a está involucrado en un comportamiento de intimidación cibernética. Tome acción. Si no lo hace, usted puede ser considerado responsable civilmente por cualquier daño causado a la victima, lo cual puede ser dinero fuera de su bolsillo. Además, cierta intimidación cibernética puede tener como resultado cargos criminales. Use los siguientes consejos para ayudarle a abordar la conducta de su hijo/a: Apaga rápidamente el monitor, minimiza la pantalla, cambia la pantalla o cierra los programas cuando usted pasa por el lado. Usa la computadora cuando el resto de la familia se ha ido a dormir y hay menos supervisión. Se enoja si usted no le permite usar la computadora. Se ríe excesivamente cuando usa la computadora. Está reacio/a de revelar lo que está haciendo en la computadora. Usa múltiples cuentas en línea o una cuenta que no es la suya. —Adaptado de www.cyberbullying.us 1. Converse con su hijo/a de las posibles consecuencias de su comportamiento y dígale que no busque venganza en contra de la victima o la persona que lo reportó. 2. Inmediatamente instale programas de monitoreo y de seguimiento a todas las actividades de su hijo/a en la Internet. 3. Dígale a su hijo/a que solamente va a usar la Internet en la escuela y en el hogar. Si usted descubre que el/ella ha tenido acceso a la Internet en otro lugar, dígale que va a tener un castigo más severo. 4. Déle seguimiento a todas las actividades del teléfono celular así como a las actividades en la Internet y limite el uso de ambos. —Adaptado de Cyberbullying and Cyberthreat: Responding to the Challenge of Online Social Aggression, Threats, and Distress, by N.E. Willard, 2007. Champaign, IL, Research Press. ¿Qué está circulando en la Red acerca de usted? ¡Busque en Google ! ¿Sabía usted que si usted ha dado su teléfono en línea, cualquiera puede tener acceso a esa información y hasta obtener un mapa directo a su casa? Si usted desea saber lo que hay por ahí acerca de usted y de sus hijos, aquí le damos una ideas de búsqueda rápida para comenzar su jornada cibernética. Vaya a al lugar de búsquedas Google en www.gogle.com Escriba su nombre completo entre comillas (Ejemplo: “Alfred Smith”) y haga clic en “search”. Todo lo que tenga ese nombre anotado será desplegado. Repita la búsqueda con su dirección electrónica, nombres de pantalla en mensajería instantánea (IM), apodos y números de teléfono — siempre asegurando poner la búsqueda entre comillas. Luego, busque a sus hijos en Google siguiendo los mismos pasos anotados arriba. Si usted encuentra información acerca de un/a hijo/a suyo/a menor de 13 años, notifique al administrador de la red en el lugar de la red y pida que la información sea removida. El Acta de la Protección de Niños en Línea (COPPA) requiere que la información sea removida inmediatamente. No obstante, si la información envuelve a individuos mayores de 13 años, eliminar dicha información puede ser difícil. Comience con el administrador de la red en el sitio. Usualmente, el administrador de la red puede ser contactado en webmaster @ [nombre del sitio de la red/URL]. Por ejemplo, el administrador de la red de las Escuelas de Polk es [email protected]. En la petición, usted necesita incluir el URL de la página que incluye la información personal que usted desea remover, la información exacta que usted desea remover y una declaración indicando que usted es la persona o el padre de esa persona. Copie y pegue la información del sito en su correo electrónico y envíese una copia a usted mismo también. Espere una semana, y si no ha escuchado nada, envíe un correo electrónico de seguimiento incluyendo toda la información enviada previamente, así como la fecha cuando se envió la original. Si pasa otra semana y no hay respuesta, usted puede enviar un correo electrónico a grupos de vigilancia de seguridad tales como Wired Safety, [email protected] para ayuda adicional. Si usted encuentra un sitio designado para acosarle o hacerlo blanco a usted o a miembros de su familia, involucre a las autoridades de la ley inmediatamente. —Adaptado con permiso de WiredKids, Inc.—stopcyberbullying.org and wiredsafety.org