Conceptos sobre Redes de Área Local

Anuncio

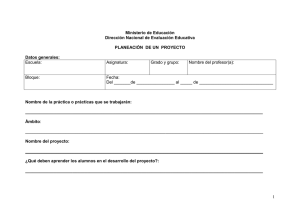

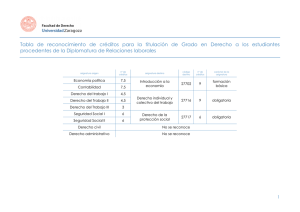

Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Curso 2004 Conceptos sobre Redes de Area Local Agenda • Conceptos sobre LANs • Estrategias básicas de asignación de canal • Norma IEEE 802 • Puentes para LANs ANEXO WLANs, una introducción al estandar IEEE 802.11 ANEXO Elementos de Cableado Estructurado Guía de Lectura Profesor Adjunto: Fernando R. A. Bordignon [email protected] Atención: Estos apuntes deben ser usados como referencia de los temas vistos en clase. No son, ni intentan ser un texto de estudio. El contenido de estos apuntes no alcanza para la aprobación, ya que sólo enumeran los temas vistos. Para estudiar la asignatura, por favor referirse a la bibliografía e referencia. 1 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Conceptos sobre LANs 1.1- LANS Según IEEE norma 802 • • • • Además • • • • Zona geográfica de tamaño moderado (bajo retardo propagación) En general no proporcionan intimidad Medios físicos compartidos Cableado privado Cableado propietario Alta velocidad de transmisión Baja tasa de error Dan soporte a múltiples sistemas (administrat, de producción, etc) 1.2- Topologías Físicas • • • Bus Anillo Estrella (hub o switch) x difusión • Arbol Topología árbol 1.3- Medios de transmisión • • • • Cable telefónico (pre LANs) Cable coaxil (grueso y fino, en sus orígenes 1970) Cable de par trenzado (buena aislación y posibilidad de full duplex) Fibra óptica (buen ancho banda, inmunidad a int electromagnéticas) • El espacio (wireless) 1.4- Modos de transmisión • • Full duplex (por canales físicos separados) Half Duplex (multipunto: canal único y compartido) 2 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 2- Asignación del canal (canal SIEMPRE disponible) A) ESTATICA ASIGNACION CANAL 1) FDM (no es eficiente en LANs) 2) TDM (Existencia de colisiones) 1.1.1) ALOHA 1) Prot. CON contienda 1.1) SIN detectar portadora 1.1.2) ALOHA ranurado 1.2) CON detección portadora 1.2.1) CSMA 1.2.2) CSMA/CA 1.2.3) CSMA/CD B) DINAMICA 2.1) Paso Anillo testigo 2) Prot. SIN contienda (Se espera por scceso al canal) 2.2) Mapa de bits (No hay colisiones) 2.1 Asignación dinámica 2.1.1 Asignación dinámica con contienda Condiciones de trabajo • • • • N estaciones independientes Un solo canal Hipótesis de colisión La transmisión puede iniciarse en cualquier momento (pueden existir ranuras de tiempo en ciertos casos) 3 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 2.1.1.1 ALOHA (contienda, sin detectar portadora) o Red vía radio para interconectar sedes situadas en islas o implementada en la Universidad de Hawai por Abranson (1970) o Una estación puede tx en cualquier instante de tiempo y luego esperaba por ack, si vencido un timer este no llegaba, la estación retransmitía el frame. o Dos canales entre una estación e y la estación maestra o 1 canal de datos estación usuario -> estación maestra o 1 canal de ack/datos estación maestra -> estación usuario o Eficiencia 18% 1er Canal 2do Canal Est. B Est. B Est. A Est. A Est. C Datos Datos Datos Maestra Est. C ACK y Datos ACK y Datos ACK y Datos Maestra 4 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 2.1.1.2 ALOHA Ranurado (contienda, sin detectar portadora) o Mejora hecha por Roberts a Aloha, implementada en 1972. o Los mensajes se definieron de largo l bits, y se defieron ranuras de tiempo r = l / vtx seg. Ahora las estaciones están sincronizadas y solo pueden tx al inicio de una ranura de tiempo. o Conclusión: Se reduce periodo de contienda. Eficiencia 39% o Una estación puede tx SOLAMENTE al inicio de una ranura de tiempo y pueden detectar COLISIONES. En caso existir una colisión, retardan su retransmisión un tiempo al azar. o Dos canales entre una estación e y la estación maestra 5 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 2.1.1.3 CSMA (contienda, con detección de portadora) • • • • • • • Detección de portadora -> “Escuchar antes de hablar” Carrier Sense Multiple Access (Acceso múltiple por sensado de portadora) Control de acceso distribuido entre todas las estaciones de al red Una estación, antes de tx, escucha el canal donde, a) si está libre entonces tx su frame, y b) en caso de estar ocupado retarda su transmisión (en modo persistente-1 sigue escuchando hasta que el canal esté libre y en modo no-persistente realiza pruebas de sensado en otros instantes de tiempo) Luego que una estación halló canal libre, empezó a tx y su señal fue sensada por toads las estaciones NO hay posibilidad alguna de colisión. El tiempo de contienda (espacio de tiempo donde pueden existir colisiones) se reduce al tiempo de propagación de la señal entre el nodo que tx y el nodo más alejado a este en al red. Eficiencia 55% 4 estaciones (A,B,C y D) En t0 A detecta canal libre y tx En t1 la señal llega a B, en t2 a C y en t3 a D. Tiempo de contienda t3-t0 seg A B C D t0 t1 t2 Ahora suponga que en t0 A y C detectan canal libre y tx. En t1 hay una colisión y especificamente sucede en la posición de B. Tal colisión “podría” ser detectada por A y C en t2. t3 t0 t1 t2 t3 COLISION 6 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 2.1.1.4 CSMA/CA (contienda, con detección de portadora) • • • Carrier Sense Multiple Access / Colision Avoidance (Acceso múltiple por sensado de portadora/anulación de colisiones) En CSMA/CA, cada sensa el canal antes de tx. Si esta libre trasmite y espera un determinado tiempo por un mensaje ack. En caso de no llegar asume colisión y luego de un periodo de espera al azar retransmite. Método utilizado en redes inalámbricas (802.11) dado que no pueden detectar colisiones mientras transmiten. Recibe pedido de servicio Prepara trama Escucha canal Canal libre ? NO SI Espera DIFS Escucha canal Canal libre ? NO NO SI Espera Transmite NO Calcula back-off Espera ACK Recibió ACK ? NO Intento++ NO Máximo intento ? SI SI Reporta error Transmisión OK Algoritmo CSMA/CA, etapa de transmisión 7 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Protocolo MACA (Multiple Access with Collision Avoidance) Modo permiso para envíar (problema del nodo oculto) Escenario de una red inalámbrica Alcance de la señal A B RTS A CTS A C CTS A frame RTS B CTS B CTS B frame Donde suponga que A desea tx a B y C desea tx a B. A por limitaciones físicas (de alcance de señal) no detecta que C trasmite y lo mismo pasa con C, que no detecta que A transmite. Como resultado se obtendría una colisión en B de la cual nada sabrían A y C. Una solución a tal problema sería que tanto A y C cuando tengan algo que transmitir reserven una ranura de tiempo. Por lo cual A y C envíarán una señal RTS (ready to send) a B y este envía un orden de inicio de transmisión , a cada nodo , (la cual indica por cuanto tiempo el canal estará ocupado) CTS (clear to send). 8 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 2.1.1.5 CSMA/CD (contienda, con detección de portadora) • Carrier Sense Multiple Access / Colision Detection (Acceso múltiple por sensado de portadora / con detección de colisiones) • En CSMA/CD, cada sensa el canal antes de tx. Si esta libre transmite y mientras lo hace sensa el medio a los efectos de detectar si hay una colisión (de forma analógica midiendo niveles de voltaje, en el cable debería existir unicamente la energía que ella está inyectando). En caso de colisión detiene la transmisión inmediatamente y espera un tiempo al azar antes de reintentar. Si al sensar el canal está ocupado escucha hasta que se desocupe. Tiempo mínimo para asegurar que NO haya colisiones -> 2t (t tiempo de propagación entre estaciones más distantes) • Se impone un largo mínimo de trama • Método utilizado en redes cabledas Ethernet e IEEE 802.3 • A mayor cantidad de equipos en la red, mayor tráfico de red. A medida que aumenta el tráfico, tienden a aumentar la anulación de colisiones y las colisiones, que ralentizan la red, de forma que CSMA/CD puede convertirse en un método de acceso lento. • En ethernet la posibilidad de detección de colisiones es el parámetro que impone una limitación en cuanto a distancia entre estaciones de la LAN. Debido a la atenuación, el debilitamiento de una señal transmitida a medida que se aleja del origen, el mecanismo de detección de colisiones no es apropiado a partir de 2.500 metros. Los segmentos no pueden detectar señales a partir de esa distancia y, por tanto, no se puede asegurar que un equipo del otro extremo esté transmitiendo. 9 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 2.1.1.6 Anillo con paso de testigo (sin contienda) • En el método de acceso conocido como paso de testigo, circula por el cable del anillo equipo en equipo un paquete especial denominado testigo. Cuando un equipo del anillo necesita enviar datos a través de la red, tiene que esperar a un testigo libre. Cuando se detecta un testigo libre, el equipo se apodera de él si tiene datos que enviar. • Mientras un equipo está utilizando el testigo, los otros equipos no pueden transmitir datos. Debido a que sólo puede haber un equipo utilizando el testigo, no se producen colisiones ni contención y no se pierde tiempo esperando a que los equipos vuelvan a enviar los testigos debido al tráfico de la red. • El protocolo no se desestabiliza pro saturación (tal como es el caso de los métodos de contienda) • El protocolo, alternativamente, sopora prioridades • Una estación debe tener capacidades extras que permitan administrar la red, tales como: a) inicio del anillo, b) detección de anillo faltante por falla y c) entrada y salida de estaciones 10 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 2.1.1.7 Protocolo de mapa de bits, bitmap (sin contienda) • El protocolo bitmap se parce a una asamblea donde cada orador solicita turno de uso de la palabra. • Supongamos que la red tiene N estaciones, numeradas de 0 a N-1. Para empezar a funcionar se establece una ronda exploratoria de N intervalos en la que por riguroso turno cada estación, empezando por la número 0, tiene la posibilidad de enviar un bit con el valor 1 ó 0 para indicar si tiene alguna trama que transmitir o no. Pasados N intervalos todos las estaciones han podido manifestar su situación, y todos saben quien tiene tramas para transmitir (dado que el medio es broadcast).. • Suponga que se tiene 8 estaciones, y que después de la ronda inicial se sabe que las estaciones 1, 3 y 7 tienen tramas para transmitir. A continuación trasnmite su trama la estación 1, después la 3 y por último la 7. Terminadas todas las transmisiones se inicia otra ronda de reserva para saber quien tiene tramas pendientes de transmitir, y así sucesivamente. • Puede suceder que a algúna estación tenga la necesidad de transmitir una trama justo después de haber dejado pasar su turno; en tal caso tendrá que esperar a la siguiente vuelta. 11 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 • En situaciones de saturación donde todos las estaciones tienen tramas que transmitir, y suponiendo que todas las tramas tienen el mismo tamaño el protocolo bitmap produce un reparto equitativo, por lo que resulta equivalente a utilizar multiplexación por división en el tiempo para repartir el canal entre las estaciones de la red. • Resumiendo, el protocolo bitmap resulta más eficiente y más homogéneo en su comportamiento a medida que la carga de la red aumenta. • Los protocolos como el descripto, en los que se emite un mensaje indicando el deseo de transmitir información, se denominan protocolos de reserva. 12 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 3- LANS Según IEEE - 802 LSAP RED Ctrl Lógico Enlace PDU-LLC Ctrl Lógico Enlace Ctrl Acceso Medio PDU-MAC Ctrl Acceso Medio FISICO MEDIO ENLACE IEEE 802 RED FISICO Trama genérica – PDU MAC 803 Preámbulo (7) SFD (1) DD (6) DO (6) Long (2) Datos LLC FCS (4) 13 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 3.1 Funciones Capa FISICA Codificación/decodificación de señales Sincronización (armado eliminación preámbulo) Tx/Rx de bits Detección de trama y colisiones Capa MAC En Tx, armado de tramas En Rx, desensamblado de tramas Detección de error Control de direccionamiento Control de acceso al medio Capa LLC Interfaz capas superiores Control error Control de flujo IEEE 802.2 NO orientado a la conexión NO confirmado NO orientado a la conexión SI confirmado Servicio modo conexión 802.4 802.5 FDDI Bus testigo Anillo testigo Anillo testigo LLC MAC 802.3 CSMA-CD FISICO Coaxial 10 UTP 10-100 FO 10-1GB UTP 1-5-10 FO 5-10-20 UTP 4-16 FO-UTP 100 3.2 Esquema de asignación de canal en IEEE 802 Topología bus Rotación circular Bus testigo 802.4 Sondeo 802.11 Reserva Contienda DQDB 802.6 CSMA-CD 802.3 CSMA 802.11 Anillo Anillo testigo 802.5 y FDDI Conmutado Estrella Petición/prioridad 802.12 CSMA-CD 802.3 14 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 3.3 Control de Enlace Lógico – LLC Objetivo: Tx una unidad de datos de protocolo de enlace entre dos estaciones adyacentes o de la misma LAN Trama genérica – PDU LLC D-SAP (1) S-SAP (1) Ctrl LLC (1 o 2) Carga Servicios LLC • NO orientado a la conexión SIN confirmación • Tipo datagrama, no hay control de flujo, ni administración de error, ni control de secuencia • NO orientado a la conexión CON confirmación • No se establece conexión pero se confirman los datagramas • Modo Conexión • Similar a HDLC, control de flujo y retransmisión de tramas. Iddeal para ambientes con alta tasa de errror. 15 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 3.4 Ethernet – IEEE 802.3 Protocolo estandar mundial para establemiento de redes locales. En sus orígenes se lo denomino Ethernet (desarrollado a inicios de los 70 por la empresa Xerox, operaba a 2.94 Mbps) y luego la IEEE lo normalizó bajo el código 802.3 operando a 10 Mbps. Como método de asignación de canal utiliza CSMA/CD en modo 1-persistente. La trama de longitud mínima debe ser lo suficientemente larga para que se detecte una colisión antes de que termine su Tx (64 bytes ->6+6+2+46+4 -> 512 bits) La colisión se detecta por variación de la tensión. Concepto de Segmento y Dominio de colisión Algoritmo de envío 16 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Algoritmo de recepción 10B5 Coaxial 50 10B2 Coaxial 50 10BT UTP 10BFO 100BTX FO UTP Medio 850 nm B Base B.Base B.Base Manchester Señalización Manchester Manchester Manchester SI/NO Bus Bus Estrella Estrella Estrella Topología 500 185 100 500/2000 100 Long. Max Segmento 100 30 Nodos x segmento 20 mm 0.5 mm 04/0.6 mm 62.5 micro 04/0.6 Diámetro 125 micro mm Cable 100BFX FO 850 nm 4B5B Estrella 100/400 62.5 micro 125 micro 17 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 18 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 19 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Regla del hub: “Entre dos estaciones cualesquiera de un mismo dominio de colisión no deben haber más de 4 repretidores o hubs” 20 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 21 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 3.5 Puentes para LANs Existen diversas razones por las cuales un administrador de red quiera tener más de una red local en una organización. Los puentes (bridges) son dispositivos que tienen por misión interconectar múltiples redes locales con igual o distinto protocolo MAC. Un puente se encargan de capturar las tramas de una red local, y reenviarlas selectivamente a otra red local. Para esto analizan la dirección de origen y destino de la trama en el nivel MAC. Razones para implementar puentes pueden ser las siguientes: o Interoperabilidad: Se dispone de redes locales basadas en medios físicos y subcapas de acceso diferentes. o Distancia: Se necesita cubrir una distancia mayor que la que puede cubrirse con una tecnología. o Número de computadoras: Se quiere conectar más equipos que los que se permiten en una red local. o Reducción de congestión: Si existe una elevada cantidad de tráfico, principalmente de carácter local, se puede reducir éste dividiendo la red en varias mediante puentes y así tener el envío de tramas en paralelo. o Seguridad: En una red local cualquier computadora funcionando en modo promiscuo puede ver todas las tramas que circulan en cable. La división en varias redes evita en cierta medida que ciertas tramas, que requieran confidencialidad, puedan ser observadas por terceros. Los puentes empezaron a comercializarse a principios de 1980. Su aparición tuvo por objetivo inicial la conexión de LANs homogéneas. Luego IEEE a mediados de la década de los 80 comenzó su normalización. Distintos tipos de puentes han surgido, los puentes transparentes se usan en el ambiente Ethernet, los puentes con encaminamiento en origen (source routing bridges) y finalmente los puentes de traducción (translational bridges) permiten interconectar redes con distintos protocolos MACS (por ejemplo Ethernet y Token Ring) deforma transparente. 22 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 La siguiente figura muestra un puente de traducción. Sobre la misma puede verse claramente las subcapas de enlace LLC y MAC. Algoritmo de Aprendizaje Hacia Atrás (algoritmo de Baran) • Dado que los puentes operan en modo promiscuo pueden consultar la dirección de origen de cada nueva trama que aparezca en uno de sus puertos, anotando en su tabla de puerto tal dirección para saber que es por dicho puerto por donde se alcanza al nodo que envió esa trama. • Tras asociar un nodo a un puerto -en su tabla- cualquier trama para dicho nodo, detectado en otro dominio, lo pasa a éste; mientras que si se trata de una trama destinada al mismo dominio entonces la descarta o filtra. • Además de la dirección se anota en la tabla el tiempo en que se vió por última vez una trama de cada nodo que envíe. Periódicamente el puente purga su tabla de las entradas más antiguas y de esta forma se adapta a topologías cambiantes. Luego si una máquina está silenciosa mucho tiempo al recibir después nuevo tráfico se usará inundación hasta que ella misma envíe alguna trama a la red. 23 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Reenvio Trama recibida por el puerto X Dirección destino hallada en tabla? NO Reenviar trama por inundación Dirección destino asociada a puerto X? SI Reenvío de la trama por el puerto pertinente Aprendizaje Dirección origen hallada en tabla ? NO Añadir dirección origen a la tabla del puerto X Actualizar temporizador asociado a dirección FIN 24 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Mire el siguiente ejemplo: A X C Y Dominio 1 Dominio 2 Puente Transparente B D Dos dominios de colisión 1 y 2 unidos por un puente transparente, generando un único dominio de broadcast. El dominio 1 posee dispositivos con las siguientes MACs A, B y X y el dominio 2 las MACs C, D e Y. El puente ha iniciado su operación y por ende las tablas asociadas a los puertos X e Y están vacias. Sobre la red suceden los siguientes eventos que dan por resultado: Evento A envía una trama a B B envía una trama a A D envía una trama broadcast A envía una trama broadcast A envía una trama a B D envía una trama a B D envía una trama a J C envía una trama a B No hay actividad por 15 minu A envía una trama a B Tabla puerto X Tabla puerto Y A A,B A,B A,B A,B A,B A,B A,B D D D D D D, C X Nota aprende e inunda aprende y filtra aprende e inunda renueva e inunda renueva y filtra renueva y reenvía renueva e inunda aprende e inunda se eliminan entradas aprende e inunda Ciclos en puentes transparentes - Protocolo de árbol de expansión A Dominio 1 Puente 1 Puente 2 Dominio 2 B 25 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Suponga que el equipo A ha entrado en operación y desea enviar una trama a B. La trama es recibida por ambos puentes, y por ende ellos saben que A existe en el dominio de colisión superior. La trama es transmitida por inundación por los dos puentes, es decir que en el dominio 2 se inyectarán dos tramas (siendo una réplica de la otra). Un mensaje, suponga que el reenviado por el puerto 1, llega a B y también al puente 2, este último actualizará su tabla asociando la dirección A al puerto inferior y reenviará la trama. Idem situación se dará en el puente 1, y además B recibirá una trama duplicada. A continuación seguirán ocurriendo una serie de situaciones que harán que la red opere anormalmente. Tal funcionamiento no deseado ocurre debido a la existencia de un ciclo en la red. El protocolo de árbol de expansión (STP Spanning Tree Protocol, definido en la forma 802.1d) fue creado para superar de forma automática el problema de caminos múltiples entre los dominios de colisión. Con todos los puentes de la red ejecutando STP, el puente adicional que este creando un camino redundante, negociará y sólo uno de ellos se usará para transferir el tráfico. Si un puente activo falla, un puente ocioso se dará cuenta de la situación y empezará a transferir el tráfico en su lugar. Obsérvese que, de este modo, se puede emplear un puente redundante para proteger segmentos de la red críticos. Cuando existe más de un camino de puente entre dominios de colisión, el STP definirá un puente activo y el resto se pondrá en modo ocioso. El puente activo continúa enviando mensajes STP a la red de puentes STP para indicar que todavía está vivo. Si el puente activo falla, el STP reconfigurará la red automáticamente y activará un puente redundante previamente ocioso para asegurar que los datos continúan fluyendo. Ejemplo: Red con ciclos 26 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Topología de de luego que sus puentes corrieran el algoritmo STA Puentes con encaminamiento desde el origen La idea consiste en que la estación que genera la trama disponga de suficiente información sobre la topología de la red como para que pueda indicar la ruta que debe seguir una trama en todo su recorrido hasta alcanzar a la estación destino. Este es un planteo opuesto al de los puentes transparentes, donde las estaciones no tienen conocimiento de la existencia puentes. Los puentes con encaminamiento desde el origen (source routing bridge) se utilizan únicamente bajo protocolo MAC Token Ring. Anillo1 Puente Anillo 3 Puente X Z Puente Puente Anillo 2 Para poder incluir la información de encaminamiento las estaciones deben obtener información sobre la topología de la red. Los puentes de encaminamiento desde el 27 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 origen suponen una elevada complejidad en la red. Cada computadora debe mantener una tabla de rutas de compañeros que no están en su propio anillo. Primero, un equipo que desee enviar un mensaje a otro par debe averiguar si el destino está en su propio anillo. Para lo cual envía una trama denominada “test”, si la misma retorna con un asentimiento el emisor sabe que el destino está en su anillo, de lo contrario se aplica el siguiente procedimiento. El emisor de una trama, indica la ruta a seguir en un campo adicional, ubicado detrás del campo dirección origen. Se utiliza una versión modificada de la trama normal Token Ring. La presencia de información de encaminamiento se indica seteando en 1 el primer bit de la dirección origen. La información de encaminamiento está formada por una secuencia de números de: puente, LAN, puente, LAN, etc. hasta llegar a la LAN de destino. Para esto, en la red Token Ring las LANs se numeran con direcciones de 12 bits únicas en toda la red, y los puentes con direcciones de 4 bits únicas en el contexto de las LANs que interconectan. Un bridge con encaminamiento desde el origen descarta automáticamente todos los frames que no tienen en 1 el primer bit de la dirección origen, ya que se supone que estas tramas no deben ser encaminadas. Para el resto, el bridge analiza la información de enaminamiento y busca del número de la LAN por la que le ha llegado. Si este número de LAN es seguido por su propio número de bridge, entonces reenvía la trama a la LAN que le sigue en la secuencia. Si no es así, entiende que la trama no va dirigida a él y la descarta. Para poder incluir la información de encaminamiento los equipos deben obtener información sobre la topología de la red. Para ello, cuando un nodo desea saber la ruta por la que puede llegar a otro cuyo destino le es desconocido envía una trama especial, llamada “discovery”, en todas direcciones, de forma que sea retransmitido por todos los puentes en todas las LANs. Eventualmente la trama llega a su destino por uno o más de los posibles caminos, y el nodo destino responde con una trama de acuse de recibo que viaja en orden inverso, pero esta vez cada puente por el que pasa anota en la trama de respuesta su propio número y el número de la LAN por el que lo emite. Al final del proceso la estación origen recibe una o varias tramas que le indican todas las rutas posibles hacia el destino especificado y elige la que considera óptima y la incluye en su tabla de rutas para poder utilizarla en posteriores envíos a dicha estación. Puentes traductores Un puente traductor (translational bridges) tiene por misión interconectar redes locales que utilizan diferente protocolo MAC, (Ejemplo Ethernet y Token Ring). 28 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Ethernet Token-ring Puente Traductor Puente Transparente Puente Encaminamiento Origen Ethernet Ethernet Token-ring El uso de este tipo de puentes posee determinados problemas entre los que se destacan los siguientes: Reformateo de la trama La estructura de la trama en ambas redes es diferente, por lo tanto es necesario acomodar los datos a la nueva estructura. Campos inexistentes. Al pasar de Token Ring a Ethernet los campos prioridad y reserva se pierden, y en el sentido inverso, al pasar de Ethernet a Token Ring es preciso asignar valores arbitrarios a los campos antedichos. . Acuse de recibo. Los bits A y C del campo Status en Token Ring, que permiten indicar el acuse de recibo al nodo emisor, plantean un problema cuando la trama atraviesa un puente. Si el dispositivo no acusa recibo es muy probable que el emisor reintente algunas veces, hasta desistir la transmisión de la trama. Formato de las direcciones MAC. 29 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Aunque tanto Ethernet como Token Ring soportan las direcciones IEEE de 48 bits en Ethernet las direcciones MAC se transmiten enviando primero el bit menos significativo de cada byte, mientras que en Token Ring se transmite primero el bit más significativo. Los puentes entre ambas redes han de tener esto en cuenta para invertir el orden de los bits de cada byte cuando se transmite una trama. Diferente tamaño máximo de trama. El campo datos en la trama Ethernet posee un tamaño máximo de 1500 bytes. En cambio en Token Ring está limitado únicamente por el tokenholding time. Con el valor por defecto de 10 ms esto supone 5000 bytes a 4 Mbps y 20000 bytes a 16 Mbps. Puentes Remotos En ocasiones existe la necesidad de conectar entre sí dos o más redes locales remotas como si fueran la misma LAN. En esta situación se utiliza un puente denominado “remoto”. Su forma básica de funcionamiento es la misma que para los puentes locales, salvo que el puente está constituido por dos dispositivos (uno en cada LAN) interconectados por una línea dedicada cuya velocidad típicamente suele estar entre 128 Kbps y 2048 Mbps. También es posible unir los puentes remotos por redes tipo ATM, X.25, Frame Relay. Ethernet Bridge Modem Modem Bridge Ethernet Puente remoto bajo una línea de cobre alquilada 30 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Ethernet X.25 Fram Relay Bridge Ethernet Bridge Bridge Token ring Puente remoto utilizando una red pública 31 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 ANEXO (documento borrador) WLANS, UNA INTRODUCCIÓN AL ESTÁNDAR IEEE 802.11 Fernando Bordignon, Gabriel Tolosa y Fernando Lorge Laboratorio de Redes de Computadoras Departamento de Ciencias Básicas Universidad Nacional de Luján rutas 5 y 7, Luján (6700), Argentina E-mail: {bordi, tolosoft, florge}@unlu.edu.ar Resumen Las redes de datos son una necesidad en ámbitos como la educación y los negocios, donde permanentemente se requieren nuevas prestaciones y características. Además, la existencia de diversos dispositivos portátiles requiere de facilidades de integración a las mismas. Una solución la aportan las redes inalámbricas (WLANs) ya que permiten la conectividad entre diferentes dispositivos prescindiendo de conexiones mediante medios físicos, normalmente cables de cobre. En este documento se introducen las WLANs y se presentan las características básicas del estándar 802.11 y – en particular – se describe la especificación 802.11b. Finalmente, se proponen diferentes escenarios de aplicación de WLANs. 1.Introducción La necesidad de la comunicación de datos y voz a través de redes de computadoras motiva permanentemente a los investigadores y las compañías de tecnología de comunicaciones a brindar más y mejores soluciones. Las redes demuestran su eficacia, gran utilidad y son indispensables en algunos ámbitos como los negocios ó la educación. Los requerimientos de las organizaciones están orientados – entre otros – a obtener mayores velocidades de transmisión, mayores distancias de cobertura geográfica y menores costos de instalación y operación en sus redes de datos. Además, la existencia de diversos dispositivos portátiles permiten el intercambio de datos entre usuarios móviles por lo que se requieren facilidades de integración a las redes. Una de las limitaciones – y posible fuente de inconvenientes – en la implantación, expansión y mantenimiento de redes está relacionado con el medio de transmisión que – generalmente – es algún tipo de soporte físico como cables de cobre o fibra óptica. Las limitaciones aumentan cuando las redes son extensas ó cubren varios edificios o un campus universitario. 32 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Una alternativa es la implementación de redes inalámbricas o WLANs (Wireless Local Area Networks) las cuales se pueden utilizar como alternativa a las LANs cableadas (CLANs) o como una extensión de éstas. Básicamente, una WLAN brinda las mismas características que una CLAN con la flexibilidad dada por la carencia de conexiones físicas a la misma. No obstante, las velocidades de transmisión alcanzadas en CLANs son significativamente mayor a las WLANs – típicamente, 100 Mbps vs. 11 Mbps – por lo que se pueden utilizar como complemento y no como reemplazo total de las redes cableadas. 2.Características de las WLANs Desde un punto de vista estrictamente práctico la característica sobresaliente de las WLANs está directamente vinculada con la ausencia de medios físicos de conexión de dispositivos. Sin embargo, esta situación incide en otros aspectos relacionados con la implantación y las prestaciones respecto de una red cableada. A continuación se presenta un cuadro con algunos aspectos que permiten caracterizar cada una de estas redes y permite tener parámetros de comparación de ambas. Característica Velocidad de transmisión Costo de instalación Flexibilidad Movilidad Escalabilidad Configuración e instalación Presencia en empresas Tasa de error Costo de expansión Efectos nocivos WLAN Entre 1 y 11 Mbps Bajo Alta Si Limitada Facil Baja 1/100.000 bits Medio Bajo CLAN Entre 10 y 100 Mbps Alto Baja No Muy alta Laboriosa Alta 1/1000.000.000 bits Alto Nulo A partir de estas características se pueden inferir algunas ventajas prácticas en la implantación de redes inalámbricas. Desde el punto de vista funcional, las WLANs brindan mayor flexibilidad debido a que las estaciones de trabajo tienen mayor movilidad, mayor escalabilidad ya que el agregado de estaciones es casi inmediato y la reconfiguración de la topología es una tarea relativamente sencilla, y mayor robustez debido a que no existe dependencia de cables. Por otro lado, la instalación de una WLAN requiere poca planificación y se realiza con facilidad, reduciendo en gran medida el tiempo total requerido para que se encuentre operativa. Además, se reducen la inversión inicial y los costos de instalación y mantenimiento en redes pequeñas. Sin embargo, existen también una serie de desventajas que se deben tener en cuenta y que determinan que estas redes se utilicen como complemento de las CLANs y no como reemplazo total. En instalaciones medianas o grandes - actualmente - los costos pueden ser mayores que las realizadas bajo cableado estructurado. La velocidad de operación - en 802.11b no supera los 11Mbps y la tasa de error es de 1 bit erroneo cada 100.000 bits transmitidos. Además, la tecnología se encuentra en un proceso de maduración y hay incompatibilidades entre fabricantes, lo puede ocasionar inconvenientes ante procesos de expansión o mantenimiento. 33 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Finalmente, cabe mencionar que por tratarse de transmisión inalámbrica, pueden existir problemas de seguridad. Aunque se encuentra previsto la operación mediante transmisiones encriptadas, una configuración no adecuada puede comprometer la integridad de una red. 2.1 Posibles usos Debido a las características mencionadas, las WLAN son adecuadas y se adaptan muy bien en distintos ámbitos y su campo de aplicación es muy variado debido a que brindan gran flexibilidad. Algunas situaciones resultan propicias para la instalación de una WLAN, por ejemplo: - Pequeños grupos de trabajo (o ad-hoc) - Edificios de dificil cableado o imposibles de cablear (por ejemplo, edificios históricos o instalaciones con paredes extremadamente sólidas) - Entornos altamente dinámicos o móviles - Situaciones de emergencias o de rápido montaje y desmontaje - Extensión de LANs a usuarios móviles - Interconexión de edificios - LANs temporales (auditorios, exposiciones, ferias, congresos, etc) - Areas abiertas, donde es dificil tender un sistema de cableado En estas situaciones, las WLAN proveen soluciones de conectividad con una instalación rápida, con la posibilidad de expandirse o eliminarse de manera sencilla, de acuerdo a las necesidades. 3. El estándar IEEE 802.11 El estandar de la IEEE que da marco a la normalización de las redes inalámbricas es el 802.11 y fue presentado en el año 1997. Define la capa física y la subcapa de control de acceso al medio o MAC del nivel de enlace. Por otro lado, se ha creado una alianza de empresas denominada WECA (http://www.weca.net) que tiene por misión permitir y facilitar la interopeabilidad entre fabricantes de dispositivos IEEE 802.11. Los productos se certifican con un estandar denominado Wi-Fi (Wireless Fidelity). Según el original estándar de la IEEE, existe un modelo básico de formación de WLANs (figura 1) en el cual se pueden distinguir tres entidades fundamentales: a) El conjunto de servicios básicos (BSS – Basic Service Set) b) El conjunto de servicios de ampliación (ESS – Extended Service Set) 34 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 c) El sistema de distribución (DS – Distribution System) Conjunto de servicios de ampliaciòn - ESS LAN cableada l rta Po Sistema de Distribución Celda Celda PA PA ET ET ET ET ET ET Conjunto de servicios básicos - BSS ET ET Conjunto de servicios básicos - BSS Figura 1 Un conjunto de servicios básicos es una celda o célula en la que varias estaciones de trabajo (ET) que ejecutan un mismo protocolo de acceso al medio, compiten por un canal compartido. En un BSS existen nodos con capacidades especiales denominados puntos de acceso (PA) que tienen por misión: a) autenticar ETs, b) dar servicios de asociación a una WLAN, c) bajo ciertas circunstancias, regular el tráfico de una celda y d) posibilitar que una ET de su dominio se comunique con otra ET de la misma LAN. En el punto d los PA funcionan como puentes transparentes. Los BSS se comunican entre sí y con otras ET cableadas, a través de un sistema de distribución. Este puede estar compuesto por cables o no. Un conjunto de servicios de ampliación (ESS Extended Services Set) está conformado por dos o mas BSSs unidos por un sistema de distribución. En la norma 802.11 se definen tres tipos de ET de acuerdo a su movilidad [part 11]: – Sin transición: Son fijas o se mueven siempre en un mismo BSS. – En transición BSS: Son aquellas ET que se mueven entre distintos BSSs pertenecientes a un mismo ESS. – En transición ESS: Son aquellas ET que se desplazan entre diferentes ESSs. 3.1. La capa física En la capa física se define la técnica de modulación y características de señalización para la transmisión de datos, contemplandotres alternativas: a) Por luz Infrarroja: Velocidades de transmisión entre 1 y 2 Mbps. La luz no atraviesa las paredes y las ET y los PA deben estar siempre visibles unas con otros. Las frecuencias de trabajo están en los 300 a los 428 GHz. 35 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 b) Por ondas de radio: operando en la frecuencia de los 2.4 GHz por: b1) Espectro expandido por secuencia directa (DSSS – Direct Sequence Spread Spectrum): Se generan bits redundantes por cada bit original de mensaje transmitido. De esta forma, al utilizar una banda de frecuencias más ancha, es posible recuperar el mensaje original aunque hayan existido interferencias. b2) Espectro expandido por salto de frecuencia (FHSS – Frequency Hopping Spread Spectrum): Se utiliza una portadora de banda estrecha que cambia constantemente de frecuencia en un patrón conocido tanto por el emisor como el receptor. De tal operación se obtiene un único canal lógico. Se dispone de 22 patrones de cambio y 79 canales de 1Mhz. La tasa mínima de cambios de frecuencia es de 2.5 saltos por segundo. 3.2. Control de acceso al medio El algoritmo de acceso al medio utilizado es de principio distribuido (DFWMAC – Distributed Foundation Wireless MAC). Opcionalmente, se puede implementar sobre éste un control centralizado. Sobre la capa física se situa la función de coordinación distribuida (DCF) que define un servicio por contienda utilizando el método de acceso al medio CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance). Complementariamente, sobre la DCF existe un servicio sin contienda de coordinación puntual (PCF) capaz de garantizar una tasa de transmisión a una ET. Servicio sin contienda Servicio con contienda Función de coordinación puntual (PCF) Función de coordinación distribuida (DCF) Capa MAC de acceso al medio Capa Física Figura 2 – Modelo de capas 802.11 3.2.1 Servicio con contienda A los efectos de describir los distintos tipos de métodos de acceso es necesario destacar que el protocolo exige que luego de transmitirse una trama el canal debe desocuparse por un período de tiempo, genericamente denominado IFS (Inter-Frame Spacing). Se definen tres tipos de 36 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 IFS de distinta duración que se utilizan a los efectos de asignar prioridades de acceso al medio. Los mismos son: – SIFS (IFS corto) utilizado en el envío de mensajes de reconocimiento. – PIFS (IFS medio) se utiliza en la función de coordinación puntual. – DIFS (IFS largo) se utiliza en la función de coordinación distribuida. 3.2.1.1 Método de acceso CSMA/CA A diferencia de las redes Ethernet que utilizan el método de acceso al medio CSMA/CD en IEEE 802.11 se utiliza CSMA/CA, básicamente por dos razones: 1) Para la detección de colisiones se asume que todas las estaciones pueden “escuchar” las transmisiones realizadas (situación normal en una LAN cableada). Esto es condición necesaria en CSMA/CD pero no es posible asegurar en una WLAN, por lo que no se detectarían todas las colisiones. 2) Para implementar detección de colisiones se requiere la implementación de radio full duplex (para transmitir y recibir en simultaneo) lo que aumentaría los costos de producción. Para determinar el éxito de una transmisión junto a CSMA/CA se utiliza un esquema de ACKs positivos que se realiza a nivel de MAC. De forma resumida el método de transmisión con contienda de sensado de portadora para múltiples accesos, con prevención de colisiones puede describirse de la siguiente forma (Figura 3): cuando una ET desea transmitir una trama primero sensa el medio para detectar si existe alguna transmisión en curso. Si el canal está libre entonces transmite. Si el canal está ocupado se espera a que el emisor finalice y reciba el mensaje ACK correspondiente, luego se aguarda un tiempo aleatorio y se reintenta transmitir nuevamente. Luego que la ET logra transmitir se espera por el mensaje de asentimiento emitido por el receptor. Si llega dentro un perido de tiempo t se da por válida la entrega del mensaje. En caso de expiración de un temporizador de espera y el mensaje ACK no arribe se asume que hubo una colisión y se reintenta el envío del mensaje. 37 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Recibe pedido de servicio Prepara trama Escucha canal Canal libre ? NO SI Espera DIFS Escucha canal Canal libre ? NO NO SI Espera Transmite NO Calcula back-off Espera ACK Recibió ACK ? SI Transmisión OK NO Intento++ NO Máximo intento ? SI Reporta error Figura 3 – Diagrama de flujo método CSMA/CA A continuación, se muestra en un gráfico (Figura 4) de tiempo la evolución de una transmisión completa y las acciones llevadas a cabo por cada uno de las ETs de la red. 38 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Fuente MENSAJE DIFS SIFS ACK Destino DIFS Se difiere el acceso Otros Figura 4 – Esquema modo CSMA/CA En un ambiente donde la tasa de error es elevada y donde no se pueden controlar colisiones mientras se transmite los mensajes de tamaño cercanos al máximo (1518 bytes) tienen una alta probabilidad de corromperse. Para mejorar esta situación se incorpora un mecanismo de fragmentación que reduce el tamaño de las tramas. En caso de retransmisiones la carga de la red sería menor pues solo habría que enviar el fragmento con error y no la trama original completa. Por cada fragmento se requiere una confirmación individual y si un fragmento se retransmite demasiadas veces sin recibirse el ACK correspondiente se descarta toda la trama. 3.2.1.2. Modo permiso para enviar (RTS) Es una extensión a DCF utilizado en el caso de que alguna ET no pueda detectar a otros nodos transmitiendo dentro de un mismo BSS y por ende la tasa de colisión se incrementa. Esta situación se la conoce como el problema del nodo oculto. El modo RTS es menos eficiente que CSMA/CA y se puede implementar solamente si existe un PA. Se basa en que cada ET que desea transmitir reserve el canal por un periodo de tiempo. Mientras la ET tiene el canal reservado las demás, aunque lo detecten libre, no pueden transmitir (Figura 5). Fuente DIFS SIFS RTS SIFS MENSAJE CTS PA SIFS ACK Destino Otros Temporizador canal reservado Figura 5 - Esquema modo permiso para enviar La secuencia de operación consiste en las siguientes acciones. Si una ET desea transmitir envía un mensaje Request to Send (RTS) a su PA, indicando en el mismo el tiempo por el cual reserva el canal. El PA recibe el mensaje RTS y - previa espera de un SIFS - responde positivamente con un mensaje Clear to Send (CTS), que confirma el tiempo de reserva. Nótese que todos los mensajes son recibidos por las restantes ET de la celda, por lo tanto, las demás ET difieren el acceso al medio hasta finalizar el tiempo de reserva indicado. 39 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 3.2.2. Servicio sin contienda Utilizando la función de coordinación puntual (PCF) un nodo coordinador central realiza sondeos periódicos a intervalo de tiempo de acuerdo al valor PIFS de IFS. Al obtener prioridad en la contienda por sobre el tráfico normal puede garantizar un ancho de banda mínimo de transmisión a las estaciones de trabajo. En cada ronda de sondeo el nodo coordinador consulta a un subconjunto de estaciones de trabajo acerca de si desean transmitir. En caso afirmativo la ET envía su trama de datos luego de un intervalo SIFS. 3.3. Puntos de acceso Como se mencionó anteriormente un PA es el elemento central de un BSS que, por un lado ofrece servicios de conexión a otros BSSs o a una red cableada y por otro lado, ofrece servicios de sincronización y acceso a las ET que están bajo su dominio. En un instante de tiempo, toda ET debe estar asociada con solamente un PA. Cuando una ET desea acceder a una celda, ya sea porque ingresa a la WLAN o se desplazó de celda, la estación necesita sincronizarse con el PA correspondiente. Esta tarea se puede lograr de dos formas, a saber: a) Escaneo pasivo: La ET espera detectar una trama de sincronización (beacon frame) enviada periódicamente por el PA. b) Escaneo activo: La ET emite mensajes en cada canal hasta obtener una respuesta. Los servicios de acceso a una WLAN ofrecidos por una PA a una ET son los siguientes: a) Asociación: Una ET que ingresa a una WLAN se asocia a un PA, y este comunica a otros PA tal suceso. b) Reasociación: Transferencia de una ET de un PA a otro PA. La operación de traspaso de una ET de un BSS a otro BSS se denomina handoff, itinerancia o roaming. c) Disasociación: Fin de una asociación, porque la ET abandonó la celda o porque se desconectó. d) Autenticación: Acción por la cual un PA verifica la identidad de una ET que desea asociarse. Luego de hallar a un PA, toda ET necesita autentificarse y asociarse a los efectos de ingresar a la celda. Existen dos formas de autenticación en la norma IEEE 802.11 (Figura 6): a) Por compartición de la clave (Shared key Authentication) y b) Sistema abierto de autenticación (Open System Authentication). 40 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Shared key Authentication ET Open System Authentication PA ET Probe Response El cliente evalua cual es el mejor PA Authentication Request Si el mensaje coincide la ET es asociada Probe Response El cliente evalua cual es el mejor PA Controla MAC Authentication Request Authentication Response Asociación Asociación Authentication Response + mensaje no encriptado Devuelve mensaje pero encriptado con su WEP PA Probe Request Autenticación Autenticación Probe Request Associacion Request Associacion Response Figura 6 - Gráfico de tiempo de esquemas de autenticación A los efectos de mejorar la recepción y transmisión en una celda - eventualmente algunos PA incorporan una segunda antena (ambas cubren la misma zona). La recepción de mensajes se realiza por ambas antenas y el PA compara eligiendo aquella en la que existe mejor calidad de señal. El proceso se realiza de forma independiente para cada trama recibida. Cuando el PA desea emitir selecciona la antena que tuvo mejor señal de recepción la última vez. Si no se recibe el ACK correspondiente se repite la transmisión por la segunda antena. 4. Características del protocolo 802.11b El protocolo IEEE 802.11b es una implementación derivada de la norma IEEE 802.11. Actualmente, es el protocolo de WLANs más difundido y con mayor cantidad de productos compatibles. A nivel físico utiliza la modalidad de transmisión por radio denominada espectro expandido por secuencia directa (DSSS) que opera en una banda de frecuencias situada en los 2.4 GHz, donde se disponen de 16 canales de trabajo. Como protocolo de acceso al medio se utiliza CSMA/CA. Las velocidades de transmisión llegan a los 11Mbps con un troughput de 5.5 Mbps. Cada PA y ET pueden ajustar automáticamente su velocidad de comunicación en base a las condiciones existentes. La tasa de error se sitúa en 1 bit corrupto cada 100.000 bits transmitidos. Cada PA puede manejar hasta 32 ET. En la tabla 1 se presenta un ejemplo de las relaciones existentes entre velocidad de operación y alcance de la transmisión para diferentes ambientes. Espacio abierto Espacio semiabierto Oficina cerrada 11 Mbps 160 m. 50 m. 5.5 Mbps 270 m. 70 m. 2 Mbps 400 m. 90 m. 1 Mbps 550 m. 115 m. 25 m. 35 m. 40 m. 50 m. Tabla 1 - Características de alcance de la placa Orinoco 802.11b de Lucent 41 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Esta previsto que a los PAs se les puedan adosar antenas externas de mayor ganancia, a los efectos de extender el dominio geográfico de una celda. No garantiza calidad de servicio, es decir que no existe un valor ancho de banda mínimo asignado a cada ET. Opcionalmente, las transmisiones se pueden encriptar utilizando el protocolo WEP (Wired Equivalent Privacy) con claves de 64 y 128 bits. En esta variante del protocolo 802.11 see definen dos topologías para construcción de WLANs: Infraestructura y Ad-hoc. En el modo infraestructura (Figura 7a) se utiliza un elemento central denominado punto de acceso (PA) que provee servicios de autenticación, asociación y de pruente transparente. Una ET que desee ingresar a la red debe seleccionar el PA más cercano y configurarse automaticamente. El estandar prevee la itinerancia, es decir el pasaje de una ET de un PA a otro PA de forma transparente. ESS Cableado PA PA BSS - A BSS - B Figura 7 - a)Modo Infraestructura b) Modo ad-hoc El modo ad-hoc (Figura 7b) define un modelo compañero a compañero, donde todos los nodos usan el mismo canal y el mismo identificador de red ESSID (Extended Services Set ID). IEEE 802.11b Rango de frecuencias 2,40 GHz (banda ISM) De 1 a 11 Mbps Velocidad de transferencia de datos Rango en espacio libre 120 (11 Mbit) a 460 metros (según la velocidad de transferencia de (1 Mbit) datos) 30 (11 Mbit) a Rango en habitaciones 90 metros (1 Mbit) (según la velocidad de datos) 3 Números de canales Número de usuarios por punto de 192 acceso Datos Aplicación DSSS Técnica de modulación IEEE 802.11a 5,15 a 5,35 GHz (banda UNII) De 6 a 54 Mbps 30 (54 Mbit) a 300 metros (6 Mbit) 12 (54 Mbit) a 90 metros (6 Mbit) 8 512 Multimedia OFDM Tabla 2 – Comparación entre las normas IEEE 802.11a y 802.11b Como forma de mejora del througput de una WLAN se aconseja incorporar PAs 42 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 asignándole un canal distinto a cada uno y redistribuir las ET. Tal medida reduce las colisiones debido a que se agregan celdas. Además de 802.11b existen otros estándares alternativos para la comunicación inalámbrica basados en 802.11. La tabla 2 presenta una comparación con la norma IEEE 802.11a que presenta algunas mejoras en cuanto prestaciones y se orienta a tráfico multimedia. 5. Escenarios de implementación de WLANs Como se mencionó anteriormente, las WLANs brindan soluciones de conectividad de simple instalación y brindan flexibilidad de configuraciones y aplicaciones. A continuación se presentan tres escenarios típicos donde se utilizan WLANs. Escenario doméstico Internet Ruteador Modem PA ET ET ET ET En este ejemplo se puede ver la implantación de una WLAN dentro de una casa u oficina (SOHO - Small Office Home Office). Típicamente, un usuario hogareño posee un punto de acceso a Internet mediante un enlace telefónico (ó xDSL) y se requiere brindar conectividad a varios dispositivos dentro de la vivienda, por ejemplo: dos PCs de escritorio, una notebook y una PDA. Bajo este esquema se forma un BSS que mediante un dispositivo ruteador (que puede ser hardware especial ó alguna computadora de escritorio) se realiza el enlace con el ISP (Internet Service Provider). Este dispositivo funciona como un portal dentro del esquema de la norma IEEE 802.11. 43 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Escenario barrial Internet Ruteador Modem ET Servidor HTTP / DNS Servidor correo PA ET ET Antena ET Otra alternativa es utilizar una WLAN en un ambiente barrial, campus universitario o predio fabril. Una CLAN central alberga equipos que brindan servicio a los usuarios finales del ESS como por ejemplo, correo electrónico. Esta red funciona como un sistema de distribución con un portal a Internet (a través de un ruteador). Un punto de acceso con una antena de mayor ganancia permite la conectividad de dispositivos que se encuentran geográficamente a mayor distancia que en el ejemplo anterior. Los receptores pueden ser equipos de escritorio o usuarios móviles que transitan las instalaciones del ESS. Escenario empresa ET Internet ET ET Ruteador Servidor correo PA Servidor HTTP / DNS PA Antena Switch PA Switch ET ET Antena ET ET El caso más evolucionado consiste en una red híbrida correspondiente a una organización con mas de un BSS. En este ejemplo una organización posee una red cableada troncal donde residen sus equipos servidores y a través de la cual se brinda el acceso a Internet. A dicha red convergen tanto equipos de usuario final como puntos de acceso a una WLAN. Un PA permite la 44 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 conectividad de equipos dentro de una oficina, mientras que dos PA – con antenas adecuadas, funcionando como puentes remotos – permiten enlazar dos dependencias de la organización geográficamente distantes. En el destino, puede residir otra LAN (como en el ejemplo) u otra WLAN. 6. Fuentes de consulta adicional Flickenger, R. Building Wireless Community Networks. Ed. O´Reilly, 1 ed., 2002. S. Kapp, “802.11a. More bandwidth without the wires”, IEEE Internet Computing , Volume: 6 Issue: 4 , July-August 2002. Part 11: Wireless Lan Medium Access Control (MAC) and Physical Layer (PHY) Specifications, ANSI/IEEE STD 802.11, 1999 Zyren, J. y Petrick, A. IEEE 802.11 Tutorial, IEEE Intel, IEEE 802.11b, High Rate Wireless Area Networks. Technical Report Ergen, M. IEEE 802.11 Tutorial. Universidad de California, Berkeley. Junio 2002 B. P. Crow, I. Widjaja, L.G. Kim, P.T. Sakai, “IEEE 802.11 Wireless Local Area Networks”, IEEE Communications Magazine, Volume: 35 Issue: 9, Page(s): 116 –126, Sept. 1997 . S. Kapp, “802.11: Leaving the wire behind”, IEEE Internet Computing , Volume: 6 Issue: 1 , Jan.-Feb. 2002. 45 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 ANEXO Elementos de Cableado Estructurado 46 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 47 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 48 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 49 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 Guía de lectura - LAN Bibliografía base: Redes de Computadoras, Stalling 1- Suponga que se acceden a los controladores de una placa Fast Ethernet y se modifica el tamaño de trama máximo a diez veces mayor que el actual (es decir, 15180 bytes) manteniendo la velocidad de 100 Mb/s. ¿Que consecuencia tendría esto en la distancia máxima entre estaciones, también llamada diámetro de la red? Justifique. 2- ¿Cuál es la distancia recorrida sobre el cobre (180.000 km/s) por una trama Ethernet de longitud mínima (64 bytes) cuando se ha terminado de inyectar el último bit.? 3- Una central recolecta datos de estaciones meteorológicas distribuidas. Se utiliza protocolo Aloha, el ancho de banda del canal es de 64 Kbps. ¿Cuál es el ancho de banda efectivo (trhoughput) máximo que dispone cada estación? 4- Investigue y exponga al menos dos protocolos para LANs donde haya manejo de prioridades de transmisión. 5- ¿Por qué es necesario utilizar codificación Machester (o Manchester diferencial) en 802.3 en vez de hacer coincidir un cambio de señal con 1 bit de datos.? Justifique 6- ¿Cuál es el objetivo del patrón de datos, emitido al inicio de un frame Ethernet, denominado preámbulo.? 7- ¿Cuál es el mínimo ancho de banda de un canal que utiliza codificación Manchester si se desean transmitir 300 bps? ¿Y para Manchester Diferencial? 8- Con CSMA/CD, ¿se puede predecir el tiempo de acceso al medio de una estación?. Justificar 9- ¿Qué es una colisión tardía? ¿Qué problema podría ocurrir si sucede? ¿Por qué ocurren? 10- ¿A qué se denomina modo promiscuo de operación en Ethernet? ¿Cuál es su utilidad y cuál su peligrosidad? 11- ¿ Un enlace 10BASEF (fibra óptica) opera a mayor velocidad que un enlace 10BASE2? Justifique 50 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 12- ¿Cuál es la diferencia entre un dominio de colisión y un dominio de broadcast? 13- ¿El protocolo Ethernet soporta el transporte de distintos protocolos de red en una misma LAN? Justifique. ¿Qué sucede con las tramas 802.3? 14- Representar, gráficamente, el encapsulamiento de un bloque de datos procedente de la capa de aplicación si se utiliza como pila de protocolos TCP/IP, el protocolo de transporte UDP y como red subyacente una LAN 802.3 15- ¿En una red de área local de banda base, ¿cuál es la direccionalidad de las señales?; ¿Qué sucede en una red de banda ancha basada en señales analógicas.? 16- Qué función realizan los repetidores multipuertos (hubs) en una red de área local?; ¿qué tipo de redes conectan?; ¿incluyen buffer?; ¿permiten aislar dominios de colisión? 17- En una red 10BASET, ¿qué sucede si en un HUB se detecta actividad eléctrica en más de uno de sus puertos? 18- ¿Qué diferencia fundamental existe en cuanto al funcionamiento y utilización máxima de los protocolos MAC Aloha puro y Aloha ranurado? 19- En una red IEEE 802.5, ¿cuándo puede transmitir el testigo una estación que previamente había enviado a la red una trama? 20- Explique los principios de funcionamiento de los puentes transparentes y de “ruteo por fuente” (source route bridge). 21- ¿Qué objetivo se persigue al implementar árboles de expansión (spanning tree) en una LAN Ethernet conmutada? 22- ¿Qué ventajas le aporta a un organización un sistema de cableado estructurado? ¿Cuáles son sus componentes? 23- ¿Cuál es el objetivo de la certificación de una instalación de cableado estructurado? ¿Cómo se realiza? 24- Dado el siguiente esquema de red, responda: 51 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 a) Quién escucha el mensaje si: i. la estación 1 envía un mensaje al servidor 1, ii. la estación 1 envía un mensaje a la estación 11, iii. la estación 1 envía un mensaje a la estación 9, iv. la estación 6 envía un mensaje a la estación 7, v. la estación 6 envía un mensaje a la estación 10, b.¿En qué situaciones se pueden producir colisiones? c.Si la estación 5 transmite un broadcast, ¿quiénes escuchan ese mensaje? 25- Un host A debe conectarse con otro B. Si A desconoce la dirección Ethernet de B, ¿qué debería hacer?: 26- Gigabit Ethernet (802.3z) es otra especificación de Ethernet para operar a altas velocidades. Investigue su funcionamiento y conteste las siguientes preguntas: a.- ¿Cual es la técnica de acceso al medio full duplex que utiliza y como funciona? 52 Universidad Nacional de Luján Departamento de Ciencias Básicas Asignatura: Teleinformática y Redes - 2004 b.- ¿Cuales especificaciones para este estándar han sido definidas por la IEEE y describa brevemente cada una de ellas? c.- ¿Para que tipo de redes considera adecuada la utilización de Gigabit Ethernet? Mencione ejemplos. 53