Implementando iPhone e iPad Administración de dispositivos móviles

Anuncio

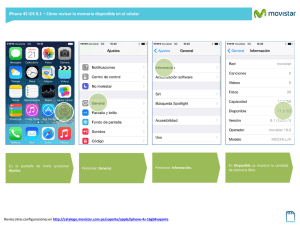

Implementando iPhone e iPad Administración de dispositivos móviles iOS es compatible con la administración de dispositivos móviles, brindando a las empresas la capacidad de administrar implementaciones a escala del iPhone y el iPad en todas sus organizaciones. Estas capacidades MDM están basadas en las tecnologías iOS existentes, como los perfiles de configuración, Over-the-Air Enrollment y el servicio de notificación push de Apple, además pueden ser integradas con soluciones de servidor internas o de terceros. Con esto, los departamentos de TI pueden registrar el iPhone y el iPad de forma segura en un entorno empresarial, configurar y actualizar de forma inalámbrica los ajustes, monitorear el cumplimiento de las políticas corporativas e, incluso, borrar o bloquear de forma remota los dispositivos administrados. Cómo administrar el iPhone y el iPad La administración de dispositivos iOS se realiza a través de una conexión a un servidor de administración de dispositivos móviles. Este servidor puede ser creado internamente por TI o comprado a otro proveedor. El dispositivo se comunica con el servidor para ver si hay tareas pendientes y responde con las acciones apropiadas. Estas tareas pueden incluir la actualización de políticas, la provisión de la información de dispositivos o redes solicitada, o la eliminación de ajustes y datos. La mayoría de las funciones de administración son realizadas detrás de escena, sin interacción del usuario. Por ejemplo, si un departamento de TI actualiza su infraestructura de VPN, el servidor MDM puede configurar el iPhone y el iPad con la nueva información de cuenta a través del aire. La próxima vez que la VPN es usada por el empleado, la configuración adecuada ya estará instalada, por lo que el empleado no necesita llamar a la mesa de ayuda o modificar manualmente los ajustes. Firewall Servicio de notificación push de Apple Servidor MDM de terceros 2 MDM y el servicio de notificación push de Apple Cuando un servidor MDM desea comunicarse con el iPhone o el iPad, se envía una notificación silenciosa al dispositivo a través del servicio de notificación push de Apple, solicitando que se conecte al servidor. El proceso de notificación del dispositivo no envía ningún tipo de información confidencial o del servicio de notificación push de Apple. La única tarea que realiza la notificación es despertar al dispositivo para que se conecte al servidor MDM. Toda la información de configuración, ajustes y consultas es enviada directamente desde el servidor al dispositivo iOS a través de una conexión SSL/TLS encriptada entre el dispositivo y el servidor MDM. iOS maneja todas las solicitudes y acciones de MDM en un segundo plano para limitar el impacto en la experiencia del usuario, incluyendo la duración de la batería, el desempeño y la confiabilidad. iOS and SCEP iOS es compatible con el protocolo SCEP (Simple Certificate Enrollment Protocol). SCEP es un borrador de Internet, el IETF, y está diseñado para proporcionar una forma simplificada de manejar la distribución de certificados para implementaciones a gran escala. Esto permite el registro inalámbrico de los certificados de identidad para iPhone e iPad, que pueden ser usados para la autenticación en los servicios corporativos. Para que el servidor de notificaciones push reconozca los comandos del servidor MDM, debe instalarse un primer certificado en el servidor. Este certificado debe ser solicitado y descargado desde el Portal de Certificados Push de Apple. Una vez que el certificado de notificación push de Apple es cargado en el servidor de MDM, los dispositivos pueden comenzar a registrarse. Configuración de la red de notificaciones push de Apple Cuando los servidores MDM y los dispositivos IOS están detrás del cortafuegos, son necesarias algunas configuraciones de red para que el servicio MDM funcione correctamente. Para enviar notificaciones desde un servidor MDM al servicio de notificaciones push de Apple, el puerto TCP 2195 debe estar abierto. Para llegar al servicio de información, el puerto TCP 2196 también debe estar abierto. Para dispositivos que se conectan al servicio push a través de Wi-Fi, el puerto TCP 5223 debe estar abierto. El rango de direcciones IP para el servicio push está sujeto a cambios; la expectativa es que un servidor MDM se conectará por nombre de host antes que por dirección IP. El servicio push emplea un esquema de equilibrio de carga que genera una dirección IP diferente para el mismo nombre de host. Este nombre es gateway.push.apple. com (y gateway.sandbox.push.apple.com para el entorno de notificaciones push de desarrollo). Además, todo el bloque 17.0.0.0/8 está asignado a Apple, por lo que las reglas del cortafuegos pueden ser establecidas para especificar ese rango. Para más información, consulta a tu proveedor de MDM o mira la Nota Técnica para Desarrolladores TN2265 en la Biblioteca para Desarrolladores de iOS en http://developer.apple.com/library/ ios/#technotes/tn2265/_index.html. Registro Una vez que se configuran el servidor MDM y la red, el primer paso en la administración del iPhone o el iPad es registrarlos con un servidor MSM. Esto crea una relación entre el dispositivo y el servidor, permitiendo que el dispositivo sea administrado sin intervención del usuario. Esto puede ser realizado conectando el iPhone o el iPad a una computadora a través de USB, pero la mayoría de las soluciones cuentan con un perfil de registro inalámbrico. Para comenzar este proceso, algunos proveedores de MDM usan una app, y otros inician el registro dirigiendo a los usuarios a un portal web. Cada método tiene sus ventajas, y ambos son usados para iniciar el proceso de Over-the-Air Enrollment a través de Safari. 3 Descripción del proceso de registro El proceso de Over-the-Air Enrollment involucra fases que están combinadas en un flujo de trabajo automatizado, para brindar una manera segura de registrar dispositivos dentro de la empresa. Estas fases son: 1. Autenticación de usuarios La autenticación de usuario asegura que las solicitudes de registro entrantes sean de usuarios autorizados y que la información del dispositivo del usuario sea capturada antes de proceder al registro del certificado. Los administradores pueden solicitar al usuario que inicie el proceso de registro a través de un portal web, correo electrónico, mensaje SMS o, incluso, una app. 2. Registro de certificados Una vez autenticado el usuario, iOS genera una solicitud de registro del certificado usando el SCEP (Simple Certificate Enrollment Protocol). Esta solicitud de registro se comunica directamente con la Autoridad de Certificación de la empresa, y habilita al iPhone y al iPad para recibir el certificado de identidad en respuesta. 3. Configuración de dispositivos Una vez que se instala un certificado de identidad el dispositivo puede recibir información de configuración encriptada a través del aire. Esta información sólo puede ser instalada en el dispositivo y contiene los ajustes necesarios para conectar al servidor MDM. Al final del proceso de registro, el usuario verá una pantalla de instalación que describe los derechos de acceso al servidor MDM contenidos en el dispositivo. Al aceptar la instalación del perfil el dispositivo del usuario es registrado automáticamente, sin necesidad de interacción. Una vez que el iPhone y el iPad están registrados como dispositivos administrados pueden ser configurados dinámicamente con los ajustes, consultados en busca de información o eliminados de forma remota por el servidor MDM. Configuración Para configurar un dispositivo con cuentas, políticas y restricciones, el servidor MDM envía archivos, conocidos como perfiles de configuración, al dispositivo, que son instalados automáticamente. Los perfiles de configuración son archivos XML que contienen ajustes, como información de cuenta, políticas de contraseñas, restricciones y otros ajustes del dispositivo, para que el dispositivo funcione con tus sistemas empresariales. Cuando se combina con el proceso de registro discutido previamente, la configuración de dispositivos brinda al área de TI la garantía de que solamente los usuarios de confianza tienen acceso a los servicios corporativos, y que sus dispositivos están configurados correctamente con las políticas establecidas. 4 Además, ya que los perfiles de configuración pueden ser firmados y encriptados, los ajustes no pueden ser alterados o compartidos con otros. Ajustes configurables compatibles Cuentas • Exchange ActiveSync • Correo IMAP/POP • Wi-Fi • VPN • LDAP • CardDAV • CalDAV • Calendarios aceptados Políticas de contraseña • Solicitud de contraseña en el dispositivo • Permiso de valor simple • Solicitud de valor alfanumérico • Extensión mínima de contraseña • Número mínimo de caracteres complejos • Período máximo de contraseña • Tiempo antes del bloqueo automático • Historial de contraseña • Período de gracia para bloqueo del dispositivo • Número máximo de intentos fallidos Seguridad y privacidad • Envío de datos de diagnóstico a Apple • Aceptación de certificados no confiables por parte del usuario • Ejecución de copias de seguridad encriptadas Otros ajustes • Credenciales • Clips web • Ajustes de SCEP • Ajustes de APN Funcionalidad de dispositivos • Instalación de apps • Uso de la cámara • Uso de FaceTime • Captura de pantalla • Sincronización automática durante la itinerancia • Uso del marcado por voz • Compras dentro de apps • Solicitud de la contraseña de la tienda para todas las compras • Juegos multijugadores • Agregado de amigos a Game Center Aplicaciones • Uso de YouTube • Uso de iTunes Store • Uso de Safari • Configuración de preferencias de seguridad de Safari iCloud • Copias de seguridad • Sincronización de documentos y valores claves • Uso de Fotos en streaming Calificaciones de contenido • Habilitación de música y podcasts explícitos • Definición de regiones de calificaciones • Definición de calificaciones de contenidos permitidos 5 Consulta de dispositivos Además de configurar los dispositivos, el servidor MDM tiene la capacidad de consultar diversa información en los dispositivos. Esta información puede ser usada para que los productos sigan cumpliendo con las políticas necesarias. Consultas compatibles Información del dispositivo • Unique Device Identifier (UDID) • Nombre del dispositivo • iOS y versión de iOS • Nombre y número del modelo • Número de serie • Capacidad y espacio disponible • IMEI • Firmware del módem • Nivel de la batería Información de red • ICCID • Direcciones de Bluetooth® y Wi-Fi MAC • Red del operador actual • Red del operador del abonado • Versión de los ajustes del operador • Número de teléfono • Ajuste de itinerancia de datos (on/off) Información de cumplimiento y seguridad • Perfiles de configuración instalados • Certificados instalados con fecha de expiración • Lista de todas las restricciones aplicadas • Capacidad de encriptación de hardware • Presentación de contraseña Aplicaciones • Aplicaciones instaladas (ID, nombre, versión, tamaño y tamaño de datos) • Aprovisionamiento de perfiles instalados con fechas de expiración Administración Con la Administración de Dispositivos Móviles, hay una serie de funciones de un servidor MDM que se pueden realizar en los dispositivos iOS. Estas tareas incluyen la instalación y la eliminación de los perfiles de configuración y aprovisionamiento, la administración de apps, la finalización de la relación del MDM y el borrado remoto de un dispositivo. Ajustes administrados Durante el proceso inicial de configuración de un dispositivo, el servidor MDM envía perfiles de configuración al iPhone y el iPad, que son instalados en un segundo plano. Con el tiempo, los ajustes y las políticas aplicadas en el momento del registro pueden tener que ser actualizados o cambiados. Para realizar estos cambios, un servidor MDM puede instalar nuevos perfiles de configuración, y modificar o eliminar perfiles existentes en cualquier momento. Además, es posible tener que instalar las configuraciones específicas del contexto en los dispositivos iOS, dependiendo de la ubicación de un usuario o su rol en la organización. Por ejemplo, si un usuario está viajando a otro país, el servidor MDM puede requerir que las cuentas de correo sean sincronizadas manualmente, y no automáticamente. Incluso, el servidor MDM puede deshabilitar de forma remota los servicios de voz y datos para evitar que un usuario incurra en cargos por itinerancia de un proveedor de servicios inalámbricos. Apps administradas Un servidor MDM puede administrar apps de terceros en el App Store, así como apps internas de la empresa. La designación de una app como administrada permite que el servidor especifique si la app y sus datos pueden ser eliminados del dispositivo por el servidor MDM. Además, el servidor MDM puede evitar que los datos de la app administrada sean respaldados en iTunes e iCloud. 6 Para instalar una app administrada, el servidor MDM envia un comando de instalación al dispositivo del usuario. Las apps administradas requieren la aceptación del usuario previo a ser instaladas. Cuando un servidor MDM solicita la instalación de una app administrada desde el App Store, la app será canjeada con la cuenta de iTunes utilizada en el momento de instalar la app. Eliminación o borrado de dispositivos Si un dispositivo se encuentra fuera de política, se ha perdido o fue robado, o si un empleado deja la empresa, un servidor MDM puede tomar medidas para proteger la información corporativa de varias maneras. Un administrador de TI puede terminar la relación de MDM con un dispositivo mediante la eliminación del perfil de configuración que contiene la información del servidor MDM. De ese modo, se quitan todas las cuentas, ajustes y apps que eran responsables por la instalación. Alternativamente, el área de TI puede mantener el perfil de configuración MDM en el lugar y usar MDM sólo para quitar los perfiles de configuración, perfiles de aprovisionamiento y las apps administradas específicas que desea eliminar. Este enfoque mantiene al dispositivo administrado por MDM y elimina la necesidad de volver a registrarlo una vez que esté dentro de la política. Ambos métodos brindan al área de TI la capacidad de asegurar que la información únicamente esté disponible para los usuarios y dispositivos compatibles, y garantiza que los datos corporativos sean quitados sin interferir con los datos personales del usuario, tales como música, fotos o apps personales. Para eliminar definitivamente todos los contenidos y datos en el dispositivo, y restaurar los ajustes de fábrica, MDM puede borrar el iPhone y el iPad de forma remota. Si un usuario sigue buscando el dispositivo el área de TI también puede optar por enviar un comando de bloqueo remoto al dispositivo. Esto bloquea la pantalla y solicita la contraseña del usuario para desbloquearlo. Si un usuario ha olvidado la contraseña, el servidor MDM puede eliminarla desde el dispositivo y pedir al usuario que cree una nueva en un plazo de 60 minutos. Comandos de administración compatibles Ajustes administrados • Instalación de perfil de configuración • Eliminación de perfil de configuración • Itinerancia de datos • Itinerancia de voz (no está disponible en todos los operadores) Apps administradas • Instalación de app administrada • Eliminación de app administrada • Mostrar todas las apps administradas • Instalación de perfil de aprovisionamiento • Eliminación de perfil de aprovisionamiento Comandos de seguridad • Borrado remoto • Bloqueo remoto • Limpiar contraseña 7 Descripción del proceso Este ejemplo describe una implementación básica de un servidor de administración de dispositivos móviles. 1 Firewall 3 2 4 Servidor de notificaciones push de Apple Servidor MDM de terceros 5 1 Un perfil de configuración que contiene la información del servidor de administración de dispositivos móviles es enviado al dispositivo. El usuario recibe la información sobre qué será administrado y/o consultado por el servidor. 2 El usuario instala el perfil a ser incluido en el dispositivo administrado. 3 El registro del dispositivo tiene lugar a medida que el perfil es instalado. El servidor valida el dispositivo y permite el acceso. 4 El servidor envía una notificación push que lleva al dispositivo a verificar tareas o consultas. 5 El dispositivo se conecta directamente al servidor sobre HTTPS. El servidor envía comandos o solicita información. © 2012 Apple Inc. Todos los derechos reservados. Apple, el logo de Apple, FaceTime, iPad, iPhone, iTunes y Safari son marcas comerciales de Apple Inc., registradas en los EE.UU. y en otros países. iCloud e iTunes Store son marcas de servicio de Apple Inc., registradas en los EE.UU. y en otros países. App Store es una marca de servicio de Apple Inc. La palabra Bluetooth es una marca registrada de Bluetooth SIG, Inc., y cualquier uso de tal marca por Apple está bajo licencia. UNIX es una marca registrada de The Open Group. Otros nombres de productos y compañías mencionados aquí pueden ser marcas registradas de sus respectivas compañías. Las especificaciones de productos están sujetas a cambios sin previo aviso. Marzo de 2012