I. Verdadero o Falso (10 puntos)

Anuncio

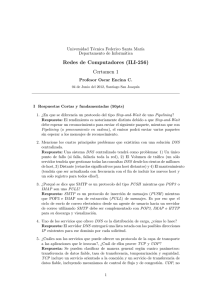

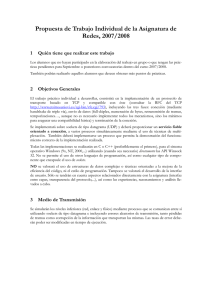

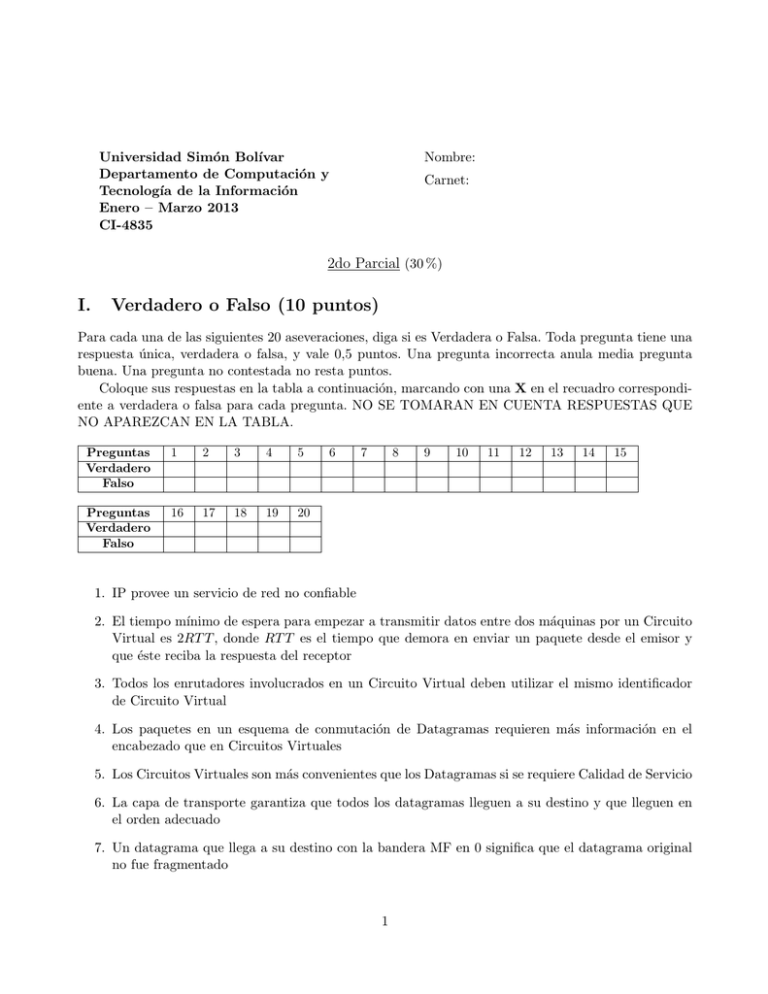

Nombre: Universidad Simón Bolı́var Departamento de Computación y Tecnologı́a de la Información Enero – Marzo 2013 CI-4835 Carnet: 2do Parcial (30 %) I. Verdadero o Falso (10 puntos) Para cada una de las siguientes 20 aseveraciones, diga si es Verdadera o Falsa. Toda pregunta tiene una respuesta única, verdadera o falsa, y vale 0,5 puntos. Una pregunta incorrecta anula media pregunta buena. Una pregunta no contestada no resta puntos. Coloque sus respuestas en la tabla a continuación, marcando con una X en el recuadro correspondiente a verdadera o falsa para cada pregunta. NO SE TOMARAN EN CUENTA RESPUESTAS QUE NO APAREZCAN EN LA TABLA. Preguntas Verdadero Falso 1 2 3 4 5 Preguntas Verdadero Falso 16 17 18 19 20 6 7 8 9 10 11 12 13 14 15 1. IP provee un servicio de red no confiable 2. El tiempo mı́nimo de espera para empezar a transmitir datos entre dos máquinas por un Circuito Virtual es 2RT T , donde RT T es el tiempo que demora en enviar un paquete desde el emisor y que éste reciba la respuesta del receptor 3. Todos los enrutadores involucrados en un Circuito Virtual deben utilizar el mismo identificador de Circuito Virtual 4. Los paquetes en un esquema de conmutación de Datagramas requieren más información en el encabezado que en Circuitos Virtuales 5. Los Circuitos Virtuales son más convenientes que los Datagramas si se requiere Calidad de Servicio 6. La capa de transporte garantiza que todos los datagramas lleguen a su destino y que lleguen en el orden adecuado 7. Un datagrama que llega a su destino con la bandera MF en 0 significa que el datagrama original no fue fragmentado 1 8. Usar datagramas cada vez más pequeños siempre permite reducir el tiempo de latencia de la información, al ir solapando el envı́o en un fragmento en un nodo con la recepción de otro fragmento en otro nodo. 9. Lo que permite identificar que varios datagramas pertenecen al mismo segmento es el contenido del campo identificador o identificación del encabezado de dichos datagramas. 10. Las direcciones IPv6 poseen el doble de longitud que las direcciones Ipv4. 11. El mecanismo de encapsulamiento (tunneling) permite a tráfico IPv4 viajar por redes IPv6 12. Los enrutadores de borde (border gateway) ejecutan tanto protocolos EGP como IGP 13. Los protocolos de Vector de Distancias funcionan bien en redes muy grandes 14. La capa de transporte permite multiplexar las conexiones de diferentes aplicaciones en una máquina a través de una misma salida de red. 15. El protocolo TCP implementa un servicio de mejor esfuerzo (best effort) 16. El mecanismo de TCP para control de flujo se basa en la comunicación de la ventana anunciada (Advertized Window ). 17. Uno de los objetivos del control de congestión es evitar que se pierdan paquetes en nodos intermedios de la red. 18. Los protocolos de ventana deslizante permiten que solamente un mensaje esté viajando por la red en todo momento. 19. El establecimiento exitoso de una conexión TCP según el protocolo de tres vı́as (three way handshake), implica el envı́o de al menos dos mensajes con la bandera SYN en 1. 20. Según el protocolo de desconexión en TCP, si el servidor inicia un proceso de cierre de la conexión pero el mensaje inicial con FIN=1 del servidor no llega al cliente por problemas en la red, entonces la conexión se mantendrá, sin cerrarse de forma permanente. II. Selección simple (6 puntos) Responda las siguientes preguntas marcando con una X su opción en cada caso, en la tabla a continuación. Cada pregunta vale 0,75 puntos. NO SE TOMARAN EN CUENTA RESPUESTAS QUE NO APAREZCAN EN LA TABLA. 2 Pregunta 1 2 3 4 5 6 7 8 a b c d e 1. Al protocolo que permite obtener la dirección MAC a partir de una dirección IP se le llama: a. RARP d. ARP b. DHCP e. Ninguna de las anteriores c. ICMP 2. La implementación del comando ping utiliza mensajes a. ICMP d. Segmentos TCP b. ARP e. Ninguna de las anteriores c. DHCP 3. ¿Cuál de los siguientes es un protocolo usado entre diferentes Sistemas Autónomos (Autonomus Systems)? a. IGP d. OSPF b. RIP e. Ninguna de las anteriores c. BGP 4. Cuál de las siguientes es solución definitiva al agotamiento de las direcciones IPv4: a. CIDR d. DHCP b. NAT/PAT e. Ninguna de las anteriores c. IPv6 5. ¿Cuál de las siguientes direcciones NO pertenece a la red X que tiene como dirección base 196.128.62.0 y máscara 255.255.254.0? a. 196.128.62.1 d. 196.128.62.34 b. 196.128.64.128 e. Ninguna de las anteriores c. 196.128.63.112 6. ¿Cuál de las siguientes NO es una máscara de red válida? 3 a. 255.255.255.128 d. 0.0.0.0 b. 255.254.254.0 e. Ninguna de las anteriores c. 255.250.0.0 7. En una conexión TCP, un fallo de temporizador provoca la reinicialización de la ventana de congestión. A partir de ese momento, la ventana de congestión d. crece linealmente primero y luego expoa. crece siempre linealmente nencialmente b. crece exponencialmente y luego de fore. Ninguna de las anteriores ma lineal c. siempre decrece desde un valor inicial alto 8. ¿Cuál de los siguientes NO se considera un ataque a la seguridad? c. Usar un programa para explorar los a. Leer el correo electrónico de una perpuertos abiertos de un servidor sona utilizando la clave provista por esa persona d. Enviar un correo electrónico modificando la dirección de remitente b. Un usuario (no administrador) utilizando un analizador de red en una red de e. Ninguna de las anteriores la organización donde trabaja III. Desarrollo (14 puntos) III.1. Fragmentación (5 puntos) Se desea que el computador A envı́e al computador B un segmento de 5000 bytes de longitud, sin embargo, no todas la redes intermedias entre A y B pueden soportar un datagrama de ese tamaño. Por ello se debe fragmentar el datagrama original para que puedan llegar estos datos a su destino. A continuación se lista el MTU (Unidad de Transmisión Máxima, en bytes) de cada una de los enlaces. El fragmento inicial se muestra en la figura. Enlace g h i j k l MTU 5000 3000 2500 3500 1500 3000 4 Adicionalmente hay que saber que el enrutador C, con el fin de repartir la carga de trabajo que recibe, debe enviar su primer datagrama por el enlace h, luego el siguiente datagrama por el enlace i y ası́ sucesivamente de forma alternada. Identificador DF MF Desplazamiento Indique cuántos datagramas llegan al computador B, indicando los valores de los campos Identificador, DF, MF y desplazamiento de cada fragmento. Coloque los valores en la tabla a la derecha. III.2. Ventana deslizante (5 puntos) Dado el siguiente esquema de ventana deslizante (esquema de créditos) usado en TCP mostrado, se le pide que indique cómo será la ventana del transmisor A en los puntos 6 y 7 y la ventana del receptor en el punto 5. Utilice las ventanas en blanco en cada punto mencionado sobre la figura. Notas sobre la figura: En el emisor, el número más a la izquierda, al lado de la primera barra vertical, denota el primer byte no confirmado en la secuencia. En el recuadro, los números corresponden a los bytes, menor y mayor respectivamente, que el emisor puede mandar (y aún no ha enviado). En el receptor, los números en el recuadro indican los bytes que pueden ser recibidos pero aún no han llegado. El número a la izquierda, fuera del recuadro, indica el byte más pequeño de la secuencia de bytes recibidos pero aún no enviada la confirmación. 5 III.3. Enrutamiento (4 puntos) Se tiene la red de la figura abajo, que implementa el algoritmo de enrutamiento de Estado de Enlaces. En t=0, el nodo 1 envia su LSP. Suponga que ningún otro nodo está enviando LSP y que todos los anteriores ya han sido procesados. Indique: 1. ¿Cuál es el mı́nimo número de nodos que atraviesa el LSP hasta llegar al nodo 6? 2. Si cada nodo tarda 1 mseg en procesar y retransmitir un LSP, y la transmisión en cada enlace tarda 1 mseg, ¿Cuándo llegará ese LSP al nodo 6? 3. ¿Cuántos mensajes se generan en total para ese LSP? 6