CentOS Linux y Servicios de Red

Anuncio

CentOS Linux y Servicios de Red

versiones 6 y 7

Antonio Vazquez

Este libro está a la venta en http://leanpub.com/centosserviciosdered

Esta versión se publicó en 2016-05-17

This is a Leanpub book. Leanpub empowers authors and publishers with the Lean Publishing

process. Lean Publishing is the act of publishing an in-progress ebook using lightweight tools and

many iterations to get reader feedback, pivot until you have the right book and build traction once

you do.

© 2014 - 2016 Antonio Vazquez

Índice general

1.- Instalación . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.1.- CentOS 6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.1.- CentOS 7 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

1

15

2.-Administración básica . . . . . . . . .

2.1.-Comandos básicos . . . . . . . . .

2.2.-Crear y editar ficheros . . . . . .

2.3.- Redirigir la salida de un comando

2.4.- Instalar software . . . . . . . . .

2.5.- Entorno gráfico . . . . . . . . . .

2.6.- Otros comandos útiles . . . . . .

2.7.- SELinux . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

27

27

29

36

36

48

58

61

3.- Networking . . . . . . . .

3.1.- IPv4 . . . . . . . . .

3.2.- IPv6 . . . . . . . . .

3.3.- Herramientas de red

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

66

66

75

77

4.- DNS . . . . . . . . . . . . . . . . . . . . . . . . .

4.1.- Servicio DNS . . . . . . . . . . . . . . . . .

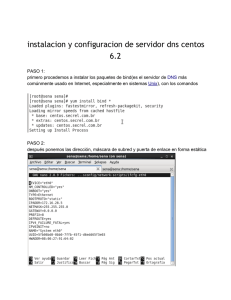

4.2.- Instalar un servidor DNS . . . . . . . . . . .

4.3.- Instalando un servidor maestro . . . . . . .

4.4.- Configuración del cliente . . . . . . . . . .

4.5.- Servidores esclavos y transferencias de zona

4.6.- DNSSEC . . . . . . . . . . . . . . . . . . . .

4.7.- Herramientas de diagnóstico . . . . . . . . .

4.8.- Resolución de problemas . . . . . . . . . . .

4.9.- Ficheros de log . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

82

82

84

87

99

101

111

114

119

124

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

1.- Instalación

1.1.- CentOS 6

Como suele ocurrir con todo, existe más de una forma de instalar CentOS en un ordenador. Sin

embargo aqui únicamente nos centraremos en la instalación típica desde DVD. Lo primero que

hay que hacer es conseguir los DVDs. Éstos se pueden descargar desde el sitio oficial de CentOS

en https://www.centos.org/. En el momento de escribir este libro, los archivos ISO para Centos

6 se podían descargar desde los enlaces disponibles en http://wiki.centos.org/Download. Podemos

seleccionar la versión exacta que queremos instalar, la arquitectura (32 ó 64 bits) y el tipo de instación

(por red, mínima, etc…). Descargaremos los ficheros CentOS-6.2-i386-bin-DVD1.iso y CentOS-6.2i386-bin-DVD2.iso. Una vez que tenemos listos los DVDs la instalación es bastante sencilla. Nos

aseguramos de que el ordenador está configurado para arrancar desde DVD y lo reiniciamos con el

primer DVD de instalación insertado. Después de unos segundos veremos la pantalla de la Fig. 1.

Fig 1:Arrancando con el DVD de instalación

Elegiremos la primera opción “Install or upgrade an existing system”, esto lanzará el programa de

instalación. Ahora se nos ofrece la posibilidad de comprobar el medio de instalación (Fig. 2). Si

1

2

1.- Instalación

estamos seguros de que los DVDs están bien pulsamos en “Skip”.

Fig 2:Comprobando los medios de instalación

Ahora el sistema arrancará el instalador gráfico (Fig. 3).

3

1.- Instalación

Fig 3:El instalador gráfico

En las siguientes pantallas tendremos que elegir el idioma y la disposición del teclado (Fig. 4 y Fig.

5).

4

1.- Instalación

Fig 4:Idioma

5

1.- Instalación

Fig 5:Disposición del teclado

Ahora tenemos que especificar si estamos instalando CentOS en un disco estándar o en un dispositivo

especial como un disco de una SAN, un dispositivo iSCSI, etc… La mayoría de las veces instalaremos

sobre discos estándar así que seleccionaremos la primera opción (Fig. 6).

6

1.- Instalación

Fig 6:Seleccionando el tipo de dispositivo

Nada más pulsar el botón “Next” aparecerá un mensaje de advertencia (Fig. 7) para informarnos de

que se va a eliminar toda la información que pudiera haber en el disco. Como se trata de un disco

vacío, o bien de un disco cuyos datos ya no necesitamos, pulsamos en “Yes, discard any data”.

7

1.- Instalación

Fig 7:Advertencia, el disco podría tener datos

El programa ahora nos pide el nombre y el dominio del ordenador que estamos a punto de instalar

(Fig. 8). Podemos introducir esta información ahora o hacerlo una vez que la instalación haya

terminado. Pulsamos “Next”.

8

1.- Instalación

Fig 8:Nombre de máquina y dominio

En las siguientes pantallas tendremos que elegir la zona horaria y la contraseña del usuario root (Fig.

9 y Fig 10).

9

1.- Instalación

Fig 9:Zona horaria

10

1.- Instalación

Fig 10:Contraseña de root

Ahora se nos presentan varias opciones antes de comenzar con la instalación tal cual (Fig. 11).

Podemos elegir utilizar todo el disco independientemente de las particiones existentes, usar solo

las particiones Linux, solo el espacio libre, personalizar el particionado, etc… Como el particionado

por defecto resulta aceptable elegiremos la primera opción y utilizaremos todo el disco. Aunque si

tenemos perfectamente claro el papel que va a desempeñar el servidor en la red sería mejor optar

por un particionamiento personalizado con volúmenes o particiones separados para los directorios

/home, /var, etc…

11

1.- Instalación

Fig 11:Opciones de particionado del disco

Veremos otro mensaje de advertencia (Fig. 12) para recordarnos que los cambios se van a escribir a

disco, y acto seguido se nos pedirá que especifiquemos qué software queremos instalar.

A la hora de elegir el software tenemos varias opciones predefinidas como servidor de Bases de

Datos, servidor Web, etc… Elegiremos inicialmente la opción “Instalación mínima” (Fig. 13) y más

tarde instalaremos el software adicional según lo necesitemos.

Fig 12:Escribiendo a disco

12

1.- Instalación

Fig 13:Selección de software

Finalmente comienza la instalación propiamente dicha (Fig. 14).

13

1.- Instalación

Fig 14:Instalando los paquetes de software

Después de unos minutos la instalación habrá finalizado (Fig. 15) y tendremos que reiniciar el

sistema.

14

1.- Instalación

Fig 15:¡Felicidades!

Una vez que el sistema arranque ya tenemos un servidor CentOS funcional (Fig. 16).

15

1.- Instalación

Fig 16:Nuestro flamante servidor

1.1.- CentOS 7

La instalación de CentOS 7 la realizaremos también desde el DVD. En el momento de escribir este

libro la imagen del DVD se puede descargar desde su sitio oficial¹. DEspués de descargar el fichero

podremos grabarlo en un DVD. Después de eso ya estamos listos para arrancar el servidor con el

DVD de instalación, siempre que el ordenador esté ya configurado en la BIOS para arrancar desde

un DVD. En unos segundos aparecerá la pantalla de la Fig. 17.

¹http://www.centos.org/download/

16

1.- Instalación

Fig 17:Arrancando con el DVD de CentOS 7 DVD

Seleccionamos la primera opción, “Install CentOS 7”. Ahora se lanzará el instalador gráfico y se nos

preguntará qué idioma queremos utilizar durante la instalación (Fig. 18).

17

1.- Instalación

Fig 18:Instalando CentOS 7

Después de hacer click en el botón “Continue” podemos ver un breve resumen de la instalación (v.

Fig 19).

18

1.- Instalación

Fig 19:Instalando CentOS 7

En esta pantalla podemos fijar la zona horaria (Fig. 20) o cambiar la distribución del teclado (Fig.

21).

19

1.- Instalación

Fig 20:Eligiendo la zona horaria

20

1.- Instalación

Fig 21:Seleccionando una distribución del teclado

Tambień podemos elegir qué paquetes de software queremos instalar (Fig. 22). La opción seleccionada por defecto es la instalación mínima (Minimal install), pero hay muchas otras opciones

disponibles, como por ejemplo Web Server o Virtualization Host. Mantendremos la opción por

defecto: “Minimal Install”.

21

1.- Instalación

Fig 22:Selección de software

Antes de comenzar con la instalación propiamente dicha, necesitamos elegir el dispositivo donde

vamos a instalar (Fig.23).

22

1.- Instalación

Fig 23:Destino de la instalación

En la mayoría de los casos la instalación se realizará sobre el disco local, pero también se pueden

seleccionar otros dispositivos como discos de la SAN.

En este punto también podríamos configurar la red pero, como preferimos hacerlo después de la

instalación, podemos omitir este paso y hacer click en el botón “Begin Installation”.

Mientras el sistema está copiando ficheros (Fig. 24) podemos configurar la contraseña del root y

crear usuarios adicionales (Fig. 25 y 26).

23

1.- Instalación

Fig 24:Instalando el sistema

24

1.- Instalación

Fig 25:Configurando la contraseña del root

25

1.- Instalación

Fig 26:Creando usuarios adicionales

Una vez que termina la instalación (Fig. 27) podemos reiniciar la máquina y comenzar a usar CentOS

7.

26

1.- Instalación

Fig 27:¡Instalación completa!

2.-Administración básica

Una vez que el sistema está instalado y listo es el momento de empezar a hacer un buen uso de él.

Este no es un libro sobre administración básica de Linux, pero intentaremos explicar brevemente los

comandos más importantes que un administrador de sistemas Linux debería conocer.

2.1.-Comandos básicos

2.1.1.-Directorios y sus contenidos(ls y cd)

Una vez logados en el sistema como root, con la contraseña que especificamos al instalar, se nos

mostrará el prompt. Inicialmente nuestra ubicación será el directorio home del root (/root), podemos

confirmar este punto con el comando pwd. Si queremos listar los ficheros y subdirectorios dentro

de /root podemos hacerlo tecleando ls.

Igual que en la vida real es posible disponer de varias carpetas para organizar nuestros documentos,

también se puede hacer lo mismo en el ordenador y crear directorios con el comando mkdir

nombre_de_directorio. Ahora, para acceder a este directorio escribiremos cd nombre_de_directorio.

Más tarde podemos retornar al directorio superior añadiendo dos puntos al comando cd (v. Fig. 28).

Fig 28:Algunos comandos básicos

27

2.-Administración básica

28

2.1.2.-Crear usuarios

Antes nos hemos logado con el usuario root, esto resulta aceptable en un sistema de prueba pero

no es aconsejable hacerlo en un sistema en producción. En vez de esto, lo mejor es logarse con un

usuario estándar y cambiar al usuario root cuando haya que realizar tareas administrativas. Vamos

a ver cómo hacerlo.

Primero tendremos que crear el usuario estándar con useradd, useradd acepta varios parámetros

en línea de comandos, pero en este caso solamente usaremos -m para crear el directorio home del

usuario. Si no estamos seguros de la lista de parámetros asociada con cada comando (casi) siempre

podemos teclear comando -h y aparecerá un texto de ayuda.

Así que tecleamos useradd -m antonio y creamos el usuario. Ahora tenemos que asignarle a este

usuario una contraseña. Lo hacemos con passwd nombre_de_usuario.

1

2

3

4

5

6

7

8

[root@delphos ~]# useradd -m antonio

[root@delphos ~]# passwd antonio

Changing password for user antonio.

New password:

BAD PASSWORD: it is based on a dictionary word

BAD PASSWORD: is too simple

Retype new password:

passwd: all authentication tokens updated successfully.

Ahora que hemos creado el usuario abandonamos la sesión con exit y volvemos a logarnos con el

usuario que acabamos de crear. A partir de ahora si queremos realizar labores de administración

podemos cambiar a root con el comando su. Cuando terminemos tecleamos exit para volver a la

cuenta estándar. Si en un momento no estamos seguros del usuario con el que estamos logados

actualmente, podemos averiguarlo en cualquier momento con el comando whoami.

1

2

3

4

5

6

7

8

9

10

[antonio@delphos ~]$ pwd

/home/antonio

[antonio@delphos ~]$ su root

Password:

[root@delphos antonio]# whoami

root

[root@delphos antonio]# exit

exit

[antonio@delphos ~]$ whoami

antonio

29

2.-Administración básica

2.2.-Crear y editar ficheros

Cuando se administra un servidor, una de las acciones más habituales y repetidas es editar ficheros

de configuración. Esto se hace con editores de texto. Linux incluye varios de ellos, tanto en modo

texto como en modo gráfico.

2.2.1.-vi

Posiblemente el editor de texto más extendido en el mundo de Linux y Unix sea vi. Por eso resulta

recomandable que todo administrador de Linux conozca, al menos básicamente, este editor.

PAra crear un nuevo fichero de texto o editar uno ya existente pasaremos el nombre de fichero como

parámetro. Por ejemplo podríamos escribir vi nuevo_fichero. Aparecerá una pantalla en blanco (v.

Fig. 29). Pero antes de introducir algún texto tenemos que pulsar la tecla “i”. Al hacerlo estamos

cambiando del “modo comando” al “modo inserción”.

Fig 29:Crear un nuevo fichero con vi

Una vez en el modo insertar podemos teclear el texto (v. Fig. 30).

30

2.-Administración básica

Fig 30:Insertar texto en vi

Si cometemos un error o queremos cambiar algo deberemos cambiar de nuevo al modo comando

pulsando la tecla esc. Ahora podremos mover el cursor con las teclas del cursos y suprimir un carácter

con la tecla ‘x’. Por ejemplo, si queremos sustituir la palabra ‘king’ por ‘queen’ colocaremos el cursor

sobre la letra ‘k’ y pulsaremos la tecla ‘x’ 4 veces. Una vez que hemos borrado la palabra ‘king’

tendremos que teclear el nuevo texto, para ello cambiamos otra vez a modo insertar pulsando la

tecla ‘i’. Tendremos que repetir este proceso cada vez que queramos cambiar o borrar algo y cuando

hayamos terminado guardaremos el fichero y cerraremos vi. Para guardar el fichero en cualquier

momento basta con cambiar a modo comando y teclear “:w” sin las comillas (v. Fig. 31). Para salir del

programa hacemos exactamente lo mismo pero en lugar de teclear “:w” teclearemos “:q”. También

es posible guardar y salir en una misma operación con “:wq”.

31

2.-Administración básica

Fig 31:Guardar el fichero de texto

2.2.2.-nano

Otro editor de texto bastante conocido en Linux es nano. Su uso no está tan extendido como el de

vi pero, por otra parte, mucha gente lo considera más amigable.

Nano normalmente no se instala por defecto, por lo que será necesario instalarlo con yum (v. sección

2.3.- “Instalando software”).

1

2

3

4

5

6

7

8

9

10

11

[root@delphos ~]# nano

-bash: nano: command not found

[root@delphos ~]# yum provides nano

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* c6-media:

nano-2.0.9-7.el6.i686 : A small text editor

Repo

: c6-media

Matched from:

[root@delphos ~]# yum install nano

Para abrir o crear un fichero solo necesitamos teclear nano nombre_del_fichero” Por ejemplo,

nano otro_fichero_de_texto.txt. Una vez que lanzamos nano (v. Fig. 32) podemos teclear el texto

directamente, usando las teclas exactamente igual que haríamos en cualquier procesador de texto

del tipo WYSIWYG. Cuando hayamos terminado pulsaremos Ctrl-X para guardar el fichero.

32

2.-Administración básica

Fig 32:Nano

2.2.3.-cat

Otro de los comandos que podemos utilizar es cat, el cual mostrará directamente en pantalla el

contenido del fichero que se le pase como parámetro. Por ejemplo, si quisieramos ver el contenido

del fichero /etc/group teclearíamos esto:

1

2

3

4

5

6

7

8

9

10

[root@localhost named]# cat /etc/group

root:x:0:root

bin:x:1:root,bin,daemon

daemon:x:2:root,bin,daemon

sys:x:3:root,bin,adm

adm:x:4:root,adm,daemon

tty:x:5:

.

.

.

2.2.4.-grep

Este es uno de los comandos más útiles para el administrador. Como entrada recibe un fichero o bien

la salida de otro comando y muestra solo las líneas del fichero que contienen un determinado patrón.

Por ejemplo, para ver el contenido del fichero /etc/passwd podríamos usar cat como ya hemos visto.

2.-Administración básica

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

33

[root@delphos ~]# cat /etc/passwd

root:x:0:0:root:/root:/bin/bash

bin:x:1:1:bin:/bin:/sbin/nologin

daemon:x:2:2:daemon:/sbin:/sbin/nologin

adm:x:3:4:adm:/var/adm:/sbin/nologin

lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin

sync:x:5:0:sync:/sbin:/bin/sync

shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown

halt:x:7:0:halt:/sbin:/sbin/halt

mail:x:8:12:mail:/var/spool/mail:/sbin/nologin

uucp:x:10:14:uucp:/var/spool/uucp:/sbin/nologin

operator:x:11:0:operator:/root:/sbin/nologin

games:x:12:100:games:/usr/games:/sbin/nologin

gopher:x:13:30:gopher:/var/gopher:/sbin/nologin

ftp:x:14:50:FTP User:/var/ftp:/sbin/nologin

nobody:x:99:99:Nobody:/:/sbin/nologin

dbus:x:81:81:System message bus:/:/sbin/nologin

vcsa:x:69:69:virtual console memory owner:/dev:/sbin/nologin

saslauth:x:499:76:"Saslauthd user":/var/empty/saslauth:/sbin/nologin

postfix:x:89:89::/var/spool/postfix:/sbin/nologin

qpidd:x:498:499:Owner of Qpidd Daemons:/var/lib/qpidd:/sbin/nologin

sshd:x:74:74:Privilege-separated SSH:/var/empty/sshd:/sbin/nologin

named:x:25:25:Named:/var/named:/sbin/nologin

ntp:x:38:38::/etc/ntp:/sbin/nologin

dhcpd:x:177:177:DHCP server:/:/sbin/nologin

tcpdump:x:72:72::/:/sbin/nologin

apache:x:48:48:Apache:/var/www:/sbin/nologin

antonio:x:500:500::/home/antonio:/bin/bash

Pero si quisieramos ver solamente la línea del usuario root podríamos pasar la salida del cat al

comando grep. Para hacer esto necesitamos conectar ambos comandos con el símbolo “|”, lo que se

denomina en inglés pipe. Escribiríamos esto:

1

2

[root@delphos ~]# cat /etc/passwd | grep root

root:x:0:0:root:/root:/bin/bash

Ahora solo se muestran las lineas que contienen la palabra root.

Una opción muy útil de grep es “-v”, lo que hace esta opción es mostrar todas las líneas que NO

contienen un cierto término o patrón. Por ejemplo, varios ficheros de configuración tienen muchas

líneas comentadas que comienzan por el símbolo (#). En estos casos siempre resulta mucho más fácil

ver solo las líneas que no están comentadas.

34

2.-Administración básica

1

2

3

4

5

6

7

8

9

10

11

12

13

[root@delphos ~]# cat /etc/ssh/sshd_config | grep -v "#"

.

.

.

Protocol 2

SyslogFacility AUTHPRIV

.

.

PasswordAuthentication yes

ChallengeResponseAuthentication no

.

.

2.2.5.-more

Si el fichero que intentamos ver con cat es demasiado grande, no podremos ver todo el contenido

en una única pantalla y el texto se desplazará automáticamente hacia abajo. Si queremos ver el

contenido completo podemos usar el comando more. De este modo podemos ver todo el contenido

pantalla a pantalla, pasando manualmente de una a otra.

[root@localhost ∼]# more /var/log/messages

Fig 33:Viendo el contenido de un fichero con more

2.-Administración básica

35

2.2.6.-less

El comando less es muy parecido a more, con él también podemos ver un fichero grande pantalla a

pantalla. La única diferencia es que less nos permite retroceder a la página anterior, mientras que con

more cuando avanzamos a la siguiente pantalla ya no podemos retroceder (al menos que salgamos

de more y lo ejecutemos de nuevo).

2.2.7.-head

Hemos visto que podemos usar cat para ver el contenido de un fichero. Sin embargo, si el fichero es

muy grande el contenido ocupará varias pantallas. Como ya hemos visto podemos usar more o less

para ver todo el contenido pantalla a pantalla, pero es posible que solo queramos ver las primeras

líneas. Si este es el caso podemos escribir head nombre_del_fichero y veremos las 10 primeras líneas

(por defecto) del fichero.

1

2

3

4

5

6

7

8

9

10

11

12

[root@localhost named]# head /etc/group

root:x:0:root

bin:x:1:root,bin,daemon

daemon:x:2:root,bin,daemon

sys:x:3:root,bin,adm

adm:x:4:root,adm,daemon

tty:x:5:

disk:x:6:root

lp:x:7:daemon,lp

mem:x:8:

kmem:x:9:

[root@localhost named]#

Si queremos ver solo las 3 primeras líneas usaremos -n 3. Por ejemplo:

1

2

3

4

5

[root@localhost named]# head -n 3 /etc/group

root:x:0:root

bin:x:1:root,bin,daemon

daemon:x:2:root,bin,daemon

[root@localhost named]#

2.2.8.-tail

Tail es un comando similar a head, pero muestra las últimas líneas del fichero en lugar de las

primeras. Para ver las últimas 4 líneas del fichero /etc/group podemos hacer esto:

2.-Administración básica

1

2

3

4

5

6

36

[root@localhost named]# tail -n 4 /etc/group

qpidd:x:499:

sshd:x:74:

antonio:x:500:

named:x:25:

[root@localhost named]#

Una opción realmente útil de tail es -f. Con ella se mostrarán en pantalla las últimas líneas del fichero

y las líneas que se vayan añadiendo a partir de ese momento. Por ejemplo, si queremos ver qué

eventos del sistema están teniendo lugar en este momento podemos abrir el fichero /var/log/messages

con la opción -f. Cuando hayamos terminado podemos salir pulsando Ctrl-C.

2.3.- Redirigir la salida de un comando

Al hablar del comando grep, vimos que podíamos asociar la salida de un programa a la entrada de

otro programa. Cuando tecleamos “cat /etc/passwd | grep root”, lo que estamos haciendo es pasar

los datos de salida del comando cat como parámetro de entrada para el programa grep.

También podríamos redirigir la salida a un fichero. Por ejemplo. si queremos ogtener una lista con el

contenido de la carpeta /etc, podemos redirigir la salida al fichero cat.txt. Entonces solo tendremos

que abrir el fichero con cualquier editor.

1

2

3

4

5

6

7

8

9

10

[root@delphos ~]# ls /etc/ > etc.txt

[root@delphos ~]# cat etc.txt

adjtime

aliases

aliases.db

alternatives

anacrontab

.

.

.

2.4.- Instalar software

Una de las principales tareas de un administrador es la instalación de nuevo software. En CentOS

esto se hace principalmente con las utilidades rpm y yum. La aplicación rpm fue desarrollada por

RedHat como un gestor de paquetes de software, permite al usuario instalar paquetes fácilmente y

mantiene una base de datos con todo el software instalado en el sistema. El fichero rpm contiene el

código binario que será instalado, así como los scripts que necesitan ser ejecutados antes o después

de la instalación, con el fin de copiar los ficheros a su destino, crear directorios, etc… Por ejemplo,

si tenemos el DVD de CentOS en /media/cdrom podríamos instalar un rpm así:

2.-Administración básica

1

2

3

37

[root@delphos ~]# rpm -ivh /media/cdrom/Packages/gedit-2.28.4-3.el6.i686.rpm

Preparing...

########################################### [100%]

package gedit-1:2.28.4-3.el6.i686 is already installed

Le decimos a rpm que instale (-i) el paquete gedit, y que nos muestre el progreso de la instalación

(-h) y toda la información posible.

En cualquier momento podemos revisar el software instalado en el sistema con rpm.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

[root@delphos ~]# rpm -qa

libnl-1.1-14.el6.i686

ca-certificates-2010.63-3.el6_1.5.noarch

python-iwlib-0.1-1.2.el6.i686

centos-release-6-2.el6.centos.7.i686

pciutils-3.1.4-11.el6.i686

iwl5000-firmware-8.83.5.1_1-1.el6_1.1.noarch

lsof-4.82-2.el6.i686

xorg-x11-drv-ati-firmware-6.14.2-7.el6.noarch

libedit-2.11-4.20080712cvs.1.el6.i686

iwl4965-firmware-228.61.2.24-2.1.el6.noarch

libpcap-1.0.0-6.20091201git117cb5.el6.i686

.

.

.

Si queremos comprobar que el paquete llamado gedit está instalado podemos hacerlo combinando

el comando rpm con grep.

1

2

[root@delphos ~]# rpm -qa | grep -i gedit

gedit-2.28.4-3.el6.i686

Y finalmente, si queremos borrar el paquete instalado, podemos hacerlo muy fácilmente.

1

2

3

[root@delphos ~]# rpm -e gedit

[root@delphos ~]# rpm -qa | grep -i gedit

[root@delphos ~]#

Cada fichero rpm también nos informa de los demás rpms de los que depende, es decir, los ficheros

rpm que deben estar ya instalados para que el rpm que queremos instalar funcione correctamente.

Podría ocurrir, y de hecho sucede, que un determinado software depende de cierta libreria para

funcionar, la cual a su vez depende de otro componente. Por ejemplo, si intentamos instalar logwatch

recibiremos el siguiente mensaje.

38

2.-Administración básica

1

2

3

4

5

[root@delphos ~]# rpm -ivh /media/cdrom/Packages/logwatch-7.3.6-49.el6.noarch.rp\

m

error: Failed dependencies:

mailx is needed by logwatch-7.3.6-49.el6.noarch

perl(Date::Manip) is needed by logwatch-7.3.6-49.el6.noarch

Este fenómeno ha sido llamado “dependency hell”, y ha sido una pesadilla para los administradores

de Linux durante años. Para resolver este problema se creó yum. Yum intenta comprobar y resolver

automáticamente todas las dependencias que un determinado paquete de software pueda tener. De

tal modo que la instalación pase a ser una tarea de lo más sencilla.

2.4.1.- Configurando yum en Centos 6

Se puede configurar yum para que busque los paquetes de software en distintos repositorios.

Por defecto está configurado para buscarlos en http://mirror.centos.org. Si no tenemos conexión a

Internet, tendremos que especificarle a yum que use el DVD local como repositorio. Este repositorio

ya está configurado, pero se encuentra deshabilitado por defecto. En el directorio /etc/yum.repos.d

podemos ver los ficheros asociados con los repositorios de yum.

1

2

[root@delphos ~]# ls /etc/yum.repos.d/

CentOS-Base.repo CentOS-Debuginfo.repo

CentOS-Media.repo

Podemos editar el fichero CentOS-Media.repo para habilitar el repositorio, pero también podemos

hacerlo utilizando el propio yum. Si tecleamos yum, el comando nos mostrará en pantalla las

diferentes opciones disponibles. Para ver los repositorios actuales ejecutaremos yum repolist.

1

2

3

4

5

6

7

8

9

10

11

[root@delphos ~]# yum repolist

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

Could not retrieve mirrorlist http://mirrorlist.centos.org/?release=6&arch=i386&\

repo=os error was

14: PYCURL ERROR 6 - "Couldn't resolve host 'mirrorlist.centos.org'"

repo id

repo name

status

base

CentOS-6 - Base

0

extras

CentOS-6 - Extras

0

updates

CentOS-6 - Updates

0

repolist: 0

Para asegurarnos de que yum utiliza únicamente el repositorio del DVD local, tendremos que

deshabilitar todos los repositorios y activar posteriormente el repositorio c6-media. Esto podemos

39

2.-Administración básica

hacerlo con las opciones –disablerepo y –enablerepo. El comando completo para listar los paquetes

de software disponibles en el dvd local sería este: yum –disablerepo=* –enablerepo=c6-media list.

Si ejecutamos el comando yum list, veremos todos los paquetes disponibles en este repositorio,

siempre que el dvd esté montado. Si no es así, podemos montarlo en cualquier momento con el

comando mount. Por ejemplo, para montar el cdrom en el directorio /media/cdrom creamos el

directorio (si no existe) y ejecutamos el comando mount /dev/cdrom /media/cdrom.

1

2

3

[root@delphos ~]# mkdir /media/cdrom

[root@delphos ~]# mount /dev/cdrom /media/cdrom/

mount: block device /dev/sr0 is write-protected, mounting read-only

Aquí podemos ver parte del listado de paquetes disponibles.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

[root@delphos ~]# yum --disablerepo=* --enablerepo=c6-media list

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* c6-media:

Installed Packages

ConsoleKit.i686

0.4.1-3.el6

-CentOS-201112130233.i386/6.2

ConsoleKit-libs.i686

0.4.1-3.el6

-CentOS-201112130233.i386/6.2

GConf2.i686

2.28.0-6.el6

MAKEDEV.i686

3.24-6.el6

-CentOS-201112130233.i386/6.2

ORBit2.i686

2.14.17-3.1.el6

acl.i686

2.2.49-6.el6

-CentOS-201112130233.i386/6.2

aic94xx-firmware.noarch

30-2.el6

-CentOS-201112130233.i386/6.2

alsa-lib.i686

1.0.22-3.el6

apr.i686

1.3.9-3.el6_1.2

apr-util.i686

1.3.9-3.el6_0.1

apr-util-ldap.i686

1.3.9-3.el6_0.1

atk.i686

1.28.0-2.el6

atmel-firmware.noarch

1.3-7.el6

-CentOS-201112130233.i386/6.2

attr.i686

2.4.44-7.el6

-CentOS-201112130233.i386/6.2

audit.i686

2.1.3-3.el6

-CentOS-201112130233.i386/6.2

audit-libs.i686

2.1.3-3.el6

@anaconda\

@anaconda\

@c6-media

@anaconda\

@c6-media

@anaconda\

@anaconda\

@c6-media

@c6-media

@c6-media

@c6-media

@c6-media

@anaconda\

@anaconda\

@anaconda\

@anaconda\

40

2.-Administración básica

30

31

32

33

34

35

36

37

38

39

40

41

42

-CentOS-201112130233.i386/6.2

authconfig.i686

-CentOS-201112130233.i386/6.2

avahi-libs.i686

b43-openfwwf.noarch

-CentOS-201112130233.i386/6.2

basesystem.noarch

-CentOS-201112130233.i386/6.2

bash.i686

-CentOS-201112130233.i386/6.2

.

.

.

6.1.12-5.el6

@anaconda\

0.6.25-11.el6

5.2-4.el6

@c6-media

@anaconda\

10.0-4.el6

@anaconda\

4.1.2-8.el6.centos

@anaconda\

2.4.2.- Configurando yum en Centos 7

En CentOS 7 no existe ningún repositorio para el dvd local definido por defecto. Así que tendremos

que crearlo manualmente. En el directorio /etc/yum.repo.d/ veremos esto.

1

2

3

[root@Centos7 ~]# ls /etc/yum.repos.d/

CentOS-Base.repo CentOS-Debuginfo.repo

[root@Centos7 ~]#

CentOS-Sources.repo

CentOS-Vault.repo

Tenemos que creat un nuevo fichero llamado CentOS-Media.repo para este nuevo repositorio.

1

2

3

4

5

6

[root@Centos7 yum.repos.d]# cat CentOS-Media.repo

[c7-media]

name=CentOS-$releasever - Media

baseurl=file:///media/cdrom/

gpgcheck=0

enabled=0

Tendremos que crear el directorio /media/cdrom y montar el cdrom también.

1

2

3

[root@Centos7 ~]# mkdir /media/cdrom

[root@CentOS7 ~]# mount /dev/cdrom /media/cdrom/

mount: block device /dev/sr0 is write-protected, mounting read-only

Ahora podemos comprobar si este nuevo repositorio funciona listando los paquetes disponibles.

41

2.-Administración básica

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

[root@Centos7 yum.repos.d]# yum --disablerepo=* --enablerepo=c7-media list

Installed Packages

ModemManager-glib.x86_64

NetworkManager.x86_64

conda

NetworkManager-glib.x86_64

conda

NetworkManager-tui.x86_64

conda

acl.x86_64

aic94xx-firmware.noarch

alsa-firmware.noarch

alsa-lib.x86_64

alsa-tools-firmware.x86_64

audit.x86_64

audit-libs.x86_64

authconfig.x86_64

avahi.x86_64

avahi-autoipd.x86_64

avahi-libs.x86_64

basesystem.noarch

.

.

.

1.1.0-6.git20130913.el7

@anaconda

1:0.9.9.1-13.git20140326.4dba720.el7

@ana\

1:0.9.9.1-13.git20140326.4dba720.el7 @ana\

1:0.9.9.1-13.git20140326.4dba720.el7 @ana\

2.2.51-12.el7

30-6.el7

1.0.27-2.el7

1.0.27.2-3.el7

1.0.27-4.el7

2.3.3-4.el7

2.3.3-4.el7

6.2.8-8.el7

0.6.31-13.el7

0.6.31-13.el7

0.6.31-13.el7

10.0-7.el7.centos

@anaconda

@anaconda

@anaconda

@anaconda

@anaconda

@anaconda

@anaconda

@anaconda

@anaconda

@anaconda

@anaconda

@anaconda

2.4.3.- Opciones de yum

Yum es una herramiente bastante versátil, hemos visto cómo listar los paquetes, pero también

podemos listar colecciones de paquetes llamadas grupos(groups). Para listar estos grupos podríamos

teclear yum –disablerepo=* –enablerepo=c6-media grouplist. Después de esto veremos en la

pantalla una lista con los grupos ya instalados y aquellos que se pueden instalar. En este ejemplo

podría haber alguna diferencia entre CentOS 6 y CentOS 7, ya que las versiones de yum son

diferentes. Por ejemplo, algunos grupos podrían no aparecer por defecto en CentOS 7, en este caso

deberíamos usar la opción “group list hidden”.

En CentOS 6:

2.-Administración básica

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

[root@delphos ~]# yum --disablerepo=* --enablerepo=c6-media grouplist

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* c6-media:

Setting up Group Process

Checking for new repos for mirrors

Installed Groups:

Client management tools

E-mail server

Graphical Administration Tools

Messaging Client Support

Systems Management Messaging Server support

Installed Language Groups:

Arabic Support [ar]

Armenian Support [hy]

Georgian Support [ka]

.

.

.

En CentOS 7:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

[root@CentOS7 ~]# yum --disablerepo=* --enablerepo=c7-media group list

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

Available environment groups:

Minimal Install

Infrastructure Server

File and Print Server

Basic Web Server

Virtualization Host

Server with GUI

GNOME Desktop

KDE Plasma Workspaces

Development and Creative Workstation

Installed groups:

System Administration Tools

Available Groups:

Compatibility Libraries

Console Internet Tools

Development Tools

Graphical Administration Tools

42

2.-Administración básica

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

Legacy UNIX Compatibility

Scientific Support

Security Tools

Smart Card Support

System Management

Done

[root@CentOS7 ~]# yum --disablerepo=* --enablerepo=c7-media group list hidden

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

Available environment groups:

Minimal Install

Infrastructure Server

File and Print Server

Basic Web Server

Virtualization Host

Server with GUI

GNOME Desktop

KDE Plasma Workspaces

Development and Creative Workstation

Installed groups:

Core

E-mail Server

Network Infrastructure Server

System Administration Tools

Available Groups:

Additional Development

Anaconda Tools

Backup Client

Backup Server

Base

Compatibility Libraries

Conflicts (Client)

Conflicts (Server)

Conflicts (Workstation)

Console Internet Tools

DNS Name Server

Debugging Tools

Desktop Debugging and Performance Tools

Development Tools

Dial-up Networking Support

Directory Client

43

2.-Administración básica

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

Directory Server

Emacs

FTP Server

File and Storage Server

Fonts

GNOME

GNOME Applications

Graphical Administration Tools

Graphics Creation Tools

Guest Agents

Guest Desktop Agents

Hardware Monitoring Utilities

High Availability

Identity Management Server

Infiniband Support

Input Methods

Internet Applications

Internet Browser

Java Platform

KDE

KDE Applications

KDE Multimedia Support

Large Systems Performance

Legacy UNIX Compatibility

Legacy X Window System Compatibility

Load Balancer

Mainframe Access

MariaDB Database Client

MariaDB Database Server

Multimedia

Network File System Client

Networking Tools

Office Suite and Productivity

PHP Support

Performance Tools

Perl Support

Perl for Web

Platform Development

PostgreSQL Database Client

PostgreSQL Database Server

Print Server

Printing Client

44

2.-Administración básica

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

45

Python

Remote Desktop Clients

Remote Management for Linux

Resilient Storage

Ruby Support

Scientific Support

Security Tools

Smart Card Support

System Management

Technical Writing

Virtualization Client

Virtualization Hypervisor

Virtualization Platform

Virtualization Tools

Web Server

Web Servlet Engine

X Window System

Done

Si quisiéramos instalar uno de estos grupos, como “Hardware monitoring utilities”, podríamos

obtener algo más de información con el parámetro groupinfo.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

[root@delphos www]# yum --disablerepo=* --enablerepo=c6-media groupinfo "Hardwar\

e monitoring utilities"

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* c6-media:

Setting up Group Process

Checking for new repos for mirrors

Group: Hardware monitoring utilities

Description: A set of tools to monitor server hardware

Default Packages:

smartmontools

Optional Packages:

edac-utils

lm_sensors

Como podemos ver, el grupo cinsiste en un paquete por defecto y dos paquetes opcionales. Los

paquetes por defecto se instalarán siempre que instalamos el grupo, mientras que los paquetes

opcionales se instalarán solo si así los especificamos. De tal modo que para instalar el grupo con sus

2.-Administración básica

46

paquetes opcionales tendríamos que usar este comando: ‘yum –disablerepo=* –enablerepo=c6media –setopt=group_package_types=optional groupinstall “Hardware monitoring utilities”‘.

A continuación aparecerá una pantalla informativa pidiendo la confirmación. Decimos yes (y).

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

[root@delphos ~]# yum --disablerepo=* --enablerepo=c6-media --setopt=group_packa\

ge_types=optional groupinstall "Hardware monitoring utilities"

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* c6-media:

Setting up Group Process

Checking for new repos for mirrors

Resolving Dependencies

--> Running transaction check

---> Package edac-utils.i686 0:0.9-14.el6 will be installed

---> Package lm_sensors.i686 0:3.1.1-10.el6 will be installed

--> Finished Dependency Resolution

Dependencies Resolved

================================================================================

Package

Arch

Version

Repository

Size

================================================================================

Installing:

edac-utils

i686

0.9-14.el6

c6-media

40 k

lm_sensors

i686

3.1.1-10.el6

c6-media

122 k

Transaction Summary

================================================================================

Install

2 Package(s)

Total download size: 162 k

Installed size: 415 k

Is this ok [y/N]: y

Downloading Packages:

-------------------------------------------------------------------------------Total

2.0 MB/s | 162 kB

00:00

Running rpm_check_debug

Running Transaction Test

Transaction Test Succeeded

Running Transaction

Installing : lm_sensors-3.1.1-10.el6.i686

1/2

Installing : edac-utils-0.9-14.el6.i686

2/2

47

2.-Administración básica

40

41

42

43

Installed:

edac-utils.i686 0:0.9-14.el6

lm_sensors.i686 0:3.1.1-10.el6

Complete!

Otra característica muy útil de yum es su capacidad de identificar en qué paquete se ubica un

determinado comando. Por ejemplo, una de las herramientas más útiles para el administrador

Linux son las páginas del man, las cuales proporcionan una gran cantidad de información sobre

los distintos comandos y ficheros de configuración del sistema. Pero como hemos realizado una

instalación mínima de CentOS, esta utilidad no estará instalada. Sin embargo, podemos identificar

el paquete que contiene esta herramienta con la ayuda de yum.

1

2

3

4

5

6

7

8

9

[root@delphos ~]# man

-bash: man: command not found

[root@delphos ~]# yum --disablerepo=* --enablerepo=c6-media provides man

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* c6-media:

man-1.6f-29.el6.i686 : A set of documentation tools: man, apropos and whatis

Repo

: c6-media

Matched from:

Como podemos ver, el paquete que debemos instalar se llama - como cabría esperar - man. En este

caso el nombre del paquete es muy intuitivo, pero no siempre sucede esto y, en esos casos, yum

resulta de mucha ayuda. Ahora con solo teclear “yum –disablerepo=* –enablerepo=c6-media install

man”, podremos usar man para obtener información de cualquier comando.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

[root@delphos ~]# yum --disablerepo=* --enablerepo=c6-media install man

[root@delphos ~]# man ls

LS(1)

User Commands

LS(1)

NAME

ls - list directory contents

SYNOPSIS

ls [OPTION]... [FILE]...

DESCRIPTION

List information about the FILEs (the current directory by default).

Sort entries alphabetically if none of -cftuvSUX nor --sort is speci�

fied.

48

2.-Administración básica

16

17

18

19

20

21

22

23

24

25

26

27

Mandatory

too.

arguments

to

long

options are mandatory for short options

-a, --all

do not ignore entries starting with .

-A, --almost-all

do not list implied . And ..

.

.

.

2.5.- Entorno gráfico

2.5.1.- CentOS 6

Después de realizar una instalación mínima, no tendremos entorno gráfico. Si queremos iniciar el

servidor en modo gráfico necesitaremos instalar los siguientes grupos de paquetes:

1

2

[root@localhost ~]# yum groupinstall desktop

[root@localhost ~]# yum groupinstall "X Window System"

Una vez que tenemos instalados ambos grupos, podemos pasar al modo gráfico con el comando init

5.

1

[root@localhost ~]# init 5

La primera vez veremos una página de bienvenida (Fig. 34) y la habitual información sobre la licencia

(Fig. 35). A continuación, el sistema nos pedirá que creemos un usuario normal (no root) (Fig. 36).

49

2.-Administración básica

Fig 34:Instalando el entorno gráfico

50

2.-Administración básica

Fig 35:Información sobre la licencia

51

2.-Administración básica

Fig 36:Creando un usuario

A continuación tendremos que introducir o confirmar los datos acerca de la fecha y la hora (Fig. 37).

Después podemos activar Kdump (Fig. 38) si así lo deseamos y tenemos suficiente memoria. Kdump

puede usarse para ayudar a resolver un posible fallo del kernel. La forma de utilizar kdump está más

allá del ámbito de este libro.

52

2.-Administración básica

Fig 37:Fecha y hora

53

2.-Administración básica

Fig 38:Kdump

Finalmente vemos la pantalla de login gráfico (Fig. 39).

54

2.-Administración básica

Fig 39:Login gráfico

2.5.2.- CentOS 7

Si utilizamos CentOS 7 los paquetes que tenemos que instalar son estos:

1

2

3

4

[root@CentOS7 ~]# yum --disablerepo=* --enablerepo=c7-media group install "X Win\

dow System"

[root@CentOS7 ~]# yum --disablerepo=* --enablerepo=c7-media group install "Gnome\

Desktop"

Cuando la instalación finalice podremos lanzar el entorno gráfico con startx.

1

[root@CentOS7 ~]# startx

En un momento veremos esto (v. Fig. 40).

55

2.-Administración básica

Fig 40: Configuración inicial

Como podemos ver, falta la información de la licencia, así que hacemos click en “LICENSE

INFORMATION” y aceptamos la licencia (v. Fig. 41).

56

2.-Administración básica

Fig 41: Información de licencia

Después de aceptar la licencia y pulsar el botón “Done” podemos ver que la licencia ha sido aceptada

(v. Fig. 42).

57

2.-Administración básica

Fig 42: Finalizando la configuración

Hacemos click en “Finish configuration” y accedemos a la ventana de login gráfico (Fig. 43).

58

2.-Administración básica

Fig 43:Login gráfico

2.6.- Otros comandos útiles

2.6.1.- chmod

Cada fichero en un sistema Linux tiene un conjunto de permisos asociados, es decir, no todos

los usuarios pueden leer o modificar el fichero. Algunos usuarios podrían abrir el fichero y

ejecutarlo (si es un fichero binario o un script), algunos otros podrían modificar su contenido, etc…

Tradicionalmente en Linux existen tres conjuntos de permisos asociados a cada fichero, para el

propietario, el grupo y el resto de usuarios. Podemos ver estos permisos con el comand ols -l. Por

ejemplo…

1

2

[root@localhost named]# ls -l /etc/init.d/named

-rwxr-xr-x. 1 root root 6806 Dec 7 2011 /etc/init.d/named

En este caso el propietario (root) puede leer (r), escribir(w) y ejecutar(x) el script /etc/init.d/named.

El grupo(root) solo puede leerlo y ejecutarlo. Y el resto de usuarios solo pueden leer y ejecutar el

fichero también.

Si por alguna razón necesitamos cambiar los permisos podemos hacerlo con chmod. Necesitamos

concretar qué grupo de permisos queremos modificar: u (propietario), g (grupo), o (otro) o bien a

2.-Administración básica

59

(los 3 grupos). También debemos especificar si queremos añadir (+) o quitar (-) el permiso. Veamos

un par de ejemplos.

1

2

3

[root@localhost named]# chmod o+w /etc/init.d/named

[root@localhost named]# ls -l /etc/init.d/named

-rwxr-xrwx. 1 root root 6806 Dec 7 2011 /etc/init.d/named

Hemos añadido(+) permiso de escritura(w) al resto de usuarios(other).

1

2

3

[root@localhost named]# chmod o-w /etc/init.d/named

[root@localhost named]# ls -l /etc/init.d/named

-rwxr-xr-x. 1 root root 6806 Dec 7 2011 /etc/init.d/named

Y ahora revertimos la situación quitando(-) el permiso de escritura.

2.6.2.- tee

Ya hemos visto que se puede redirigir la salida de un comando a un fichero.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

[root@delphos ~]# ls /var/ > var_folder.txt

[root@delphos ~]# cat var_folder.txt

cache

db

empty

games

lib

local

lock

log

mail

named

nis

opt

preserve

run

spool

tmp

www

yp

Pero a veces puede que nos interese ver la salida del comando en pantalla al mismo tiempo que

redirigimos dicha salida a un fichero. Podemos hacer esto con tee.

2.-Administración básica

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

60

[root@delphos ~]# ls /var/ | tee var_folder.txt

cache

db

empty

games

lib

local

lock

log

mail

named

nis

opt

preserve

run

spool

tmp

www

yp

[root@delphos ~]# cat var_folder.txt

cache

db

empty

games

lib

local

lock

log

mail

named

nis

opt

preserve

run

2.6.3.- rm

A veces necesitamos eliminar ficheros o directorios, para hacerlo podemos usar rm. Por ejemplo,

para eliminar un fichero llamado file_to_delete.txt solo tendríamos que teclear esto:

2.-Administración básica

1

2

61

[root@delphos ~]# rm file_to_delete.txt

rm: remove regular empty file `file_to_delete.txt'? y

Por defecto rm pide confirmación antes de borrar un fichero, pero podemos forzar el borrado sin

necesidad de confirmar usando el parámetro -f. Si queremos borrar una carpeta tendremos que usar

el parámetro -r (recursivo).

1

2

3

4

5

[root@delphos ~]# rm -f file_to_delete.txt

rm: descend into directory `folder_to_delete'? y

rm: remove regular file `folder_to_delete/one.txt'? y

rm: remove regular file `folder_to_delete/two.txt'? y

rm: remove regular file `folder_to_delete/three.txt'? y

2.7.- SELinux

SELinux es un mecanismo de defensa desarrollado por la NSA. Se podría describir brevemente como

un mecanismo de seguridad que crea otra capa de protección contra accesos no autorizados y limita

el daño que una intrusión podría causar al sistema.

En un sistema Linux, SELinux podría estar en uno de estos tres estados:

• Disabled. SELinux no se está ejecutando y, por lo tanto, no realizará ninguna acción.

• Permissive. SELinux monitoriza el comportamiento del sistema y registra la actividad, pero

no bloquerá ni interferirá en ningún modo en las acciones del sistema.

• Enforcing. SELinux está en ejecución y, dependiendo de la configuración, podría bloquear

ciertas acciones efectuadas por los procesos en ejecución en el sistema.

Podemos ver si SELinux está en ejecución con el siguiente comando:

1

2

3

4

5

6

7

[root@localhost named]# sestatus

SELinux status:

enabled

SELinuxfs mount:

/selinux

Current mode:

enforcing

Mode from config file:

enforcing

Policy version:

24

Policy from config file:

targeted

En este caso podemos ver que SELinux está habilitado y en modo enforcing. En este modo SELinux

bloqueará cualquier acción que no esté permitida en la configuración de SELinux. Podríamos

cambiar el modo a permissive, que permite las acciones que SELinux normalmente bloquearía, pero

registra en un logs los detalles sobre cada acción que viola la configuración de SELinux. Este modo

permissive es muy útil cuando estamos afinando el funcionamiento de SELinux. Podemos cambiar

a este modo con setenforce.

62

2.-Administración básica

1

[root@centosv6 ~]# setenforce permissive

Podemos comprobar si el cambio fue efectivo con los comandos getenforce o setstatus.

1

2

3

4

5

6

7

8

9

[root@centosv6 ~]# getenforce

Permissive

[root@centosv6 ~]# sestatus

SELinux status:

SELinuxfs mount:

Current mode:

Mode from config file:

Policy version:

Policy from config file:

enabled

/selinux

permissive

enforcing

24

targeted

También es posible deshabilitar completamente SELinux. Podemos hacerlo editando el fichero

/etc/sysconfig/selinux. Debería haber una línea que comienza por “SELINUX=”, que puede tener

3 valores distintos: enforcing, permissive o disabled. Al asignar el valor disabled, en el siguiente

reinicio de la máquina SELinux estará deshabilitado.

SELinux asigna etiquetas (labels) a los procesos, ficheros y carpetas. De acuerdo con estas etiquetas,

habitualmente llamadas contextos, los procesos podrán o no llevar a cabo ciertas acciones.

Podemos comprobar el contexto de seguridad de cualquier carpeta con el comando ls -Z.

1

2

3

[root@centosv6 ~]# ls -Z /home/

drwx------. antonio antonio unconfined_u:object_r:user_home_dir_t:s0 antonio

drwx------. jose

jose

unconfined_u:object_r:user_home_dir_t:s0 jose

Las diferentes carpetas tendrán distintos contextos asociados.

1

2

3

4

5

[root@centosv6 ~]# ls

drwxr-xr-x. root root

drwxr-xr-x. root root

drwxr-xr-x. root root

drwxr-xr-x. root root

-Z /var/www/

system_u:object_r:httpd_sys_script_exec_t:s0 cgi-bin

system_u:object_r:httpd_sys_content_t:s0 error

system_u:object_r:httpd_sys_content_t:s0 html

system_u:object_r:httpd_sys_content_t:s0 icons

Por ejemplo, para que Apache pueda acceder a los ficheros html de un sitio Web, la carpeta tendrá

que tener asignado el contexto httpd_sys_content_t. Debemos tener esto en cuenta al configurar los

distintos servicios en CentOS, y por supuesto también deberemos asignar los permisos de lectura,

escritura y/o ejecución cuando sea necesario.

Si necesitamos cambiar el contexto de un fichero o carpeta podemos hacerlo con chcon.

2.-Administración básica

1

2

3

4

5

6

63

[root@centosv6 ~]# mkdir test

[root@centosv6 ~]# ls -Zd test

drwxr-xr-x. root root unconfined_u:object_r:admin_home_t:s0 test

[root@centosv6 ~]# chcon -t httpd_sys_content_t test/

[root@centosv6 ~]# ls -dZ test

drwxr-xr-x. root root unconfined_u:object_r:httpd_sys_content_t:s0 test

También podemos ver el contexto asociado a un proceso en ejecución con ps -Z.

1

2

3

4

[root@CentOS7 ~]# ps -Z

LABEL

PID TTY

TIME CMD

unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023 40884 pts/0 00:00:00 bash

unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023 45546 pts/0 00:00:01 ps

SELinux también mantiene por defecto una serie de variables que, de acuerdo con su valor, van a

influir en el comportamiento del sistema. Podemos obtener una lista de estos valores con el comando

getsebool.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

[root@centosv6 ~]# getsebool -a

abrt_anon_write --> off

abrt_handle_event --> off

allow_console_login --> on

allow_cvs_read_shadow --> off

allow_daemons_dump_core --> on

allow_daemons_use_tcp_wrapper --> off

allow_daemons_use_tty --> on

allow_domain_fd_use --> on

allow_execheap --> off

allow_execmem --> on

.

.

.

Podemos cambiar cualquiera de estos valores con setsebool.

1

2

3

[root@centosv6 ~]# setsebool abrt_anon_write on

[root@centosv6 ~]# getsebool abrt_anon_write

abrt_anon_write --> on

El cambio tendrá efecto inmediatamente, pero cuando el servidor se reinicie de nuevo el parámetro

recuperará su antiguo valor. Para que el cambio sea permanente necesitamos añadir “-P” al comando

del ejemplo anterior.

64

2.-Administración básica

1

[root@centosv6 ~]# setsebool -P abrt_anon_write on

Otra herramienta útil para gestionar SELinux es semanage. Normalmente no se instala por defecto,

así que si queremos utilizarla tendremos que instalar el paquete policycoreutils-python.

Con semanage podemos obtener una lista de los distintos contextos.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

[root@centosv6 ~]# semanage fcontext -l

SELinux fcontext

/

bject_r:root_t:s0

/.*

bject_r:default_t:s0

/[^/]+

bject_r:etc_runtime_t:s0

/\.autofsck

bject_r:etc_runtime_t:s0

/\.autorelabel

bject_r:etc_runtime_t:s0

/\.journal

/\.suspended

bject_r:etc_runtime_t:s0

/a?quota\.(user|group)

bject_r:quota_db_t:s0

/afs

bject_r:mnt_t:s0

/bin

bject_r:bin_t:s0

/bin/.*

bject_r:bin_t:s0

/bin/alsaunmute

bject_r:alsa_exec_t:s0

/bin/bash

bject_r:shell_exec_t:s0

/bin/bash2

bject_r:shell_exec_t:s0

/bin/d?ash

bject_r:shell_exec_t:s0

.

.

.

type

Context

directory

system_u:o\

all files

system_u:o\

regular file

system_u:o\

regular file

system_u:o\

regular file

system_u:o\

all files

regular file

<<None>>

system_u:o\

regular file

system_u:o\

directory

system_u:o\

directory

system_u:o\

all files

system_u:o\

regular file

system_u:o\

regular file

system_u:o\

regular file

system_u:o\

regular file

system_u:o\

65

2.-Administración básica

También podemos obtener un listado de las variables booleanas de SELinux, junto con una breve

descripción.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

[root@centosv6 ~]# semanage boolean -l

SELinux boolean

State Default Description

ftp_home_dir

(off , off)

in the user home directories

smartmon_3ware

(off , off)

ed to support devices on 3ware controllers.

xdm_sysadm_login

(off , off)

xen_use_nfs

(off , off)

mozilla_read_content

(off , off)

ssh_chroot_rw_homedirs

(off , off)

and write files in the user home directories

tftp_anon_write

(off , off)

used for public file transfer services.

allow_console_login

(on

,

on)

device. Required for System 390

spamassassin_can_network

(off , off)

use the network.

.

.

.

Allow ftp to read and write files \

Enable additional permissions need\

Allow xdm logins as sysadm

Allow xen to manage nfs files

Control mozilla content access

Allow ssh with chroot env to read \

Allow tftp to modify public files \

Allow direct login to the console \

Allow user spamassassin clients to\

A lo largo del libro usaremos estas herramientas para configurar SELinux, de modo que sea posible

la ejecución de los distintos servicios de red.

3.- Networking

En nuestros días un ordenador completamente aislado del mundo exterior es algo prácticamente

inservible. Muchas tareas cotidianas como enviar y recibir emails, compartir ficheros o consultar

una base de datos requieren una conexión externa.

Para comunicarse, los ordenadores usan un software que se denomina protocolo de red. No

entraremos en detalles acerca de los diferentes protocolos de red, puesto que ya existen multitud

de libros sobre este tema. En realidad existen muchos protocolos de red, pero el estándar de facto es

el protocolo TCP/IP.

3.1.- IPv4

Este protocolo fue desarrollado en los años 70 por la Agencia de Proyectos de Investigación de

Defensa Avanzada (DARPA por sus siglas en inglés). Es un modelo jerárquico que asigna a cada

ordenador una dirección IP en forma de cuatro octetos x.x.x.x . Cada dirección tiene una máscara

asociada que también consiste en cuatro octetos. Veremos esto con un poco más de detalle.

Como mencionamos anteriormente, una dirección IP se representa con 4 números cuyos valores

oscilan entre 0 y 255, por ejemplo 192.168.10.19, 198.165.30.40, 88.43.53.12, etc… Además, cada

dirección IP lleva asociado otro parámetro, la máscara de subred. La máscara de subred podría ser

255.255.255.0, 255.255.0.0, 255.240.0.0, etc… Imaginemos que tenemos un ordenador con los siguientes

parámetros:

Dirección IP: 192.168.10.19

Máscara de red: 255.255.255.0

Ahora debemos introducir un nuevo concepto, la dirección de red. Este valor nos servirá para

determinar si 2 ordenadores están en la misma o en diferentes redes. Para obtener la dirección de

red comparamos los valores de la dirección IP y de la máscara de red en binario.

Dirección IP: 11000000.10100100.00001010.00010011

Máscara de red: 11111111.11111111.11111111.00000000

La dirección de red será la parte de la dirección ip que se corresponde con la parte de la máscara de

red con “unos”. En este ejemplo será:

Dirección de red: 11000000.10100100.00001010 192.168.10

Dado que la dirección de red necesita tener una longitud de 4 octetos también, el resto de la dirección

se completará con “ceros”.

Dirección de red: 11000000.10100100.00001010.00000000 192.168.10.0

66

3.- Networking

67

Para que dos máquinas puedan comunicarse directamente deberán tener la misma dirección de

red. Por ejemplo, si ya tenemos un servidor con la dirección IP 192.168.10.19 y la máscara de red

255.255.255.0, deberíamos usar la misma dirección de red (y por supuesto una IP diferente) para un

nuevo ordenador. Una de las muchas direcciones IP válidas podría ser esta:

Dirección IP: 192.168.10.20

Máscara de red: 255.255.255.0

Dirección de red: 192.168.10.0

De forma que, como hemos dicho, una dirección IP siempre debe tener una máscara asociada, de otra

forma no podríamos determinar a qué red pertenece. En los ejemplos previos hemos especificado la

dirección IP y la máscara de red como dos valores separados, pero se pueden representar juntos en

una forma abreviada. Vamos a tomar el último ejemplo:

Dirección IP: 192.168.10.20 Máscara de red: 255.255.255.0

Si pasamos los valores a binario obtenemos esto:

Dirección IP: 11000000.10101000.00001010.00010010

Máscara de red: 11111111.11111111.11111111.00000000

Vemos que la máscara de red tiene 24 unos, así que podríamos representarla así:

192.168.10.20/24

Las direcciones IP también se pueden clasificar en varias categorías:

Clase A:

La dirección (en formato binario) comienza con un 0. Es decir, cada dirección entre 1.x.x.x y 127.x.x.x

se considera una dirección IP de clase A.

Clase B:

La dirección empieza con 10. El rango de IPs en este caso va de 128.x.x.x hasta 191.x.x.x.

Clase C:

En este caso la dirección empieza con 110. El rango válido de direcciones de este tipo va de 192.x.x.x

hasta 224.x.x.x.

También existe una Clase D y una Clase E, utilizadas para propósitos específicos, pero no entraremos

en detalles.

3.1.1.- Direcciones especiales

También hay unas cuantas direcciones que fueron definidas con un propósito específico.

Un ejemplo es la dirección IP 127.0.0.1, llamada dirección de bucle local (loopback en inglés). Cada

dispositivo que usa el protocolo TCP tiene asignada esta dirección con el fin de poder comprobar

localmente el funcionamiento del protocolo TCP.

3.- Networking

68

Otras direcciones de red están concebidas para su uso exclusivo en redes de área local (LANs) pero

no en Internet, ya que a diferencia de las direcciones estándar, éstas no son únicas. Estas direcciones

son:

10.0.0.0/8 172.16.0.0/12 192.168.0.0/16

De modo que cada dirección IP que se encuentre contenida en uno de estos rangos es considerada

una dirección privada.

3.1.2.- Unicast, multicast y broadcast

Un dispositivo IPv4 se puede comunicar directamente con otro sispositivo estableciendo una relación

uno-a-uno. Esto se denomina unicast.

Pero tal vez este dispositivo quiera comunicarse con todos aquellos dispositivos con la misma

dirección de red. Esto se llama broadcast y consiste en la dirección de red y todos los bits de

hosts puestos a 1. Por ejemplo, si un ordenador tiene la dirección 192.168.1.20/24 y quiere enviar

un broadcast lo enviará a la dirección 192.168.1.255.

Y también hay un tercer escenario, en el cual un ordenador quiere comunicarse con un grupo de

máquinas en la misma red, pero no todas ellas. Para que esto funcione, estas máquinas deberán

compartir una dirección de multicast. Este tipo de comunicación se llama también así, multicast. of

communication is called multicast.

3.1.3.- Conficuración de IPv4 en CentOS

3.1.3.1.- CentOS 6

Para asignar temporalmente una dirección IP a nuestro servidor CentOS podemos usar el comando

ifconfig. Ejecutado con el parámetro -a nos mostrará todas las interfaces de red presentes,

independientemente de si éstas están configuradas o no.

1

2

3

4

5

6

7

8

9

10

11

12

[root@delphos ~]# ifconfig -a

eth0

Link encap:Ethernet HWaddr 00:0C:29:78:4C:B1

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 b) TX bytes:55678099 (0.0 b)

Interrupt:19 Base address:0x2000

lo

Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

3.- Networking

13

14

15

16

17

69

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:19843 errors:0 dropped:0 overruns:0 frame:0

TX packets:19843 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:19601819 (18.6 MiB) TX bytes:19601819 (18.6 MiB)

Podemos ver que hay 2 interfaces de red en nuestro servidor: lo (loopback), una interfaz de red

virtual usada internamente, y eth0, la cual se corresponde con una tarjeta ethernet. Esta última es la

interfaz que tendremos que usar para configurar la dirección IP de nuestro servidor.

1

[root@delphos ~]# ifconfig eth0 192.168.1.20 netmask 255.255.255.0 up

Con ifconfig podemos añadir una IP temporal, pero para que este cambio sea persistente tendremos

que modificar la configuración de red del sistema. Podemos hacer esto manualmente editando el

fichero /etc/sysconfig/network-scripts/ifcfg-eth0 y añadiendo las siguientes líneas:

1

2

3

4

IPADDR=192.168.10.19

BOOTPROTO=none

NETMASK=255.255.255.0

TYPE=Ethernet

También tendremos que cambiar la línea “ONBOOT=no” a “ONBOOT=yes”, de modo que la interfaz

de red se active después de cada reinicio. Este procedimiento funciona perfectamente, pero probablemente sea más cómodo utilizar una herramienta de configuración automática como system-confignetwork. Este programa seguramente no esté instalado por defecto, así que tendremos que instalarlo

ahora. Como vimos en el capítulo previo podemos usar yum para identificar el paquete asociado a

un comando determinado.

1

2

3

4

5

6

7

8

9

10

11

12

13

[root@delphos ~]# yum --disablerepo=* --enablerepo=c6-media provides system-conf\

ig-network

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* c6-media:

file:///media/CentOS/repodata/repomd.xml: [Errno 14] Could not open/read file://\

/media/CentOS/repodata/repomd.xml

Trying other mirror.

file:///media/cdrecorder/repodata/repomd.xml: [Errno 14] Could not open/read fil\

e:///media/cdrecorder/repodata/repomd.xml

Trying other mirror.

c6-media

| 4.0 kB

00:00 ...

Warning: 3.0.x versions of yum would erroneously match against filenames.

70

3.- Networking

14

15

16

17

18

19

20

21

22