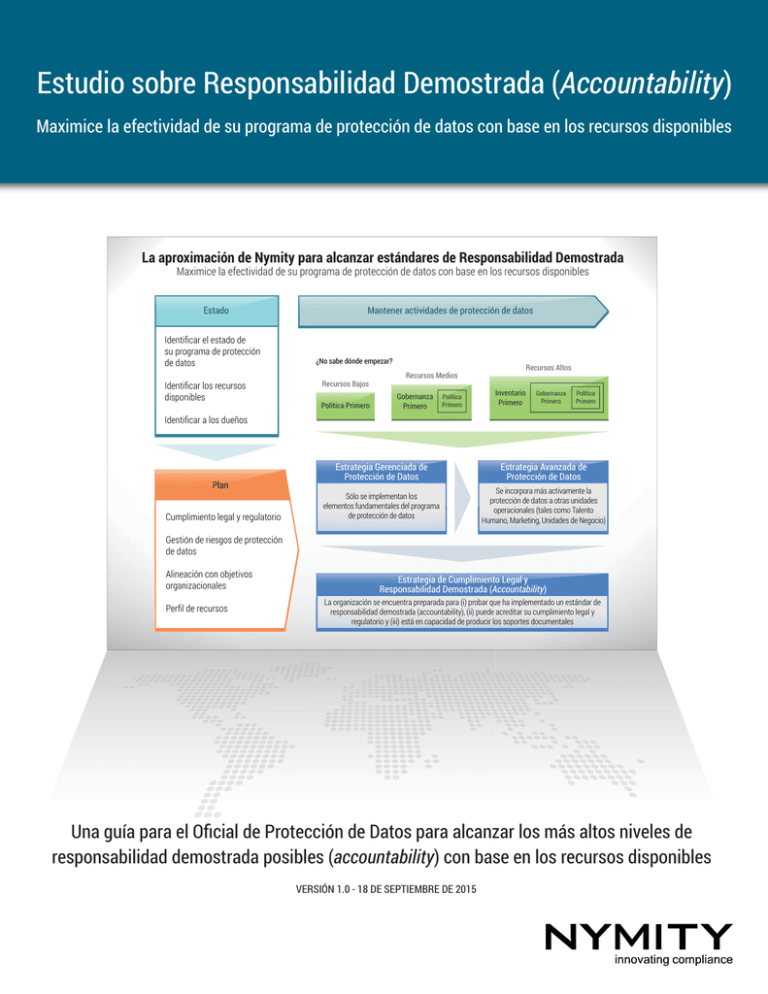

Estudio de Responsabilidad Demostrada

Anuncio