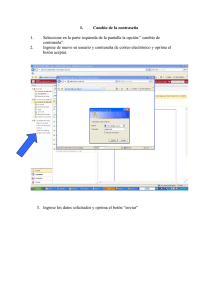

Manual ABAstor

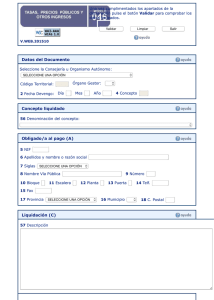

Anuncio