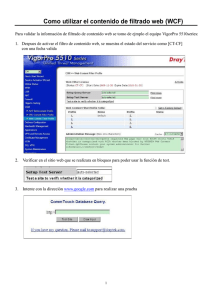

panda cloud systems management

Anuncio