UNIDAD II. Nivel Físico y Nivel de Enlace

Anuncio

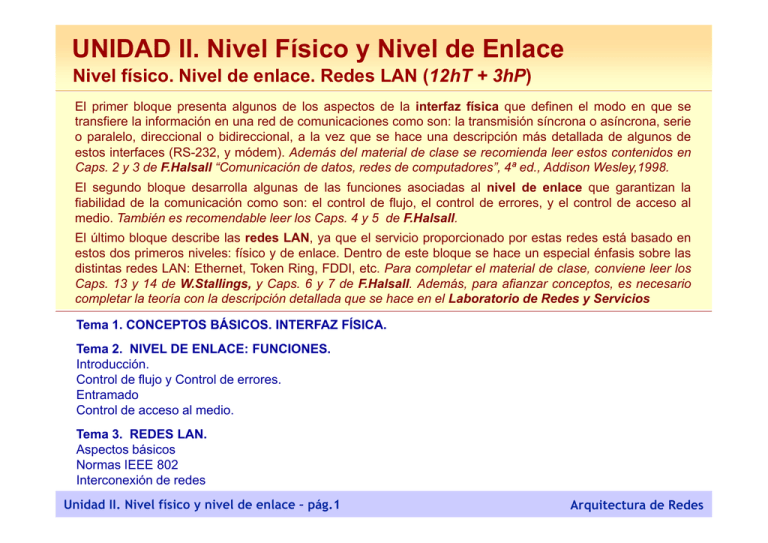

UNIDAD II. Nivel Físico y Nivel de Enlace Nivel físico. Nivel de enlace. Redes LAN (12hT + 3hP) El primer bloque presenta algunos de los aspectos de la interfaz física que definen el modo en que se transfiere la información en una red de comunicaciones como son: la transmisión síncrona o asíncrona, serie o paralelo, direccional o bidireccional, a la vez que se hace una descripción más detallada de algunos de estos t interfaces i t f (RS 232 y módem). (RS-232, ód ) Además Ad á del d l material t i l de d clase l se recomienda i d leer l estos t contenidos t id en Caps. 2 y 3 de F.Halsall “Comunicación de datos, redes de computadores”, 4ª ed., Addison Wesley,1998. El segundo bloque desarrolla algunas de las funciones asociadas al nivel de enlace que garantizan la j el control de errores, y el control de acceso al fiabilidad de la comunicación como son: el control de flujo, medio. También es recomendable leer los Caps. 4 y 5 de F.Halsall. El último bloque describe las redes LAN, ya que el servicio proporcionado por estas redes está basado en estos dos primeros niveles: físico y de enlace. Dentro de este bloque se hace un especial énfasis sobre las distintas redes LAN: Ethernet, Ethernet Token Ring, Ring FDDI, FDDI etc. etc Para completar el material de clase, clase conviene leer los Caps. 13 y 14 de W.Stallings, y Caps. 6 y 7 de F.Halsall. Además, para afianzar conceptos, es necesario completar la teoría con la descripción detallada que se hace en el Laboratorio de Redes y Servicios Tema 1. CONCEPTOS BÁSICOS. INTERFAZ FÍSICA. Tema 2. NIVEL DE ENLACE: FUNCIONES. Introducción. Control de flujo y Control de errores. Entramado Control de acceso al medio. Tema 3. REDES LAN. Aspectos p básicos Normas IEEE 802 Interconexión de redes Unidad II. Nivel físico y nivel de enlace – pág.1 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física Contenidos del capítulo Funciones de nivel físico. Modos de transmisión: asíncrono y síncrono. Interfaz física: V.24 / EIA-232-F, modem, RJ-45, USB. Funciones de nivel físico • Transmisión bit a bit entre un emisor y un receptor (transmisión serie). • Especificaciones f mecánicas, eléctricas, funcionales f y procedimentales de los elementos físicos f que intervienen en la interconexión de dispositivos (interfaces). • Aspectos: representación de bits (codificación), sincronización emisor-receptor (transmisión síncrona / asíncrona), modulación, multiplexación, amplificación y regeneración de señales, formato y funciones de l pines los i d l conector, del t etc. t Interfaz Transmisión serie de bits M d Modem Interfaz Modem Desde el punto de vista de la comunicación de datos entre equipos interesa conocer: • Especificaciones de los elementos físicos que intervienen en la interconexión ((interfaces). ) • Identificación correcta de la información transmitida (sincronización) Unidad II. Nivel físico y nivel de enlace – pág.2 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física MODOS DE TRANSMISIÓN: ASÍNCRONO y SÍNCRONO Para decodificar e interpretar la información, el receptor debe ser capaz de muestrear la señal de entrada en cada bit, pero si su reloj no tiene exactamente la misma frecuencia que el reloj del sistema emisor,, antes o después p se p producirán errores en la lectura de los bits,, debido a q que no se muestrea la señal en los instantes precisos. SINCRONIZACIÓN: Es el proceso mediante el cual el equipo receptor, conoce los momentos exactos en que debe medir la magnitud de la señal para identificar la información transmitida. Existen tres (3) niveles: • Sincronización de bit: Debe reconocer el comienzo y el final de cada bit. • Sincronización de octeto (carácter): Debe reconocer el comienzo y el final de cada unidad de información, como una palabra o carácter transmitido. • Sincronización de bloque (trama): Debe conocer el comienzo y el final de cada bloque de datos (delimitación de trama). trama) Dos modos de transmisión: • Asíncrona: cada carácter se envía de forma independiente. Cuando no hay datos que enviar la línea está en reposo. reposo • Síncrona: la trama se envía sin separación entre los caracteres. Cuando no hay nada que enviar el emisor envía una secuencia determinada de forma ininterrumpida para asegurar que no se pierde el sincronismo. Unidad II. Nivel físico y nivel de enlace – pág.3 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física TRANSMISIÓN ASÍNCRONA • • • • • • • • • Los caracteres se envían de uno en uno,, mediando cualquier q intervalo de tiempo p entre ellos. El emisor y el receptor deben trabajar con aproximadamente la misma base tiempos, sincronizándose a nivel de carácter con un bit de inicio (Start). El carácter a transmitir viene delimitado por un bit de inicio (sincronización de relojes), y uno o dos bits de parada (separación de caracteres y vuelta a nivel de reposo) El bit de inicio tiene la codificación opuesta a la de estado de línea en reposo. Existe la posibilidad de realizar un control de errores a nivel de carácter (bit de paridad). Los terminales se denominan terminales en modo carácter. Normalmente se utiliza para transmitir caracteres en un flujo irregular (teclado a terminal) La transmisión asíncrona también puede servir para transmitir bloques de caracteres entre dos computadores. No hay retardo entre los caracteres y cada bit de parada le sigue un bit de inicio. Cuando se transmiten bloques de caracteres, cada bloque se encapsula entre dos caracteres control (STX, ETX) para obtener la sincronización de bloque (necesita un proceso de transparencia en caso de transmitir información binaria). Unidad II. Nivel físico y nivel de enlace – pág.4 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física TRANSMISIÓN ASÍNCRONA • La transmisión es sencilla y no costosa, pero hay menor aprovechamiento de la línea de transmisión, con rendimiento del 72% ((8 de 11bits). ) • Se usa cuando la tasa de generación de los caracteres es indeterminada o cuando se transmiten bloques de caracteres con tasas relativamente bajas. • La resincronización se efectúa al comienzo de cada carácter, por tanto los requisitos de sincronización no son muy exigentes y se pueden permitir errores de hasta un 5-6% en los dos relojes sin que afecte a la interpretación de los datos. Unidad II. Nivel físico y nivel de enlace – pág.5 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física TRANSMISIÓN SÍNCRONA • El bloque o trama de datos completo se transmite como un flujo de bits continuo, continuo sin ningún retardo entre cada elemento de ocho bits. • Se usa cuando se transmiten bloques grandes de datos con tasa de bits altas. • En la transmisión síncrona, el receptor logra y mantiene la sincronización de bit mediante: Integra la información de reloj en la señal transmitida y el receptor la extrae posteriormente (codificación Manchester, AMI, etc.). El receptor cuenta con un reloj local que aprovecha las transiciones de bit 0 ->1 y 1->0 de la señal recibida para mantener la sincronía de bit (DPLL: Digital Phase Lock-Loop). Línea auxiliar de reloj. Unidad II. Nivel físico y nivel de enlace – pág.6 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física TRANSMISIÓN SÍNCRONA Entre tramas sucesivas se utilizan caracteres o bytes de sincronismo y caracteres de inicio y fin de trama (sincronización de carácter y de trama) Trama transmitida Bytes de sincronismo Byte de inicio de t trama Bytes de datos Byte de fin de t trama Bytes de sincronismo Transmisión: – Orientada a carácter. – Orientada a bit bit. Unidad II. Nivel físico y nivel de enlace – pág.7 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física TRANSMISIÓN SÍNCRONA • Transmisión orientada a carácter: • Dependiente del código de caracteres usado (ASCII EBCDIC) (ASCII, • Ineficiente en transmisión de información binaria Unidad II. Nivel físico y nivel de enlace – pág.8 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física TRANSMISIÓN SÍNCRONA • Transmisión orientada a bit: Transparencia (bit stuffing o inserción de bit 0) Cuando en transmisión se detectan 5 unos consecutivos en el campo de datos, automáticamente se inserta un bit 0 (bits de relleno). Cuando el receptor detecta cinco bits consecutivos a 1 seguidos de un bit 0, automáticamente borra el bit 0 de relleno. 011011111111111111110010 011011111011111011111010010 Bits de relleno 011011111111111111110010 Unidad II. Nivel físico y nivel de enlace – pág.9 Los datos tienen un número arbitrario de bits y admite códigos de caracteres con un número arbitrario de bits por carácter. La trama comienza con el octeto 01111110 denominado bandera (flag). Datos originales Datos con relleno de bits Datos en memoria del receptor después de remover el relleno Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física TRANSMISIÓN SÍNCRONA • Transmisión orientada a bit (cont.): N hay No h una sincronización i i ió de d octeto t t propiamente i t dicha. di h Unidad II. Nivel físico y nivel de enlace – pág.10 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFACES DE INTERCONEXIÓN Los dispositivos utilizados para el procesamiento de datos tienen una capacidad limitada para transmitir datos. Por ello, estos dispositivos no se conectan directamente a la red de comunicación. Un equipo terminal de datos (DTE, ( Data Terminal Equipment)) requiere una INTERFAZ denominada equipo de terminación de circuito de datos (DCE, Data Circuit terminating Equipment) para acceder al medio de transmisión Interfaz Interfaz Medio DTE DCE DCE Circuito de Datos Enlace de Datos Ejemplo de DCE: Modem Unidad II. Nivel físico y nivel de enlace – pág.11 DTE El DCE recibe y transmite bits a través del medio de transmisión o red y además interacciona con el DTE, intercambiando tanto datos como información de control. Características C t í ti de d una interfaz: i t f • Mecánicas: cable con un conector. • Eléctricas: codificación, tensíón y temporización. • Funcionales: datos, control, temporización y masa o tierra. • De D procedimiento: di i t secuencia i de eventos. Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ V.24 / EIA-232-F Cada pareja DTE-DCE cooperativamente. se debe diseñar para que funcione La interfaz de comunicación más común es la interfaz serie siendo las normas más utilizadas: • V.24 (UIT-T). Sólo especifica los aspectos funcionales y de procedimiento: – Hace H referencia f i a otros t estándares tá d para los l aspectos t eléctricos lé t i y mecánicos. • EIA-232-F (EE.UU.): ( ) – RS-232. – Especificaciones mecánicas: ISO 2110. – Especificaciones eléctricas: V.28. – Especificaciones funcionales: V.24. – Especificaciones de procedimiento: V.24. Unidad II. Nivel físico y nivel de enlace – pág.12 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ V.24 / EIA-232-F Especificaciones mecánicas (ISO 2110) y funcionales. Conector DB-25 1 2 3 4 5 6 7 13 8 14 15 16 17 18 19 20 21 22 23 24 25 llamada Los 25 circuitos disponibles en la interfaz EIA-232 se usan para las funciones de datos, temporización, tierra y pruebas. No todas las patillas son funcionales. Así, los circuitos 9 y 10 están reservados para pruebas y el circuito 11 está todavía sin asignar. Cada funcionalidad tiene una función espejo, espejo o de respuesta, respuesta para el tráfico en la dirección opuesta (full-dúplex). Así, el circuito 2 es para transmitir datos mientras que el circuito 3 es para recibir datos. Unidad II. Nivel físico y nivel de enlace – pág.13 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ V.24 / EIA-232-F Especificaciones mecánicas y funcionales. Conector DB-9 1 3 2 6 7 5 4 8 9 llamada • Muchos de los circuitos de la implementación DB-25 no son necesarias en una conexión asíncrona sencilla. Por ello, se desarrolló una versión más sencilla del EIA-232 que solo usara 9 circuitos (DB-9). • No hay una relación patilla a patilla entre ambas implementaciones. Unidad II. Nivel físico y nivel de enlace – pág.14 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ V.24 / EIA-232-F Especificaciones eléctricas • Señalización digital. • Los L valores l se interpretarán i t t á como binarios bi i o como señales ñ l de d control, t l dependiendo d di d del d l circuito. • Los datos se deben transmitir como unos y ceros lógicos usando codificación NRZ-L, con el cero definido como un voltaje positivo y el uno definido como un voltaje negativo. Una tensión más negativa que 3 voltios se interpreta como un 1 binario y una mayor de 3 voltios se interpreta como un 0 binario (NRZ-L). • Para señales de control, una tensión menor de -3 voltios es OFF y mayor de +3 voltios es ON. ON • Velocidad de transmisión < 20 Kbps a distancias menores de 15 metros. Unidad II. Nivel físico y nivel de enlace – pág.15 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ V.24 / EIA-232-F Especificaciones de procedimiento DTE´s intercambiando información a través de DCE´s 1 7 1 7 20 2 20 2 4 5 2 8 6 3 4 5 2 1 7 22 20 6 22 20 6 Llamada entrante Portadora 8 6 3 1 7 Portadora Datos 8 8 3 3 Unidad II. Nivel físico y nivel de enlace – pág.16 1 7 20 6 8 4 5 2 3 Blindaje Tierra DTE lilisto t DCE listo Detector de señal de línea recibida Petición para enviar Li t para enviar Listo i Transmisión de datos Recepción de datos Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ V.24 / EIA-232-F Especificaciones de procedimiento DTE´s intercambiando información a través de DCE´s Unidad II. Nivel físico y nivel de enlace – pág.17 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ V.24 / EIA-232-F Conexión de dos ordenadores mediante un módem nulo. Un módem nulo es una interfaz EIA-232 que completa los circuitos necesarios para hacer que los DTE de los extremos crean que tienen un DCE y una red entre ellos. ellos Proporciona la interfaz DTE DTEDTE sin DCE. ¿Por qué usar un módem nulo? Si todo lo que se necesita es la interfaz, ¿por qué no usar un cable estándar EIA-232? • • • • Ambos DTE intentan transmitir sobre el mismo circuito 2 y recibir sobre el mismo circuito 3. El circuito de recepción (3) queda completamente aislado de la transmisión. transmisión El circuito de transmisión (2) acaba teniendo colisiones. No es posible establecer una comunicación de datos de un dispositivo a otro. Para que sea posible realizar la transmisión es necesario cruzar los cables de forma que el circuito 2 del DTE se conecte con el circuito 3 del otro DTE y viceversa Unidad II. Nivel físico y nivel de enlace – pág.18 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ V.24 / EIA-232-F Conexión de dos ordenadores mediante un módem nulo (continuación) Unidad II. Nivel físico y nivel de enlace – pág.19 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ BALANCEADO / NO BALANCEADO RS-232 es un interfaz no balanceado. Es más sensible al ruido en las señales. No se puede utilizar para distancias largas ni velocidades elevadas n(t) + VR= VT+n(t) VT+ - - En otros interfaces se emplean señales balanceadas para reducir el efecto del ruido y permitir mayores velocidades y distancias más largas (como, por ej. RJ-45 y USB). n(t) () n(t) VT+ - Unidad II. Nivel físico y nivel de enlace – pág.20 +V R - VR= VT+- VT- +n(t) +n(t)-n(t) n(t) VT- Se puede suponer que el nivel de ruido es el mismo porque las dos líneas están muy próximas Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física OTROS INTERFACES RS-232 Máxima distancia Tasa máxima On, 0 Off, 1 Niveles de recepción Balanceado (B) No balanceado (U) RS-232-C 15m RS-422-A 1-1 1 1,5 5 Km RS-423-A 1-1 1 1,5Km 5Km RS-449 60m 20Kbps +5+15 -5-15 325 10Mbps +2+6 -2-6 12 100Kbps +3.6+6 -3.6-6 12 20kbps/2Mbps RS-422/423 RS-422/423 RS-422/423 U B B U/B Unidad II. Nivel físico y nivel de enlace – pág.21 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ RJ-45 RJ-45 es una interfaz física comúnmente usada para conectar redes de cableado estructurado. Posee ocho "pines" o conexiones eléctricas, que normalmente se usan como extremos de cables de par trenzado. Una aplicación común es su uso en cables de red Ethernet, donde suelen usarse 8 pines (4 pares). Otras aplicaciones incluyen terminaciones de teléfonos (4 pines o 2 pares), servicios de red como RDSI y T1 e incluso RS232. Características • Para transmitir en cada una de las dos direcciones se usan dos líneas balanceadas. • No tiene especificaciones funcionales definidas. • Los circuitos de transmisión y recepción se utilizan para transmitir señales de datos y de control. • La información de control se transmite usando mensajes. Unidad II. Nivel físico y nivel de enlace – pág.22 R J45 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ RJ-45. Ejemplo para RDSI Según la terminología RDSI, se establece una conexión física entre el Equipo Terminal TE (Terminal Equipment) y el Equipo Terminal de Línea NTE ((Network Terminating g Equipment). Estos se corresponden aproximadamente con el DTE y DCE, respectivamente. Para RDSI, en caso de fallos en el suministro eléctrico local, se prevé la transferencia de energía desde la red hacia el terminal para mantener el servicio de telefonía básico. Unidad II. Nivel físico y nivel de enlace – pág.23 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ USB • El USB - Universal Serial Bus (Bus Serie Universal) fue creado en 1996 por siete empresas: IBM, Intel, Northern Telecom, Compaq, Microsoft, Digital Equipment Corporation y NEC. • Permite conectar todo tipo de periféricos (mouse, teclados, escáneres, cámaras digitales, impresoras, discos duros, tarjetas de sonido y componentes de red). microUSB USBtipoB USBhembra tipoA miniUSB USBmacho tipoA • Para equipos multimedia (escáner y cámaras digitales), USB se ha convertido en el método estándar de conexión. Para impresoras, ha empezado a desplazar al puerto paralelo al facilitar la agregación de más de una impresora al PC. C Unidad II. Nivel físico y nivel de enlace – pág.24 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ USB Características de transmisión El cable USB soporta tres velocidades de transferencia de datos: • Baja Velocidad (1.0): tasa a 1.5Mbit/s (192KB/s). Utilizado en su mayor parte por dispositivos como teclados, ratones y joysticks. • Velocidad Completa (1.1): tasa a 12Mbit/s (1.5MB/s). La tasa más rápida antes de especificar USB 2.0, y muy generalizada en la actualidad. • Alta Velocidad (2.0): tasa de 480Mbit/s (60MB/s). • Súper Velocidad (3.0): En fase experimental. Tasa a 4.8Gbit/s (600MB/s). Las señales del USB son transmitidas sobre par trenzado (D+ y D-). Utilizan señalización diferencial en half-duplex para combatir los efectos del ruido electromagnético en enlaces largos. Los niveles de transmisión de la señal varían de 0-0.3V (ceros) y 2.8-3.6V (unos) en las versiones 1.0 y 1.1, y en ±400mV en Alta Velocidad (2.0). Además, el estándar incluye la transmisión de energía eléctrica al dispositivo conectado. Pin Nombre Color Descrip 1 VCC Rojo Alimentación (+5V) 2 D D− Bl Blanco Transmisión y recepción diferencial (Data −) 3 D+ Verde Transmisión y recepción diferencial (Data +) 4 GND Negro Masa de referencia de alimentación Unidad II. Nivel físico y nivel de enlace – pág.25 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ USB Topología básica de USB El sistema USB consta de tres componentes: • Controlador: Reside dentro del PC y es responsable p de las comunicaciones entre los p periféricos USB y la CPU del PC. También es responsable de la admisión de los periféricos dentro del bus, tanto si se detecta una conexión como una desconexión. Para cada periférico añadido, el controlador determina su tipo y le asigna una dirección lógica para utilizarla siempre en las comunicaciones con el mismo. • Concentradores ((hub): ) Son distribuidores inteligentes g de datos y alimentación,, y hacen p posible la conexión a un único puerto USB de 127 dispositivos. De una forma selectiva reparten datos y alimentación hacia sus puertas descendentes y permiten la comunicación hacia su puerta de retorno o ascendente. • Perifericos (dispositivos): Teclados, ratones, joysticks, monitores, impresoras, modems, scanners, equipos q p de audio,, etc,, La interconexión física USB es una topología de estrellas apiladas donde un hub (concentrador) es el centro de cada estrella. Cada segmento g de cable es una conexión punto-a-punto entre el host y los hubs o función, o un hub conectado a otro hub o función. Unidad II. Nivel físico y nivel de enlace – pág.26 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ USB Diagrama de capas de USB El software cliente se ejecuta en el host y corresponde d a un dispositivo di iti USB. USB Se S suministra i i t con el sistema operativo o con el dispositivo USB. El software del sistema USB es el que soporta USB en un determinado d t i d sistema i t operativo. ti S suministra Se i i t con el sistema operativo independientemente de los dispositivos USB o del software cliente. El controlador host USB está constituido por el hardware y el software ft que permite it a los l di dispositivos iti USB ser conectados al host. Conexión entre el controlador anfitrión o host y un dispositivo o periférico por la capa de interfaz de bus USB Unidad II. Nivel físico y nivel de enlace – pág.27 La conexión entre un host y un dispositivo requiere la i t interacción ió entre t las l capas. La L capa de d interfaz i t f de d bus USB proporciona la conexión física entre el host y el dispositivo. La capa de dispositivo USB es la que permite que el software del sistema USB realice operaciones i genéricas éi USB con ell dispositivo. di iti L La capa de función proporciona capacidades adicionales al host vía una adecuada capa de software cliente. Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física INTERFAZ USB Especificaciones eléctricas Codificación de datos. El USB utiliza la codificación NRZI para la transmisión de paquetes. paquetes En esta codificación los "0" 0 se representan con un cambio en el nivel, y por el contrario los "1" se representan con un no cambio en el nivel. De modo que las cadenas de cero producen transiciones consecutivas en la señal, señal mientras que cadenas de unos produce largos periodos sin cambios en la señal. Unidad II. Nivel físico y nivel de enlace – pág.28 Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física MÓDEM Desarrollados ante la necesidad de transferir información digital entre computadores a través de líneas de transmisión analógicas. FUNCIONES: • Convertir una señal digital en analógica y viceversa. El modulador convierte una señal digital en una señal analógica usando ASK, FSK, PSK o QAM. • Detectar errores de transmisión. • Compresión C ió de d datos d t para aumentar t la l tasa t d transmisión. de t i ió Tipos: Ti • Off-line: La compresión y descompresión se realiza de forma local en los equipos terminales antes de que se produzca la transmisión y al finalizar esta, respectivamente. Ej: Programas PKZIP/PKUNZIP de PKWARE o GZIP/GUNZIP de GNU. • Real-time: La compresión se efectúa en el módem mientras se produce la transmisión. Se segmentan y analizan los datos antes de transmitirlos. Para que sea efectiva es necesario que el DTE transmita a una velocidad mayor que la tasa de transmisión del módem. LIMITACIONES DE VELOCIDAD Canal telefónica típico B = 3100Hz Criterio Nyquist C=2 2·B B = 6200bps Codificación M niveles C = 2·Blog2M Límite Lí it de d SHANNON C=B B·log l 2(1+SNR) (1 SNR) Técnicas de modulación digital (tablas V.xx) Unidad II. Nivel físico y nivel de enlace – pág.29 Btelef = 4kHz (margen de guarda) Ctelef = 2 2·B Btelef = 8kHz CPCM = 64kbps (PCM=8bits) C = 12400bps (M=4) C = 18600bps (M=8) con SNRdB = 10·log 10 l (P (Ps/Pr) /P ) ASK/FSK/PSK/QPSK Arquitectura de Redes II.1 CONCEPTOS BÁSICOS. Interfaz física MÓDEM Estandares ITU-T para módems. Constelación 16-QAM 16 QAM Constelación 32-QAM Unidad II. Nivel físico y nivel de enlace – pág.30 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES Contenidos del capítulo Introducción Control de flujo: Stop and Wait, Sliding Window Control de errores. ARQ Q - Stop S and Wait. ARQ - GoBackN. ARQ - Selective Repeat. Entramado: protocolos orientados a carácter (BSC) y orientados a bit (HDLC). Control de acceso al medio: reserva, contienda y paso de testigo. INTRODUCCIÓN • El nivel de enlace tiene como objetivo la transmisión y recepción, de forma fiable, de tramas de información entre equipos terminales de datos. Para ello, cada dispositivo necesita incorporar un control del enlace de datos (punto a punto o multipunto) que regule el flujo de información, realice un control de errores y gestione la comunicación y el acceso al medio de transmisión. • Funciones F i d l nivel del i l de d enlace: l Estructura de trama Sincronización y delimitación de trama. Gestión de enlace Mecanismos de coordinación de la comunicación (establecimiento, mantenimiento y liberación). Control de flujo Regular el flujo de datos para evitar que el emisor desborde al receptor. Control de errores Detección y procedimientos de recuperación de errores. Control de acceso al medio (enlaces multipunto) Unidad II. Nivel físico y nivel de enlace – pág.31 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES INTRODUCCIÓN Modelo de transmisión Utilizado en el estudio de la función de control d flujo. de fl j Utilizado en el estudio de la función de control de errores Trama perdida: Una trama enviada no llega al destino debido, por ej., a una ráfaga de ruido. Trama dañada: Una trama llega al destino pero con algunos bits erróneos. Unidad II. Nivel físico y nivel de enlace – pág.32 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE FLUJO • Objetivo: Evitar que el emisor inunde de tramas al receptor. Emisor y receptor deben reservar una memoria temporal para la comunicación (buffers). • Técnicas: Parada y espera (stop and wait): emisor, tras enviar una trama, espera una confirmación del receptor para enviar la siguiente. Ventana deslizante (sliding window): permite enviar N tramas sin esperar confirmación. • Estudio o evaluación a realizar se hará en función del: Tiempo de transmisión (ttx): tiempo empleado para emitir todos los bits de una trama Tiempo de propagación (tprop): tiempo empleado por un bit en atravesar el medio de transmisión. transmisión Unidad II. Nivel físico y nivel de enlace – pág.33 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. STOP AND WAIT • El funcionamiento de este método es el siguiente: - Tras la recepción de una trama, la entidad destino indica su deseo de aceptar otra trama enviando una confirmación (acknowledge, ACK) de la trama que acaba de recibir. - La fuente antes de transmitir la trama siguiente debe esperar hasta que se recibe la confirmación. - El destino puede parar el flujo de datos, simplemente reteniendo las confirmaciones. • El método es adecuado cuando el mensaje se envía usando un número reducido de tramas de gran tamaño. Sin embargo, esto no es habitual debido a: - tamaño limitado de la memoria. - muchos errores en tramas g grandes. - medio compartido y retardo • Este procedimiento puede resultar inadecuado cuando el mensaje se compone de varias tramas, tramas dado que sólo puede haber una de ellas en tránsito. • Para estas situaciones de i fi i ineficiencia, i se emplea l ell método é d de d ventana deslizante (sliding-window) Unidad II. Nivel físico y nivel de enlace – pág.34 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. STOP AND WAIT Utilización del enlace (analíticamente) ttx tprop tprop tconf • El tiempo total para enviar los datos de una trama se d fi como: define Tf = ttx + tprop+ tprocT + tconf + tprop + tprocC DATOS ACK tprocTT • Donde: D d tprocC DATOS ·· ttx: tiempo de transmisión de la trama tprop: tiempo p de p propagación p g de la trama/confirmación tprocT: tiempo de procesamiento de la trama tconf: tiempo de transmisión de la confirmación tprocC: tiempo de procesamiento de la confirmación DATOS • Normalmente tprocT, tconf y tprocC se consideran d despreciables i bl respecto all resto de d los l términos. é i ACK • La utilización del enlace se define como: U= Tútil / Ttotal Unidad II. Nivel físico y nivel de enlace – pág.35 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. STOP AND WAIT Utilización del enlace (analíticamente) • La utilización de la línea o eficiencia es: • S Si se de define: e • La expresión anterior queda como: ttx < tprop (a ( > 1), 1) U pequeña ñ ttx > tprop (a < 1), U mayor. • Otra forma de expresar “a”: - longitud del medio (en bits): R·d / v - longitud de la trama: L • Capacidad eficaz o tasa binaria de la línea: Unidad II. Nivel físico y nivel de enlace – pág.36 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. STOP AND WAIT Utilización del enlace (gráficamente) Unidad II. Nivel físico y nivel de enlace – pág.37 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. SLIDING WINDOW • Permite que varias tramas transiten al mismo tiempo en el enlace, mejorando la eficiencia del enlace significativamente. • La estación destino reserva memoria temporal suficiente almacenar W tramas. tramas • El transmisor puede enviar hasta W tramas sin tener que esperar ninguna confirmación. • Para mantener el seguimiento de las tramas, cada una de ellas se etiqueta con un nº de secuencia. • La estación destino confirma enviando el número de la siguiente trama que espera recibir. Este esquema puede utilizarse para confirmar varias tramas simultáneamente. • El origen mantiene una lista con los números de secuencia que se le permite transmitir y el destino una lista con los números de secuencia que está esperando recibir. Cada lista se define como una ventana de tramas (transmisión/recepción). • El número de secuencia de trama ocupa un campo en la misma y tendrá un tamaño limitado (k). • Las tramas se numerarán modulo 2k. • Ejemplo: un campo de 3 bits permite numerar las tramas de 0 a 7. Unidad II. Nivel físico y nivel de enlace – pág.38 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. SLIDING WINDOW Descripción Unidad II. Nivel físico y nivel de enlace – pág.39 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. SLIDING WINDOW Ejemplo de funcionamiento Unidad II. Nivel físico y nivel de enlace – pág.40 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. SLIDING WINDOW Mejoras • Mediante un mensaje “receptor no preparado” (RNR, receiver not ready), el receptor puede confirmar las tramas prohibiendo la transmisión de tramas adicionales. adicionales • Si los dos dispositivos necesitan enviar datos, se debe utilizar un procedimiento denominado incorporación de confirmación (piggy-backing): – Si un dispositivo no tiene datos que enviar, enviará únicamente una trama de confirmación. – Si hay datos, pero nada que confirmar, repetirá la última confirmación enviada con anterioridad. • Se debe transmitir una confirmación normal para reabrir la ventana. F(n,m) = f(n) + RR(m) n = número de secuencia enviada ó N(S) m = número de secuencia recibida ó N(R) Unidad II. Nivel físico y nivel de enlace – pág.41 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. SLIDING WINDOW Prestaciones • Se pueden dar dos casos: – W ≥ 1 + 2a. Las confirmaciones del receptor llegan al transmisor antes de que agote su ventana de emisión En este caso: emisión. ≥ – W < 1 + 2a. El transmisor agota su ventana de emisión en t = W y no podrá seguir enviando tramas hasta recibir ibi la l primera i confirmación fi ió en t = 1 + 2a. En este caso, la utilización de la línea o eficiencia es: W Unidad II. Nivel físico y nivel de enlace – pág.42 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE FLUJO. SLIDING WINDOW Prestaciones Utilización de la línea en función del tiempo de propagación (a) para varios tamaños de ventana (W). (W) Unidad II. Nivel físico y nivel de enlace – pág.43 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ERRORES • Objetivo: Detección y corrección de errores (tramas perdidas y/o dañadas). Solicitud de repetición automática (ARQ, Automatic Repeat Request): - Detección de errores. - Confirmación positiva. - Retransmisión transcurrido un tiempo de espera. - Confirmación negativa y retransmisión. • Técnicas: A. Sin control de flujo: - FEC (Forward Error Correction) Detecta y corrige errores en recepción (redundancia) (redundancia). Apto para enlaces unidireccionales o de larga distancia (evita el retardo del ACK) B. Basadas en control de flujo mediante parada y espera: - ARQ con parada y espera (ARQ Stop and Wait) C. Basadas en control de flujo mediante ventana deslizante (ARQ continua) - ARQ con vuelta atrás N (ARQ Go Back N - rechazo simple) - ARQ con rechazo selectivo (ARQ Selective Repeat) Unidad II. Nivel físico y nivel de enlace – pág.44 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE ERRORES. STOP and WAIT ARQ - Stop and Wait La estación fuente transmite una única trama y espera la recepción de una confirmación ACK. ACK TIPOS DE ERRORES Pérdida de tramas de datos. A transmite una trama que se pierde sin llegar a B o llega a B dañada (con errores). A no recibe confirmación. Para evitar q que A espere p eternamente la llegada de un ACK, existirá un time-out que le obligue a retransmitir siendo Tretrx > 1 + 2a. Pérdida de ACK. A transmite dos veces la misma trama y se produce d un duplicado. d li d Por P ello, ll A debe d b etiquetar ti t sus tramas para que el receptor sepa cuál es la siguiente a recibir (con 0 y 1 es suficiente). Si el receptor recibe 2 tramas consecutivas con el mismo número descarta la segunda. Unidad II. Nivel físico y nivel de enlace – pág.45 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE ERRORES. GO BACK N ARQ - GO BACK N La estación fuente transmite una serie de tramas secuencialmente. Mientras no haya errores, el destino confirmará fi á las l tramas t recibidas ibid como es habitual. h bit l El número de tramas a enviar y/o pendientes de confirmar se determina mediante el tamaño de la venta de emisión y recepción, respectivamente. TIPOS DE ERRORES Pérdida de tramas de datos. Por tres motivos: - A transmite la trama i, B detecta error y manda REJi y A retransmite todas las tramas a partir de i. i - A transmite i que se pierde sin llegar a B y sigue mandando i+1,i+2,.. hasta que B recibe tramas fuera del orden asignado y, por tanto, manda un REJi de no asentimiento explícito. - A transmite i que se pierde sin llegar a B pero A se queda parada. B no recibe nada (ni la i, i+1...) En A deberá existir un time-out que le obligue a retransmitir un RR (bit P P=1) 1) o la última trama no confirmada. Pérdida de RRi Como los ACKs son acumulativos, si antes del time-out de i se recibe un RRi+x superior no pasa nada; si no, se retransmite desde i como en el apartado c) anterior. Pérdida de REJi Tras el time-out correspondiente en A, se reenvía un RR (bit P=1) o la última no confirmada. Unidad II. Nivel físico y nivel de enlace – pág.46 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE ERRORES. SELECTIVE REPEAT ARQ - SELECTIVE REPEAT La estación fuente transmite una serie de tramas secuencialmente Mientras no haya errores, secuencialmente. errores el destino confirmará las tramas recibidas como es habitual. Caso de error sólo se retransmiten las ttramas a as pa para a las as que se recibe ec be u una a co confirmación ac ó negativa (SREJ), o aquellas para las que el timeout expira. Más eficiente q que Go Back N p porque q minimiza el nº de retransmisiones, pero tiene las desventajas: - Buffer en transmisión y recepción suficientemente grandes para guardar posibles tramas a retransmitir y detectar tramas duplicadas, respectivamente. - Mecanismo de ordenación. Como las tramas pueden llegar desordenadas debemos ser capaces de reordenarlas (según un número d secuencia) de i ) y también t bié poder d enviarlas i l en transmisión fuera de secuencia. Unidad II. Nivel físico y nivel de enlace – pág.47 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE ERRORES. TAMAÑO MÁXIMO DE LAS VENTANAS Dado un campo para los nº de secuencia de k bits (2k nº de secuencia), el tamaño máximo de la ventana está limitado a: G Back-N Go B kN • Si se utilizan números de secuencia de 3 bits (0-7), se puede dar el siguiente caso: − El emisor envía la trama 0 y recibe de vuelta RR1. RR1 − Después envía las tramas 1, 2, 3, 4, 5, 6, 7 y 0 y recibe de vuelta RR1 nuevamente, que puede indicar que las 8 tramas se han recibido correctamente y es una confirmación acumulativa o que las 8 se han deteriorado y está repitiendo la RR1 anterior. • La solución es utilizar un tamaño de ventana máximo de: 2k - 1. Selective Repeat • Si se utilizan números de secuencia de 3 bits (0-7) con un tamaño de ventana igual a 7 puede ocurrir que: − − − − − La estación A envía las tramas 0 a 6 a la estación B. La estación B recibe las 7 tramas y confirma todas con RR7. Se pierde dicha RR7. RR7 El temporizador de A expira y retransmite todas las tramas. B, que esperaba las tramas 7, 0, 1, 2, 3, 4 y 5, supone que la trama 7 se ha perdido y acepta el resto como nuevas. • La solución es utilizar un tamaño de ventana máximo de: 2k-1. Unidad II. Nivel físico y nivel de enlace – pág.48 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE ERRORES. PRESTACIONES ARQ ARQ – Stop and Wait • Sea P la probabilidad de que un bit sea erróneo o tasa binaria de error. • Sea Peb la probabilidad de error en un bloque: • La eficiencia vendrá dada por expresión: U = Tutil / Nt · Ttotal → Nt: número esperado de transmisiones de cada trama. Desarrollando la expresión de Nt: Llegamos a: Luego la eficiencia será: Unidad II. Nivel físico y nivel de enlace – pág.49 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE ERRORES. PRESTACIONES ARQ ARQ – Selective Repeat • Se dan los mismos casos que en control de flujo por ventana deslizante. deslizante Los resultados obtenidos entonces se deben multiplicar por 1 - Peb. − W ≥ 1 + 2a. La eficiencia es: − W < 1 + 2a. La eficiencia es: Unidad II. Nivel físico y nivel de enlace – pág.50 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE ERRORES. PRESTACIONES ARQ ARQ – Go Back N • Se dan los mismos casos que en rechazo selectivo − W ≥ 1 + 2a. 2a La eficiencia es: − W < 1 + 2a. La eficiencia es: Unidad II. Nivel físico y nivel de enlace – pág.51 Arquitectura de Redes II.2 PROTOCOLOS DE NIVEL DE ENLACE CONTROL DE ERRORES. PRESTACIONES ARQ • Utilización de la línea para varias técnicas de control de errores ( P = 10-3) Unidad II. Nivel físico y nivel de enlace – pág.52 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES ENTRAMADO. • Orientado a carácter Utilizan caracteres de control para las funciones de control de la comunicación (gestión del enlace delimitación del inicio y final de trama y transparencia de datos). enlace, datos) La interpretación de los campos de control depende del código empleado (ASCII, EBCDIC). ¿Cómo permitir que los caracteres de control puedan formar parte del área de datos?. M Mecanismo i d transparencia de t i (character ( h t stuffing). t ffi ) Protocolos de transferencia de archivos (Kermit, Xmodem, …) y de control en enlaces multipunto master-slave (BSC). • Orientado a bit Delimitan el inicio de la trama mediante una secuencia o patrón de bits. Independientes del tipo de información que se transmita, ya que el significado del control viene dado por bits individuales. Eficiencia en la transmisión (relación alta entre bits de información y bits de control). Fiabilidad en la transmisión (métodos de detección y corrección de errores muy eficaces). ¿Cómo permitir que la secuencia de bits aparezca en el área de datos?. Mecanismo de transparencia (bit stuffing). La mayoría de los protocolos más recientes (SDLC, HDLC, …). Unidad II. Nivel físico y nivel de enlace – pág.53 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES ENTRAMADO. Ejemplo protocolo orientado a carácter (BSC, Binary Synchronous Control) BCC • Delimitadores de bloques SYN (Synchronous Idle). SOH (Start of heading). heading) STX (Start of text). ETX (End of text). ETB ((End of transmission block). ) • Controladores de dialogo ENQ (Enquiry). Indica que se desea respuesta de la estación contraria t i o que se desea d establecer el enlace. ACK (Afirmative acknowledge). NAK (Negative acknowledge). acknowledge) EOT (End of transmission). • Transmisión transparente DLE ((Data Link Scape). p ) Se antecede a STX y ETX p para q que se p pueda enviar información en el campo p de mensaje que coincida con los propios caracteres de control. Además, para evitar ambigüedades, cada vez que aparece un DLE dentro del mensaje, se antecede otro DLE para cambiar su significado. Unidad II. Nivel físico y nivel de enlace – pág.54 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES ENTRAMADO. Ejemplo protocolo orientado a bit (HDLC, High-level Data Link Control) Tipos de estaciones HDLC Estación Primaria –Operaciones de control del enlace –Las tramas se denominan comandos –Separa el enlace lógico de cada estación secundaria. Estación Secundaria –Bajo el control de la estación primaria –Las Las tramas se denominan respuestas Estación Combinada –Puede mandar comandos y respuestas Configuraciones del enlace HDLC No balanceado –Una estación primaria y una o más secundarias. d i –Soporta full duplex y half duplex Balanceado –Dos Dos estaciones combinadas –Soporta full duplex y half duplex Unidad II. Nivel físico y nivel de enlace – pág.55 Modos de transferencia HDLC Normal Response Mode (NRM) – Configuración No balanceada – El primario inicia la transferencia al secundario – El secundario sólo puede transmitir datos en respuesta a los comandos del primario. – Usado en líneas multi-enlace – El servidor (host) actúa como primario – Los terminales (ET) actúan como secundarios Asynchronous Balanced Mode (ABM) – Configuración balanceada – Cada estación p puede iniciar la transmisión sin recibir permisos – Usado más extendido Asynchronous Response Mode (ARM) – Configuración C fi ió N No b balanceada l d – El secundario puede iniciar la transmisión sin permiso del primario. – El p primario es el responsable p de la línea – Usado con poca frecuencia Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES ENTRAMADO. Ejemplo protocolo orientado a bit (HDLC, High-level Data Link Control) • Todas los intercambios (datos y control) se realizan a través de tramas con formato único • Utiliza transmisión síncrona con una estructura de la trama HDLC: • Flag delimita la trama en sus dos extremos (01111110). Puede cerrar una trama y abrir otra. • El receptor intenta detectar la secuencia de delimitación para sincronizarse. • La dirección identifica a la estación secundaria que ha transmitido o que va a recibir la trama. Normalmente tiene 8 bits pero se puede ampliar con múltiplos de 7 bits: • La dirección 11111111 se utiliza p para enviar a todas las estaciones. • El campo de información sólo está presente en las tramas de información y en algunas tramas no numeradas. De longitud variable debe contener un número de bits igual a un múltiplo entero de 8. • El campo para la secuencia de comprobación de la trama (FCS, Frame Check Sequence) es un código CRC de 16 bits para la detección de errores (puede utilizarse un CRC de 32 bits). Unidad II. Nivel físico y nivel de enlace – pág.56 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES ENTRAMADO. Ejemplo protocolo orientado a bit (HDLC, High-level Data Link Control) Unidad II. Nivel físico y nivel de enlace – pág.57 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES ENTRAMADO. Ejemplo protocolo orientado a bit (HDLC, High-level Data Link Control) Unidad II. Nivel físico y nivel de enlace – pág.58 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. • Las técnicas de acceso al medio regulan cómo compartir un canal de transmisión cuando varias estaciones quieren utilizarlo de manera simultánea. Estos canales se denominan de acceso múltiple o de acceso aleatorio. aleatorio • Existen varios protocolos para solucionar este problema, todos los cuales pertenecen a una subcapa del nivel de enlace denominada MAC (Medium Access Control). • La subcapa MAC es fundamental en las redes de área local, local dado que casi todas utilizan un canal de acceso múltiple. • Clasificación general: R Reparto t estático táti del d l canall La capacidad del canal se divide entre las estaciones conectadas al mismo. Eficiente si el número de usuarios es reducido y el uso que hacen del canal es alto y constante. Técnicas de reserva. Reparto dinámico del canal Se concede acceso al canal a las distintas fuentes según sus necesidades y la disponibilidad del canal. Más eficiente que el reparto estático, aunque no garantiza un acceso inmediato. Técnicas de contienda y de paso de testigo. Unidad II. Nivel físico y nivel de enlace – pág.59 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Técnicas de reserva: asignación estática p por p División en Frecuencia (FDMA) ( ) Acceso Múltiple A cada usuario se le asigna un radiocanal Separación frecuencia fija entre los canales del uplink y del downlink f1 f2 f3 f4 f’1 f’2 f’3 f’4 uplink f downlink f1 y f’1 conforman 1 radiocanal di l (duplex FDD) Acceso Múltiple por División en Tiempo (TDMA) A cada usuario se le asigna un intervalo temporal. Frecuencia Usuario 1 0 Usuario 2 t1 Usuario 3 t2 Usuario 4 t3 ... t4 Usuario n Usuario 1 ... Tiempo Acceso Múltiple por División en Código (CDMA) Unidad II. Nivel físico y nivel de enlace – pág.60 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Técnicas de contienda • No existen mecanismos de reparto p del canal • Cuando una estación quiere transmitir, lo hace a la capacidad máxima del enlace. • Si varias estaciones q quieren transmitir a la vez,, se p producirá una colisión y ninguna de ellas lo conseguirá. • Después de una colisión, cada estación esperará un tiempo aleatorio antes de intentar transmitir de nuevo. nuevo • No garantizan el acceso a la red en un tiempo mínimo. • Diversas Di té i técnicas: − Contienda simple: Aloha simple y Aloha ranurado. − Contienda C ti d con escucha: h CSMA. CSMA − Contienda con escucha y detección de colisiones: CSMA / CD. Unidad II. Nivel físico y nivel de enlace – pág.61 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Aloha • En la década de los 70, en la Universidad de Hawai inventaron un método para la asignación de un solo canal de transmisión para varias estaciones. estaciones • El coste de asignar un canal a cada estación era muy alto. Paquete a transmitir ? NO SI Transmite Espera un tiempo igual a 2 veces el retardo máximo de propagación • Si la trama es válida y la @destino de la cabecera coincide con la dirección de la estación receptora, ésta envía inmediatamente una confirmación. • Si la trama no es válida la estación receptora p la ignora. g • La trama puede ser errónea debido a errores en el canal o a la existencia de un colisión. Unidad II. Nivel físico y nivel de enlace – pág.62 Recibe ACK? Back Off NO SI Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Aloha (cont.) • S Se enmarca dentro d t d los de l sistemas de contienda: Sistemas con usuarios no coordinados compitiendo por un solo canal. • Periodo vulnerable Periodo de tiempo respecto a una t trama en ell que, sii otra t estación t ió transmite, se produce una colisión. Unidad II. Nivel físico y nivel de enlace – pág.63 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Aloha ranurado • Mejora realizada en 1972. • Se dividió el tiempo en intervalos de longitud fija e igual a la longitud de un paquete (ranuras). Paquete a transmitir ? • N Necesario i ell uso de d un reloj l j central t lu otra técnica para sincronizar las estaciones. Espera el inicio del slot • Se consiguió aumentar la eficiencia hasta el 37%. NO SI Algoritmo de Back-off Transmite Espera t=KP Espera un tiempo igual a 2 veces el retardo máximo de propagación Calcula nº aleatorio k (entero) NO Recibe ACK? SI Unidad II. Nivel físico y nivel de enlace – pág.64 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. CSMA (Carrier Sense Multiple Access) NO SI Escucha la portadora hasta que el canal está libre Espera el comienzo del siguiente slot Algoritmo de Back off Transmite Espera 2 veces el tiempo de propagación Recibe ACK? SI NO Canal Ocupado ? SI Algoritmo g de Back off NO 1-persistente Paquete a transmitir ? P-persisteente • En CSMA una estación que desea transmitir escucha primero el medio para ver si existe otra transmisión en curso. • Si el medio está ocupado espera, en caso contrario puede transmitir. transmitir • La aparición de colisiones es rara, sólo se producen cuando dos estaciones ven el canal libre y p a transmitir casi empiezan simultáneamente. • En CSMA es necesario especificar qué debe hacer la estación si encuentra el medio ocupado. Hay tres alternativas de operación: No Persistente (pierde tiempo). 1-persistente (crece nº colisiones) p-persistente (intermedio). No persisstente • La eficiencia en ALOHA y ALOHA ranurado es pobre. ¿Cómo podemos mejorar la eficiencia?. Si a < 1 (Tprop < Ttrx) la eficiencia es alta. alta Además se puede minimizar el n nº de colisiones si se tiene en cuenta que cuando 1 estación transmite 1 trama el resto tiene conocimiento de ello casi instantáneamente. Canal Ocupado ? SI NO Canal Ocupado ? SI NO Espera z seg Selecciona nº aleatorio r[0,1] r p SI Unidad II. Nivel físico y nivel de enlace – pág.65 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Rendimiento de las técnicas de contienda tráfico (carga del sistema) Unidad II. Nivel físico y nivel de enlace – pág.66 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. CSMA / CD (Carrier Sense Multiple Access / Collision Detection ) Reduce la ineficiencia de CSMA haciendo que las estaciones t i sigan i escuchando h d mientras i t d dura su transmisión. Monitoriza su propia transmisión permite detener la transmisión (colisión), ahorrando ancho de banda y tiempo. Detección de colisiones: El equipo transmisor controla la señal de datos al mismo tiempo que transmite el contenido de la trama. Si la señal transmitida es distinta de la controlada, se asume que ha habido una colisión. A B C z = tiempo máximo propag propag. z El equipo que detecta la colisión la refuerza enviando una secuencia de interferencia para asegurarse de que todas las estaciones han d t t d la detectado l colisión li ió y cesen su transmisión. t i ió Después de transmitir la señal de interferencia se espera un tiempo aleatorio y se intenta transmitir d nuevo. de t t t estaciones más alejadas Unidad II. Nivel físico y nivel de enlace – pág.67 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. CSMA / CD (Carrier Sense Multiple Access / Collision Detection ) A transmite y monitoriza su propia transmisión. A escucha h ell canal,l y detecta la colisión a partir de la señal de C. A B C z z 2z 3z En el peor de los casos, A escucharía la señal interferente enviada por C, 2z después de iniciar su transmisión. En ese instante A dejaría de transmitir. Aunque A deje de transmitir, la información ya generada previamente sigue ocupando el medio compartido durante z. C escucha el canal, lo ve libre, empieza a transmitir, pero sigue monitorizando su transmisión. t t estaciones más alejadas En el peor de los casos, hasta 3z después de que A inicie la transmisión, el canal no vuelve a estar libre para transmitir. Unidad II. Nivel físico y nivel de enlace – pág.68 t C escucha el canal, y detecta que la l señal ñ l controlada t l d (l(la dde A) es distinta a la transmitida por C (en el peor de los casos, esto sucede z después de que A inicie su transmisión). En ese instante, C detecta la colisión y la refuerza enviando una señal interferente. Los bits generados previamente por A sigue ocupando el medio. En el peor de los casos, desde el extremo de C no se ve el canal libre hasta 2z después de que C hubiera h bi generado d la l señal ñ l interferente. Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Técnicas de paso de testigo (token) • Usado tanto en redes con topología en bus como en topología en anillo. • El acceso al medio se hace mediante un testigo único que se pasa de un equipo terminal a otro a través del anillo lógico que une a todos los equipos conectados al medio físico. • El testigo es una trama que circula cuando todas las estaciones están libres. • Procedimiento MAC Cuando un terminal desea transmitir debe esperar a que le llegue el testigo. Toma el testigo convirtiéndolo en trama (cambio de uno o más bits). La trama realiza una vuelta completa y, en principio, debe ser “retirada” por la estación transmisora. Ésta insertará un nuevo testigo en el anillo cuando: 1) La estación haya completado la transmisión de la trama. 2) Los bits iniciales de la trama transmitida hayan vuelto a la estación después de una vuelta completa. completa • Un equipo terminal sólo puede transmitir una trama o más tramas si posee el testigo. • En el caso de un anillo físico, la estructura lógica del anillo de paso de testigo es la misma que la estructura de anillo físico, físico y el orden de paso del testigo coincide con el ordenamiento físico de los terminales conectados. • En el caso de la red de bus, el ordenamiento no tiene por qué ser el mismo que el ordenamiento físico de los terminales en el cable. • Se puede asociar una prioridad al testigo para priorizar la transmisión de tramas. Unidad II. Nivel físico y nivel de enlace – pág.69 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Funcionamiento de una red con paso de testigo • La pérdida del testigo o su duplicidad interrumpen el funcionamiento normal del anillo. Una de las estaciones debe ser elegida para monitorizar el anillo, asegurar que solo hay un testigo en el mismo e insertar uno nuevo en caso necesario. Anillo Lógico Unidad II. Nivel físico y nivel de enlace – pág.70 • En condiciones de baja carga es ineficiente debido a que las estaciones deben esperar la llegada del testigo antes de transmitir. transmitir • En alta carga funciona como Round Robin. Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Anillo ranurado • El anillo completo se organiza de modo que contenga un número fijo de ranuras, cada una formada por un número fijo de bits y capaz de transportar una trama de información de tamaño fijo. • Un nodo monitor inicia el anillo de modo que contenga un nº fijo de bits que circule continuamente por el anillo de un terminal a otro. Cada terminal lee y retransmite los bits recibidos. Al principio, todas las ranuras se marcan como vacías. @MAC destino @MAC origen Bit paso monitor Bit lleno o vacío Bit inicio paquete DATOS bits respuesta 00 = Ocupado 01 = Aceptado 10 = Rechazado 11 = Ignorado • Procedimiento MAC Cuando un terminal desea transmitir una trama, espera hasta detectar una ranura vacía. Marca la ranura como llena e inserta el contenido de la trama, incluyendo en su cabecera la dirección origen y destino. La ranura que contiene la trama circula por el anillo físico de un terminal al siguiente. siguiente Cada terminal del anillo examina la dirección de destino en la cabecera de toda ranura marcada como llena y si detecta su propia dirección y está dispuesto a aceptar la trama, lee su contenido. Después de haber leído el contenido modifica el contenido de los dos últimos bits de la ranura como resultado del envío. A continuación repite el contenido de la trama por el anillo sin modificarlo. El terminal origen, iniciada la transmisión de una trama, espera hasta que ésta haya circulado por el anillo. Al recibir el primer bit de la ranura en la que transmitió la trama, la marca como vacía y espera a leer los para decidir q que acción emprender p a continuación. últimos bits p El monitor, mediante un bit de paso por el monitor detecta si algún terminal no pudo liberar la ranura después de transmitir la trama. Unidad II. Nivel físico y nivel de enlace – pág.71 Arquitectura de Redes II.2 NIVEL DE ENLACE. FUNCIONES CONTROL DE ACCESO AL MEDIO. Comparación entre técnicas de contienda y de paso de testigo Unidad II. Nivel físico y nivel de enlace – pág.72 Testigo a=1 0.8 R Rendimient to • La elección entre las técnicas de contienda o las de paso de testigo como método de acceso al medio depende p de la situación: – En baja carga habrá menos colisiones, por lo que es mejor utilizar CSMA que paso de testigo, testigo además el tiempo que debe esperar una estación para poder transmitir es menor si no espera al token. – Si hay mucha carga, habrá muchas más colisiones, por lo que es bastante mejor el paso de testigo (garantiza una tasa de transmisión mínima a cada estación y ausencia de colisiones), aunque añada un cierto retardo mayor al tener que circular cada token de cada estación que transmite. Testigo a=0,1 1.0 CSMA/CD a=0,1 , 0.6 0.4 02 0.2 CSMA/CD a=1 1 00 0.0 5 10 15 20 Número de estaciones tráfico (carga del sistema) 25 Arquitectura de Redes II.3 REDES LAN ASPECTOS BÁSICOS. Una red LAN consiste en un medio de transmisión compartido y un conjunto de software y hardware para servir de interfaz entre dispositivos y el medio y regular el orden de acceso al mismo. Características: • Interconexión de equipos y compartición de recursos (impresoras, discos, etc.). • Son redes de difusión con canal de acceso múltiple. • Red privada corporativa. • Cobertura geográfica limitada (< 10 Km). • Velocidades de transmisión elevadas (> 10 Mbps) y tasas de error muy bajas (10-9) • Fácil instalación y explotación, con herramientas para su administración. LAN por Cable Topologías (estrella, anillo, bus árbol) bus,árbol). Método de MAC ((CSMA/CD, Testigo, g Ranuras) Unidad II. Nivel físico y nivel de enlace – pág.73 Normas ISO/IEEE 802 2/3/4/5/6/12 802.2/3/4/5/6/12 Medio de Transmisión (par trenzado, coaxial, (p fibra) Arquitectura de Redes II.3 REDES LAN ASPECTOS BÁSICOS. TOPOLOGÍAS Disposición física o lógica de los dispositivos que la forman (equipos terminales, servidores, impresoras, cableado, etc). Las topologías más comunes en LAN son: b bus, estrella, ll anillo ill y árbol. áb l Topología en BUS • Un cable de red único pasa por todos los lugares en los que hay un equipo terminal que va a conectarse a la red. Se realiza una conexión física (derivación) para que el equipo terminal pueda tener acceso a los servicios de red provistos. duplex En cada extremo hay un terminador de • El medio de transmisión es full duplex. red que absorbe las señales eliminándolas del medio. • Mediante algoritmos de control de acceso al medio apropiados se comparte el ancho de banda de transmisión disponible entre los usuarios conectados al bus. bus • Un fallo en el bus provoca la caída de la red entera. Unidad II. Nivel físico y nivel de enlace – pág.74 Arquitectura de Redes II.3 REDES LAN ASPECTOS BÁSICOS. TOPOLOGÍAS Topología en ÁRBOL • Generalización de la topología en bus. • Medio de transmisión cable ramificado sin bucles cerrados, que comienza en un punto denominado raíz. • Las ramas pueden tener a su vez otras ramas. Topología en ESTRELLA • Cada estación está directamente unida a un nodo central (concentrador o conmutador), a través de dos enlaces p punto a p punto, uno p para transmisión y otro p para recepción. p • Alternativas de funcionamiento del nodo central: HUB: repetidor que retransmite las señales recibidas por un enlace a todos los demás enlaces. Aunque físicamente es una estrella se comporta como un bus lógico. Los hubs pueden conectarse jerárquicamente para formar topología en árbol. SWITCH: elemento con capacidad de filtrado que realiza funciones de conmutación. Topología en ANILLO • Consta de un conjunto de repetidores unidos por enlaces punto a punto formando un bucle cerrado. q p se une a la red través de un repetidor. p • Cada equipo • El enlace punto a punto entre los equipos terminales vecinos opera en un solo sentido. Unidad II. Nivel físico y nivel de enlace – pág.75 Arquitectura de Redes II.3 REDES LAN ASPECTOS BÁSICOS. TOPOLOGÍAS Unidad II. Nivel físico y nivel de enlace – pág.76 Arquitectura de Redes II.3 REDES LAN ASPECTOS BÁSICOS. MEDIO DE TRANSMISIÓN PAR TRENZADO • Utilizado fundamentalmente en redes en estrella con HUB. Fácil de instalar y de bajo coste. • Limitado en longitud por la tasa de transmisión y los mecanismos para eliminar la diafonía. COAXIAL • Utilizado en redes en bus que operan en transmisión en Banda Base o Banda Extendida. Banda Base • Dos tipos de cable: cable delgado (0.25 pulgadas) y cable grueso (0.5 pulgadas). • Las señales digitales ocupan el espectro de frecuencias del cable completamente (transmisión bidireccional). Banda Extendida • División Di i ió del d l ancho h de d banda b d del d l cable bl en varias i bandas b d o canales l (canales ( l de d datos). d t ) • Elevado coste (módems) aunque permite salvar grandes distancias. • Dos sistemas: cable único (dos bandas diferentes para Tx y Rx) y cable dual (dos cables, uno para Tx T y otro t para Rx). R ) FIBRA ÓPTICA • Utilizada en configuraciones con HUB y redes de anillo de alta velocidad. • Datos a alta velocidad con alto nivel de seguridad. Conectores físicos más costosos. Unidad II. Nivel físico y nivel de enlace – pág.77 Arquitectura de Redes II.3 REDES LAN ASPECTOS BÁSICOS. MEDIO DE TRANSMISIÓN Ejemplo: cableado estructurado o conjunto de infraestructuras pasivas de comunicaciones instaladas en un edificio o grupo de edificios. Utiliza par trenzado en la conexión de equipo al armario de cableado más cercano de un p piso. Utiliza coaxial p para conectar los armarios de cableado de cada piso al concentrador principal del edificio. Utiliza fibra para conectar el concentrador de cada edificio a un concentrador principal. Elementos de un edificio cableado: • Área de trabajo: ubicación de las estaciones de trabajo. • POP (Point of Presence): lugar donde la operadora telecomunicación instala su punto de acceso. • IDF/MDF (Intermediate/Main Distribute Facility): lugares donde se sitúan los equipos (paneles de distribución, hubs, switches, routers). - 1 IDF por cada 1000 m2 de área de trabajo (elige un radio de 50 m. m sobre el plano del edificio cuyo centro es el IDF) - MDF: el más cercano al POP • Cableado horizontal (100 m. m UTP). UTP) Unidad II. Nivel físico y nivel de enlace – pág.78 Arquitectura de Redes II.3 REDES LAN ASPECTOS BÁSICOS. CONTROL DE ACCESO AL MEDIO DÓNDE se hace el control CENTRALIZADO • Un controlador concede el acceso a la red. red • El DTE que desea transmitir debe esperar hasta que se le concede el permiso. DESCENTRALIZADO - Los DTEs efectúan conjuntamente el control. control Ventajas V t j Control C t l Centralizado C t li d • Permite mejorar el acceso proporcionando prioridades, y QoS garantizadas. • Lógica de acceso sencilla en los DTEs. • Resuelve problemas de coordinación. Desventajas. D t j - Si el nodo central falla, falla toda la red. - El nodo central puede actual como cuello de botella (bottleneck) CÓMO se hace el control. • Técnicas síncronas. Se dedica una capacidad a cada conexión (Ej: FDM,TDM). • Técnicas asíncronas. Rotación circular, Reserva, Contienda. DETERMINISTA vs ALEATORIO. • Determinista. Reserva, Paso de Testigo. • Aleatorio. ALOHA, CSMA, CSMA/CD. FORMATO GENERAL TRAMA MAC. Control MAC Unidad II. Nivel físico y nivel de enlace – pág.79 @ @MAC destino @ @MAC origen DATOS Contol MAC Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802 Entre finales de los años setenta y principios de los ochenta, se propusieron e implementaron muchos tipos distintos de LANs. Sin embargo dichas redes solo servían para interconectar equipos q p de un mismo p proveedor ((SISTEMAS CERRADOS). ) Para corregir g esta situación se estandarizaron las redes LAN (IEEE 802). 802.1: Introducción al modelo de referencia LAN. 802.2: Servicios y primitivas del nivel LLC. 802.3: Normas para una red basada en CSMA/CD. 802.4: Normas para una red de paso de testigo en bus. 802.5: Normas p para una red de p paso de testigo g en anillo. 802.7: Grupo técnico para redes de banda ancha. 802.8: Grupo técnico para redes de fibra óptica. 802 11: Normas para redes inalámbricas. 802.11: inalámbricas NIVEL DE ENLACE NIVEL FÍSICO Unidad II. Nivel físico y nivel de enlace – pág.80 IEEE 802.2 802 2 CONTROL DE ENLACE LÓGICO IEEE 802.3 CSMA /CD IEEE 802.4 TOKEN BUS IEEE 802.5 TOKEN RING Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Ethernet es una red LAN basada en CSMA/CD y desarrollada por Xerox a finales de los años 70. Posteriormente, Xerox junto a DEC e Intel realizan mejoras en la red y definen la norma Ethernet a 10 Mbps p ((Ethernet II). ) Esta norma,, tras un amplio p debate,, es la base elegida g por el p comité IEEE 802 para definir el estándar de red LAN 802.3. La mayor diferencia entre ambas normas radica, básicamente, en la cabecera de la trama utilizada en el nivel de enlace: 8 Trama Ethernet 6 P á b l Preámbulo 7 Trama 802.3 Dir. Di Destino D i 1 Preámbulo SFD 2/6 Dir. Destino 6 2 Di Origen Dir. Oi Tipo Ti 2/6 Dir. Origen <= 1500 Datos D var 4 PAD FCS 2 <= 1500 var 4 Longitud Datos PAD FCS TIPOS DE REDES ETHERNET (Norma 802.3) a 10 Mbps 10 BASE 5 10 BASE 2 10 BASE T 10 BROAD 36 10 BASE F Medio de Transmisión Técnica de Señalización Topología p g Cable Coaxial (50 ohmios) Banda base (Manchester) Bus Cable Coaxial (50 ohmios) Banda base (Manchester) Bus Cable coaxial (75 ohmios) Banda ancha (DPSK) Bus- árbol Par de fibra óptica Longitud máxima del segmento (m) 500 185 Par trenzado no apantallado Banda base (Manchester) Estrella con Hub 100 1800 Estrella con Hub 500 Diámetro del cable (mm) 0,5 , ppulgadas g 0,25 , pulgadas p g 0,4-0,6 , , mm 0,4-1,0 , , mm m 62,5/125 , La especificación 10 BASE F contiene en realidad 3 especificaciones: 10 BASE FP 10 BASE FL 10 BASE FB Unidad II. Nivel físico y nivel de enlace – pág.81 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Evolución La topología en estrella es más fiable (no red abierta) y evita los grandes inconvenientes de detección de averías del bus. El bajo coste de los hubs en un principio, y de los switches después ha hecho que en la actualidad la inmensa mayoría de LANs posean topología en estrella Unidad II. Nivel físico y nivel de enlace – pág.82 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Evolución: concentrador (hub) Repetidor pasivo a nivel físico que retransmite los bits recibidos por un puerto hacia el resto (cruza el cable Tx de cada ordenador con el Rx de los demás). demás) Ello implica: • Todos los puertos de igual tasa • No existe almacenamiento de tramas. • No implementa CSMA/CD: las colisiones se detectan en las estaciones tal como si las estaciones estuviesen en un mismo bus. • Ancho de banda sigue g siendo compartido p Unidad II. Nivel físico y nivel de enlace – pág.83 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Evolución: conmutador (switch) • Un switch es un dispositivo de nivel 2 (enlace): • almacena y reenvía las tramas Ethernet como un nodo de conmutación ordinario. • examina la cabecera de la trama y elige el puerto de salida según la dirección MAC destino de la trama. • cuando la trama debe ser reenviada por un puerto, el switch usa CSMA/CD si éste está habilitado. • es transparente: las estaciones no son conscientes de su presencia. presencia • no necesitan ser configurados: son plug-and-play, incorporan autoaprendizaje para localizar las direcciones MAC alcanzables. • El ancho de banda de cada puerto está dedicado a la comunicación con cada terminal: • CSMA/CD habilitado en puertos → Comunicación half-dúplex entre switch y terminales. • CSMA/CD deshabilitado → Comunicación full-dúplex full dúplex entre switch y terminales. terminales • Esta topología en estrella con un switch central se denomina Ethernet conmutada • Los precios de los switches han disminuido casi al nivel de los hubs, por lo que éstos últimos han desaparecido prácticamente del mercado dada la enorme diferencia de prestaciones Unidad II. Nivel físico y nivel de enlace – pág.84 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Evolución: tipos de redes TIPOS DE REDES ETHERNET (Norma 802.3) a 100 Mbps Medio de Transmisión Topología Longitud máxima del segmento (m) 100 BASE TX 100 BASE FX 100 BASE T4 2 pares STP o UTP 2 fibras ópticas 4 pares UTP Estrella con Hub 100 Estrella con Hub 100 Estrella con Hub 100 TIPOS DE REDES ETHERNET (Norma Gigabit 802.3 z) a 1 Gbps 1000BASE SX 1000 BASE LX 1000BASE CX 1000BASE T Medio de Transmisión Topología Dos fibras ópticas multimodo Estrella 2 fibras ópticas monomodo Estrella Cable de cobre apantallado Estrella Par trenzado UTP de clase 5 Estrella Longitud máxima del segmento (m) 550 5.000 25 100 Unidad II. Nivel físico y nivel de enlace – pág.85 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Conector RJ-45 La única diferencia entre T568A y T568B es que los pares anaranjado y verde (pares 2 y 3) están intercambiados. Es importante asegurarse que los conectores en ambos extremos están cableados con el mismo patrón Unidad II. Nivel físico y nivel de enlace – pág.86 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Conector RJ-45: cableado normal y cruzado (MDI /MDI-X) • A diferencia de una MDI (Medium Dependent Interface), una interfaz MDI-X realiza un cruce de cables internamente − Cable cruzado entre interfaces del mismo tipo. − Cable normal entre interfaces MDI y MDI-X. MDI X • Las interfaces de los ordenadores son MDI. • Los p puertos de los hubs,, switches y routers son MDI-X, aunque habitualmente incorporan algunos puertos MDI (denominados uplink) para interconexión directa con p puertos normales de otros Unidad II. Nivel físico y nivel de enlace – pág.87 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Conector RJ-45: conexión directa entre dos ordenadores. Cuando sólo se conectan dos ordenadores no es necesario un dispositivo central. Basta usar un cable bl cruzado d entre t ambos b (son ( i t f interfaces d l mismo del i ti ) El mecanismo tipo). i CSMA/CD hace h que la comunicación entre ambos sea necesariamente half-duplex, ya que mientras uno transmite el otro espera al detectar portadora. CSMA/CD deshabilitado → Full-duplex Las tarjetas Ethernet habitualmente permiten que se deshabilite el CSMA/CD (detección de portadora y colisiones), colisiones) en cuyo caso la comunicación entre ambos ordenadores puede ser fullfull duplex. No obstante, para una correcta operación, el mecanismo CSMA/CD debe estar habilitado en ambos (modo half-duplex) o deshabilitado en ambos (modo full-duplex). Además de aumentar el rendimiento, el modo full-duplex evita la limitación de distancia impuesta por CSMA/CD, por su impacto sobre la eficiencia y la probabilidad de colisiones. Unidad II. Nivel físico y nivel de enlace – pág.88 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.3 Conector RJ-45: problema de la conexión half-full. 1. A empieza a enviar una trama. 2. Al mismo tiempo B empieza a enviar otra. 3. A detecta una colisión, por lo que abandona la transmisión para reintentar más tarde. 4. Al detectar la colisión A deja también de recibir la trama que le envía B, pues se supone que es errónea. errónea 5. B no detecta la colisión (está en modo full-duplex). Sigue enviando su trama hasta el final. Esa trama no es recibida por A pero B no lo sabe, suponiendo que ha llegado bien. bien Por otro lado B ha recibido de A una trama incompleta, incompleta y por tanto incorrecta. Unidad II. Nivel físico y nivel de enlace – pág.89 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.5 Token Ring es una red LAN basada en técnica de paso de testigo desarrollada por IBM en 1981. Esta norma, tras un amplio debate, es la base elegida por el comité IEEE 802 para definir el estándar de red LAN 802.5. Las estaciones de la LAN están físicamente conectadas a un concentrador, en una topología en estrella. La topología lógica corresponde a estaciones conectadas en anillo. FORMATO TRAMA IEEE 802.5 FUNCIONAMIENTO ED Unidad II. Nivel físico y nivel de enlace – pág.90 Arquitectura de Redes II.3 REDES LAN NORMAS IEEE 802. LAN 802.5 Asignación de prioridades • Una estación que tiene que transmitir una trama de prioridad superior a la de la trama actual puede reservar el siguiente testigo con su nivel de prioridad mientras pasa la trama. • Cuando se emite el siguiente g testigo, g , éste debe tener el nivel de prioridad reservado. • Las estaciones con prioridad inferior no p pueden coger g el testigo, g de manera que éste pasa a la estación que lo reservó o a una estación intermedia con datos a transmitir de prioridad igual o superior al nivel de prioridad i id d reservado. d • La estación de prioridad superior una vez transmite su trama libera el testigo. Entonces, la estación que act ali ó el nivel actualizó ni el de prioridad es la responsable de volverlo a decrementar a su antiguo valor una vez han terminado de transmitir todas las estaciones con tramas de prioridad superior. A D A B C B 1. A transmite hacia B. D hace una reserva con prioridad superior. Unidad II. Nivel físico y nivel de enlace – pág.91 T C 2. A genera testigo de alta prioridad y almacena la prioridad inferior. A D A B C B 3. D toma el testigo de alta prioridad y transmite los datos hacia C D T D C 4 D genera un testigo 4. i con prioridad superior. A D A D B C B C 5. A detecta el testigo de alta prioridad y lo captura. 6. A genera un testigo con el nivel de prioridad inferior anterior Arquitectura de Redes II.3 REDES LAN Fiber Distributed Data Interface, FDDI • Trabaja a una tasa de 100Mbps. Dos medios de transmisión: fibra óptica, par trenzado • Esquema Esq ema en anillo con paso de testigo análogo a IEEE 802.5. 802 5 • Presentan algunas diferencias para admitir una velocidad de transferencia más elevada. − No se convierte el testigo al comienzo de la transmisión de la trama dado que este procedimiento no permitiría alta velocidad de transmisión de los datos en FDDI (el testigo es absorbido). − Para liberar el testigo la estación emisora no espera la recepción de su propia trama sino que lo libera una vez completada la transmisión. FORMATO TRAMA FDDI Unidad II. Nivel físico y nivel de enlace – pág.92 Arquitectura de Redes II.3 REDES LAN Fiber Distributed Data Interface, FDDI Procedimiento MAC • Cuando una estación desea transmitir recoge el testigo, transmite su trama e inmediatamente un nuevo testigo. g • La estación receptora copia la trama y la retransmite hasta que es absorbida p por la estación origen. Mientras, si existe alguna otra estación que desea transmitir recoge el testigo y transmite una segunda trama seguida de un testigo. Esta acción se podría repetir cualquier número de veces, de modo que en cualquier instante de tiempo pueden circular varias tramas a través del anillo. Cada estación es responsable de absorber sus propias tramas. tramas Unidad II. Nivel físico y nivel de enlace – pág.93 Arquitectura de Redes II.3 REDES LAN Fiber Distributed Data Interface, FDDI Prioridades • Se definen 4 clases de prioridad: 6, 4, 2, 0. q estación p puede tener datos a • Cualquier enviar con diferentes prioridades (una cola por clase de prioridad). • El esquema de prioridades es tal que asigna una capacidad de la red (situación de carga) a la clase 6. Las demás prioridades disponen de una capacidad variable, en función de la asignada a la clase 6. • Se definen las siguientes variables: − THT (Token Holding Time): tiempo máximo que una estación puede mantener el token para transmitir datos de clase 6. − TRT4 (Token Rotation Time for Class 4): máximo tiempo de rotación del t k token que t d í todavía permite it l la transmisión de datos de clase 4. − TRT2 (Token Rotation Time for Class 2): ídem pero para datos de clase 2. − TRT0 (Token Rotation Time for Class 0): ídem pero para datos de clase 0. Unidad II. Nivel físico y nivel de enlace – pág.94 Arquitectura de Redes II.3 REDES LAN DISPOSITIVOS DE INTERCONEXIÓN DE REDES Repetidores • Compensan la degradación de las señales en entornos hostiles. • Permiten extender la red. • Reducen R d ell ancho h de d banda b d de d la l red. d Puentes • Operan a nivel 2 (nivel MAC) de la arquitectura OSI. • Permiten la interconexión de varios segmentos de redes LAN con diferentes niveles MAC. • Su uso proporciona mayor: fiabilidad, eficiencia y seguridad. • Permite la interconexión de dos emplazamientos LAN distantes. • Un switch es un caso particular de un puente (interconecta MAC iguales). LLC LLC MAC FISICA MAC MAC FISICA FISICA LAN LAN FISICA LAN’s situadas en el mismo área. LLC LLC MAC FISICA MAC LAN LLC FISICA LLC MAC MAC FISICA LAN FISICA LAN’s situadas a larga distancia. Unidad II. Nivel físico y nivel de enlace – pág.95 Arquitectura de Redes