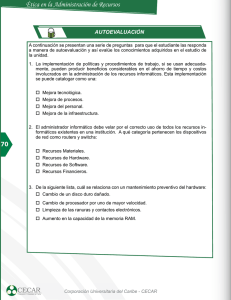

ética informática - META

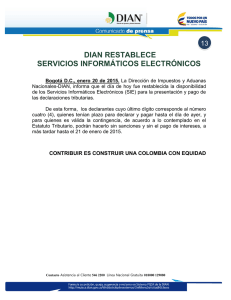

Anuncio