Actividad 2_CRS Alejandro Sarabia Arango

Anuncio

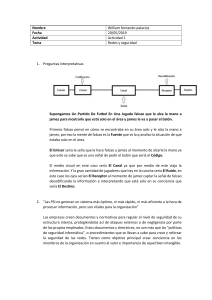

Actividad 2 Recomendaciones para presentar la Actividad: Envía el desarrollo de esta actividad a tu tutor@ en un documento de Word, que llamarás Evidencias 2. Procura marcar siempre tus trabajos con un encabezado como el siguiente: Nombre Fecha Actividad Tema Alejandro Sarabia Arango Agosto 27 de 2012 2 Plan de Sistemas de Información Luego de estructurar el tipo de red a usar en la compañía y hacer su plan para hablar a la gerencia sobre las razones para instaurar políticas de seguridad informáticas (PSI), es su objetivo actual crear un manual de procedimientos para su empresa, a través del cual la proteja todo tipo de vulnerabilidades; sin embargo, para llegar a este manual de procedimientos, se deben llevar a cabo diversas actividades previas, y se debe entender la forma en la que se hacen los procedimientos del manual. Preguntas interpretativas 1. Como gestor de la seguridad de la red de la empresa, usted es el encargado de generar las PSI de la misma. Desarrolle, basado en su plan anteriormente diseñado, otro plan para presentar las PSI a los miembros de la organización en donde se evidencie la interpretación de las recomendaciones para mostrar las políticas. El Plan de Sistemas de Información tiene como objetivo la obtención de un marco de referencia para el desarrollo de sistemas de información que responda a los objetivos Estratégicos de la organización. Este marco de referencia consta de: - Una descripción de la situación actual, que constituirá el punto de partida del Plan de Sistemas de Información. Dicha descripción incluirá un análisis técnico de puntos fuertes Y riesgos, así como el análisis de servicio a los objetivos de la organización. - Un conjunto de modelos que constituya la arquitectura de información. - Una propuesta de proyectos a desarrollar en los próximos años, así como la prioridad de Realización de cada proyecto. 1 Redes y seguridad Actividad 2 - Una propuesta de calendario para la ejecución de dichos proyectos. - La evaluación de los recursos necesarios para los proyectos a desarrollar en el próximo Año, con el objetivo de tenerlos en cuenta en los presupuestos. Para el resto de Proyectos, bastará con una estimación de alto nivel. - Un plan de seguimiento y cumplimiento de todo lo propuesto mediante unos mecanismos De evaluación adecuados. La perspectiva del plan debe ser estratégica y operativa, no tecnológica. La presentación del Plan de Sistemas de Información y la constitución del equipo supone el arranque del proyecto y es fundamental que las más altas instancias de la organización Estén implicadas en ambos, dando el apoyo necesario y aportando todo tipo de medios. Explicar el plan a las personas de la organización y a las unidades organizativas afectadas sobre las que recaerá el Plan, el apoyo de los altos directivos y la cualificación de los recursos de las distintas unidades implicadas, serán factores críticos de éxito del Plan de Sistemas de Información. A continuación se incluye un gráfico que representa la secuencia de actividades del Proceso PSI. 2 Redes y seguridad Actividad 2 2. Las PSI tienen como base teórica implícita el algoritmo P-C. Agregue al plan de presentación a los miembros de la organización, al menos 2 eventos diferentes a los de la teoría, en los que se evidencien los 4 tipos de alteraciones principales de una red. Recursos Afectados Nombre Causa Efecto Servicio Servidor Web para transacciones Bancarias Ataque por medio de Man–in–TheMiddle Ó Phishing Servicio Servicio Web Ataque Dos Físico Servicio Telefónico Cable de Cortado Físico Servicio Computador Servidor de Bases de Datos Fuerte de Poder Ingreso no autorizado Se conoce la Información del Cliente y le Violan la Información Personal. No hay acceso a la página Internet Bloqueado No hay comunicación con la empresa No enciende en pc Violan la seguridad de la compañía y se modifica la base de datos de forma no Autorizada ADSL Preguntas argumentativas 1. Su empresa debe tener, de acuerdo a la topología de red definida anteriormente, un conjunto de elementos que permitan el funcionamiento de esa topología, como routers, servidores, terminales, etc. Genere una tabla como la presentada en la teoría, en la que tabule al menos 5 elementos por sucursal. El puntaje asignado a cada elemento debe ser explicado en detalle. 3 Redes y seguridad Actividad 2 Lo Primero que se debe hacer es un plan de contingencia ya que debemos saber cuáles son los mayores riesgos para nuestra compañía la calificación se hará de 1 al 10 donde 1 es el riesgo mínimo y 10 será el recurso con más riesgo lo cual se deduce que 1 es el riesgo de importancia mínimo y 10 es el riesgo con mayor importancia. NOMBRE RIESGO (R) IMPORTANCIA (W) RIESGO EVALUADO (RXW) DETALLE Base de Datos 10 10 100 Servidor Web 8 10 80 Swith 3 5 15 PC 7 3 21 Impresora 2 1 2 Esta es la razón de ser de la empresa porque allí están almacenados los detalles de los clientes y los productos de la empresa. Es un Equipo costoso por el tema de los servicios que están montados. El swith es un equipo activo que se puede cambiar, resetear y volver a configurar. Son los equipos lo cual los empleados procesan información se puede modificar y cambiar piezas fácilmente. Recurso para la elaboración de trabajos lo cual si se 4 Redes y seguridad Actividad 2 daña se cambia con facilidad. 2. Para generar la vigilancia del plan de acción y del programa de seguridad, es necesario diseñar grupos de usuarios para acceder a determinados recursos de la organización. Defina una tabla para cada sucursal en la que explique los grupos de usuarios definidos y el porqué de sus privilegios. NOMBRE GRUPO USUARIOS Base de Datos Empleados y Administración Clientes, Producto y Presupuesto Usuario Técnicos de Mantenimiento Administradores de red Técnicos de Sistemas Base de Datos Acceso a Internet Servidor Pagina Web Acceso a Servidor, Router y Swith Acceso a Equipos DE TIPO ACCESO DE PRIVILEGIOS Local Solo Lectura Local Solo Lectura Local Local Local y Remoto Solo Lectura Lectura y Escritura. Lectura y Escritura Local Todos Preguntas propositivas 1. Usando el diagrama de análisis para generar un plan de seguridad, y teniendo en cuenta las características aprendidas de las PSI, cree el programa de seguridad y el plan de acción que sustentarán el manual de procedimientos que se diseñará luego. Procedimiento de buenas contraseñas: Determinar buenas contraseñas de usuario que deben contener letras, números y caracteres para que sea más difícil de descifrar para que sea más tedioso para el software que descifran las claves. Procedimiento de actualización de normas: debemos tener en cuenta que diariamente surgen nuevos ataques en la parte informática y podemos tener vulnerabilidad al ataque de nuestro sistema. Procedimiento de alta cuenta de usuarios: se lleva a cabo cuando se crea una cuenta de usuario teniendo en cuenta datos personales, cargo y funciones a realizar. 5 Redes y seguridad Actividad 2 2. Enuncie todos los procedimientos que debe tener en su empresa, y que deben ser desarrollados en el manual de procedimientos. Agregue los que considere necesarios, principalmente procedimientos diferentes a los de la teoría. Procedimiento para Acceso a la red Procedimiento de chequeo del sistema Procedimiento constante de cambio de contraseña segura con combinación de letras, números y caracteres. Procedimiento para el mantenimiento de Servidores Procedimiento para la modificación de las bases de datos Procedimiento para el mantenimiento de los equipos activos de la red Procedimiento para verificar el tráfico de la red. Procedimiento para guardar las copias de seguridad. Procedimiento para la recuperación de información. Procedimiento Monitorio de conexiones activas 6 Redes y seguridad Actividad 2 7 Redes y seguridad Actividad 2