Responsabilidad de proveedores. Intercambio de archivos

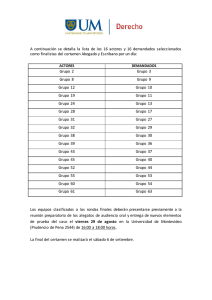

Anuncio