Bloque 4

Anuncio

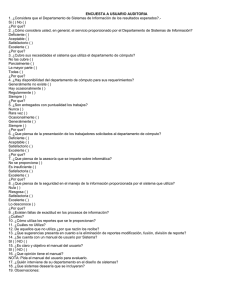

Bloque 4 Elaborar los reportes de daño o pérdida, en equipo y/o personales En este tópico conocerás cual es el objetivo de tener controles de seguridad en los centros de computo, dispositivos existentes que integran un equipo de cómputo aprenderás la manera de configurarlos. Lo anterior lo conseguirás a través de realizar un trabajo de investigación y la realización de ejercicios prácticos. Trabajando y colaborando de manera cordial y respetuosa con tus compañeros de grupo. Los principales objetivos de los controles de la seguridad son cinco y pueden verse más bien como niveles de control, es decir, si llegase a fallar un nivel entonces entra en acción el nivel de control siguiente, y así sucesivamente. He aquí estos niveles: 1. Disuadir cualquier pérdida o desastre. 2. Detectar peligros potenciales. 3. Minimizar el impacto de los desastres y pérdidas. 4. Investigar que fue lo que sucedió. 5. Recuperación. www.e41.jimdo.com REPORTE DE DAÑO A EQUIPO: De manera individual busca en páginas de internet confiables o en documentos bibliográficos en que consiste cada uno de los niveles de control mencionados y elabora una tabla comparativa. En plenaria expongan la importancia de cada uno de los puntos y unifiquen criterios. 1-DISUADIR CUALQUIER PERDIDA O DESASTRE INFORMATICO 1.- Plan de recuperación ante desastres Un plan de recuperación ante desastres (del inglés Disaster Recovery Plan) es un proceso de recuperación que cubre los datos, el hardware y el software crítico, para que un negocio pueda comenzar de nuevo sus operaciones en caso de un desastre natural o causado por humanos. Esto también debería incluir proyectos para enfrentarse a la pérdida inesperada o repentina de personal clave, aunque esto no sea cubierto en este artículo, el propósito es la protección de datos. Negocios Con el crecimiento de la tecnología de información y la confianza sobre datos cruciales, el panorama ha cambiado en años recientes a favor de la protección de datos irreemplazables. Esto es evidente sobre todo en la tecnología de información; con los sistemas deordenadores más grandes que sostienen información digital para limitar pérdida de datos y ayudar recuperación de datos. Se cree que algunas empresas gastan hasta el 25 % de su presupuesto en proyectos de recuperación de desastre, sin embargo, esto lo hacen para evitar pérdidas más grandes. De las empresas que tenían una pérdida principal de registros automatizados el 43 % nunca vuelve a abrir, el 51 % cierra en menos de dos años, y sólo el 6 % sobrevivirá el largo plazo.[1] El mercado de protección de datos existente es caracterizado por varios factores: El permanente cambio de las necesidades de los clientes determinado por el crecimiento de datos, asuntos regulatorios y la creciente importancia de tener rápido acceso a los datos conservándolos en línea. Respaldar los datos de vez en cuando teniendo tecnologías de cintas convencionales de reservas. Como el mercado de recuperación de desastre sigue sufriendo cambios estructurales significativos, este cambio presenta oportunidades para las empresas de la nueva generación a que se especialicen en la planificación de continuidad de negocio y la protección de datos fuera de sitio. Razones para recurrir a un DRP Existen diferentes riesgos que pueden impactar negativamente las operaciones normales de una organización. Una evaluación de riesgo debería ser realizada para ver que constituye el desastre y a que riesgos es susceptible una empresa específica, incluyendo: Catástrofes. Fuego. Fallos en el suministro eléctrico. Ataques terroristas. Interrupciones organizadas o deliberadas. Sistema y/o fallos del equipo. Error humano. Virus informáticos. Cuestiones legales. Huelgas de empleados. Prevención ante los desastres Enviar respaldos fuera de sitio semanalmente para que en el peor de los casos no se pierda más que los datos de una semana. Incluir el software así como toda la información de datos, para facilitar la recuperación. Si es posible, usar una instalación remota de reserva para reducir al mínimo la pérdida de datos. Redes de Área de Almacenamiento (SANs) en múltiples sitios son un reciente desarrollo (desde 2003) que hace que los datos estén disponibles inmediatamente sin la necesidad de recuperarlos o sincronizarlos. Protectores de línea para reducir al mínimo el efecto de oleadas sobre un delicado equipo electrónico. El suministro de energía ininterrumpido (SAI). La prevención de incendios - más alarmas, extintores accesibles. El software del antivirus. El seguro en el hardware. El plan Para asegurar la continuidad del negocio, es recomendable partir de la siguiente premisa: "Siempre desear lo mejor y planear para lo peor". En un buen plan existen diferentes factores que hay que tomar en cuenta. Los más importantes son: El árbol telefónico: para notificar todo el personal clave del problema y asignarles tareas enfocadas hacia el plan de recuperación. Reservas de memoria: si las cintas de reserva son tomadas fuera de sitio es necesario grabarlas. Si se usan servicios remotos de reserva se requerirá unaconexión de red a la posición remota de reserva (o Internet). Clientes: la notificación de clientes sobre el problema reduce al mínimo el pánico. Instalaciones: teniendo sitios calientes o sitios fríos para empresas más grandes. Instalaciones de recuperación móviles están también disponibles en muchos proveedores. Trabajadores con conocimiento. Durante desastre a los empleados se les requiere trabajar horas más largas y más agotadoras. Debe haber un sistema de apoyo para aliviar un poco de tensión. La información de negocio. Las reservas deben estar almacenadas completamente separadas de la empresa (Cummings, Haag y 2005 McCubbrey). La seguridad y la fiabilidad de los datos es clave en ocasiones como estas. Business Continuity Planning (BCP) Continuidad del Negocio es un concepto que abarca tanto la Planeación para Recuperación de Desastres (DRP) como la Planeación para el Restablecimiento del Negocio. Recuperación de Desastres es la capacidad para responder a una interrupción de los servicios mediante la implementación de un plan para restablecer las funciones criticas de la organización. Ambos se diferencian de la Planeación de Prevención de Pérdidas, la cuál implica la calendarización de actividades como respaldo de sistemas, autenticación y autorización (seguridad), revisión de virus y monitoreo de la utilización de sistemas (principalmente para verificaciones de capacidad). En esta ocasión hablaremos sobre la importancia de contar con la capacidad para restablecer la infraestructura tecnológica de la organización en caso de una disrupción severa Constantemente se experimentan situaciones de emergencia, directa o indirectamente, las cuales se manifiestan en respuestas equívocas ocasionadas por el temor, miedo o un extremoso pánico aterrador. Frecuentemente los administradores o responsables de los sistemas de cómputo empiezan a tomar en cuenta la seguridad de su sistema después de haber sido objeto de un ataque, dando como resultado la pérdida de información, horas de trabajo, incluso dinero. La seguridad en el trabajo es uno de los factores más importantes que garantizan el crecimiento de la productividad. Velar por la seguridad física y lógica no es una tarea que se efectúe una sola vez y garantice su eficiencia por siempre. Para mantener la seguridad se requiere realizar periódicamente tareas preventivas. El establecimiento de procedimientos y medidas de seguridad están destinados a salvaguardar la unidad administrativa, el centro de cómputo su estructura física, al personal, sus procedimientos operacionales, la información y documentación generada contra cualquier evento natural o humano que de forma intencional o por accidente puedan afectarlos. Proceso de recuperación Comprar nuevo equipo (el hardware) o reparar o quitar virus, etc. Llamar el abastecedor de software e instalar de nuevo el software. Recuperar los discos de almacenaje que estén fuera de sitio. Reinstalar todos los datos de la fuente de respaldo. Volver a ingresar los datos de las pasadas semanas. Tener estrategias periódicas de respaldos de base de datos. 2.A parte de los controles de la seguridad existen reportes es un que contiene información sobre alguna eventualidad que pudiera ocurrir en el área de trabajo, existen un sin número de reportes que sirven para multitud de situaciones, esta vez enfocándonos a la parte informática nos enfocaremos en 5 reportes esenciales para un centro de cómputo: • Reporte de daño a equipo • Reporte de accidente a personas • Reporte de pérdida de equipo • Reporte de baja de equipo • Falla de equipos o insumos Busquen ejemplos de formatos de reportes de pérdidas o daños de equipos de cómputo e identifiquen los elementos que los componen, elijan a una persona para que pase al pizarrón y elabore un esquema con ayuda de todos ustedes. Es hora tanto de corroborar y de evaluar los aprendizajes de este bloque. Esta actividad está planteada para autoevaluarte y a la vez, que haya una evaluación por parte de los compañeros de grupo y que los productos obtenidos formen parte de tu portafolios de evidencias. Actividades Divídanse en parejas y elaboren una propuesta de los procesos a seguir en caso de que se presenten los siguientes reportes: • Reporte de daño a equipo • Reporte de accidente a personas • Reporte de pérdida de equipo • Reporte de baja de equipo • Falla de equipos o insumos formatos Elaboren una propuesta de los formatos para elaborar los reportes. En plenaria unifiquen los criterios a seguir en dichos procesos y en equipos de 5 personas elaboren un pequeño manual de procedimientos de cada uno de los reportes, preséntelos ante las autoridades del plantel, puede ser el director o el encargado de los laboratorios de cómputo y pidan que les den su opinión sobre los procedimientos. Recuerda que cualquier daño o pérdida en el equipo de cómputo o personas, debe ser reportada por escrito inmediatamente a más tardar a las 24 horas de lo ocurrido, y deberá llenarse el formato correspondiente. Ahora que has terminado este bloque, te recomendamos los siguientes sitios, en los cuales puedes continuar aprendiendo sobre los tópicos que has visto.