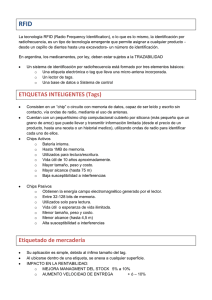

Tecnología de identificación por radiofrecuencia. Lectura de

Anuncio