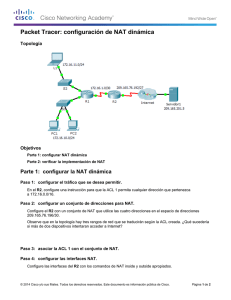

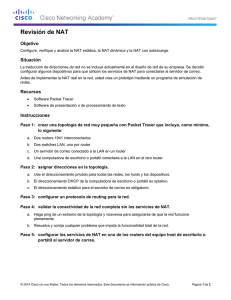

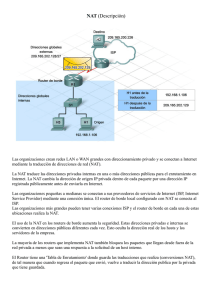

ANALISIS DE TÉCNICAS PARA ATRAVESAR NAT/FIREWALLS EN

Anuncio