1-Explica la diferencia entre el área de alcance de una red LAN y

Anuncio

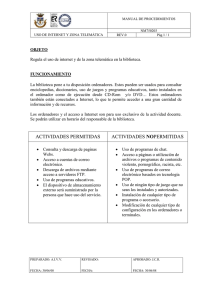

PAGINA 46: 1-Explica la diferencia entre el área de alcance de una red LAN y una MAN La diferencia es que las redes LAN abarcan menos alcance (un edificio) y las redes MAN tienen un alcance más amplio (un municipio) 2-¿Qué ventajas y desventajas tienen los protocolos Wifi frente de Bluetooth? La ventaja es que la conexión wifi permite un mayor alcance que la conexión de bluetooth, pero esta última simplifica la configuración de los dispositivos que van a interconectarse PAGINA 47: 3-¿Que diferencia observas entre las redes en estrella y en árbol? ¿En cual de estos dos tipos se utilizara un mayor numero de switch o conmutadores? Que en estrella todos los ordenadores están conectados a un concentrador o hub central, pero no se encuentran concentrados entre si, en cambio, en árbol, es una combinación de redes en estrella en la que el switch se conecta a un servidor o a un switch principal 4- Estudia la red de tu aula de informática, dibuja un esquema y explica qué topología tiene Tienen una tipología de estrella PAGINA 49: 5- Averigua la dirección MAC de tu ordenador en el aula de informática La dirección MAC de mi ordenador en el aula de informática es 00:19:b9:30:3a:c9 6-¿Qué colores tienen los cables de un cable de red de pares tranzados? Los colores son naranja verde azul y marrón 7- Explica la diferencia entre un concentrador y un conmutador de red El concentrador y también denominado Hub es un dispositivo que permite la conexión de varios ordenadores utilizando un cableado de red. Los datos que recibe son enviados a todos los equipos conectados a él. En cambio, el conmutador es un dispositivo que conecta todos los equipos de una red Ethernet en forma de estrella. El funcionamiento es similar a un puente móvil que une dos puertos del switch en función del flujo de información. PAGINA 52: 8- Accede al menú de configuración de tu red local y determina la dirección IP de tu equipo y del router Dirección del router: 10.111.10.1 Dirección IP: 10.111.10.115 9- ¿Cuántos equipos puede tener, como máximo, una subred de rango 255.0.0.0? Puede tener como máximo 255 ordenadores 10- Si tenemos una puerta de enlace 192.168.100.1 y queremos crear una pequeña red con cuatro ordenadores ¿Que dirección IP asignarías a cada uno de los cuatro equipos que quieres configurar en red? Asignaría las direcciones: 192.168.100.1 192.168.100.3 192.168.100.4 192.168.100.5 11-¿Por qué se necesitan dos direcciones NDS? Para evitar la falta de servicio en el caso de pérdida de una de ellas o de saturación en el servicio PÁGINA 58: 19- Accede A la Web alerta antivirus, analiza qué virus ha tenido más repercusión en los sistemas españoles en las últimas 24 horas y explica su método de propagación. El último virus ha sido el Trojan.W32/Fakeav.CFE@Otros , que es un troyano para plataforma Windows que simula una infección de virus para engañar al usuario con un falso antivirus 20- ¿Qué factores hacen necesario acostumbrarse a realizar tareas de mantenimiento y seguridad en nuestro equipo informático? Factores como nosotros mismo, que a veces borramos archivos sin darnos cuenta, abrimos correos perjudiciales, etc. También por si hay accidentes y averías, contra usuarios intrusos o software malicioso o malware 21-¿Qué entendemos por seguridad informática? Es el conjunto de acciones, herramientas y dispositivos cuyo objetivo es dotar a un sistema informático de integridad, confidencialidad y disponibilidad 22- ¿Cuáles son los principales objetivos del malware? Sus objetivos son obtener información, dañar el sistema o incluso llegar a inutilizarlo por completo 23- Realiza un análisis estadístico tras preguntar a cinco compañeros de clase qué medidas de seguridad y mantenimiento toman en relación con su ordenador, y si alguna vez han tenido que formatear sus equipos informáticos o han perdido información. ¿Qué conclusiones sacas? Saco la conclusión de que no se toman suficientes medidas de seguridad PÁGINA 60: 24- Explica la diferencia entre un gusano informático, un troyano y un software espía La diferencia es que el gusano informático se multiplica e infecta toda una red de ordenadores, ralentizándolos. El troyano, en cambio, su finalidad es que otro usuario pueda tomar el control de nuestro ordenador, y el software espía, recopila información sobre el usuario para utilizarla normalmente en publicidad. 25- ¿Cómo podemos evitar los efectos de un dialer? Conectándote a Internet mediante un router ADSL 26- ¿Has visto alguna vez un correo fishing? ¿En qué consistía? Consiste en un correo con un aspecto oficial del banco y con la misma imagen corporativa PÁGINA 61: 27- ¿Como funciona un antivirus? Compara los archivos analizados con su base de datos de archivos maliciosos, por ello, la base de datos debe estar actualizada. También pueden funcionar con sistemas heurísticos, que consiste en analizar el código interno del archivo y determinar si se trata de un virus. Página 62: 28- Accede a los cortafuegos de Windows y elimina las excepciones relacionadas con Microsoft Messenger. Intenta conectar este programa con Internet y explica lo que sucede NO SE PUEDE Página 63: 29- Realiza una estadística con los datos que obtengas de diez de tus compañeros sobre el tipo de correo que utilizan, POP3 o webmail. Comenta la frecuencia con la que reciben correo basura y la herramienta que utilizan para su eliminación. Expón los resultados en una tabla de porcentajes VERA JIMÉNEZ EGIDO