REDES DE ORDENADOR REDES DE ORDENADORES

Anuncio

Informática 4ºESO 2013

REDES DE ORDENADORES

Redes Informáticas

Una red informática está constituida por un conjunto de ordenadores y otros dispositivos, conectados

por medios físicos o sin cable, con el objetivo de compartir unos determinados recursos. Éstos pueden

ser aparatos (hardware), como impresoras, sistemas de almacenamiento, etc., o programas (software),

que incluyen aplicaciones, archivos, etc.

Clasificación

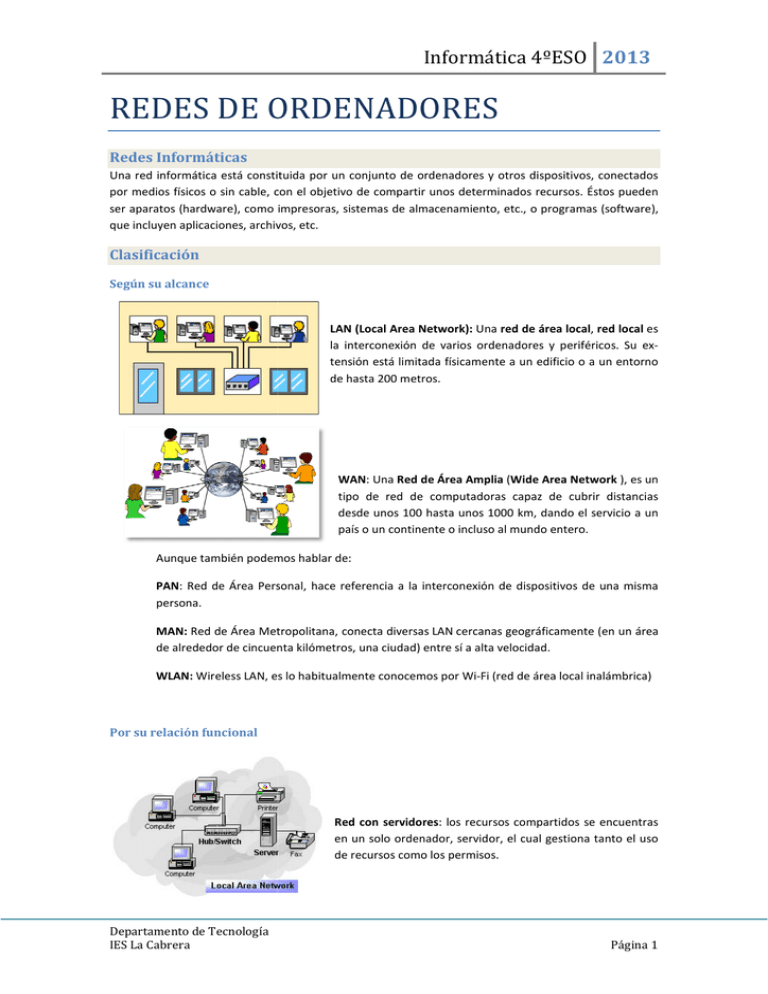

Según su alcance

LAN (Local Area Network): Una red de área local,

local red local es

la interconexión de varios ordenadores y periféricos. Su exe

tensión está limitada físicamente a un edificio o a un entorno

de hasta 200 metros.

WAN: Una Red de Área Amplia (Wide

Wide Area Network ), es un

tipo de red de computadoras

putadoras capaz de cubrir distancias

desde unos 100 hasta unos 1000 km, dando el servicio a un

país o un continente o incluso al mundo entero.

Aunque también podemos hablar de:

PAN:: Red de Área Personal, hace referencia a la interconexión de dispositivos de

d una misma

persona.

MAN: Red de Área Metropolitana,

Metropolitana conecta diversas LAN cercanas geográficamente (en un área

de alrededor de cincuenta kilómetros,

kilómetros una ciudad) entre sí a alta velocidad.

WLAN: Wireless LAN,, es lo habitualmente conocemos por Wi-Fi

Wi Fi (red de área local inalámbrica)

Por su relación funcional

Red con servidores:: los recursos compartidos se encuentras

en un solo ordenador, servidor, el cual gestiona tanto el uso

de recursos como los permisos.

Departamento de Tecnología

IES La Cabrera

Página 1

Informática 4ºESO 2013

Redes igualitarias:: todos los ordenadores que las integran

pueden compartir y utilizar dichos recursos)

Por su topología de red

La topología es la forma en que podemos conectar los distintos dispositivos y los diferentes

di

medios de

transmisión

ransmisión (cables y otros dispositivos de la red) dentro de una red de área local. Existen varias topotop

logías,

ías, pero todas derivan principalmente de tres tipos: bus, estrella y anillo.

Por el medio o método de conexión

onexión

MEDIO

NOMBRE

TIPO DE TRASMISIÓN

VELOCIDAD DE TRANSMISIÓN

DISTANCIA

MÁXIMA

FÍSICO

Pares trenzados

Señales eléctricas

Hasta 1Gb/s

<100m

Fibra óptica

Haz de luz

Hasta 1Tb/s

<2 Km

PLC

Señales eléctricas

Hasta 100Mb/s

(Medios Guiados)

Departamento de Tecnología

IES La Cabrera

Página 2

Informática 4ºESO 2013

SIN CABLE

Wi-Fi

Ondas electromagnéticas

Hasta 100 Mb/s

<100m

Bluetooth

Ondas electromagnéticas

Hasta 3 Mb/s

<100m

Satélite

Ondas electromagnéticas

Hasta 20Mb/s

(No guiados)

Elementos de una LAN

Tarjeta de red

Es la interfaz que permite conectar nuestro equipo a la red. Se instala en las ranuras de expansión de

nuestro equipo, o a través del puerto USB (en algunas tarjetas sin cable). En la mayoría de los equipos

viene integrada en la placa base.

Cada tarjeta tiene un identificador hexadecimal único de 6 bytes, denominado MAC (media acces control). Los tres primeros bytes, denominados OUI, son otorgados por el IEEE , y los otros 3 bytes, denominados NIC, son responsabilidad del fabricante, de manera que no puede haber dos tarjetas con el

mismo identificador MAC.

Dispositivos electrónicos de interconexión

Centralizan todo el cableado de una red, en estrella o en árbol.

De cada equipo sale un cable que se conecta a uno de ellos. Por tanto, tienen que tener, como mínimo,

tantos puntos de conexión o puertos como equipos queramos conectar a nuestra red. Hay dos tipos de

dispositivos, denominados: HUB y SWITCH.

Departamento de Tecnología

IES La Cabrera

Página 3

Informática 4ºESO 2013

El HUB o concentrador está en desuso.

desuso Recibe un paquete de datos a través de un puerto y lo transmite

al resto. Esto provoca que la información no la reciba sólo el equipo al cual va dirigida sino también los

demás, lo que puede implicar un problema de saturación de la red cuando el número de paquetes de

datos es elevado.

El SWITCH o conmutador almacena las direcciones MAC de todos los equipos que están conectados a

cada uno de sus puertos. Cuando recibe un paquete a través de un puerto, revisa la dirección MAC a la

que va dirigido y reenvía el paquete por el puerto que corresponde a esa dirección, dejando los demás

libres de tránsito. Esta gestión más avanzada de la red permite mayor tránsito de datos sin saturarla.

El cable de red

Es el medio físico por el que viaja la información de los equipos hasta los concentradores o conmutadoconmutad

res. Esta información se puede transmitir a través de señales eléctricas, utilizando cables de pares trentre

zados, o a través de haces de luz, utilizando cables de fibra óptica.

El cable de pares trenzados .

Es el cable más utilizado actualmente para redes locales.

Está formado por cuatro pares de hilos. Cada par está

trenzado para evitar interferencias radioeléctricas. La

cantidad de veces que gira sobre sí mismo

mi

al trenzarse

se denomina categoría y determina sus prestaciones.

En los extremos del cable es necesario un conector, RJ-45,, capaz de conectar el cableado con los equiequ

pos.

La fibra óptica

Está formada por filamentos de vidrio transparentes (de cristal natural o de

plástico), tan finos como un cabellos humano, y son capaces de transportar

los paquetes de información como haces de luz producidos

produc dos por un láser.

Se pueden transmitir simultáneamente hasta cien haces de luz, con una

transmisión de hasta 10 Gb/s por cada haz, con lo que se consigue

con

una velocidad total de 10 Tb/s.

Departamento de Tecnología

IES La Cabrera

Página 4

Informática 4ºESO 2013

El Router

Es un dispositivo destinado a interconectar diferentes redes entre sí. Por ejemplo, una LAN con una

WAN o con Internet.

Si por ejemplo utilizamos un enrutador para conectarnos a Internet a través de la tecnología ADSL, aparte de conectar dos redes (la nuestra con Internet), el router también tendrá que traducir los paquetes

de información de nuestra red al protocolo de comunicaciones que utiliza la tecnología ADSL (actúa

como Modem).

Protocolo TCP/IP

El protocolo TCP/IP {transmission control protocol / Internet protocol) se ha convertido en un elemento

fundamental de la estructura de los sistemas operativos actuales. Gracias al TPC/IP, redes heterogéneas

y con distintos sistemas operativos pueden comunicarse. Asimismo, muchos componentes de hardware,

como impresoras, routers, etc., incorporan en su firmware este protocolo para poder ser configurados

dentro de la red.

Como indican sus siglas, el protocolo TCP/IP está formado por la unión de dos protocolos: IP y TCP. El

protocolo IP se encarga del direccionamiento y los puertos. A cada nodo o destinatario dentro de una

red(En redes cada una de las máquinas es un nodo, y si la red es Internet, cada servidor constituye también un nodo) se le asigna una dirección: la dirección IP. Por su parte, el puerto tiene que ver con el

servicio o cometido que tienen los paquetes de información que se envían hacia los nodos.

El protocolo TCP actúa a un nivel más físico, ocupándose exclusivamente del transporte y el control de

estos paquetes, ordenándolos de la forma adecuada y emitiendo los posibles errores que se detecten.

Dirección IP

Una vez instalado el protocolo TCP/IP, cada nodo o elemento de una red (host) debe estar identificado

mediante una dirección IP exclusiva. El número IP está formado por un conjunto de cuatro cifras decimales de un byte separadas por puntos. Cada cifra decimal consta de un valor comprendido entre 0 y

255. Por ejemplo, la siguiente sería una dirección IP: 195.235.165.34.

Clases de direcciones IP

La comunidad de Internet ha definido clases de direcciones IP para dar cabida a redes de distintos tamaños. Hay tres clases de direcciones IP que una organización puede recibir de parte de la (ICANN): clase A,

clase B y clase C.

En la actualidad, la ICANN reserva las direcciones de clase A para los servidores de Internet (hosts de

Internet) y las direcciones de clase B para las medianas o grandes empresas que poseen ordenadores por

todo el mundo. Las direcciones de clase C se reservan para las redes LAN o intranets. Cada clase de red

permite una cantidad fija de equipos (hosts) y se distingue por el primer conjunto de dígitos de su dirección.

Departamento de Tecnología

IES La Cabrera

Página 5

Informática 4ºESO 2013

Servicio de resolución de nombres de dominio. DNS

Conocer los distintos números IP de los servidores de Internet resulta demasiado complicado.

El DNS{domain name system) es un sistema parecido a la guía de teléfonos. En lugar de recordar direcciones IP complicadas, podemos conectar con un host mediante su nombre DNS, de manera más sencilla.

Por ejemplo, podemos referirnos de la misma forma a la dirección 147.96.1.15 que a la dirección

www.ucm.es.

El servicio de DNS lo ofrece un servidor DNS. Normalmente, el proveedor de servicios de Internet (ISP)

debe ser al mismo tiempo el servidor DNS y tiene que interpretar los nombres que escribimos (como las

páginas web) traduciéndolos a direcciones IP. En las redes cliente-servidor, el servidor hace las funciones de resolución DNS para las direcciones internas de la LAN y encamina hacia el servidor DNS del ISP

para resolver las externas.

Enrutamiento y puerta de enlace

Cuando dos ordenadores se encuentran en la misma red, el direccionamiento de paquetes es inmediato,

pero si no pertenecen a la misma red, los ordenadores deben tener asignada la dirección de un nodo o

dispositivo que se encargue de buscar fuera de su red la dirección del destinatario. A la dirección IP de

ese nodo la denominamos puerta de enlace o gateway. Normalmente, este cometido de encaminar las

direcciones fuera de la red lo realiza un router.

Cada vez que el router se conecta a Internet, el proveedor de servicios de Internet (ISP) le asigna una

dirección IP dentro de su red pública. De esta forma, el router trabaja con dos direcciones IP: la IP LAN y

la IP WAN. Con la IP LAN (o dirección de puerta de enlace), el router se comunica con el resto de los

equipos de la LAN; y con la IP WAN (o dirección IP pública), que es la que el router obtiene del ISP, se

comunica con los demás nodos de Internet.

Departamento de Tecnología

IES La Cabrera

Página 6

Informática 4ºESO 2013

Análisis de una red

Desde el Panel de Control

•

•

Doble clic sobre el icono Sistema y seleccionamos la pestaña Nombre del equipo.

Doble clic sobre el icono Conexiones de red. Buscamos el icono de Conexión de área local y

hacemos doble clic sobre él. Seleccionamos la pestaña Soporte y haz clic en el botón Detalles.

Mediante la línea de comandos

Como ya sabemos la consola de comandos permite a las personas dar instrucciones al sistema operativo

o a algún programa por medio de una línea de texto simple. En este caso nos permite conocer de manera rápida la configuración de nuestro ordenador para trabajar en red y nos facilita herramientas para

comprobar su funcionamiento.

Vamos a conocer algunas de estas instrucciones:

ipconfig/all: nos muestra la configuración actual de la red TCP/IP de nuestro equipo y la configuración

DHCP y DNS. También nos muestra la dirección física o la MAC de nuestra tarjeta de red.

ping: comprueba el estado de conexión de un equipo remoto a través de una solicitud de eco o mensaje

de respuesta.

tracert: Indica la ruta que siguen los paquetes que salen de nuestro equipo hasta llegar al equipo de

destino.

getmac: Devuelve la MAC de los distintos dispositivos de red del equipo.

Departamento de Tecnología

IES La Cabrera

Página 7

Informática 4ºESO 2013

Seguridad en redes WiFi

Parámetros que debemos conocer para configurar de forma segura una red WiFi:

El identificador SSID: es el nombre de la red WiFi que crea el punto de acceso. Por defecto suele ser el

nombre del fabricante ("3Com" o "Linksys"), pero se puede cambiar y poner el nombre que queramos.

El canal: por lo general se usa el canal 6, pero si el vecino también tiene un punto de acceso en este

canal habrá que cambiarlo para evitar interferencias. Puede ser un número entre 1 y 11.

La clave WEP: si se utiliza WEP para cerrar la red WiFi, hay que indicar la contraseña que tendrá que

introducirse en los ordenadores que se quieran conectar.

La clave compartida WPA: Como en el caso anterior, si se emplea seguridad WPA hay que seleccionar

una clave de acceso para poder conectarse a la red WiFi.

Cifrado de 128 bits: En WEP y WPA las comunicaciones se transmiten cifradas para protegerlas. Esto

quiere decir que los números y letras se cambian por otros mediante un factor. Sólo con la clave adecuada se puede recuperar la información. Cuanto más grande sea el factor de cifrado (más bits), tanto

más difícil resulta romper la clave.

La seguridad con WEP tiene algunos defectos. Las claves puede que no funcionen bien si se utilizan tarjetas y puntos de acceso de distintos fabricantes, por ejemplo. Con WPA esto queda solucionado con

una clave o secreto compartido que puede tener entre 8 y 63 caracteres de largo.

Lo que hace a WPA más seguro es que la clave se cambia automáticamente cada cierto tiempo, y se

actualiza en todos los equipos conectados. Hay un sistema que se encarga de distribuir las nuevas claves

de forma segura llamado TKIP.

Departamento de Tecnología

IES La Cabrera

Página 8

Informática 4ºESO 2013

Departamento de Tecnología

IES La Cabrera

Página 9