- Ninguna Categoria

Guía Dimensionamiento Firewall/UTM: Criterios y Ejemplos

Anuncio

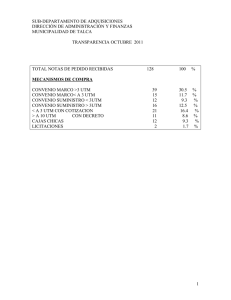

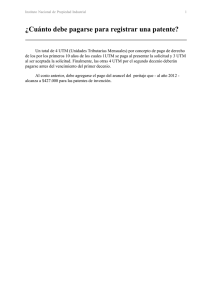

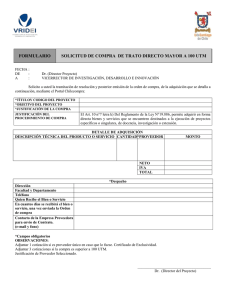

Guia de Dimensionamiento Firewall/UTM UTM Guia de Dimensionamiento Firewall/UTM Objetivo EL proposito de esta guia es explicar el criterio necesario para dimensionar firewalls y sistemas UTMs (United Threat Management) para diferentes escenarios. Esta guia es util tanto para integardores como para clientes para que puedan especificar la solucion apropiada para su entorno. La explicacion es teorica pero tambien se utiliza un ejemplo de un cliente con 300 usuarios. Autor Jean-Marc Catalaa Manager, Southern Cone Argentina, Bolivia, Chile, Paraguay, Uruguay VoIP: +1-408-752-7895 [email protected] Revision 1/12 Revison Fecha Autor Decripcion 1.0 2010-04-10 Jean-Marc Catalaa Revision Inicial Introduccion Tabla de Contenido INTRODUCCION ........................................................................................................................... 3 QUE ES UN UTM? Y CUAL ES LA DIFERENCIA CON UN FIREWALL?..................................................... 3 LA MODALIDAD FIREWALL Y LA MODALIDAD UTM ............................................................................ 3 VALORES REQUERIDOS PARA EL ANALISIS ...................................................................................... 3 CONSIDERACION 1: PERFORMANCE ....................................................................................... 4 PERFORMANCE DE FIREWALL......................................................................................................... 4 PERFORMANCE DE UTM................................................................................................................ 4 CONSIDERACION 2: CONEXIONES MAXIMAS CONCURRENTES ........................................... 5 CONEXIONES CONCURRENTES POR USUARIO ................................................................................. 5 CONEXIONES CONCURRENTES MAXIMAS DE FIREWALL .................................................................... 5 CONEXIONES CONCURRENTES MAXIMAS DE UTM ........................................................................... 5 CONSIDERACION 3: TOPOLOGIA .............................................................................................. 6 TOPOLOGIA TOTALMENTE PERIMETRAL .......................................................................................... 6 TOPOLOGIA CON ZONAS DE SEGURIDAD ......................................................................................... 6 MODO TRANSPARENTE (L2B MODE) .............................................................................................. 7 L2B, Totalmente Perimetral ..................................................................................................... 7 L2B Interno .............................................................................................................................. 7 CONSIDERACION 4: OTROS ELEMENTOS................................................................................ 8 CAMBIOS Y CRECIMIENTO FUTURO ................................................................................................. 8 UTM-SSL .................................................................................................................................... 8 FUNCIONALIDADES ........................................................................................................................ 8 SOPORTE ..................................................................................................................................... 8 DIMENSIONAMIENTOS RÁPIDOS ............................................................................................... 9 EJEMPO PRÁCTICOS ................................................................................................................ 10 EJEMPLO 1: PARA 300 USUARIOS ................................................................................................ 10 La Guia Rapida ...................................................................................................................... 10 Topologia Totalmete Perimetral ............................................................................................. 10 Topologia con DMZ ............................................................................................................... 11 CONCLUSION ............................................................................................................................. 12 2 Guia de Dimensionamiento Firewall/UTM Introduccion Introduccion Primero se explicaran algunos conceptos utiles para el dimensionamiento de un firewall y/o UTM para un cliente. Que es un UTM? Y cual es la diferencia con un Firewall? En realidad no existe un fuerte diferenciamiento entre firewall y UTM (United Threat Management). UTM es la evolucion natural del firewall donde, ademas de las funcionalidades de firewall, el UTM agrega nuevos servicios. La más importante de esta es la inspeccion profunda de paquetes pero tambien incluye servicios como filtro de contenido y anti-spam. El UTM es capaz de analizar la porcion de data del paquete lo cual contrasta con el firewall cuya inspeccion de estado solo se basa en la inspeccion del estado de los cabezales de los paquetes pero no de la data. La diferencia es analoga a un oficial de policia que verifica si un camion tiene la patente en regla y que el conductor tiene licencia. El UTM es un policia que, ademas, investiga el contenido del camion. El UTM a veces es referido tambien como Firewalls multi-funcionales. Gartner, por ejemplo, usa este nombre para la categoria UTM. Tambien, los terminos descriptos son referidos muchas veces en Ingles como: Stateful Packet Inspection (SPI): Inspeccion de estado de los paquetes Deep Packet Inspection (DPI): Inspeccion profunda de los paquetes La inspeccion profunda incluye tres componentes principales: Anti-Virus en Red: el sistema reconoce la transferencia de archivos con un ptotocolo (web, correo, mensajeria instantanea, etc.) y escaneo los archvos en busqueda de viruses, troyanos y otros tipos de elementos nocivos en el mismo. Deteccion y Prevecion de Intrusos: esto es conocido en Ingles como IPS (intrusion Prevention Services). El sistema aquí analiza la parte de la data del paquete por ataques conocidos a vulnerabilidades. Incluso, puede reconocer cuando agentes nocivos instalados en las PCs de usuarios se comunican con centro de controles en el Internet. Anti-Spyware: Anti-spyware es parecido a como opera el IPS. Solo cambia en los componentes que busca como, por ejemplo, codigo nocivo escrito en JavaScript o Active-X que lee el navegador web del usuario. La Modalidad Firewall y la Modalidad UTM En realidad, hoy en dia, la gran mayoria de los vendors tienen UTMs. Lo que cambia es la modalidad en la que se los utilice. Si los servicios estan prendidos es un UTM los servicios estan apagados es un firewall. Como veremos mas adelante el equipo trabaja diferentemente en cada modalidad. Un UTM con todos los servicios apagados es un firewall. Eso dicho, absolutamente todos los firewalls de SonicWALL vendidos hoy en dia son UTMs porque vienen con servicios. Valores Requeridos para el Analisis Linea TZ: http://www.sonicwall.com/us/products/13281.html Linea NSA: https://www.sonicwall.com/us/products/NSA_Series.html Linea NSA E-Class: http://www.sonicwall.com/us/products/E-Class_NSA_Series.html 3 Guia de Dimensionamiento Firewall/UTM Consideracion 1: Performance Consideracion 1: Performance Performance de Firewall Es conocido que todos los fabricantes midan sus equipos de la foma más conveniente. Por eso es importante pedir una performance superior a la necesaria. Por ejemplo, la performance de firewal es medida por SonicWALL usando RFC 2544 donde se utilzan paquetes grandes y trafico UDP unidireccional. El valor obtenido es alto pero no contempla, por ejemplo, de que los paquetes que normalmente atravesan la red son una mezcla de paquetes grandes y paquetes pequenos. SonicWALL ademas ofrece la medicion de performace usando IMIX que es una mezcla estándar de paquetes grandes y pequenos. El resultado es que la performance usando IMIX decae entre la mitad o un tercio de la prueba con paquetes grandes. Ademas, la comunicación UDP no requiere una respuesta del receptor (un paquete de ACK) por lo cual es mas eficiente. En situaciones tipicas el trafico es un balance entre trafico TCP y UDP, por lo cual el valor bajaria aun mas. Una regla moderada es de considerar el tráfico real soportado en ser un quinto (1/5) del valor con paquetes grandes UDP. Performance de UTM Cuando al prender los servicios UTM y la modalidad cambie de Firewall a UTM, la performance tambien cambia mucho. La diferencia es que en modo UTM el sistema estara haceindo un analisis mas detallado del trafico, reduciendo la performance. No todos los servicios pesan lo mismo. El filtro de contenido es el más liviano con un pequeño cambio a la performance. La prevencion de intrusos y el anti-spyware tiene un impacto moderado. Mientras que el antivirus en red que escanea y analiza archoivos enviados es el mas intenso y, entonces, elque mas reduce la performance. SonicWALL especifica la performace con 5 opciones… Solo firewall Firewall + IPS Firewall + Anti-Virus UTM = Firewall + IPS + AS + Anti-Virus + Filtro de Contenido Es importante que el cliente especifique la performance necesaria para los servicios qe desee utilizar. En esa consideracion, deberia incluir la regla de que la performancde pedida deberia ser por lo menos 5 veces mayor a la maxima deseada. 4 Guia de Dimensionamiento Firewall/UTM Consideracion 2: Conexiones Maximas Concurrentes Consideracion 2: Conexiones Maximas Concurrentes Conexiones Concurrentes por Usuario Cuando un usuario navega una pagina web, tipicamente utiliza varias conexiones concurrentes. Eso es porque las páginas web son compuestas. Ademas de bajar el HTML y codigo (JavaScript, CSS) embedido en la pagina, las paginas frecuentemente hacen referencias a informacion adicional tales como imágenes, flash, Javascript y CSS stylesheets. Cada referencia abre una nueva conexión hacia el Internet (y a traves del firewall). Ademas, nuevas tecnologias como el AJAX corresponden a programas basados en Javascript embedidas en el HTML que sondean y actualizan la pagina web de forma continua. Por ejemplo, una página de finanzas puede mostrar el precio de actualizacion actual en bolsa de una cuenta mientras este cambia, sin necesidad de intervencion del usuario. Entonces, ¿cuantas conexiones promedio utiliza un usuario? Bueno, la respuesta (no muy querida) es depende. Mientras es bastante seguro asumir que un usuario use tipicamente unas 50 conexiones concurrentes, eso tambien depende si el usario tambien este utilizando ciertas aplicaciones como Skype o BitTorrent que pueden superar las 200 conexiones concurrentes. Ademas, es posible que PCs infectadas puedan estar utilizando muchisimas conexiones concurrentes (enviando spam o atacando otros componenetes en la red). Una estimacion moderada seria de 200 conexiones concurrentes por usuario donde podrian ser más o menos conexiones dependiendo del control que se tiene sobre las mismas. Conexiones Concurrentes Maximas de Firewall Es importante saber que las conexiones concurrentes Conexiones Concurrentes Maximas de UTM 5 Guia de Dimensionamiento Firewall/UTM Consideracion 3: Topologia Consideracion 3: Topologia La topologia en donde se coloque el equipo tambein determina la especificacion del producto. Topologia Totalmente Perimetral El equipo es totalmente perimetral cuando la comuncacion que atraviesa el firewall consiste solamente de tráfico de Internet. En estas circumstancias, el requerimiento de performance no es muy elevado. El ancho de banda no supera la suma de enlaces al Internet ya que cualquier comunicación entr usuarios y entre los usuairos y los servidores no pasa por el firewall/UTM. La topologia totalmente perimetral requiere poco ancho de banda pero teambien es menos segura ya que el UTM, al no ver el tráfico, no puede contener problemas de ninguna forma. Topologia con Zonas de Seguridad La zona de seguridad mas conocida es la DMZ. Es una zona que tipicamente los usuarios locales pueden acceder pero esta no puede acceder a los usuarios locales. Colocando la DMZ en una red diferente que la de los usuarios (la LAN), permitira que el UTM pueda escanear ese trafico protegiendo los usarios en la LAN y los servidores en la DMZ . 6 Guia de Dimensionamiento Firewall/UTM Consideracion 3: Topologia Modo Transparente (L2B Mode) L2B, Totalmente Perimetral L2B Interno 7 Guia de Dimensionamiento Firewall/UTM Consideracion 4: Otros Elementos Consideracion 4: Otros Elementos Cambios y Crecimiento Futuro Es importante evaluar la cantidad de usuarios dentro de los sigiuientes 3 annos. UTM-SSL Las conexiones concurrentes donde se decripta y examina trafico SSL varia con el equipo. En SonicWALL esta funcionalidad esta a partir del NSA 240 y cada modelo mas grandes sopora mas conexiones concurrentes de este tipo. Funcionalidades Cantidad de Tuneles VPN Sitio-a-Sitio Cantidad de Clientes VPN (IPSec y SSL-VPN) Disponibilidad Activo/Activo Mejor Soporte SonicPoints soportados Soporte Con los equipos mas grandes es posible qu ese incluya un soporte con tiempo de respuesta mas rapidpo. 8 Guia de Dimensionamiento Firewall/UTM Dimensionamientos Rápidos Dimensionamientos Rápidos A veces uno necesita dar una respuesta rapida. Siempre es importanto condicionar la respuesta a un mejor conocimiento de la necesidad y metas del cliente como de su topologia. Pero, a veces hay que responder sin saber todos los detalles. Para eso se recomienda la sigiuiente tabla donde los usuarios estimados es el valor mas importante. 9 Guia de Dimensionamiento Firewall/UTM Ejempo Prácticos Ejempo Prácticos Ejemplo 1: Para 300 Usuarios Un cliente de 300 personas y requiere reemplazar su firewall por uno de SonicWALL de última generacion. ¿Cual deberia usar? La Guia Rapida La guia rapida para 300 usuarios mostraria a un NSA 3500 como la solucion apropiada. Topologia Totalmete Perimetral Pero, asumiendo de que la cantidad de usuarios se quede en 300, que solo desea utilizar IPS y que la implementacion del UTM es 100% perimetral. La performance de 275 Mbps la cual usando la regla de 5, resulta en 55 Mbps de tráfico real. Esa cantidad es mas que suficiente para caulquier cantidad de WANs en la que se este balanceando trafico. Si se desea predender tambien la funcionalidad anti-virus se bajaria a 32 Mbps, todavia accesptable. Analizando las conexiones concurrentes soportadas, en modo UTM utiliza 125K conexiones. Eso es un equivalente a 400 por usuario. Hasta un calculo conservador opinaria que esa cantidad es suficiente para los 300 usuarios. Seria mas preocupante ver que la cantidad fde conexiones concurrentres fuera inferior a las 200, sin que haya controles sobre las aplicacones usadas. 10 Guia de Dimensionamiento Firewall/UTM Ejempo Prácticos Topologia con DMZ Pero que pasaria si el cliente implementaria una DMZ. Eso incrementaria la cantidad de conexiones concurrentes utilizados por usuariosaunque no por mucho. Conexiones internas son normalmente pocas y controlables. Por otro lado, con una DMZ el firewall ta veria el trafico entre los usuarios y la DMZ. La pregunta obligada seria… d ser el trafico de los usuarios hacia la DMZ y hacia la WAN menor de 55 Mbps? Lo que es mas dificil es que a este punto sepueda prender en nti-Virus en red ya que la performance real bajaria a 32 Mbps. Si el trafico a la DMZ es elevado como, por ejemplo, todos los usuarios suben y bajan archivos a un servidor en la DMZ, entonces un NSA 3500 es mas recomendable. 11 Guia de Dimensionamiento Firewall/UTM Conclusion Conclusion Espero que esta guia aun cuando incompleta (y con errores gramaticales y sintacticos) sea de ayuda para saber como dimensionar y/o pedir un equipo. 12 Guia de Dimensionamiento Firewall/UTM

Anuncio

Descargar

Anuncio

Añadir este documento a la recogida (s)

Puede agregar este documento a su colección de estudio (s)

Iniciar sesión Disponible sólo para usuarios autorizadosAñadir a este documento guardado

Puede agregar este documento a su lista guardada

Iniciar sesión Disponible sólo para usuarios autorizados