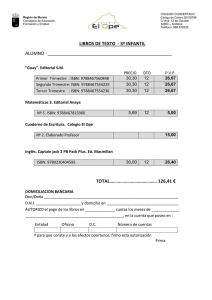

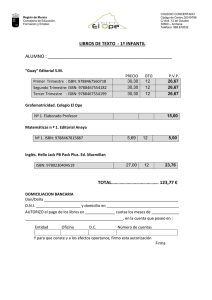

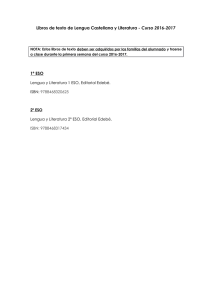

Fundamentos de Informática - Editorial Cientifica

Anuncio